漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161318

漏洞标题:邳州慧网编辑器绕过可Getshell泄露大量用户资料

相关厂商:邳州网站建设慧网公司

漏洞作者: 路人甲

提交时间:2015-12-15 12:07

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:17

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-15: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

满满的都是洞

详细说明:

邳州网站建设-慧网公司

http://www.huinet.cn/

做的挺大的,几乎全市有一半政府网站都是这家公司做的。

简单浏览了一番,找到一个”成功案例“进行分析

http://www.pzyuebao.com/是个小网站,搞篮球培训的,相对好挖。

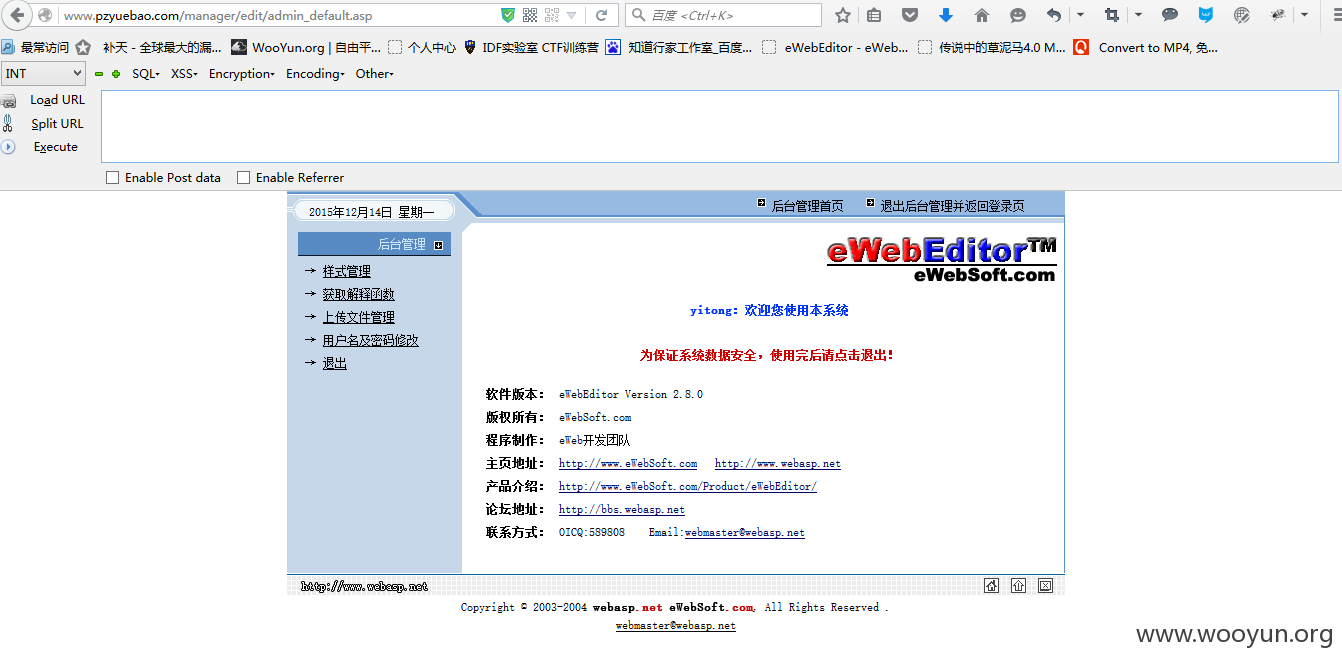

通过简单的扫描软件,可以得知是有ewebeditor编辑器的,而且编辑器数据库是默认路径。

下载查询md5可知eweb编辑器后台账号密码都为yitong

成功进入后台

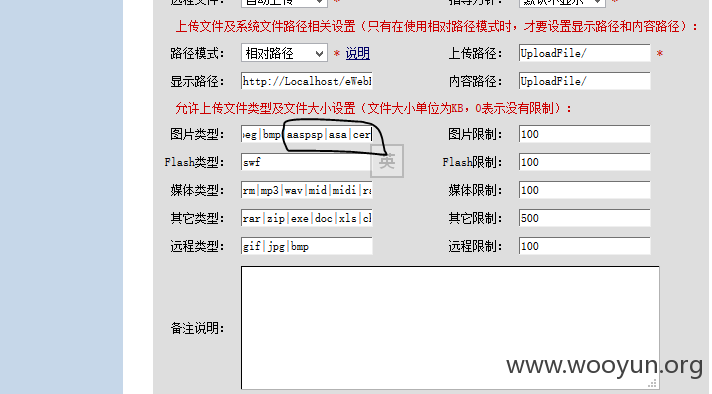

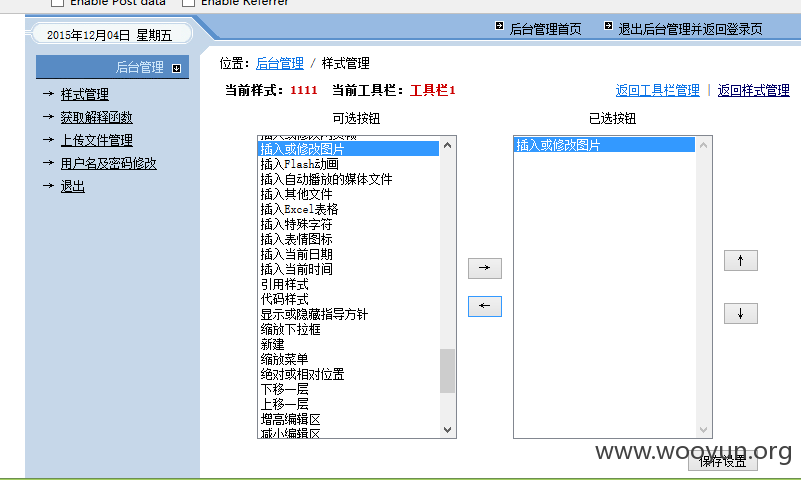

新增选择新增样式表

选择添加图片类型。最后点击提交

记得一定要增加工具栏

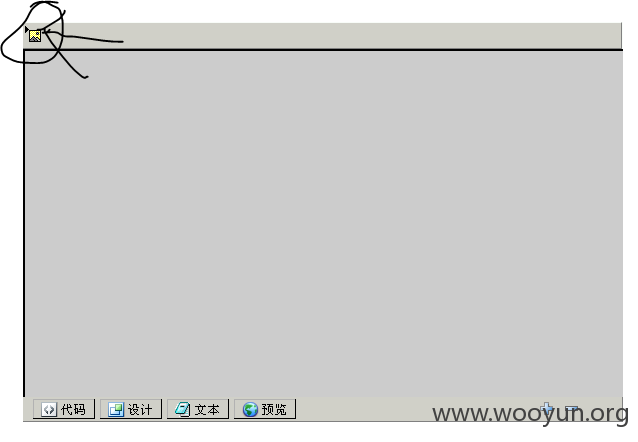

保存后进行预览

点击插入图片 插入asp马

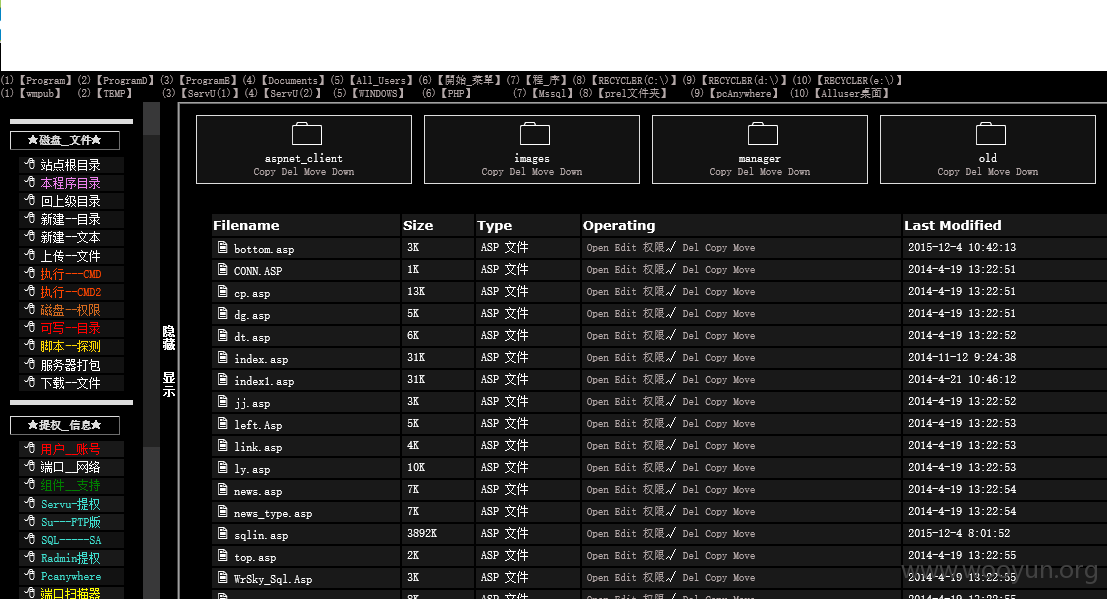

访问大马 getshell

查看了下,主机有100多个网站,其中不乏政府网站

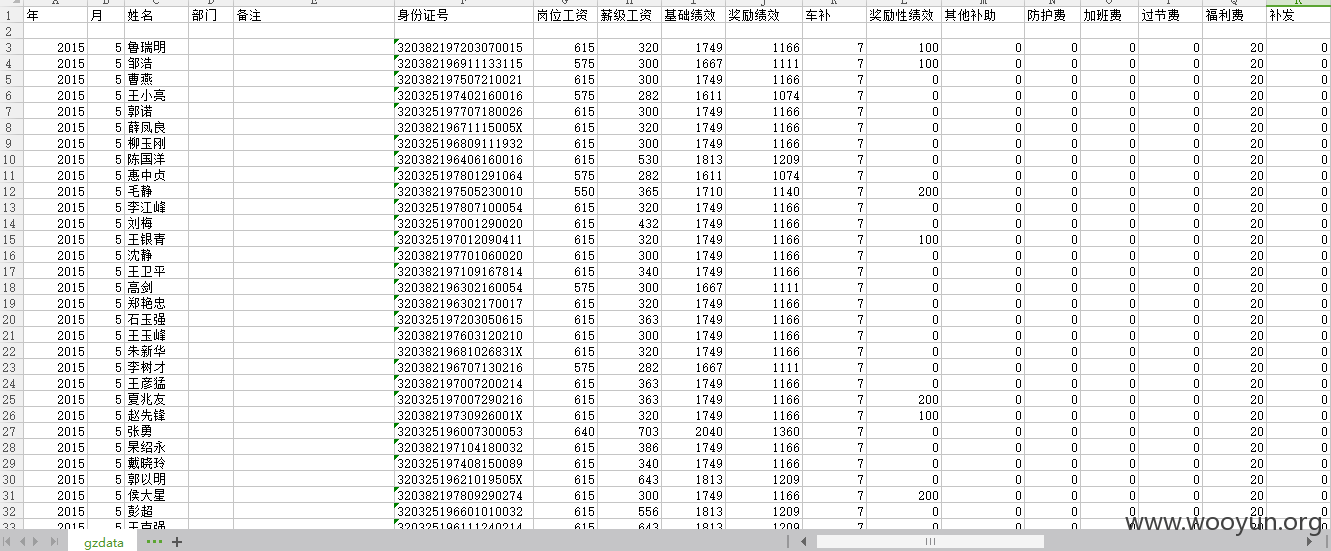

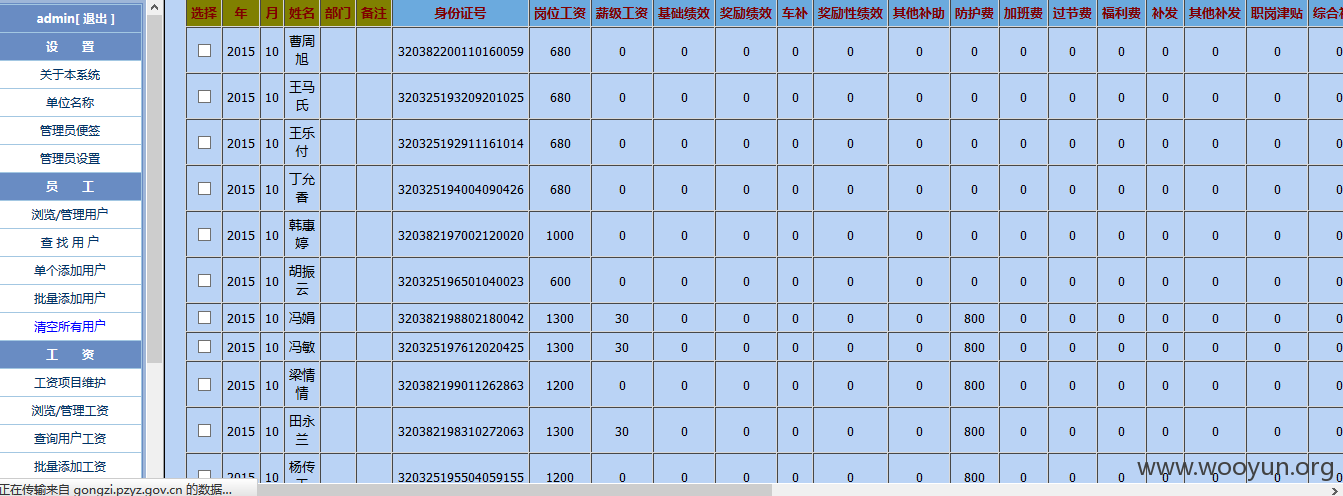

一个交通局的工资查询系统也在里,可查看800多人身份证号等信息

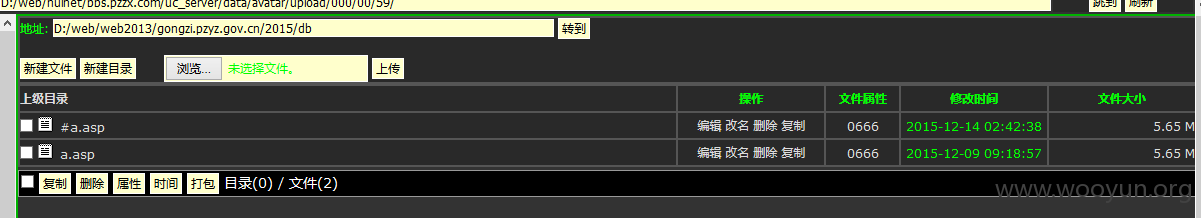

工资表是显示asp后缀的,实际是mdb

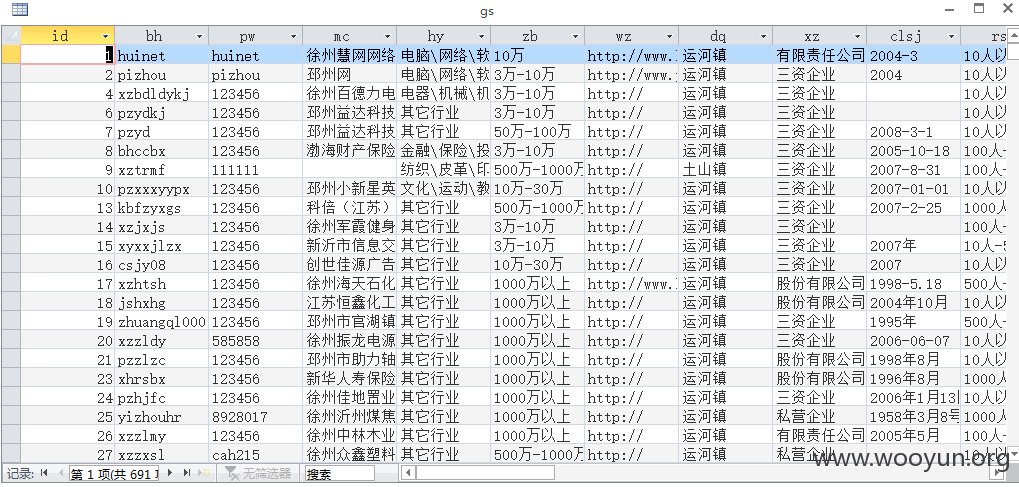

一个网上购物的网站用户数据库,可任意修改金额,购买商品http://www.10quan.cn/

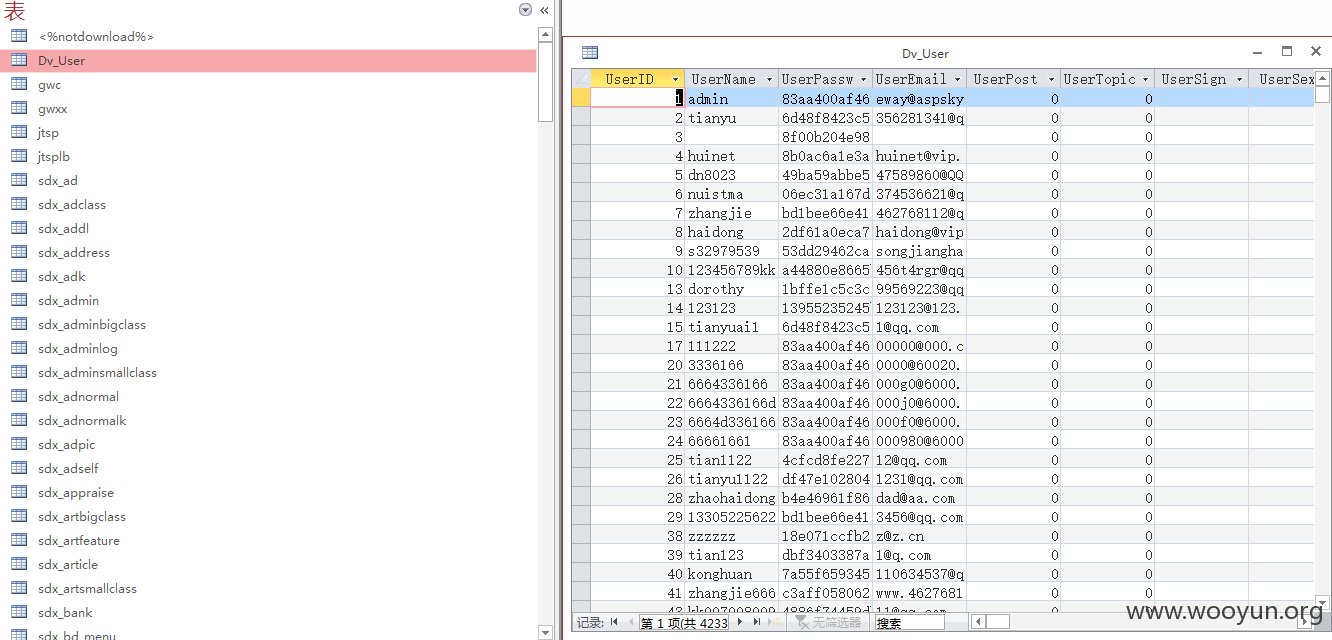

企业收入等

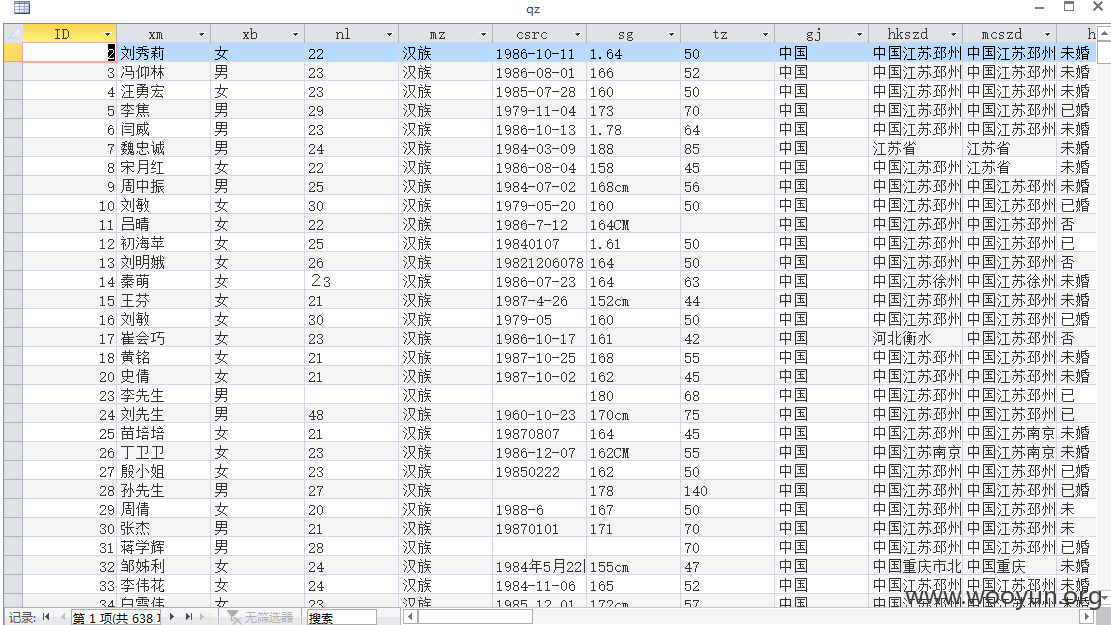

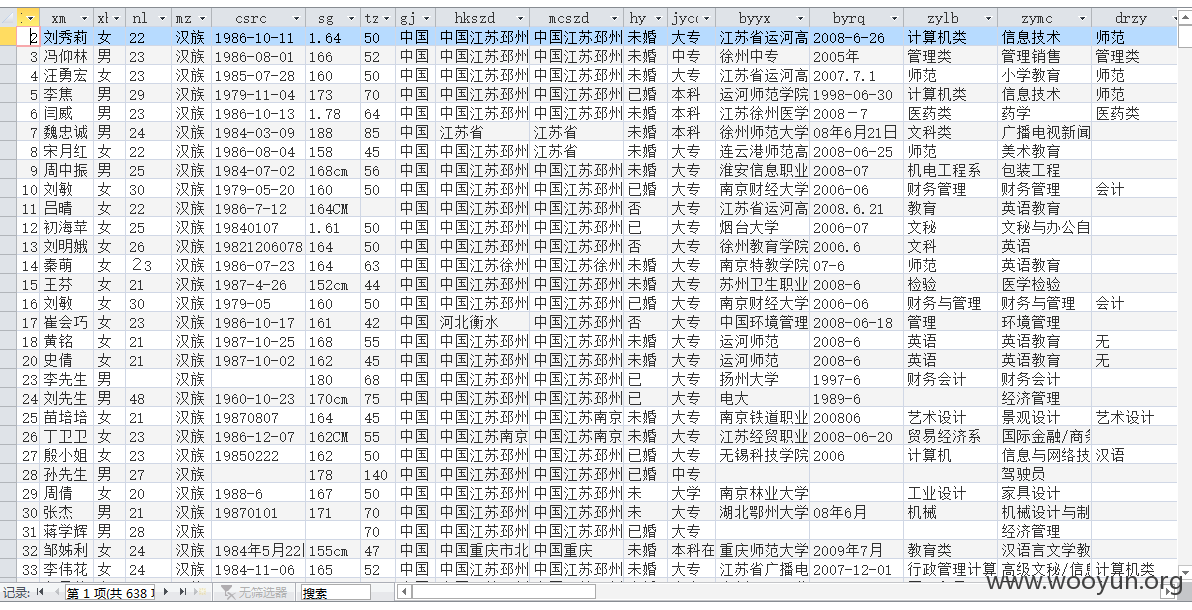

个人资料足有8000多个

网站全部都有着个编辑器漏洞

漏洞证明:

修复方案:

改路径,改密码

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝