漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0161138

漏洞标题:P2P金融发发金融任意手机号注册及重置任意用户密码

相关厂商:发发金融

漏洞作者: Nelion

提交时间:2015-12-14 14:54

修复时间:2016-01-25 18:01

公开时间:2016-01-25 18:01

漏洞类型:账户体系控制不严

危害等级:中

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

P2P金融发发金融任意手机号注册及重置任意用户密码;自己的手机能用来注册任意手机号的用户及接受任意用户的重置验证码;telCookie这个参数为记录接受验证码的手机号码,把它改成目标手机号就可以绕过检测;

详细说明:

长沙发发发贷金融信息服务有限公司(以下简称“发发金融”)成立于2014年3月,秉承“诚信为本,服务至上,稳健经营,多方共赢”的经营宗旨,专业从事P2P网络借贷金融服务。发发金融以精英的团队,严格的风控,透明高效的服务,打造湖南最专业的综合性金融理财平台,分保障客户利益,共享美好明天。(官网介绍)

漏洞证明:

一、任意手机号注册:

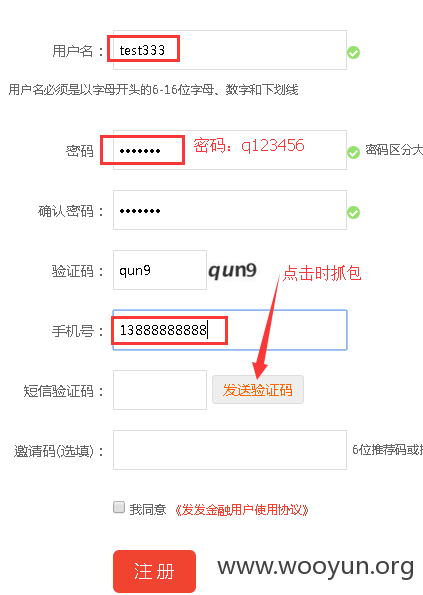

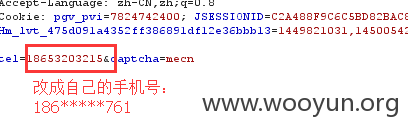

1、填写任意信息准备注册;点击获取验证码时抓包:

2、抓到包改成自己的手机号:

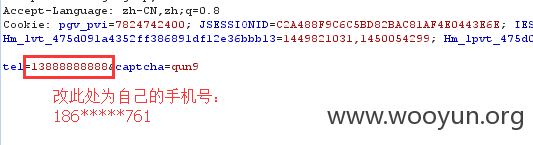

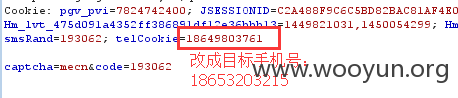

3、填写自己手机收到的验证码,点击注册时抓包:

4、抓到包一定要把telCookie这个字段的手机号改成目标手机号(这里是:18653203215),因为系统会检测这个手机号和注册框中填写的手机号是否一致。之后会抓到好几个拥有这个字段的包,都需要一一修改成目标手机号:

5、之后会显示注册成功:

6、查看一下我们刚刚注册的那个用户:

二、重置任意用户密码:

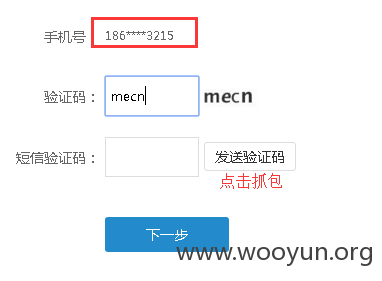

7、本来我准备用admin123为用户名来注册,后来发现这个已经被别人注册了。于是我就来重置他的密码了(呵呵);点击忘记密码,填写这个用户名,点击下一步:

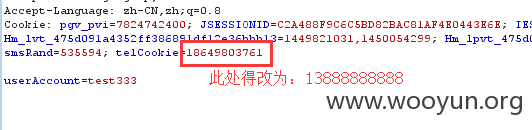

8、点击获取验证码时抓包:

9、抓到包改成自己的手机号:

10、自己的手机会接收到验证码,填写此验证码,点击下一步时抓包,抓到包时同样把telCookie字段改成目标手机号:

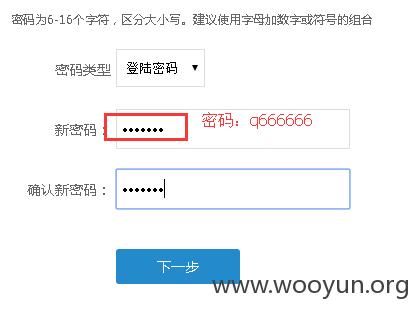

11、之后会得到重置密码的链接,填写自己的想要的密码(我这里改为:q666666),点击下一步:

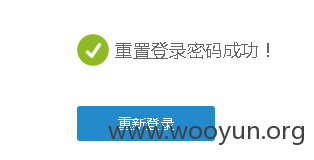

12、显示重置密码成功:

修复方案:

加强验证吧,主要就是保证接收手机验证码的手机和绑定的手机号一致,不要把telCookie这么显眼的字段放在Cookie里面啊,要放的话,加个密也行啊。

版权声明:转载请注明来源 Nelion@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝