漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0160833

漏洞标题:某第三方网站导致某乌云官方管理员cookie泄漏

相关厂商:乌云官方

漏洞作者: 陆由乙

提交时间:2015-12-13 00:07

修复时间:2016-01-25 18:01

公开时间:2016-01-25 18:01

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-13: 细节已通知厂商并且等待厂商处理中

2015-12-13: 厂商已经确认,细节仅向厂商公开

2015-12-23: 细节向核心白帽子及相关领域专家公开

2016-01-02: 细节向普通白帽子公开

2016-01-12: 细节向实习白帽子公开

2016-01-25: 细节向公众公开

简要描述:

诡异的姿势,求雷。

详细说明:

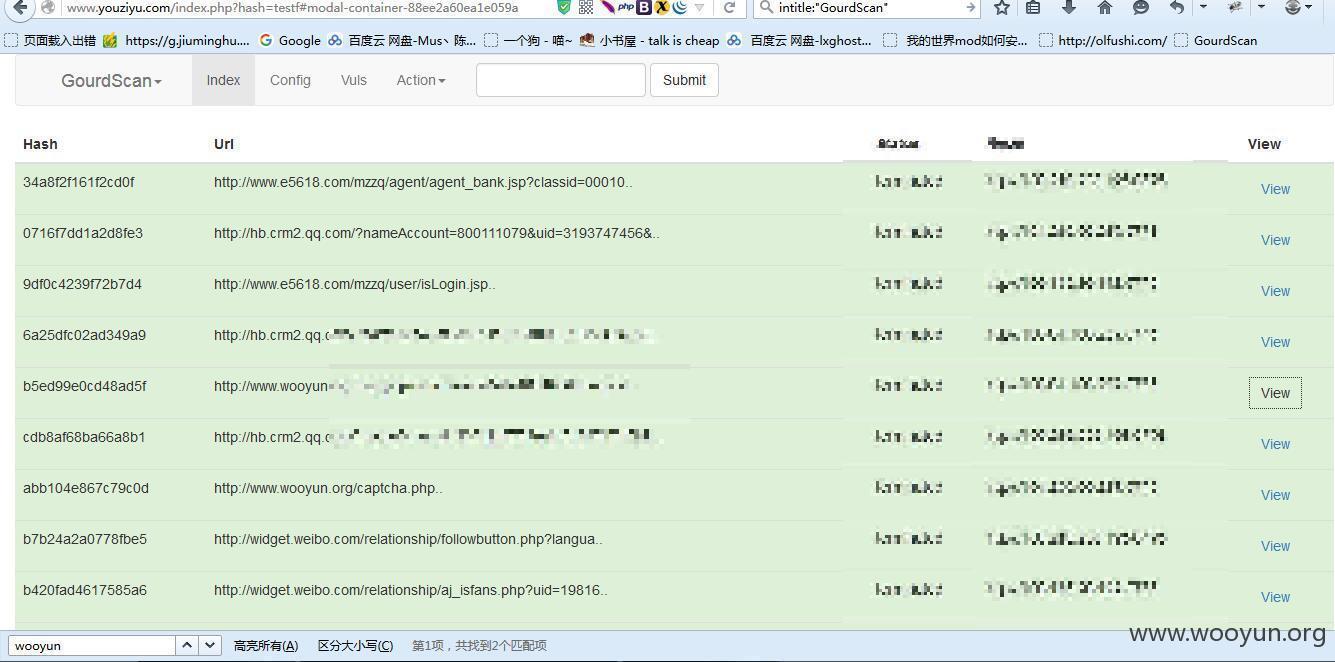

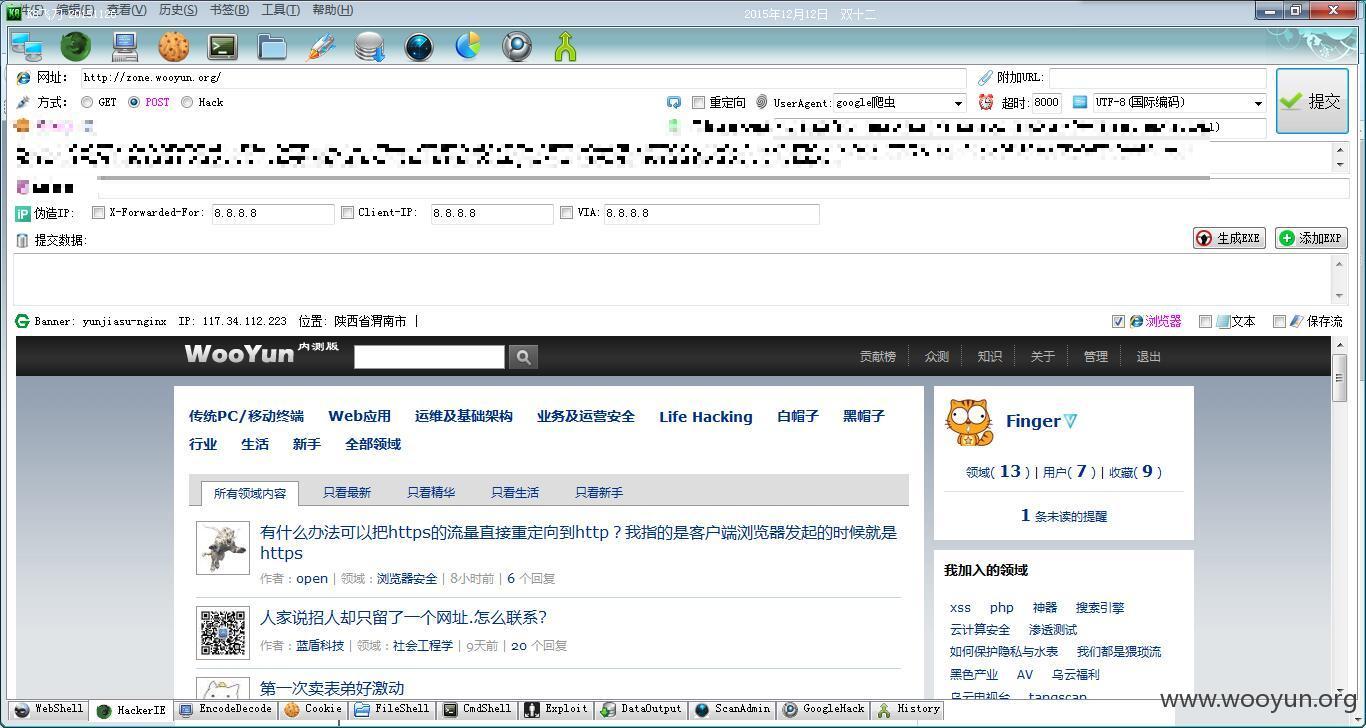

今天终于配置好大牛@Matt的GourdScan了。

于是想到了一个问题:

http://www.gufensoso.com/search/?q=intitle%3A%22GourdScan%22

http://www.olfushi.com/ 这个网站已经挂了。

http://www.youziyu.com但是这个还没有。

哈哈,一看是个乌云管理员的。

剩下的自己打码把。

漏洞证明:

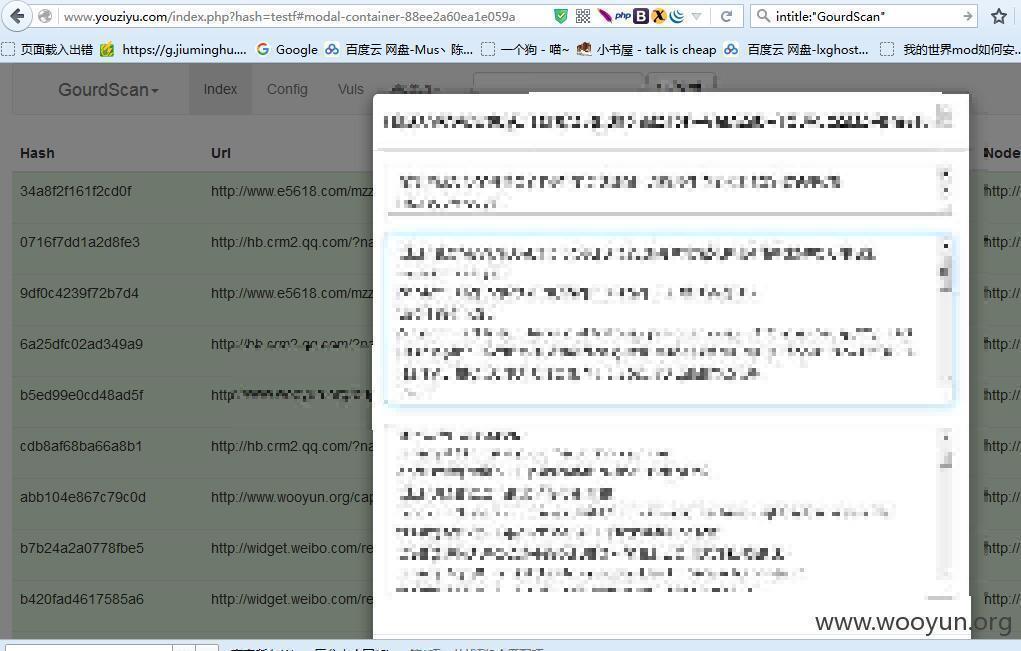

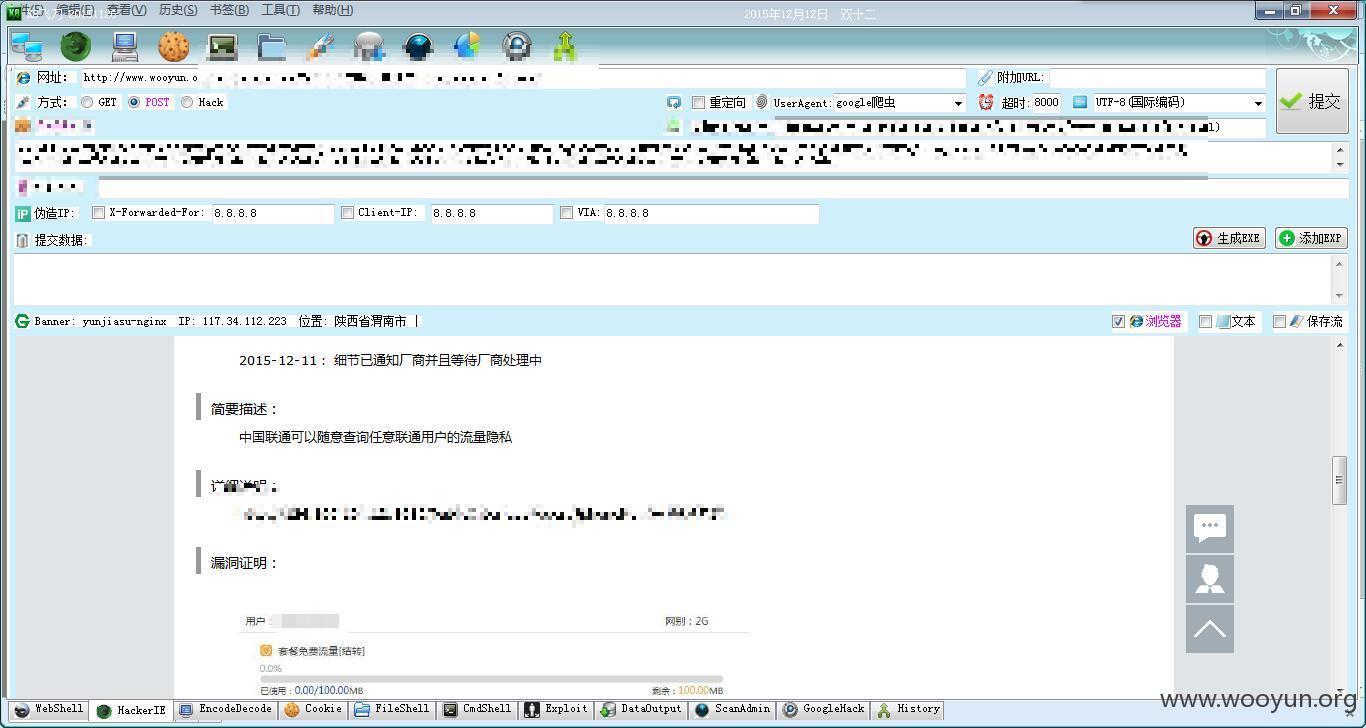

看看大牛的一些信息。

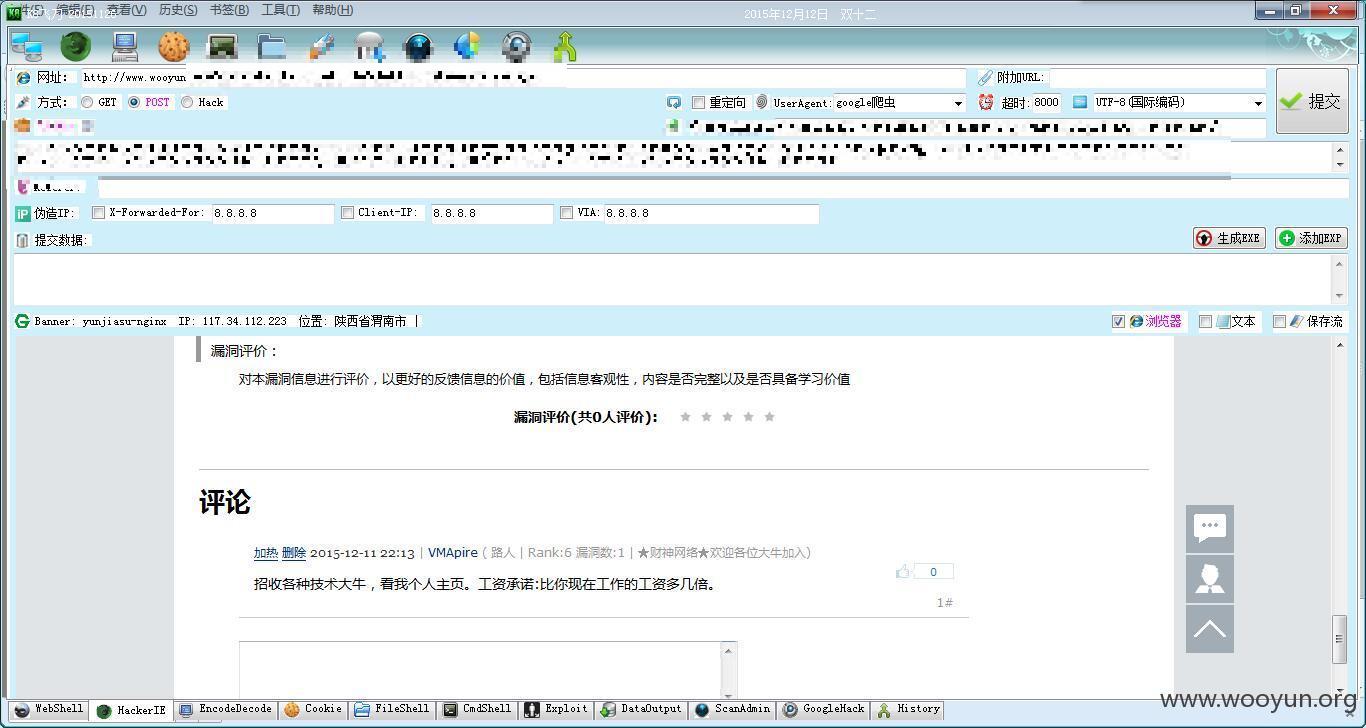

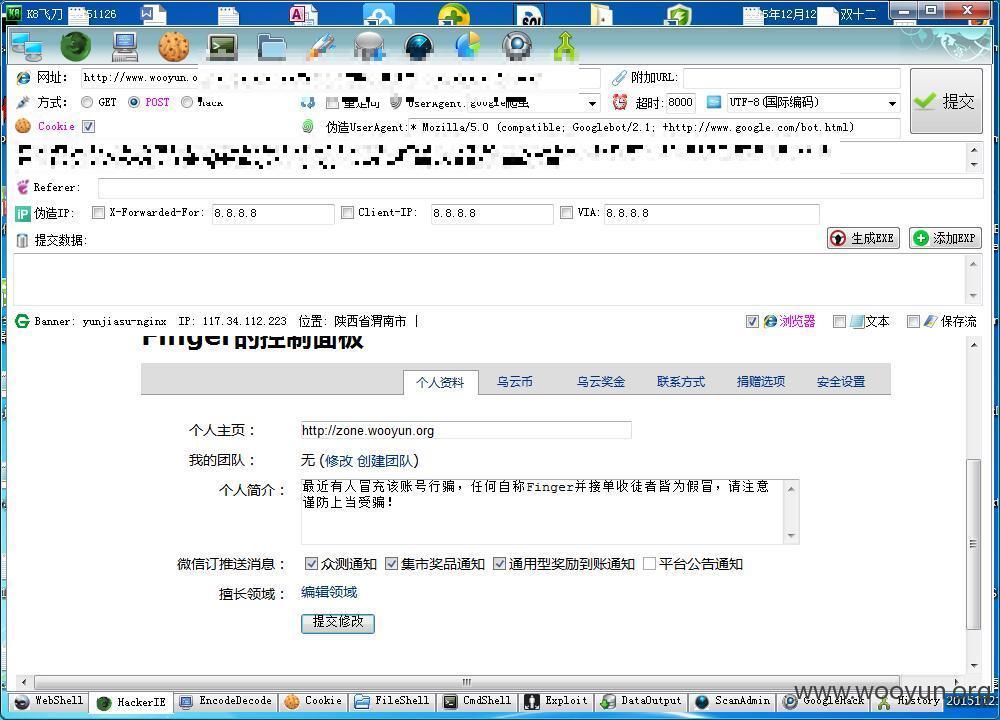

Finger的控制面板安全设置 捐赠选项 联系方式 乌云奖金 乌云币 个人资料

个人主页:

我的团队: 无 (修改 创建团队)

请选择团队 80sec shell2us Insight-Labs INSAFE PKAV技术宅交流小组 天马行空 90Sec Pax.Mac-Team 《黑客百晓生》 08安全团队 freebuf BXB-LEUCOCYTE Metasploit 网络尖刀(JDSec) 邪红色信息安全组织 HelloWorld(乌云分舵) Vty 临渊信息安全团队 黑店 Magic Research Labs 蜂房 91ri-我的安全攻防指南 伏宸安全团队 North Safe Team BugScan @Anpro 安全盒子团队 MS509 安全脉搏SecPulse Wpsec 小龙虾安全团队 Typhon Labs 取消

团队名称:

团队主页:

团队简介:

请认真填写各项信息,至少三名白帽子成功加入团队后才会显示在团队列表里。

个人简介: 最近有人冒充该账号行骗,任何自称Finger并接单收徒者皆为假冒,请注意谨防上当受骗!

微信订推送消息: 众测通知 集市奖品通知 通用型奖励到账通知 平台公告通知

擅长领域: 编辑领域

以 (半角空格)分隔多个领域

这个漏洞不仅仅只能偷SQL注入的数据还能X管理员啊!

修复方案:

你懂,将神器GourdScan搭建在内网。屏蔽web端口。

版权声明:转载请注明来源 陆由乙@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-12-13 09:43

厂商回复:

感谢白帽子@陆由乙,确为第三方泄漏cookie,未能影响到后台,已经第一时间更改密码。

最新状态:

暂无