漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0160546

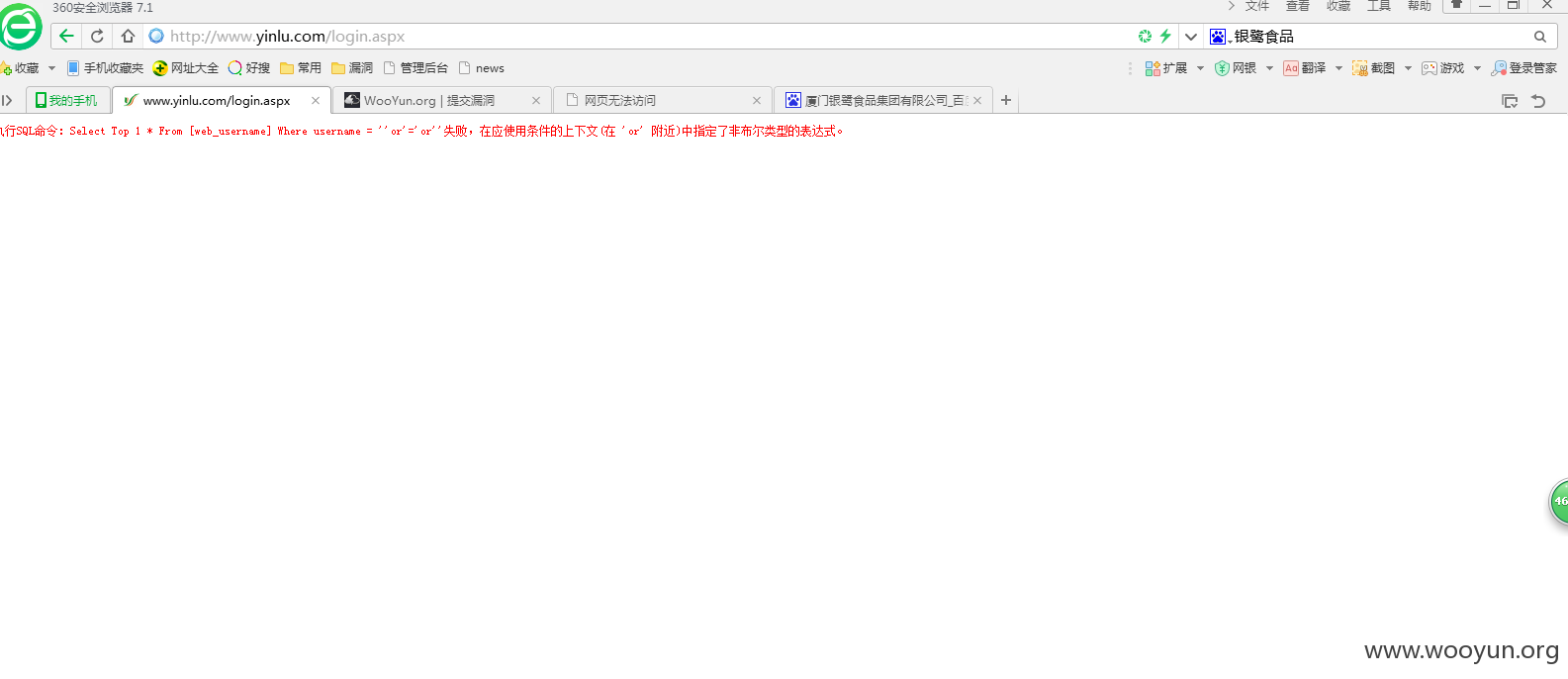

漏洞标题:银鹭食品集团某登录界面存在SQL任意命令执行漏洞/可添加用户/未深入

相关厂商:银鹭食品集团

漏洞作者: Can

提交时间:2015-12-14 20:04

修复时间:2016-01-28 17:10

公开时间:2016-01-28 17:10

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-28: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

厦门银鹭食品有限公司始创于1985年,公司总部位于国际花园城市——中国厦门,是海西乃至全国最大的罐头食品、饮料生产基地之一、福建省重点扶持成长型企业、中国罐头和饮料行业前十强、中国食品工业突出贡献企业、农业产业化国家重点龙头企业。银鹭食品集团在现已发展成为集食品饮料、装备制造、园区开发、工程建设、酒店服务、进出口贸易等多元互动、和谐共举的企业集团。银鹭拥有中国驰名商标、中国名牌产品等多项荣誉。银鹭将以“人才、科技、名牌”的发展战略为基石,以绿色科技、人文关怀为努力方向,实现银鹭处处相伴、关爱时时相随的“银鹭所在,关怀至爱”的愿景。

详细说明:

漏洞证明:

修复方案:

版权声明:转载请注明来源 Can@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:8 (WooYun评价)