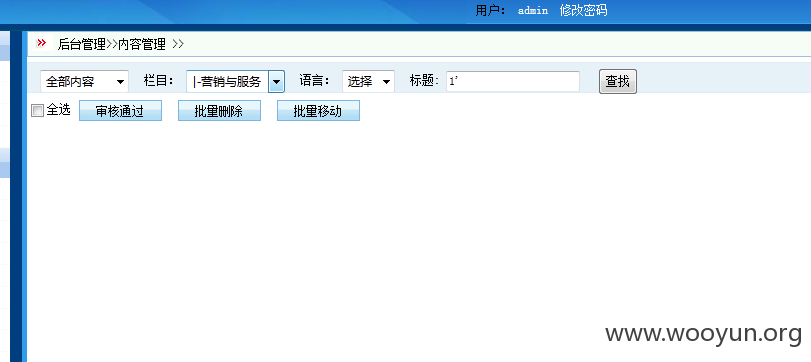

漏洞1:

弱口令

http://www.zte-v.com.cn/manage/Default.aspx

登入可编辑全站,管理员编辑,内容编辑,配置编辑,广告位,模版,应该可以webshell

![GIP$D69FOB]@(TIV@$L8X_1.png](http://wimg.zone.ci/upload/201512/021001402525cc4a89db38cc970aa5b147c68a31.png)

================================================================================

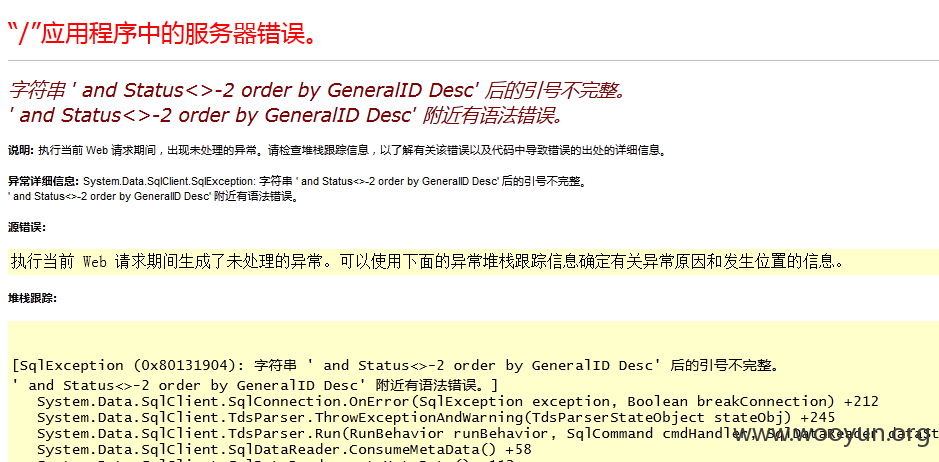

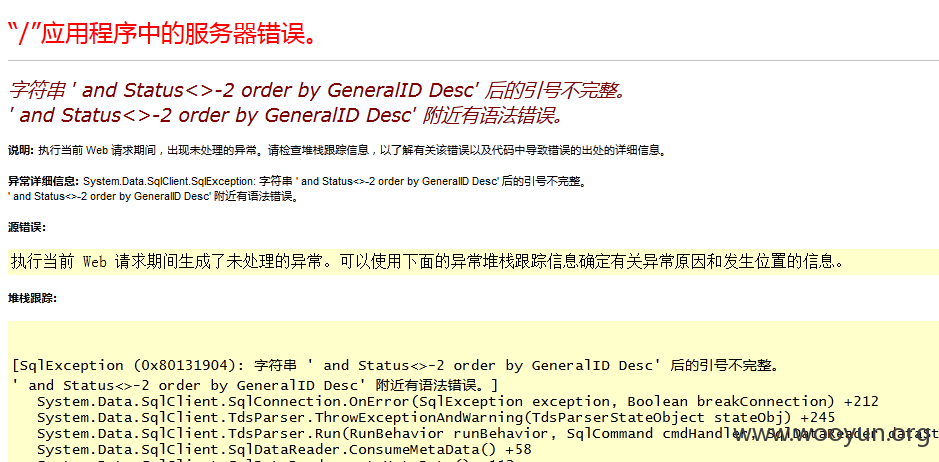

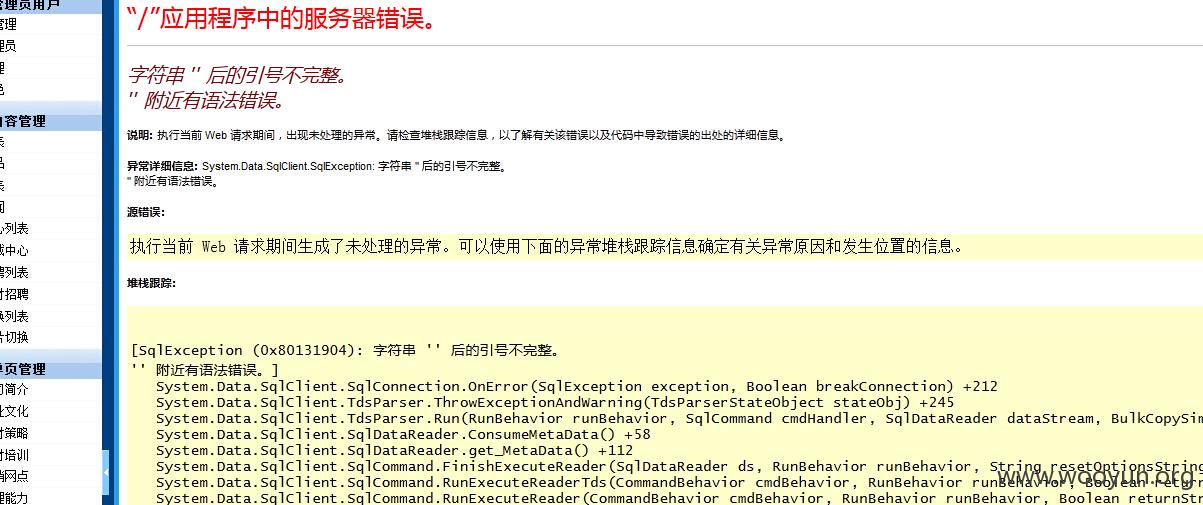

漏洞2:

3处sql注入

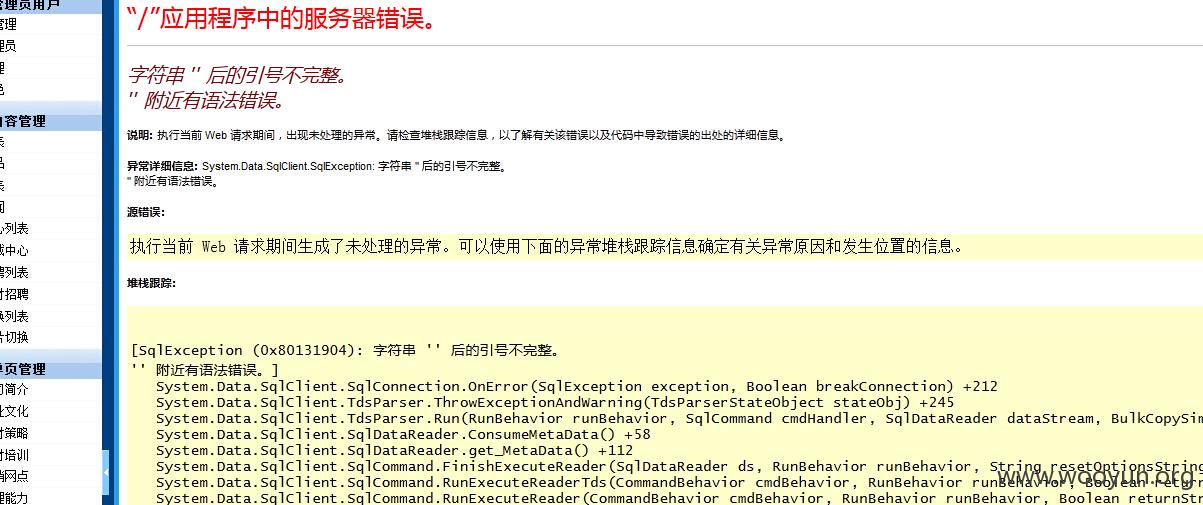

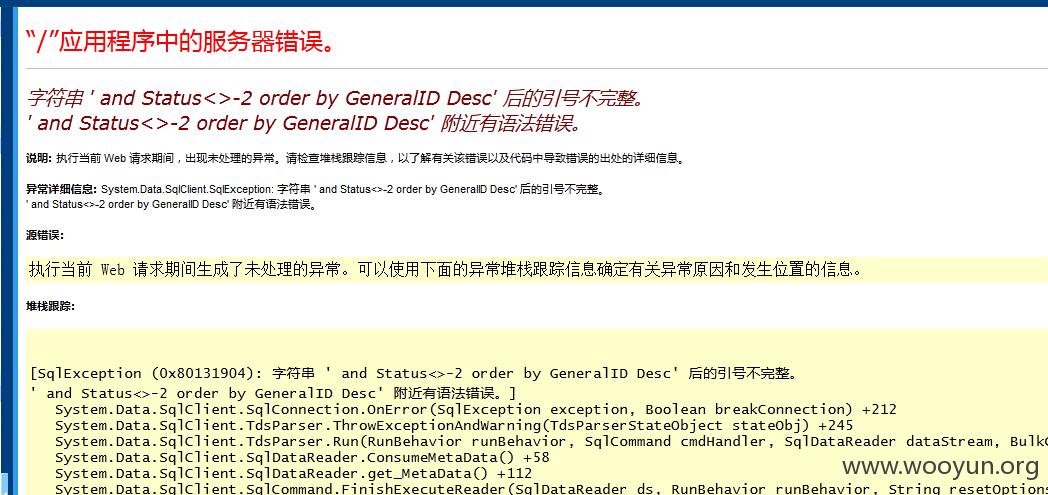

第一处:

在广告版位管理处,单引号测试

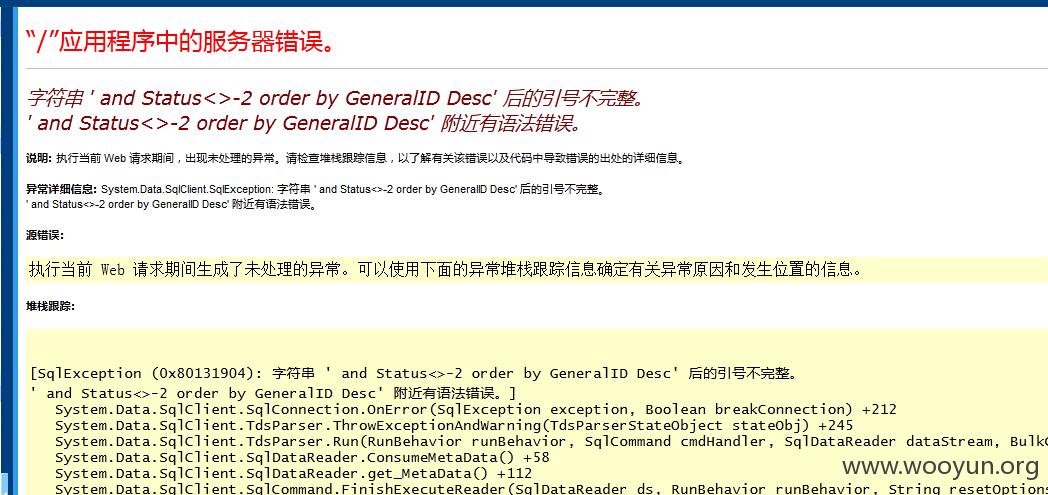

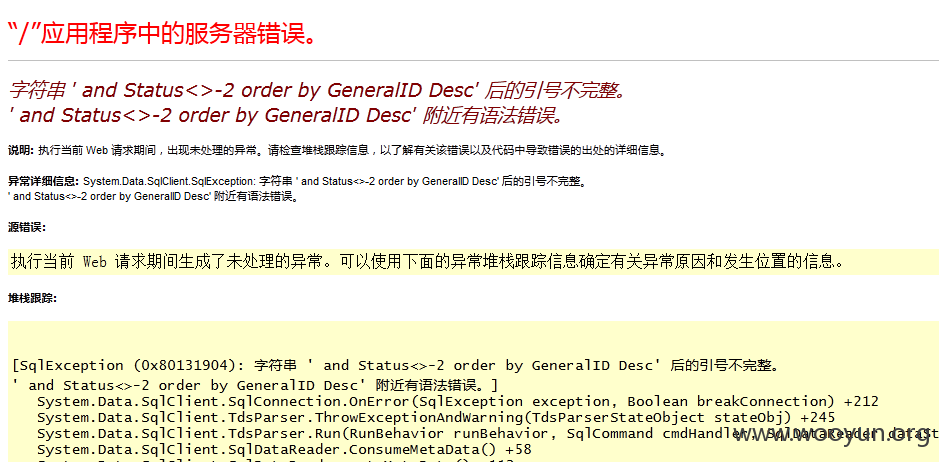

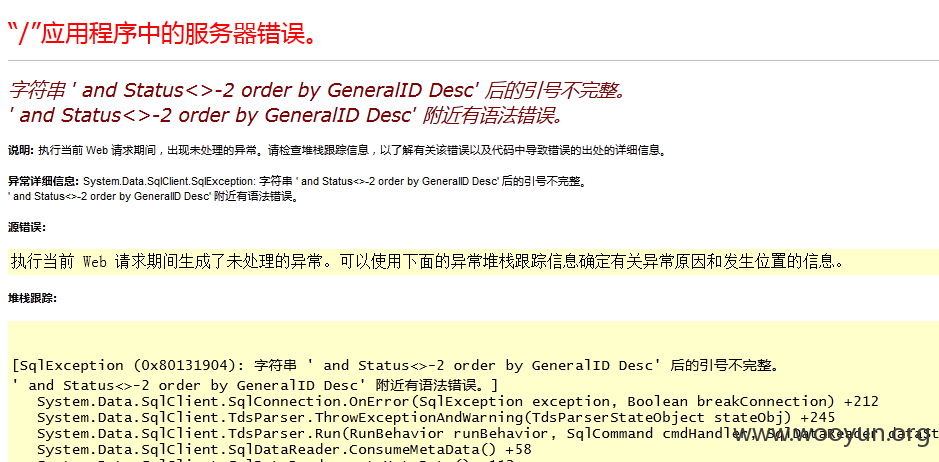

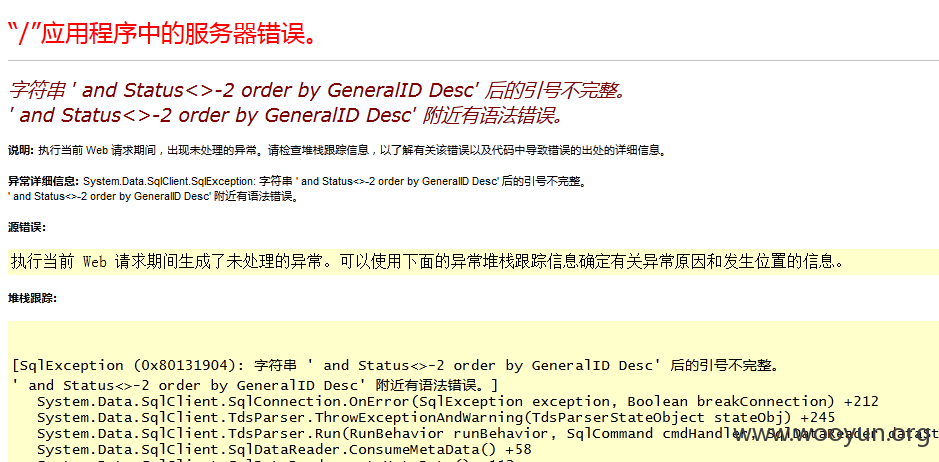

第二处:

人才招聘列表处,单引号测试

![WVT)U}$@K%PHNOI_]N[A~7X.png](http://wimg.zone.ci/upload/201512/021009127ded2bf03dd95235fc33ea6bff066108.png)

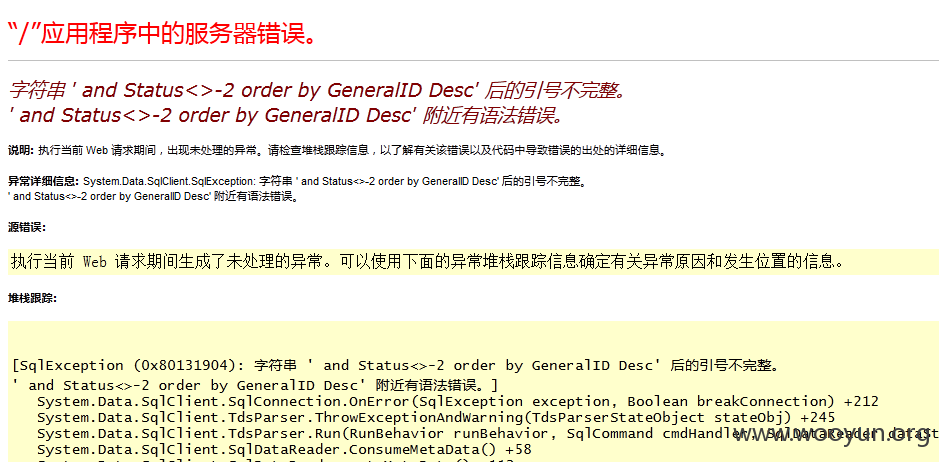

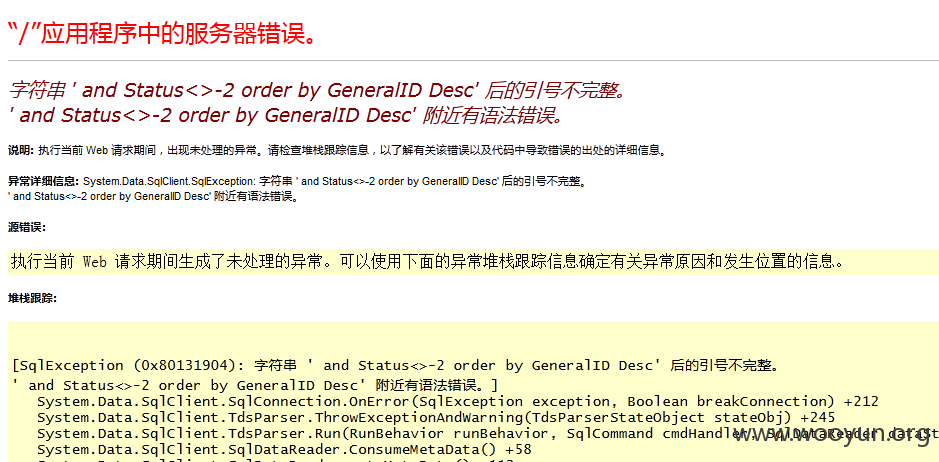

第三处:

产品列表处

第四处:

新闻列表处

![(P]MG~~TO@OS1N$RTG](SZQ.jpg](http://wimg.zone.ci/upload/201512/02102534217d6c3ca29ad56c958f6f007134f32f.jpg)

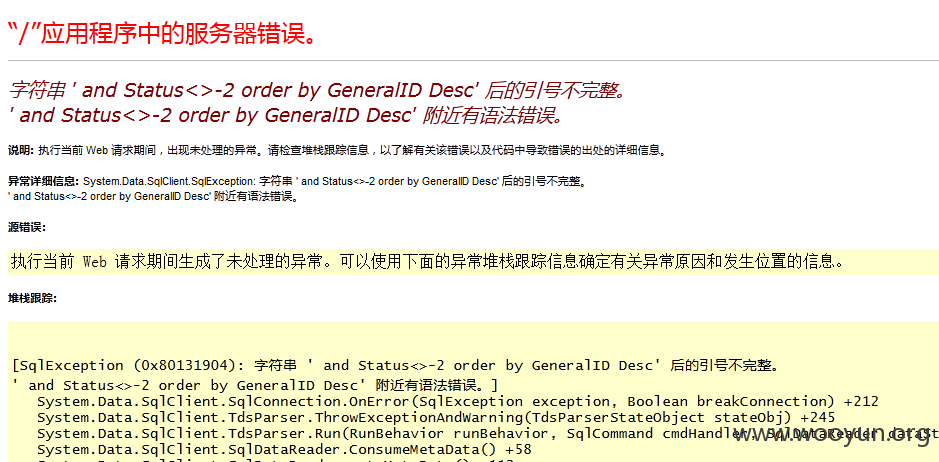

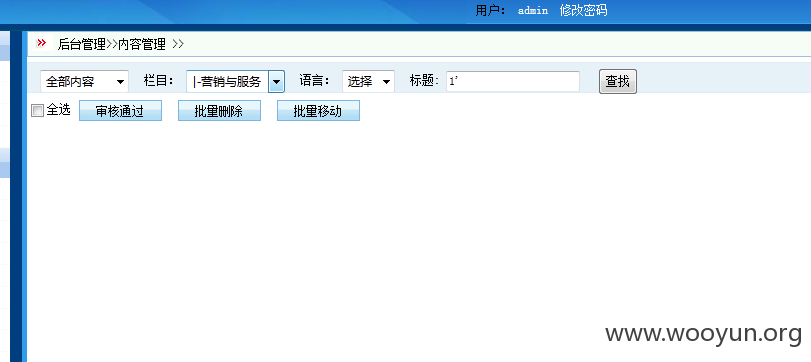

第五处:

下载中心列表

第六处:

图片切换列表

![A1BTYD3`40(RZ]GBW$P[@HH.png](http://wimg.zone.ci/upload/201512/02102819bff32c37085435555aa68d67b8e07669.png)

全部都是post注入

========================================================================

漏洞3:

admin admin 默认口令

http://210.51.195.4/admin/index.asp

===========================================================================

漏洞4:

getshell

http://210.51.195.4/admin/index.asp

利用前面添加模版

一句话

![KQRDM6DQ[9MH6NCIV{V~X]2.png](http://wimg.zone.ci/upload/201512/021111169fe2377276f6045fb860ec116b4dc027.png)

![}LDW~1{3W7RT]KOOAJN{Y82.png](http://wimg.zone.ci/upload/201512/0211112571117022ed4f3742879433b7c872b37b.png)

![GIP$D69FOB]@(TIV@$L8X_1.png](http://wimg.zone.ci/upload/201512/021001402525cc4a89db38cc970aa5b147c68a31.png)

![WVT)U}$@K%PHNOI_]N[A~7X.png](http://wimg.zone.ci/upload/201512/021009127ded2bf03dd95235fc33ea6bff066108.png)

![(P]MG~~TO@OS1N$RTG](SZQ.jpg](http://wimg.zone.ci/upload/201512/02102534217d6c3ca29ad56c958f6f007134f32f.jpg)

![A1BTYD3`40(RZ]GBW$P[@HH.png](http://wimg.zone.ci/upload/201512/02102819bff32c37085435555aa68d67b8e07669.png)

![KQRDM6DQ[9MH6NCIV{V~X]2.png](http://wimg.zone.ci/upload/201512/021111169fe2377276f6045fb860ec116b4dc027.png)

![}LDW~1{3W7RT]KOOAJN{Y82.png](http://wimg.zone.ci/upload/201512/0211112571117022ed4f3742879433b7c872b37b.png)