之前厨子发过,后来闲的没事又测了一下,结果...

http://**.**.**.**/bugs/wooyun-2010-0142772

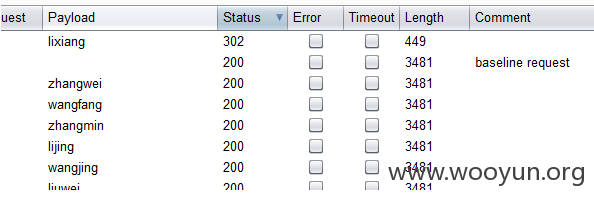

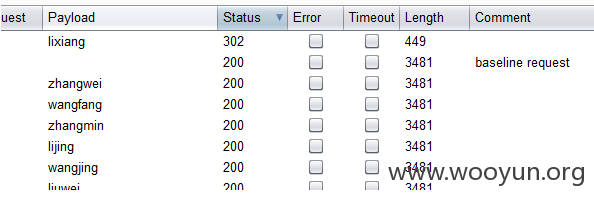

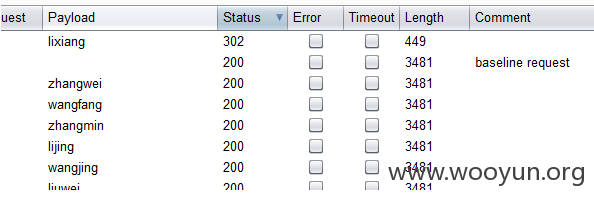

500人名测试

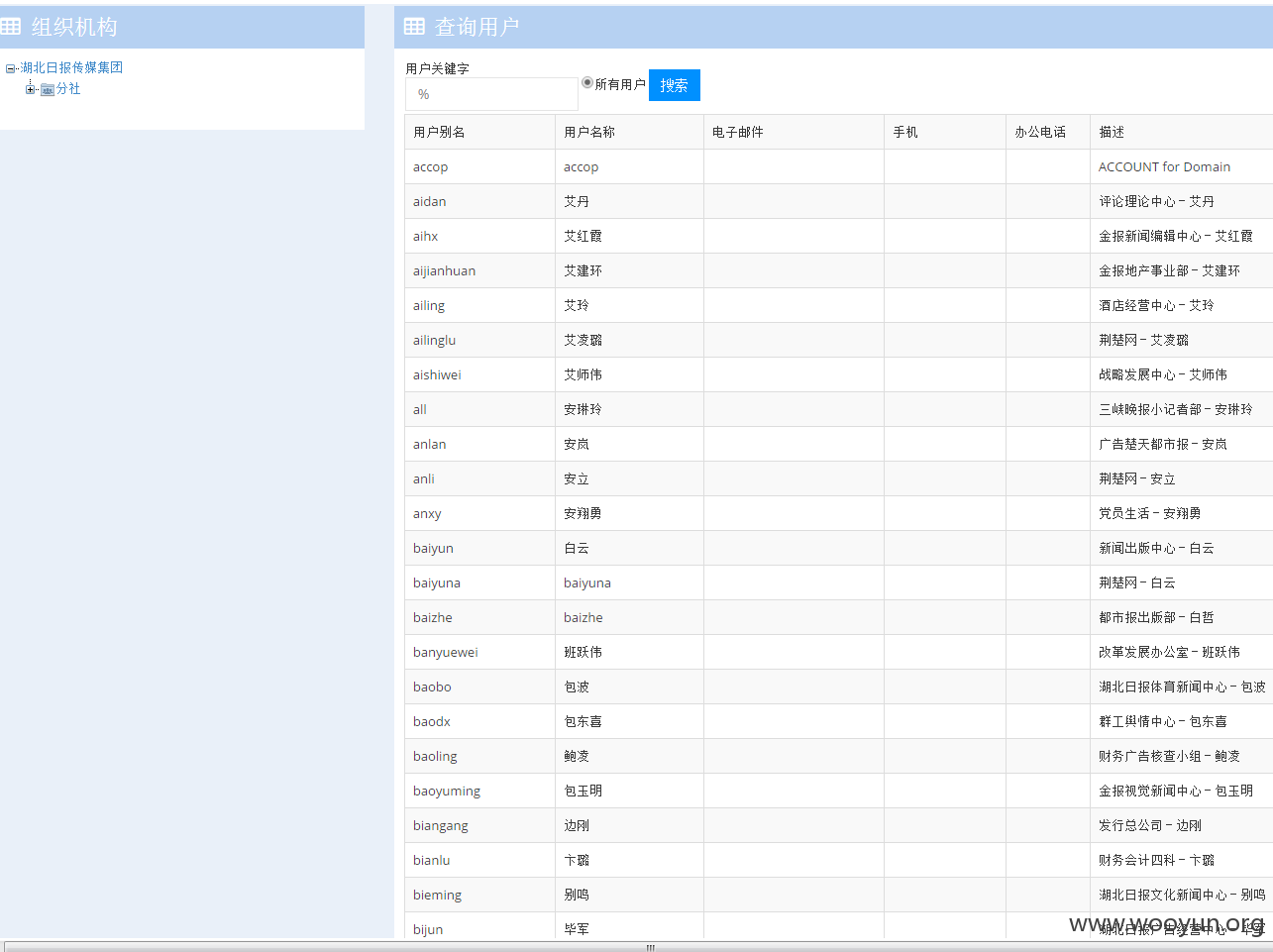

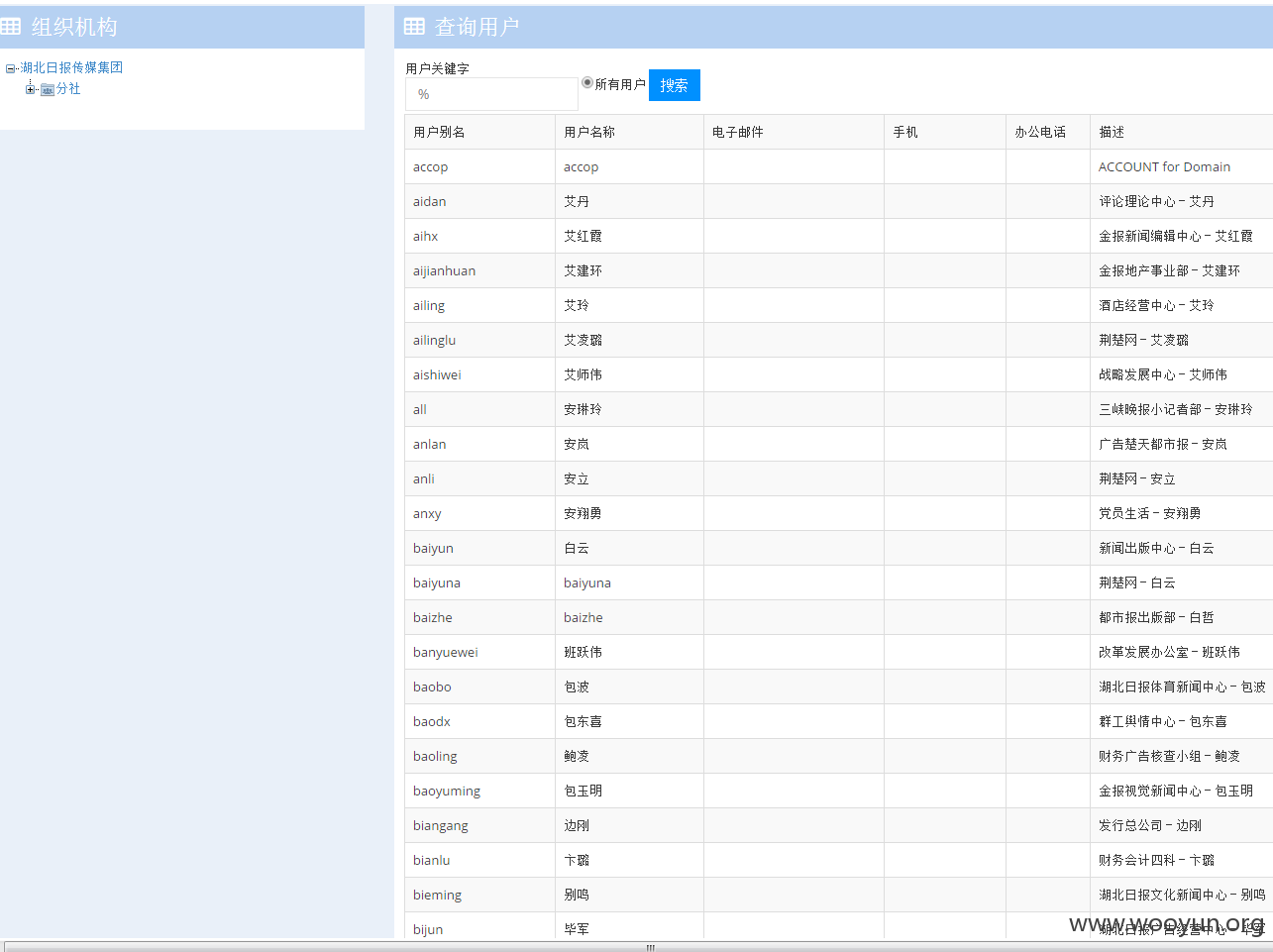

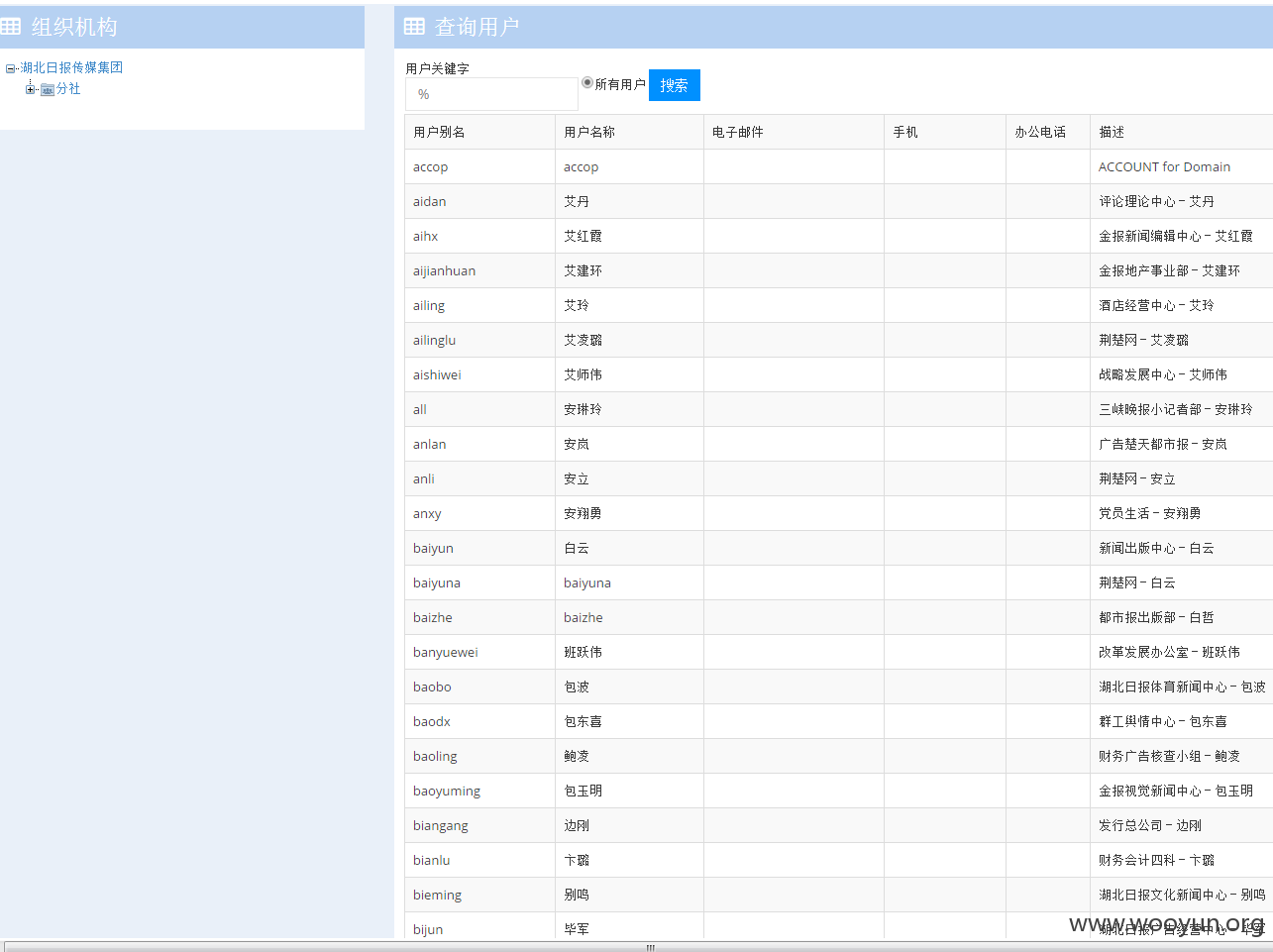

进来之后发现没有通讯录,这咋办,不能停啊。

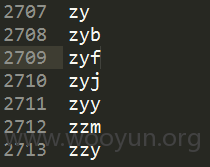

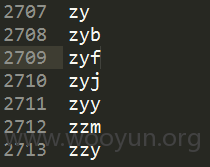

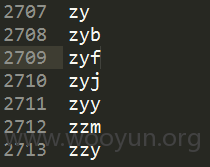

提取出来2713个用户名,只从中抽取100个测试下。

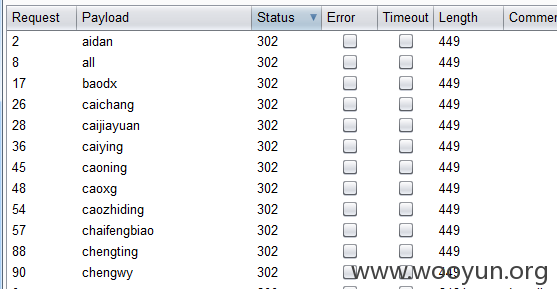

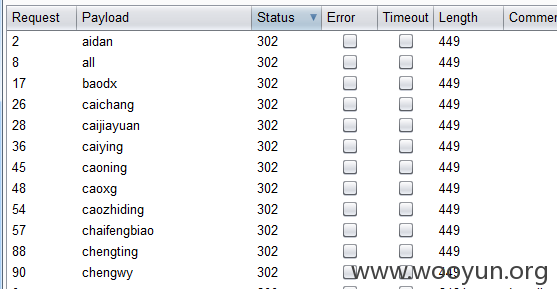

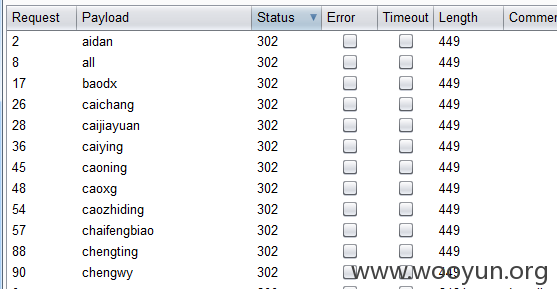

100个成功12个,百分之12~!

之前厨子发过,后来闲的没事又测了一下,结果...

http://**.**.**.**/bugs/wooyun-2010-0142772

500人名测试

进来之后发现没有通讯录,这咋办,不能停啊。

提取出来2713个用户名,只从中抽取100个测试下。

100个成功12个,百分之12~!