漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154850

漏洞标题:中国联通信息泄漏导致svn服务器getshell(已入内网)和IDC站getshell

相关厂商:中国联通康讯云

漏洞作者: 路人甲

提交时间:2015-11-23 15:44

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-23: 细节已通知厂商并且等待厂商处理中

2015-11-27: 厂商已经确认,细节仅向厂商公开

2015-12-07: 细节向核心白帽子及相关领域专家公开

2015-12-17: 细节向普通白帽子公开

2015-12-27: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

汗!两个漏洞打包,求高rank。

详细说明:

漏洞证明:

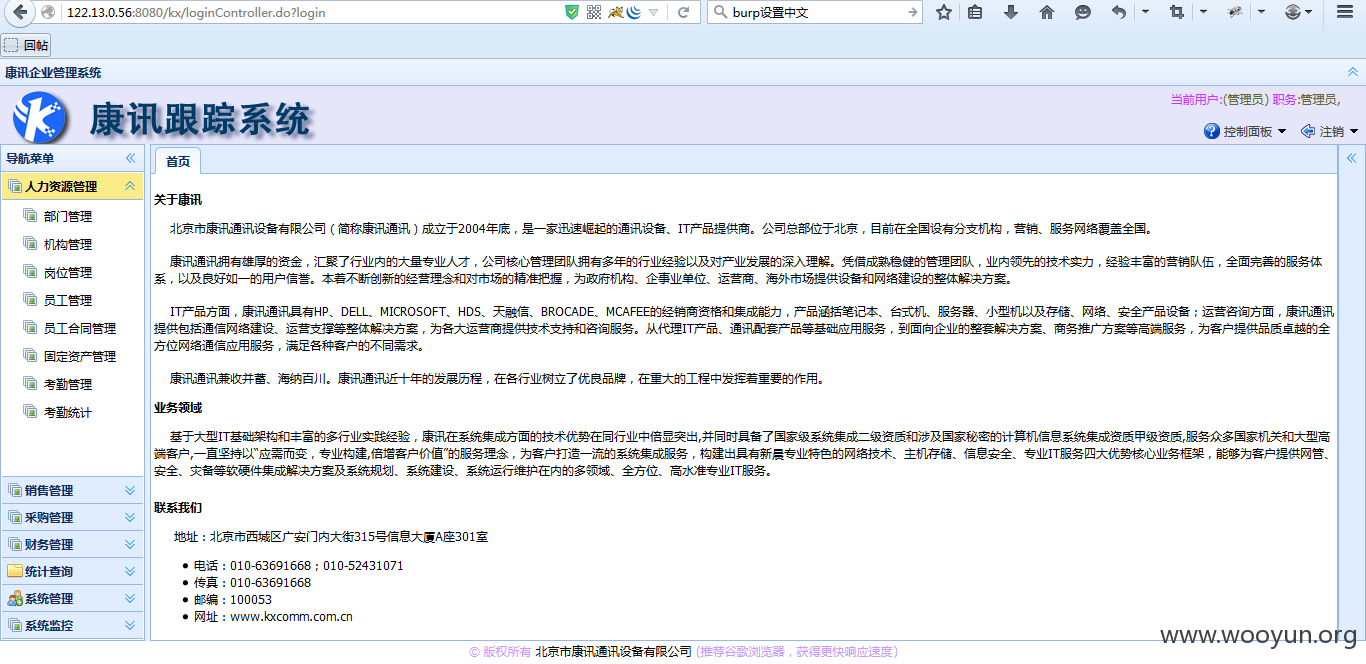

公网网站:

MMS-WEB:**.**.**.**/mms/

MMS-CMS:**.**.**.**/cms/

MMS-MOBILE:**.**.**.**/mobile/

MMS-RESOURCES:**.**.**.**/resources/

MMS-STATIC-ASSETS:**.**.**.**:8080/static_assets/

公网数据库:

**.**.**.** 3306

kxcomm/123

公网资源服务器:

socket方式传输:

IP:**.**.**.**

端口:8088

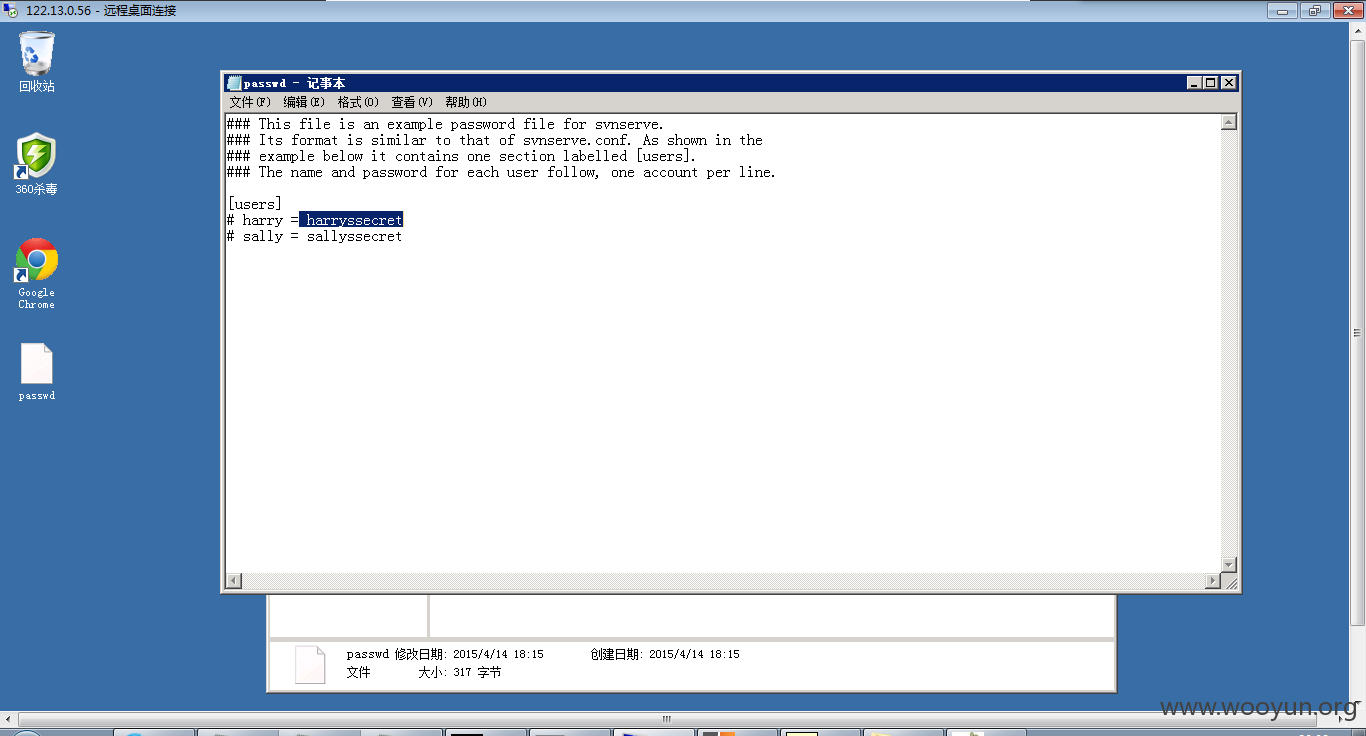

SVN开发库:

**.**.**.**/svn/repos/

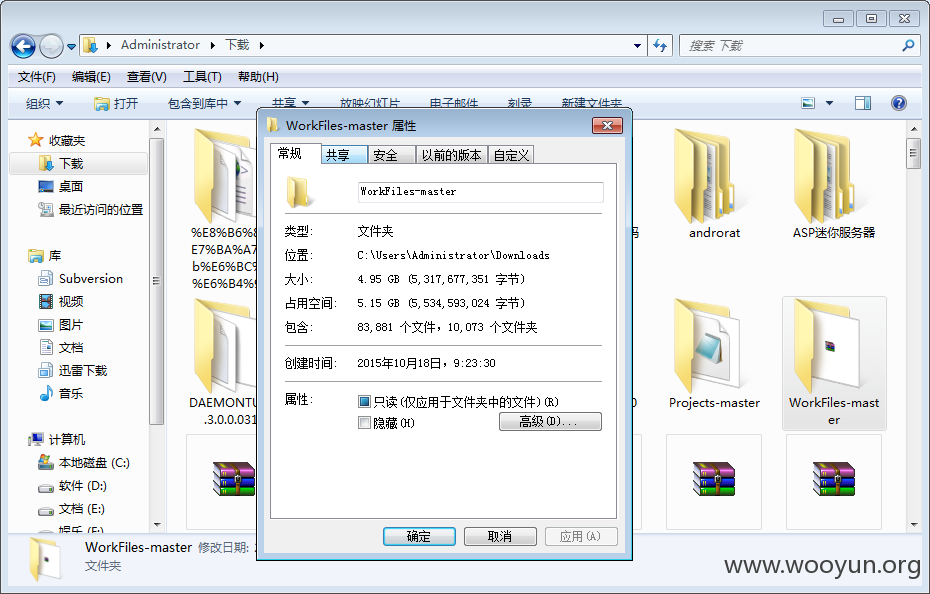

看到个svn开发库。发现从svn不可突破,

于是nmap扫描端口。

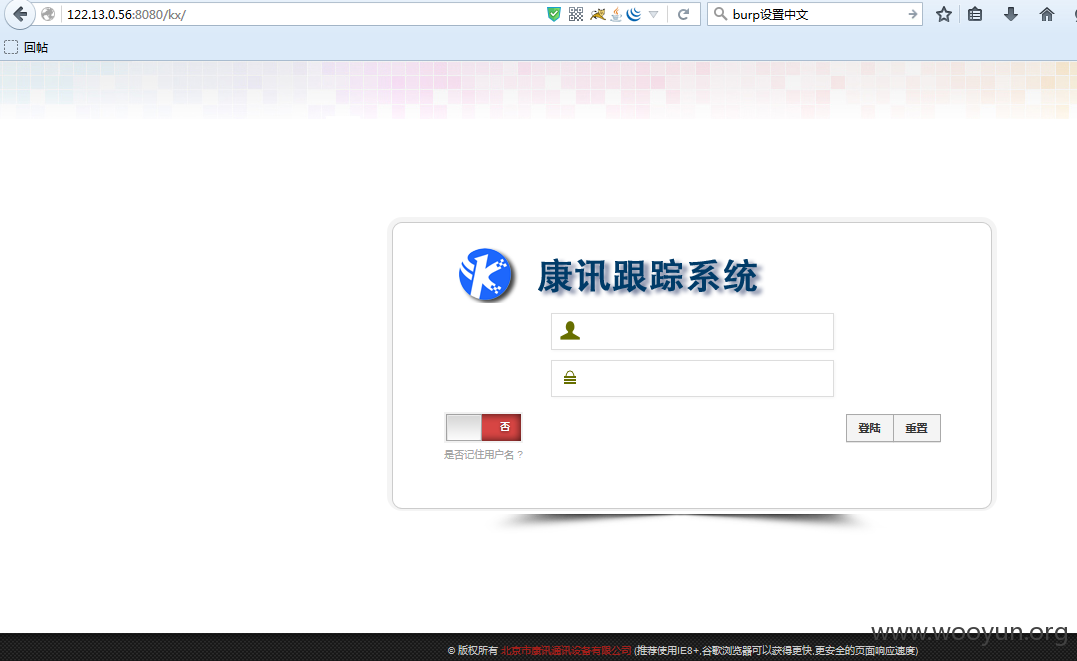

发现个这个:

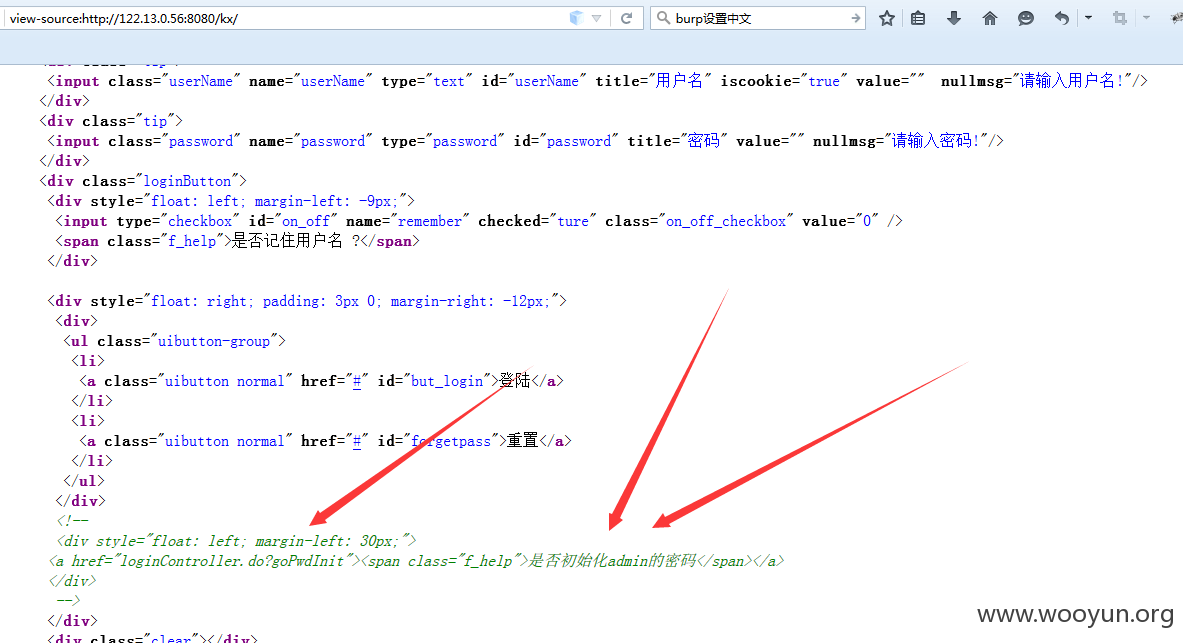

对着页面查看源代码。

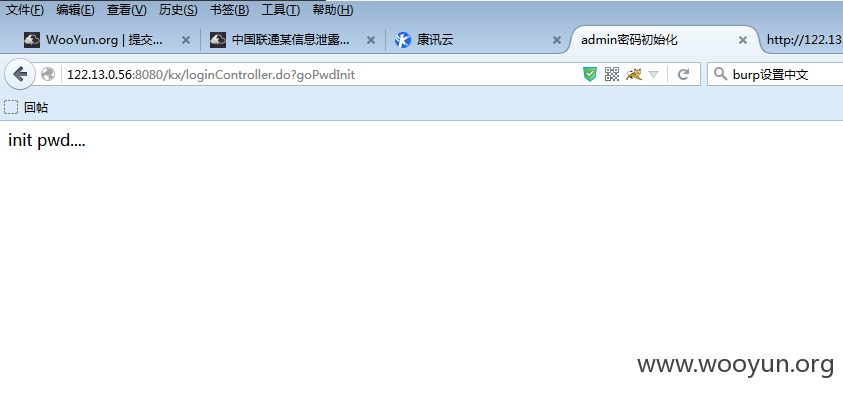

然后我将admin的密码初始化为123456。

后台文件图标改包上传getshell。

**.**.**.**:8080/kx/plug-in/accordion/images/1.jsp chopper

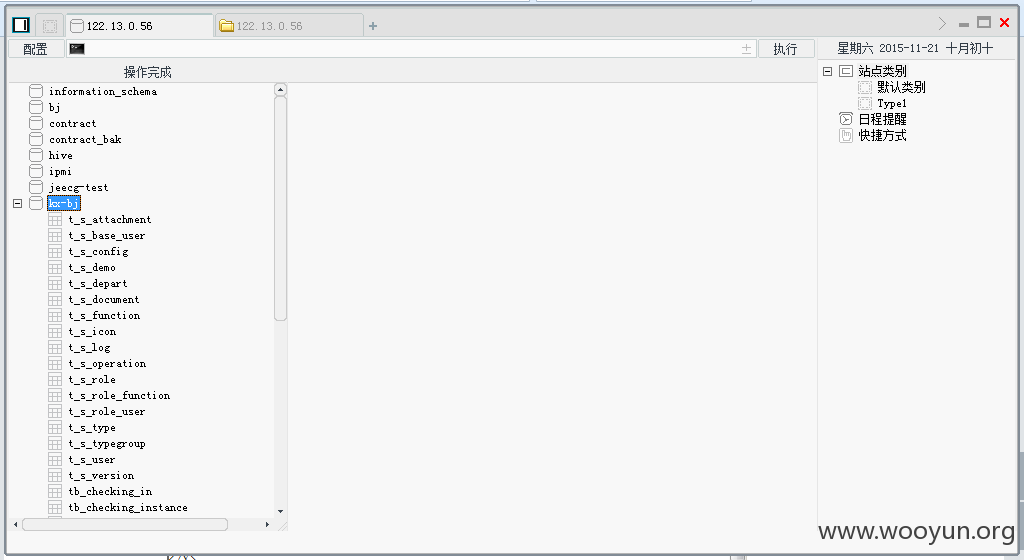

<T>XDB</T>

<X>

com.mysql.jdbc.Driver

jdbc:mysql://localhost:3306/kx-bj?useUnicode=true&characterEncoding=UTF-8&user=kxcomm&password=123

</X>

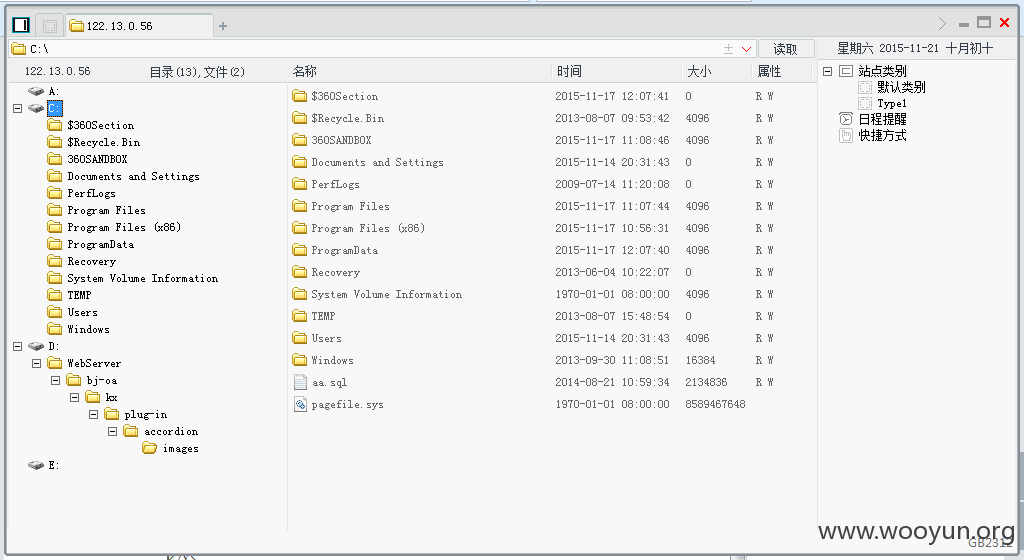

内网扫描:

**.**.**.**:80 >>> Open

**.**.**.**:1521 >>> Open

**.**.**.**:3306 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:8080 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:8080 >>> Open

**.**.**.**:3306 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**4:80 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3306 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3306 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:21 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:21 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:21 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:443 >>> Open

**.**.**.**:1433 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3306 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:1433 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:80 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**:135 >>> Open

**.**.**.**:3389 >>> Open

**.**.**.**10:80 >>> Open

**.**.**.**13:80 >>> Open

**.**.**.**13:21 >>> Open

**.**.**.**13:135 >>> Open

**.**.**.**13:3389 >>> Open

**.**.**.**16:80 >>> Open

**.**.**.**17:80 >>> Open

**.**.**.**18:3306 >>> Open

**.**.**.**26:80 >>> Open

**.**.**.**29:135 >>> Open

**.**.**.**29:3389 >>> Open

**.**.**.**30:135 >>> Open

**.**.**.**30:3389 >>> Open

**.**.**.**31:135 >>> Open

**.**.**.**31:3389 >>> Open

**.**.**.**32:135 >>> Open

**.**.**.**32:3389 >>> Open

**.**.**.**33:135 >>> Open

**.**.**.**33:3389 >>> Open

**.**.**.**34:135 >>> Open

**.**.**.**34:3389 >>> Open

**.**.**.**35:21 >>> Open

**.**.**.**36:21 >>> Open

**.**.**.**36:1521 >>> Open

**.**.**.**36:8080 >>> Open

**.**.**.**37:135 >>> Open

**.**.**.**37:3389 >>> Open

**.**.**.**38:135 >>> Open

**.**.**.**38:3389 >>> Open

**.**.**.**54:80 >>> Open

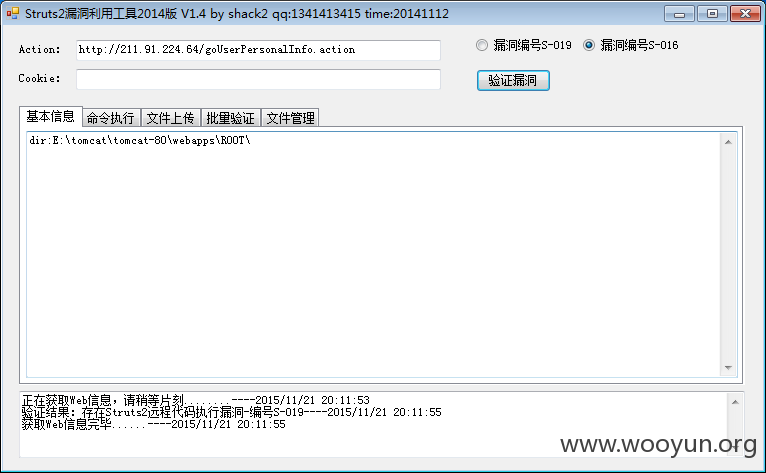

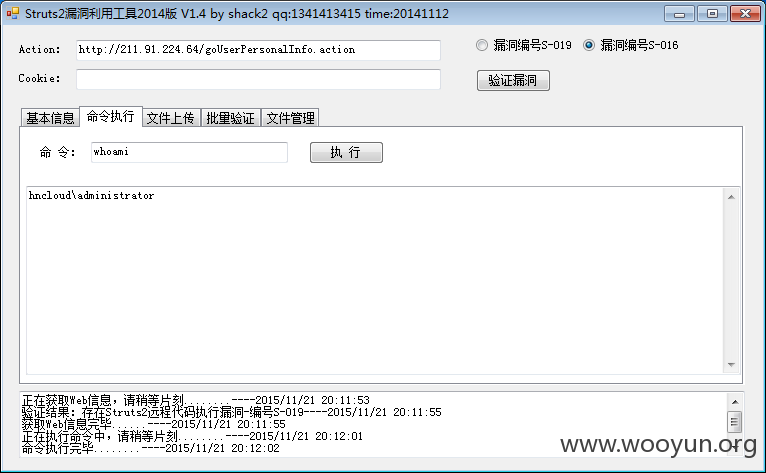

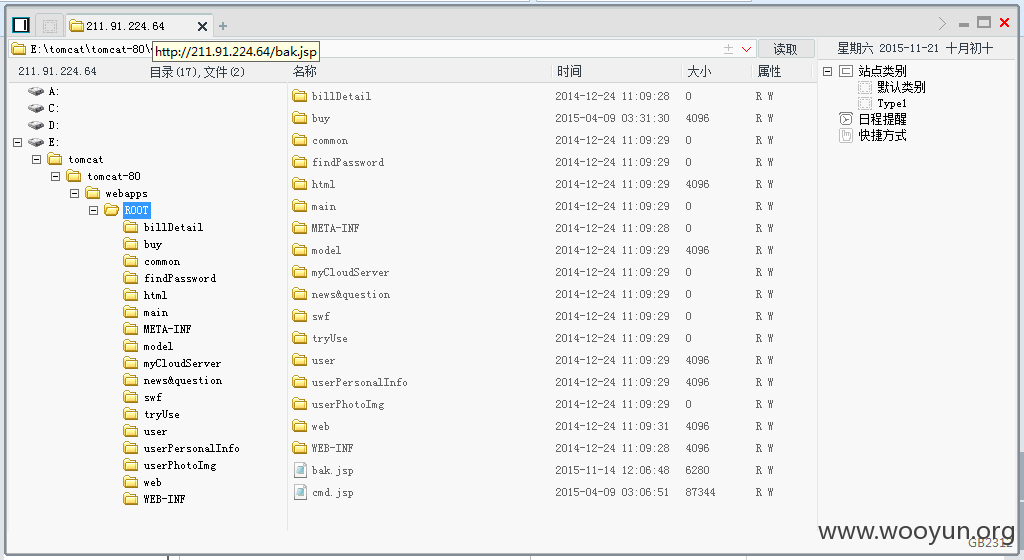

另外一个是st2-016直接getshell

**.**.**.**/goUserPersonalInfo.action

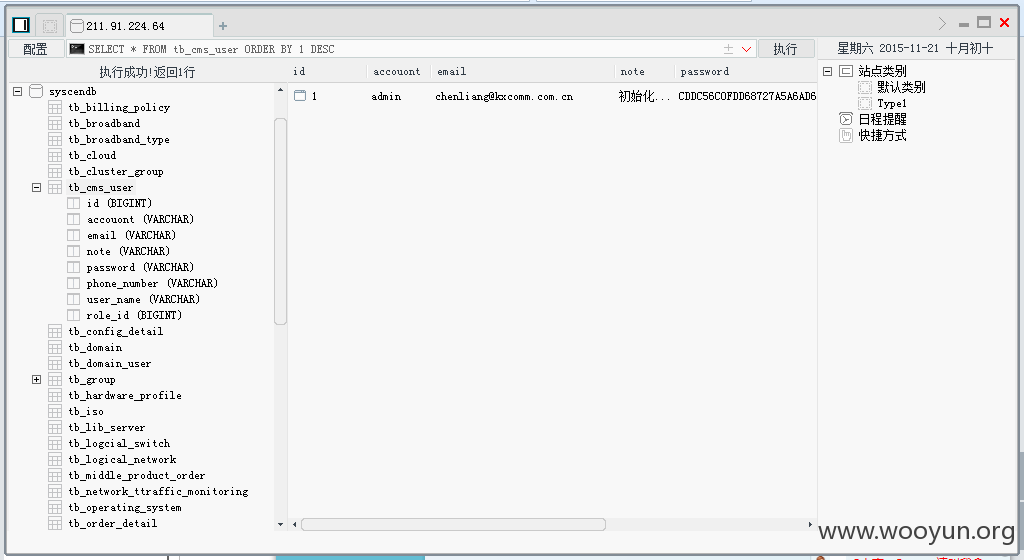

**.**.**.**/bak.jsp chopper

<T>XDB</T>

<X>

com.mysql.jdbc.Driver

jdbc:mysql**.**.**.**:3306/syscendb?characterEncoding=UTF-8&user=root&password=syscen123

</X>

修复方案:

联通有大牛。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:14

确认时间:2015-11-27 10:57

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向中国联通集团公司通报,由其后续协调网站管理部门处置。

最新状态:

暂无