漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154826

漏洞标题:江西省测绘地理信息局官网存在注入漏洞打包

相关厂商:江西省测绘地理信息局

漏洞作者: 路人甲

提交时间:2015-11-26 15:34

修复时间:2016-01-14 15:10

公开时间:2016-01-14 15:10

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-26: 细节已通知厂商并且等待厂商处理中

2015-11-30: 厂商已经确认,细节仅向厂商公开

2015-12-10: 细节向核心白帽子及相关领域专家公开

2015-12-20: 细节向普通白帽子公开

2015-12-30: 细节向实习白帽子公开

2016-01-14: 细节向公众公开

简要描述:

1、对参数过滤不严导致注入

2、 权限过高

详细说明:

实验室简介

流域生态与地理环境监测国家测绘地理信息局重点实验室于2013年12月通过可行性论证,2014年12月经国家测绘局批准成立,由江西省测绘地理信息局、东华理工大学、江西师范大学、井冈山大学联合共建。

流域生态与地理环境监测国家测绘地理信息局重点实验室的主要建设目标是,围绕我国中长期科技发展规划对流域环境研究提出的战略需求,建立并完善数字流域资源环境监测创新研究的理论、方法与技术体系,促进流域空间信息获取、处理和共享服务的产学研用链式发展。重点实验室整合了流域生态与地理环境监测技术和应用方向上的优势研究力量,着力打造产、学、研、用“四位一体”发展平台,促进了江西省地理信息产业发展。

实验室拥有一支科研实力雄厚的学术团队,拥有固定人员45人,其中教授(正高)11人,副教授(高工)18人,国家测绘测绘地理信息局青年学术和技术带头人2名,江西省百千万人才入选者3人。固定人员中有博士学位的超过50%。整个学术团队聚集了众多的优秀人才,综合素质高,结构合理,具有科技创新、技术试验和生产实践的优势。

漏洞证明:

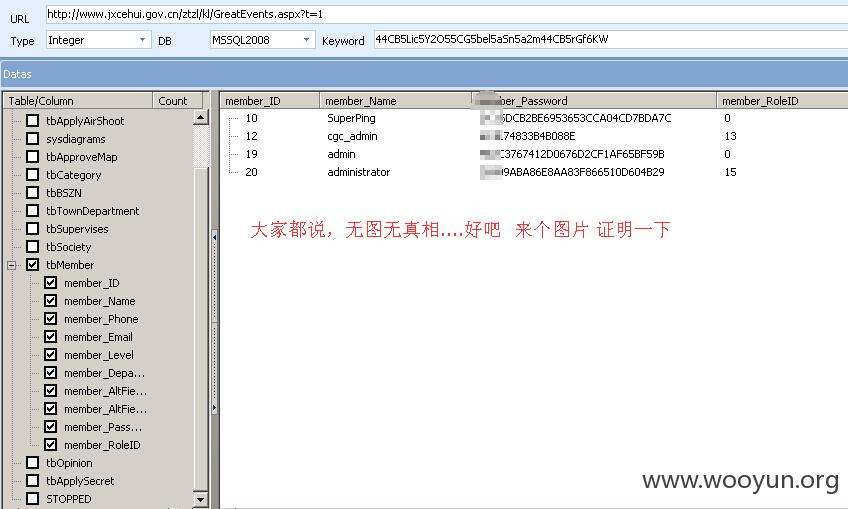

http://**.**.**.**/ztzl/kl/GreatEvents.aspx?t=*

http://**.**.**.**/ztzl/kl/NewsDetail.aspx?id=*

http://**.**.**.**/ztzl/kl/CommitteeDetail.aspx?t=1&id=*

共三处注入【我只是大概看了下,并没有仔细排查,估计注入点会有更多......】

查看当前数据库

查看当前用户及当前库:

看看密码吧......

sa用户 ??? 这个... 这个... 嗯 还是不说什么了....

你搞这么大权限做啥子嘛.........

各种命令、各种写啊..........

在这个无图,无真相的年代,留个图 意思意思下吧

我只是看看,并没有做其他动作.........

修复方案:

注入嘛 老漏洞了 过滤呗

针对数据库权限,降权

ps:

发现已有入侵的痕迹,期望管理员及时排查清除

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-11-30 15:09

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给江西分中心,由其后续协调网站管理单位处置。

最新状态:

暂无