漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154318

漏洞标题:从未授权访问到茅台主站沦陷可shell(测试环境权限影响线上业务思路)

相关厂商:emaotai.cn

漏洞作者: Hxai11

提交时间:2015-11-20 17:18

修复时间:2016-01-11 15:34

公开时间:2016-01-11 15:34

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-20: 细节已通知厂商并且等待厂商处理中

2015-11-22: 厂商已经确认,细节仅向厂商公开

2015-12-02: 细节向核心白帽子及相关领域专家公开

2015-12-12: 细节向普通白帽子公开

2015-12-22: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

一个中国人,一个日本人,一个美国人,在一块讨论哪个国家的酒好,

日本人说:我们的老米酒最好。,美国人说:威士忌,中国人:当然是茅台啦!

三个人争论不休,决定找一只老鼠做试验。

日本人先开始:灌了一杯酒给那只老鼠,那是老鼠走了十步,倒了!该美国人啦,他灌了酒的那只老鼠,走了五步,倒在地上,美国人说:看见没,威士忌当然不老米酒好啦!,

该中国人啦,只见另外一只老鼠喝了茅台之后,竟然走了一百多步,一直走到老鼠洞里,美国人和日本人大笑:什么茅台啊,。话音刚落,只见老鼠从洞里走了出来,手里拿着一块砖,大吼;猫呢?

详细说明:

过程是这样的:

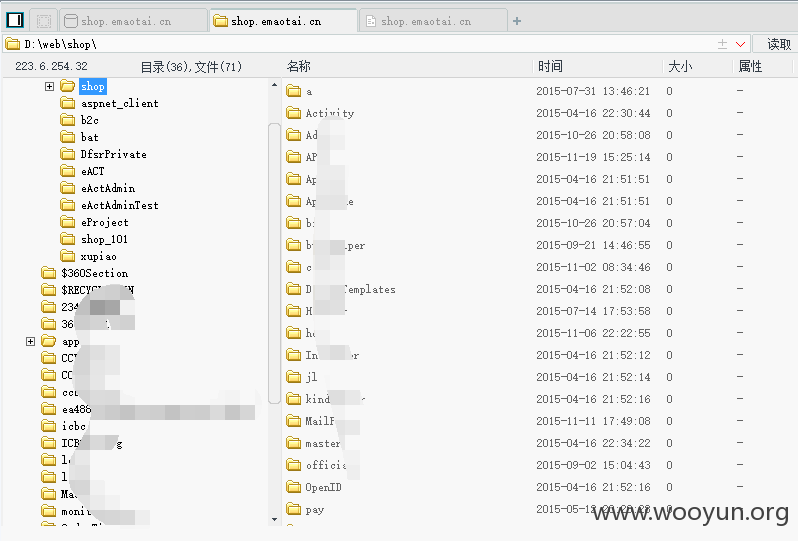

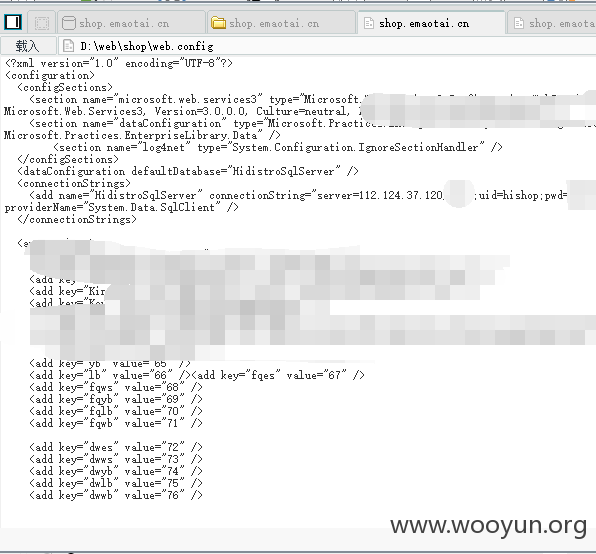

发现一个这个站点,根据漏洞得知git相关项目都不设访问权限,我没登录都能看到各种信息

最后找到这个文件

之后从这一步开始就注定了网站的沦陷

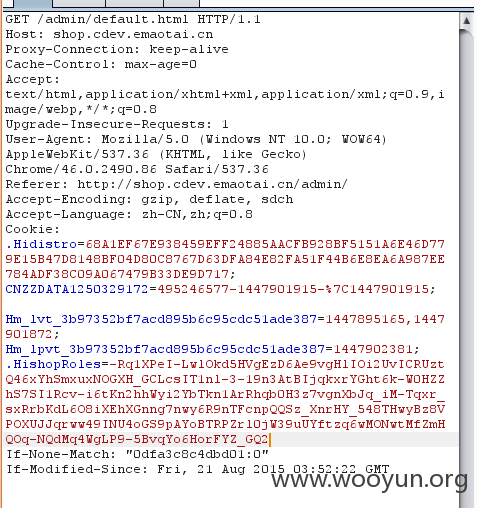

之后我们利用已经得知的密码登录

http://shop.cdev.emaotai.cn/admin/login.aspx?returnUrl=/admin

发现可以登录,但是看来看去就像是一个测试站点,不好办,测试站点能利用啥呢,没办法

突然想到可不可以用cookie转移的办法登录茅台主站?也就是茅台官方的商城,因为茅台主站的程序跟测试站程序一模一样,所以利用成功几率很高,本身这个测试站点已经有管理员的cookie了

于是抱着试试的心态登录

这是测试站点的cookie

我们加载cookie到主站,之后为了避免麻烦,我们直接用这个cookie 在主站的添加管理员用户页面添加一个管理员用户

成功访问到,之后我们添加了一个管理员用户,之后我们等了主站试试

成功等了了!!!

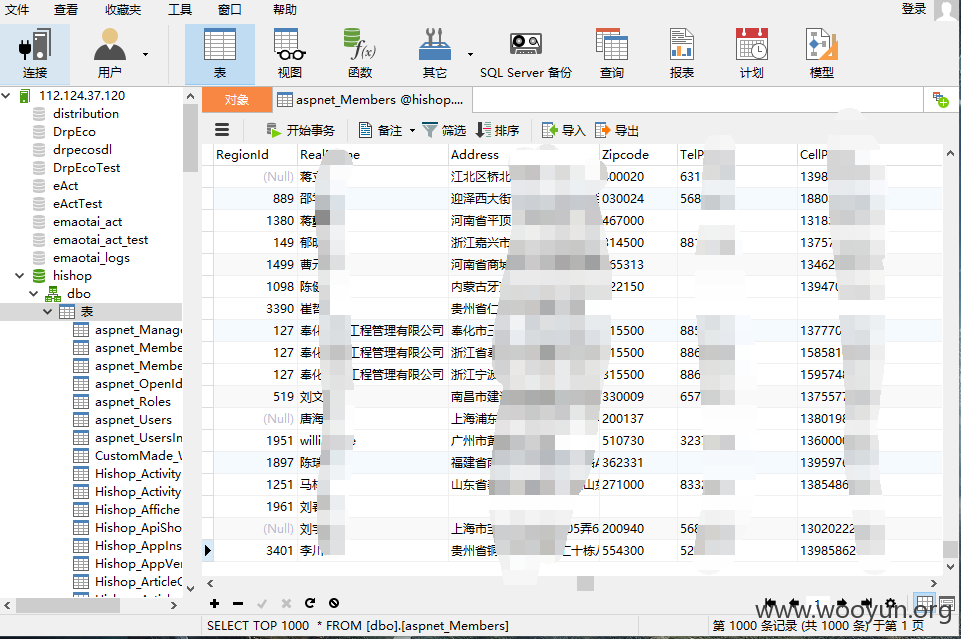

之后我们去看看用户数量有多少?

40多万用户数量

之后我们开始拿shell

在寻找了一遍之后在

在触摸板板块里的首页背景图那里可以上传aspx文件并且没有限制

于是乎成功拿到shell

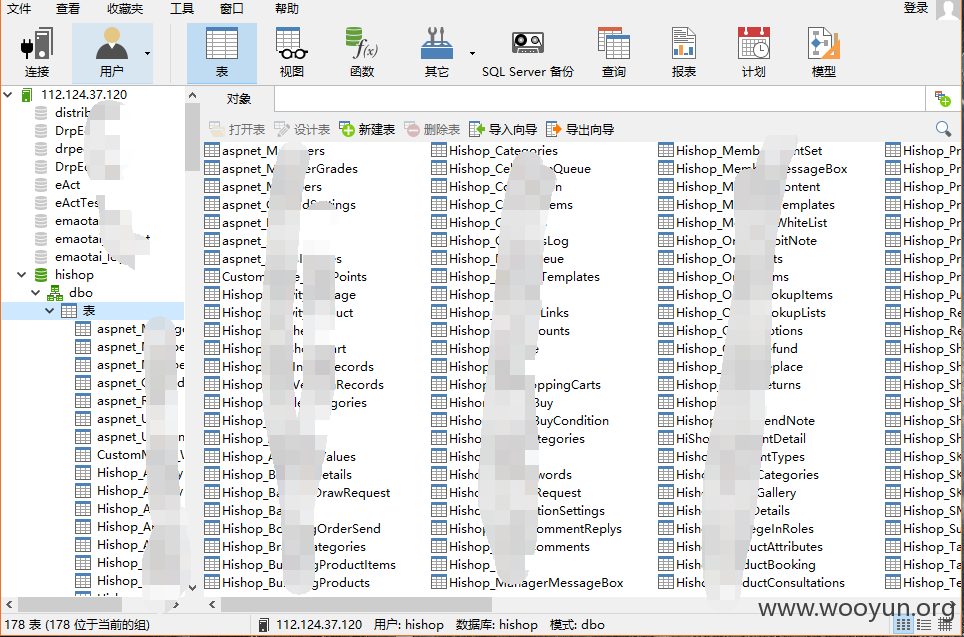

之后我们连接上数据库看看用户信息

可以远程连接1433服务器

来看看用户信息

结束

漏洞证明:

修复方案:

修复未授权访问,修复任意上传shell,送一瓶茅台呗~~

版权声明:转载请注明来源 Hxai11@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-11-22 10:17

厂商回复:

感谢你的反馈,我们将尽快修复这个问题。

最新状态:

暂无