漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154198

漏洞标题:中国国际航空某系统员工弱口令导致影响内网安全(弱口令\SQL注入\Getshell等)

相关厂商:中国国际航空股份有限公司

漏洞作者: Hancock

提交时间:2015-11-19 09:50

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:后台弱口令

危害等级:高

自评Rank:18

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-19: 细节已通知厂商并且等待厂商处理中

2015-11-19: 厂商已经确认,细节仅向厂商公开

2015-11-29: 细节向核心白帽子及相关领域专家公开

2015-12-09: 细节向普通白帽子公开

2015-12-19: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

中国国际航空某系统员工弱口令导致影响内网安全(弱口令\SQL注入\Getshell等)

详细说明:

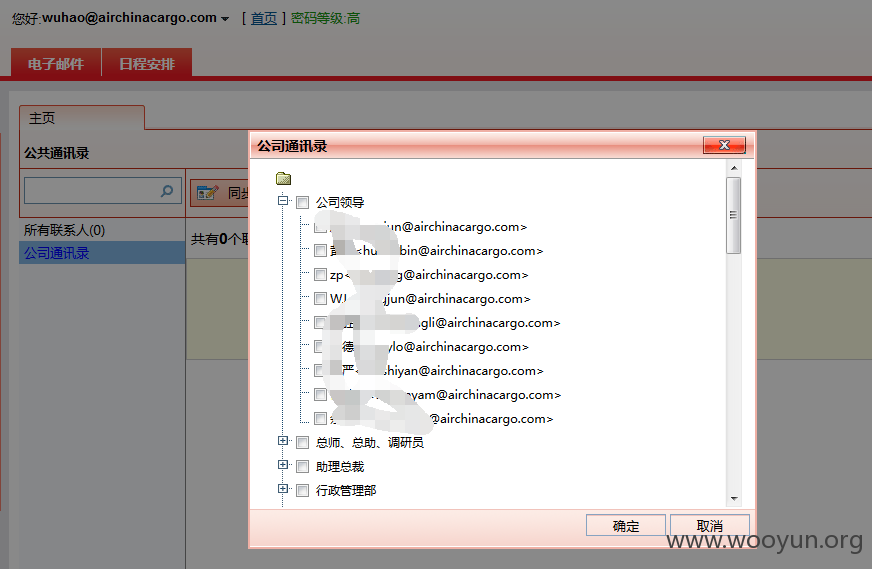

fuzzing mail

找到几个弱口令,没找到什么敏感的信息

然后收集所有邮箱

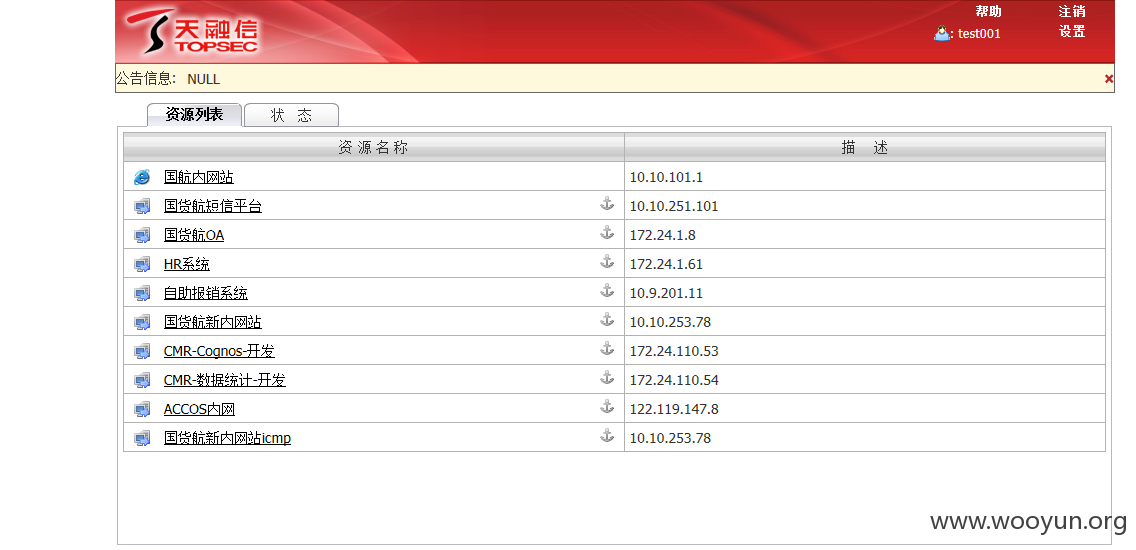

然后再fuzzing vpn

又找到一些vpn弱口令

内网门户站、

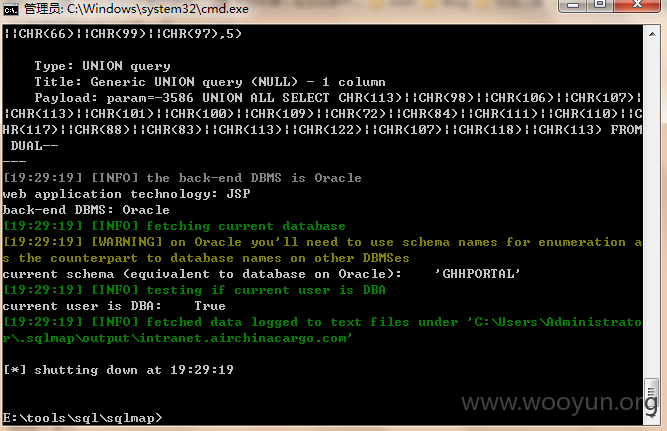

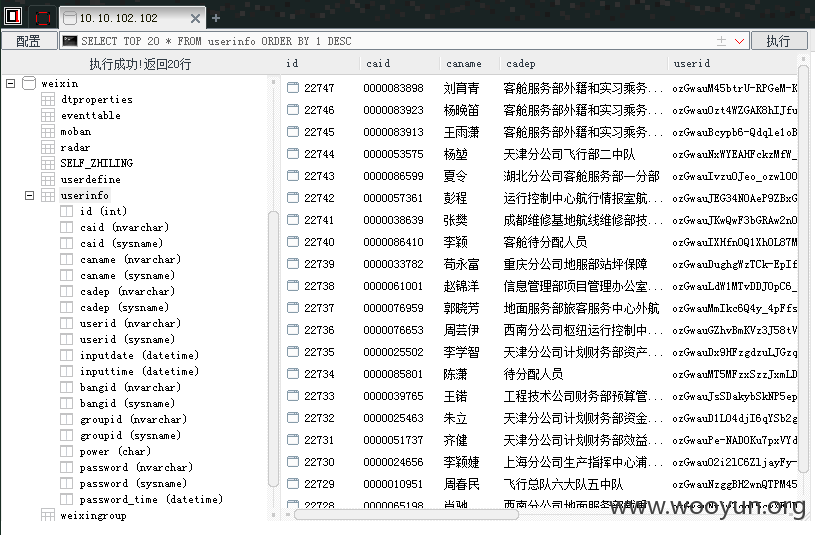

找到个注入

3952员工帐号密码 密码加盐了吧 解不开

back-end DBMS: Oracle

Database: GHHPORTAL

+---------+---------+

| Table | Entries |

+---------+---------+

| SM_USER | 3952 |

+---------+---------+

直接用初始密码:airchina+员工号后5位 首次登录要修改一下了密码

员工编号0000028545 改为a12345678

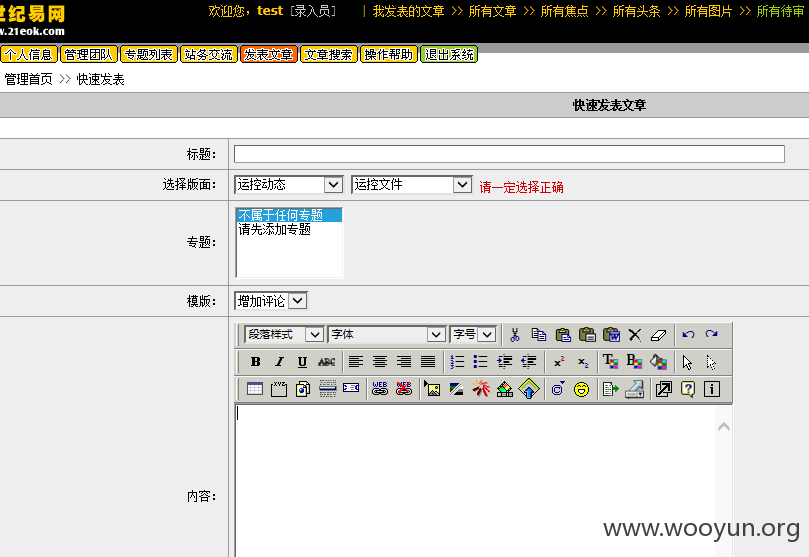

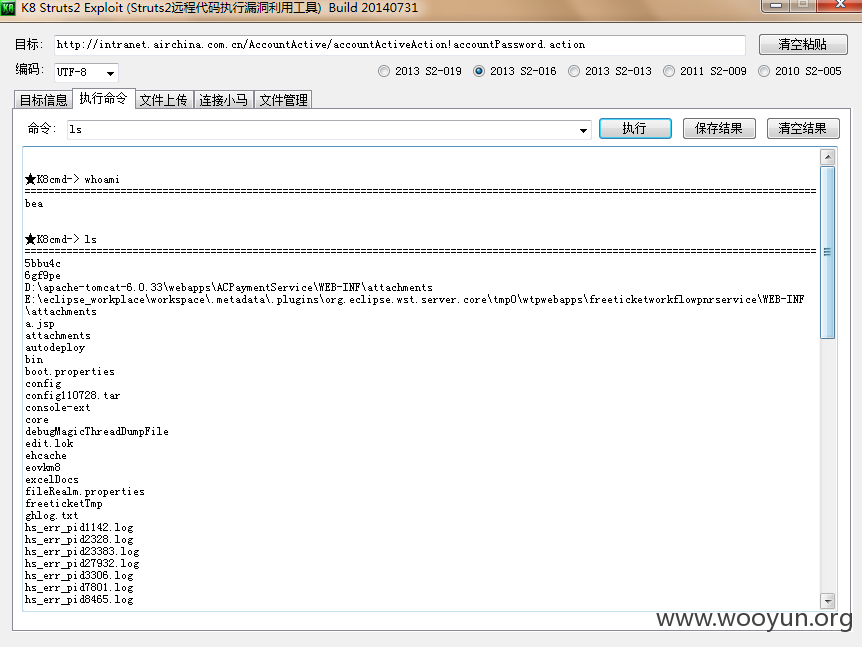

拿权限:

test test

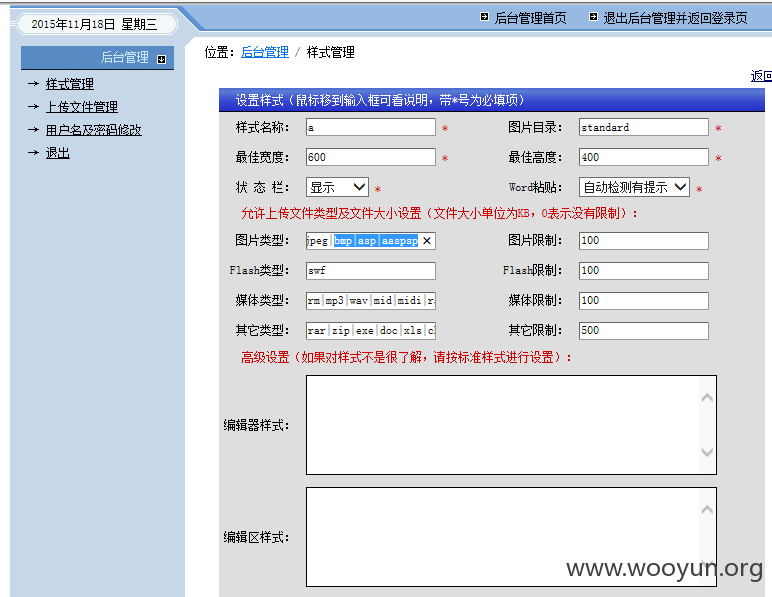

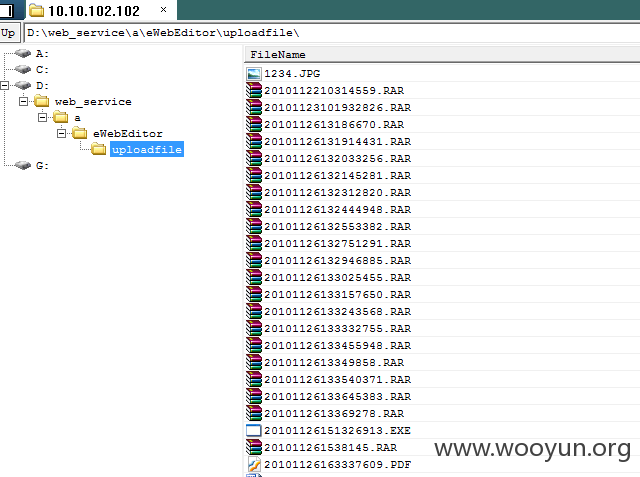

ewebeditor编辑器拿shell

admin admin

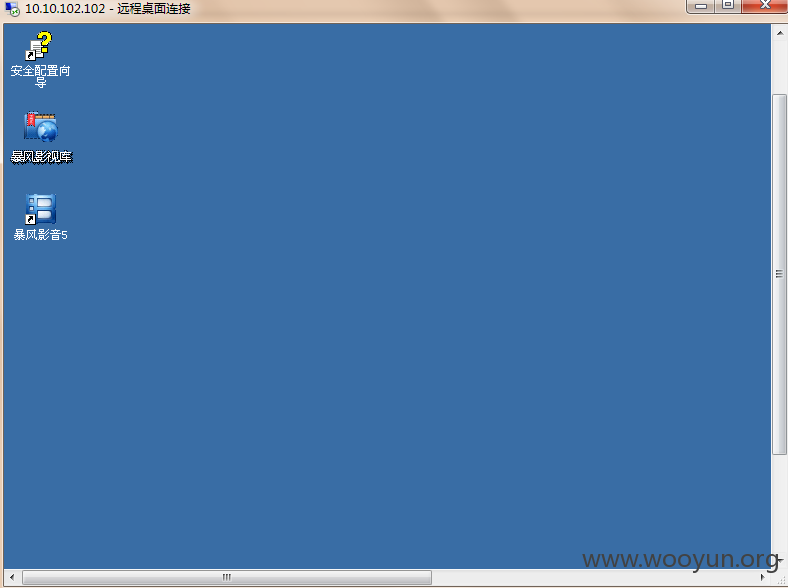

传提权工具老是被杀 发现开启了1433端口

空密码成功提权

getpass得到管理员密码

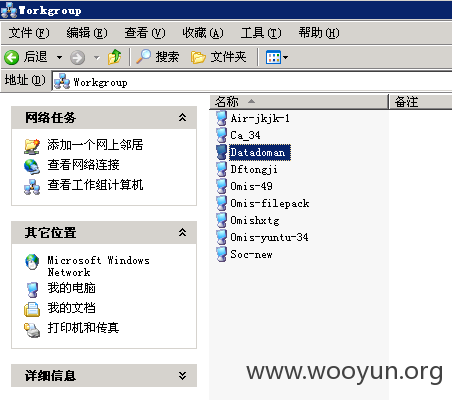

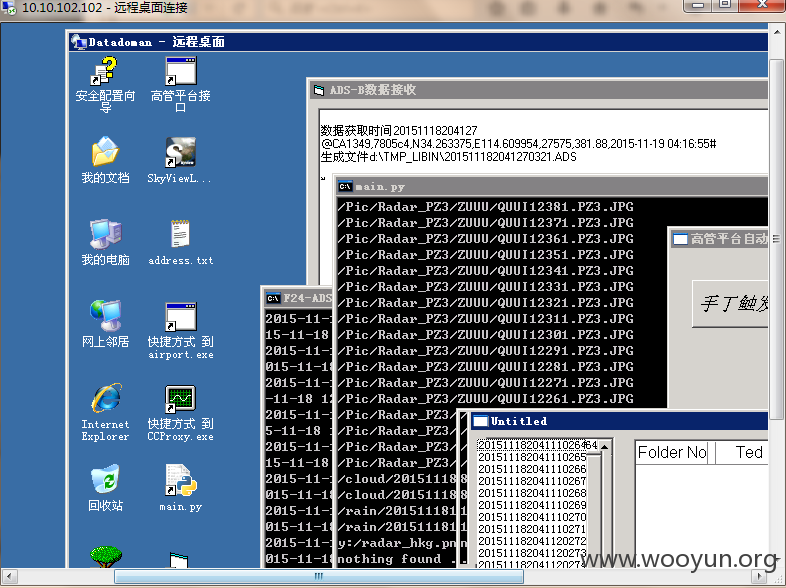

10.10.102.102

administrator

airchina

\\Datadoman组管理员密码同上

10.10.102.51

administrator

airchina

内网太大了 就不再深入了 众测要紧

漏洞证明:

修复方案:

vpn那里弱口令一出现 内网估计就会被沦陷了

版权声明:转载请注明来源 Hancock@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-19 16:36

厂商回复:

感谢贵国航系统安全的帮助和支持!

最新状态:

暂无