漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0151973

漏洞标题:TCL手机某内置APP远程管理认证机制绕过(窃取照片\隐私\文件)

相关厂商:TCL官方网上商城

漏洞作者: DNS

提交时间:2015-11-05 10:35

修复时间:2015-12-17 14:48

公开时间:2015-12-17 14:48

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-11-05: 细节已通知厂商并且等待厂商处理中

2015-11-09: 厂商已经确认,细节仅向厂商公开

2015-11-12: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2016-01-03: 细节向核心白帽子及相关领域专家公开

2016-01-13: 细节向普通白帽子公开

2016-01-23: 细节向实习白帽子公开

2015-12-17: 细节向公众公开

简要描述:

RT

内置APP,权限是啥?

root?

详细说明:

TCL么么哒软件,TCL支持hotknot,手机内置这个应用,借用闪传的低版本么么哒,实现无线传输

在TCL多款支持hotknot的手机上均存在这个内置软件

我买了三部TCL手机

初学app,思路太浅显

影响安装这款软件所有手机

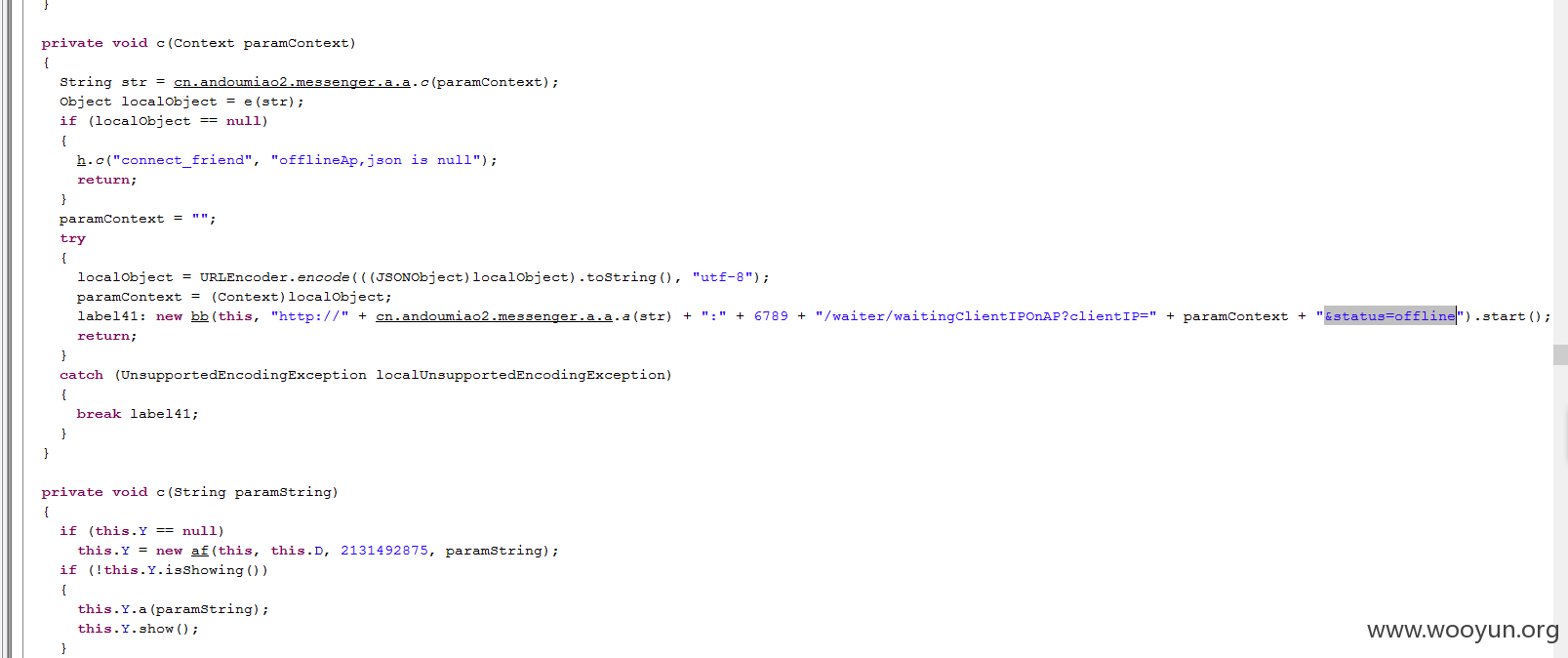

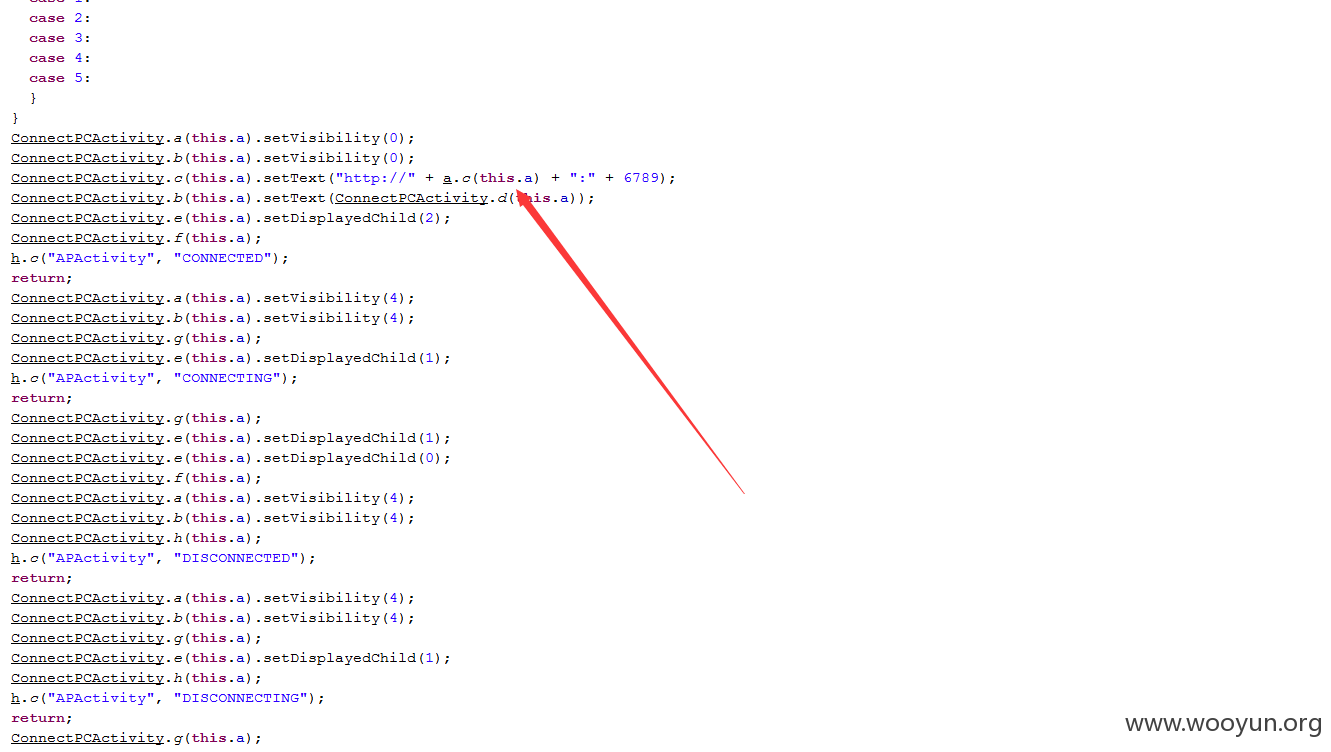

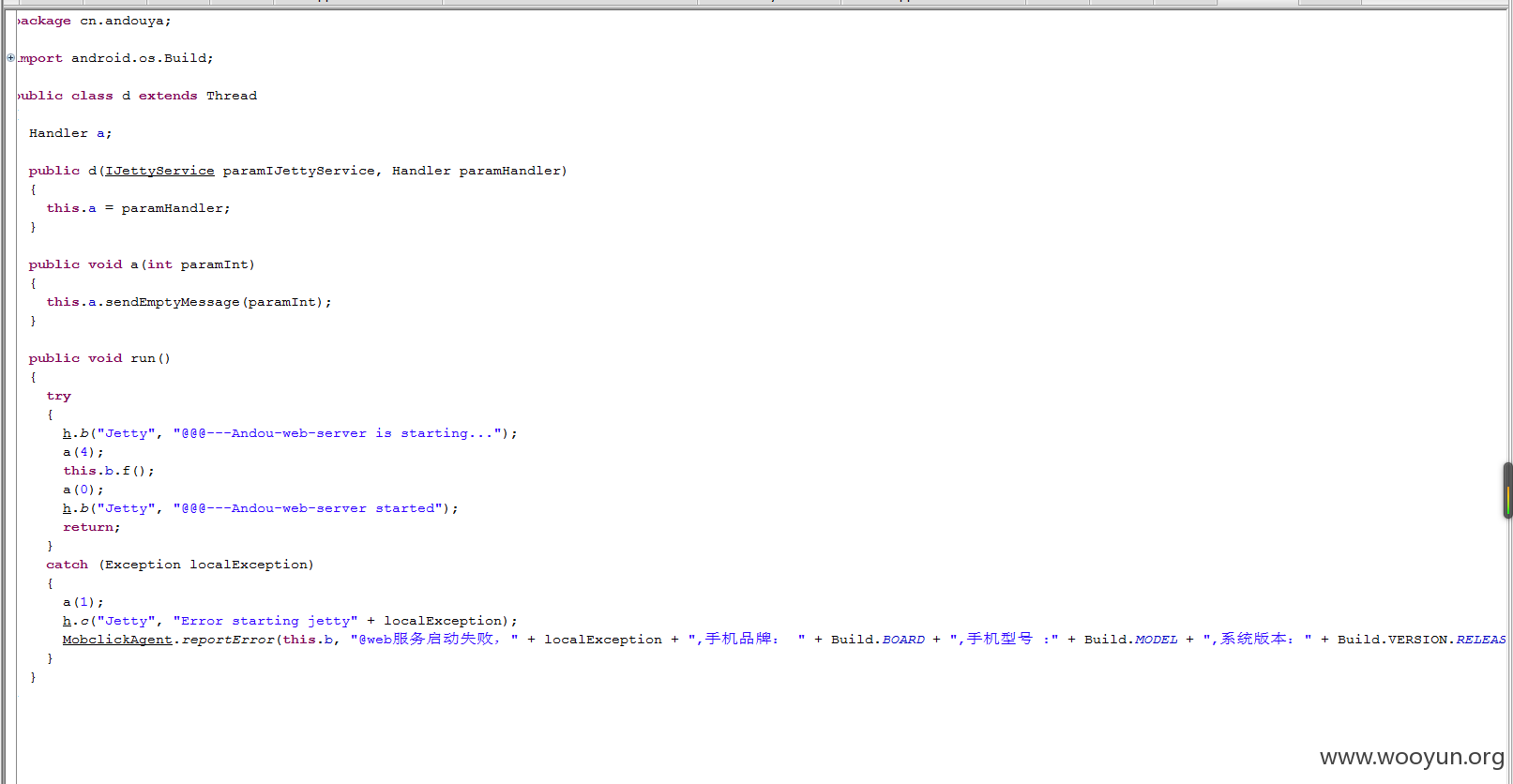

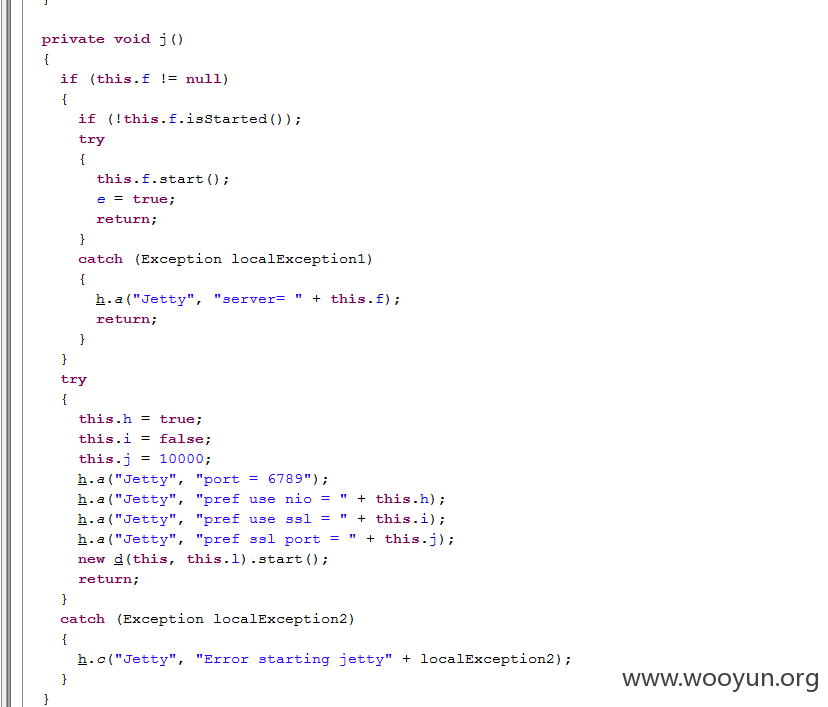

首先说下这个软件内置一个web服务器

在这个么么哒启动的时候就会自动启动web服务器,不需要人为干预

这里就已经出现漏洞

开放的端口是6789

闪传版本是33455(貌似)

Jetty(i-jetty V0.1 for TCL M2U)--测试手机 TCL M2U

大家会问了,我不开启这个软件,你就拿我没办法了。。。

下面就是第二个问题

本地组件暴露导致提权,只要用户安装么么哒,无需任何权限的本地恶意应用启动供该软件,然后启动WEB服务器

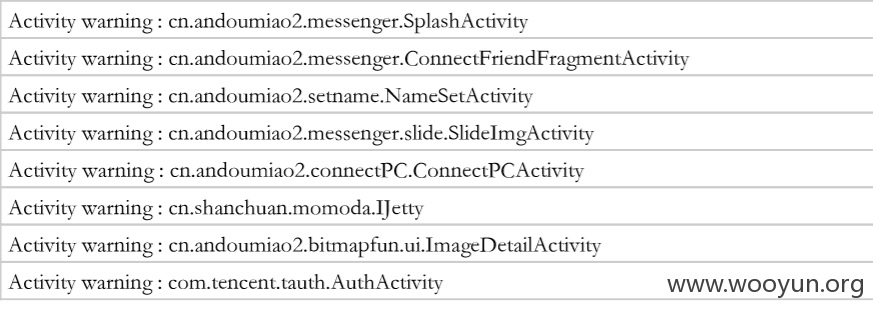

以下为测试组件

ps:如果该软件从来没用过,通过该组件启动,web服务器会出现404

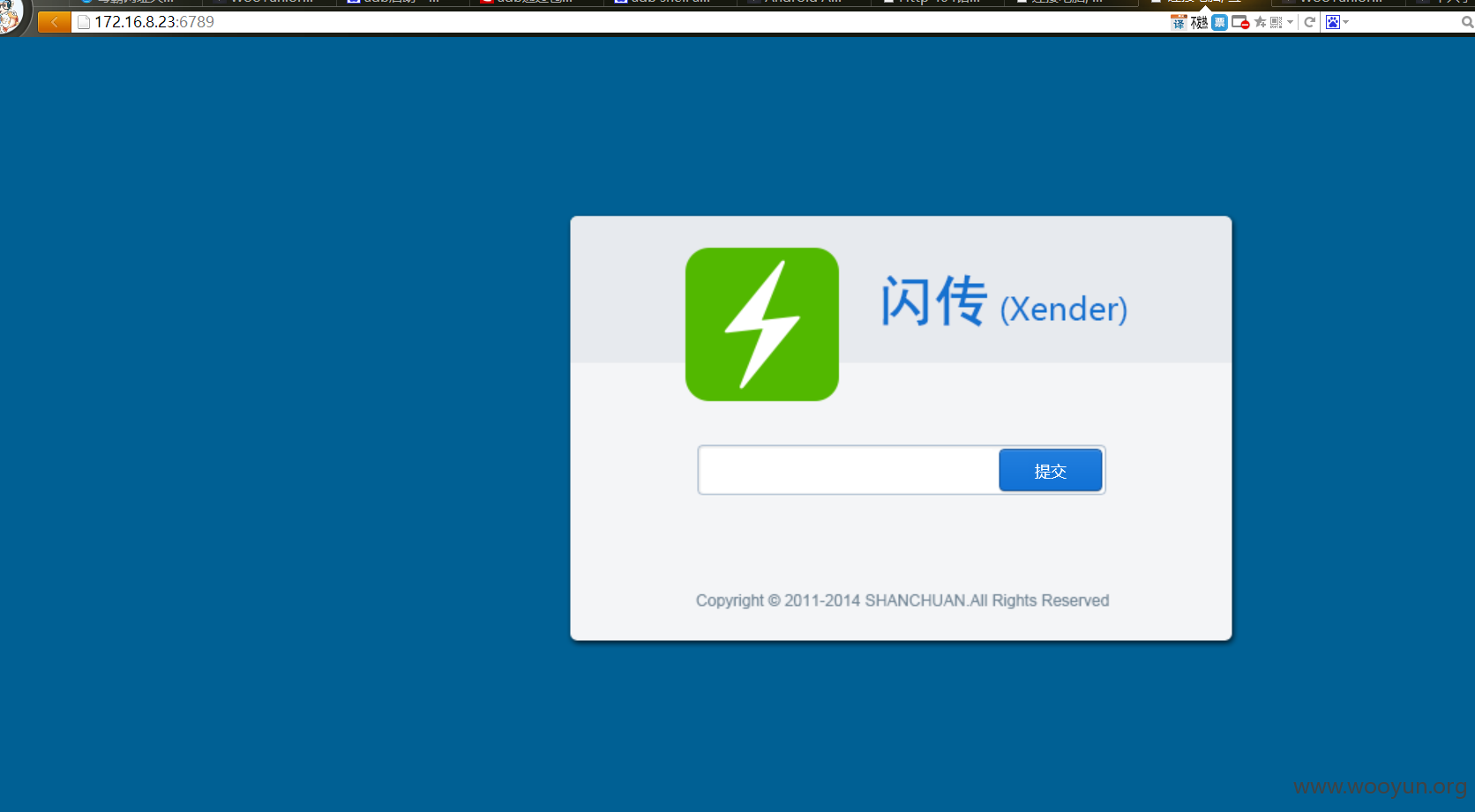

手机IP **.**.**.**:6789

web页面

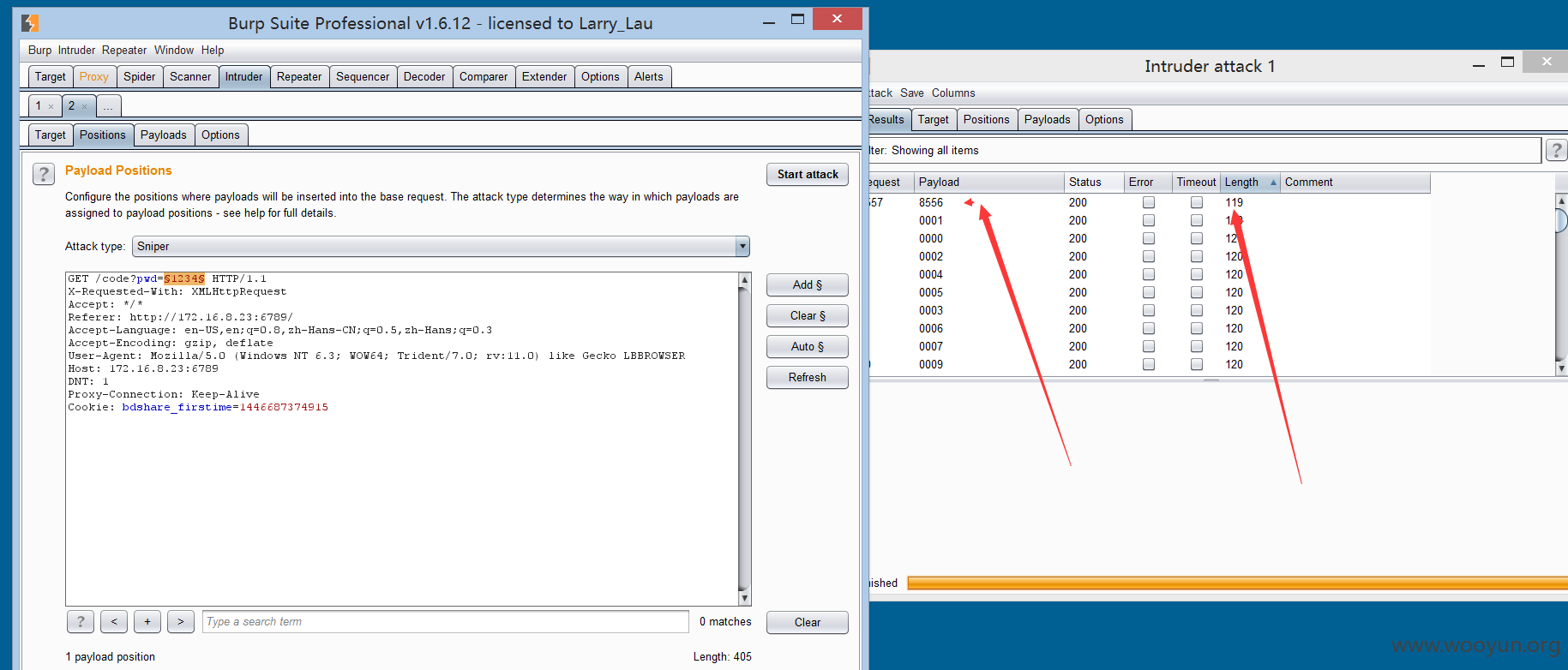

然而是需要密码的,但是密码4位纯数字

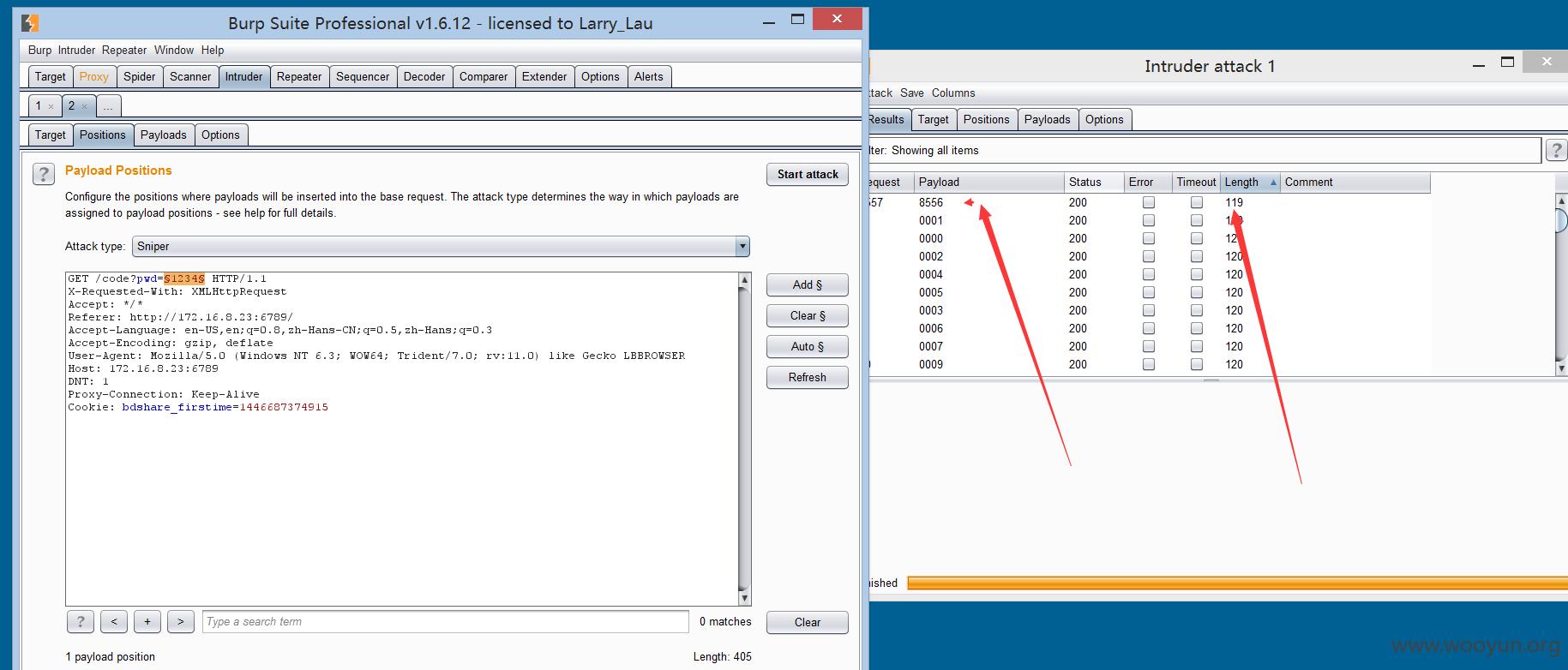

没错 可以爆破

由于初学,没有找到获取密码的地方

4位数,几分钟就OK了

我这里是锤子手机,所以并不是root权限,不能控制手机存储。

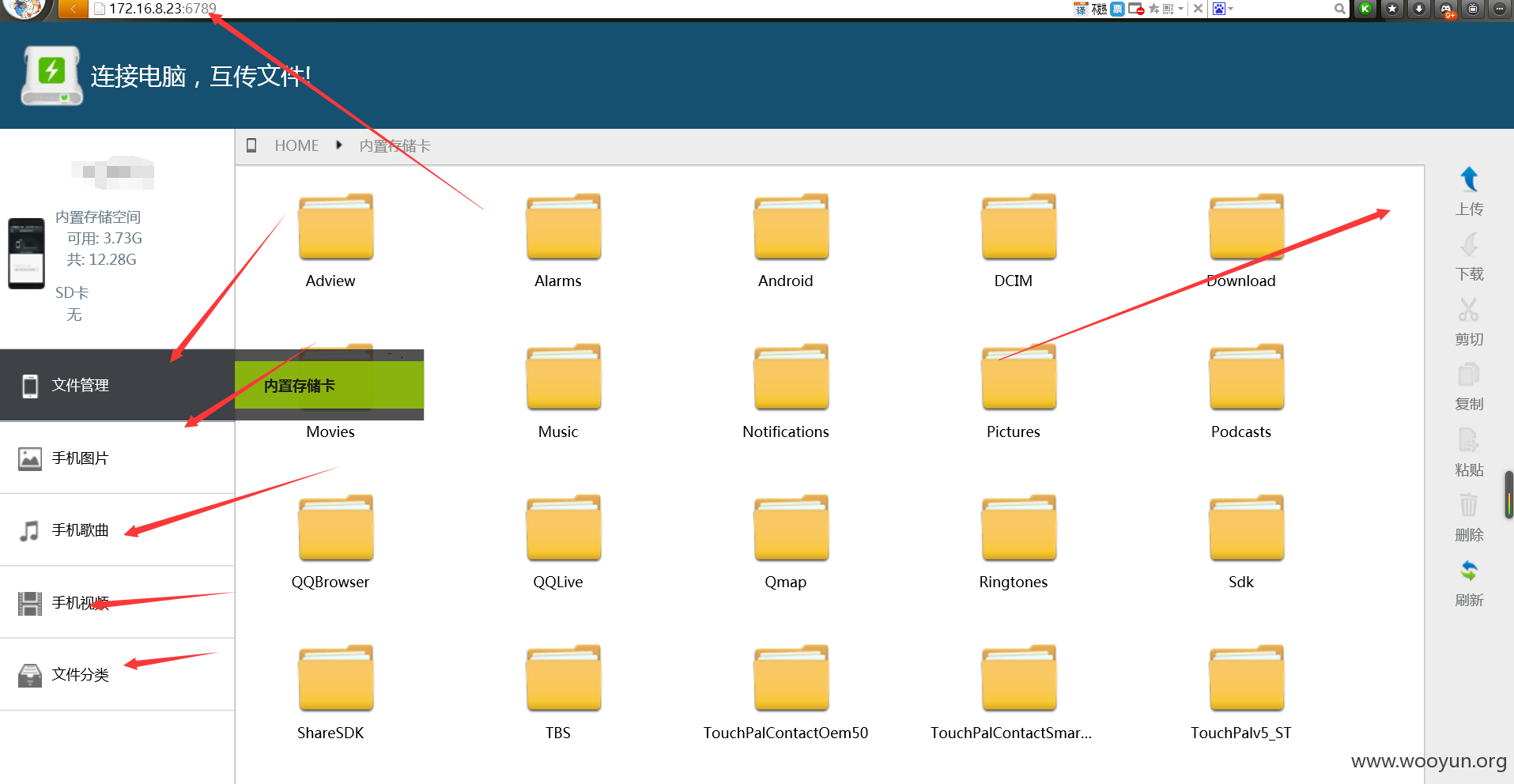

这里就可以控制手机里面的文件了

什么替换安装包啊,获取通讯录啊

窃取照片啊,干嘛都可以了。对不对,

还有部分参数

搞清楚了部分

这里IP是手机开热点,其他手机么么哒,所在IP段,默认192.168.43.网段

漏洞证明:

修复方案:

不知道啊

版权声明:转载请注明来源 DNS@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-11-09 15:29

厂商回复:

正在联系通讯的同事进行整改,感谢您对TCL的关注。

最新状态:

暂无