漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0150384

漏洞标题:魔都某大型漫展官网页面登录绕过可获取用户详情(姓名、身份证号、住址)

相关厂商:comicup

漏洞作者: bangbang93

提交时间:2015-10-29 17:21

修复时间:2015-12-13 17:22

公开时间:2015-12-13 17:22

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:10

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-29: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-13: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

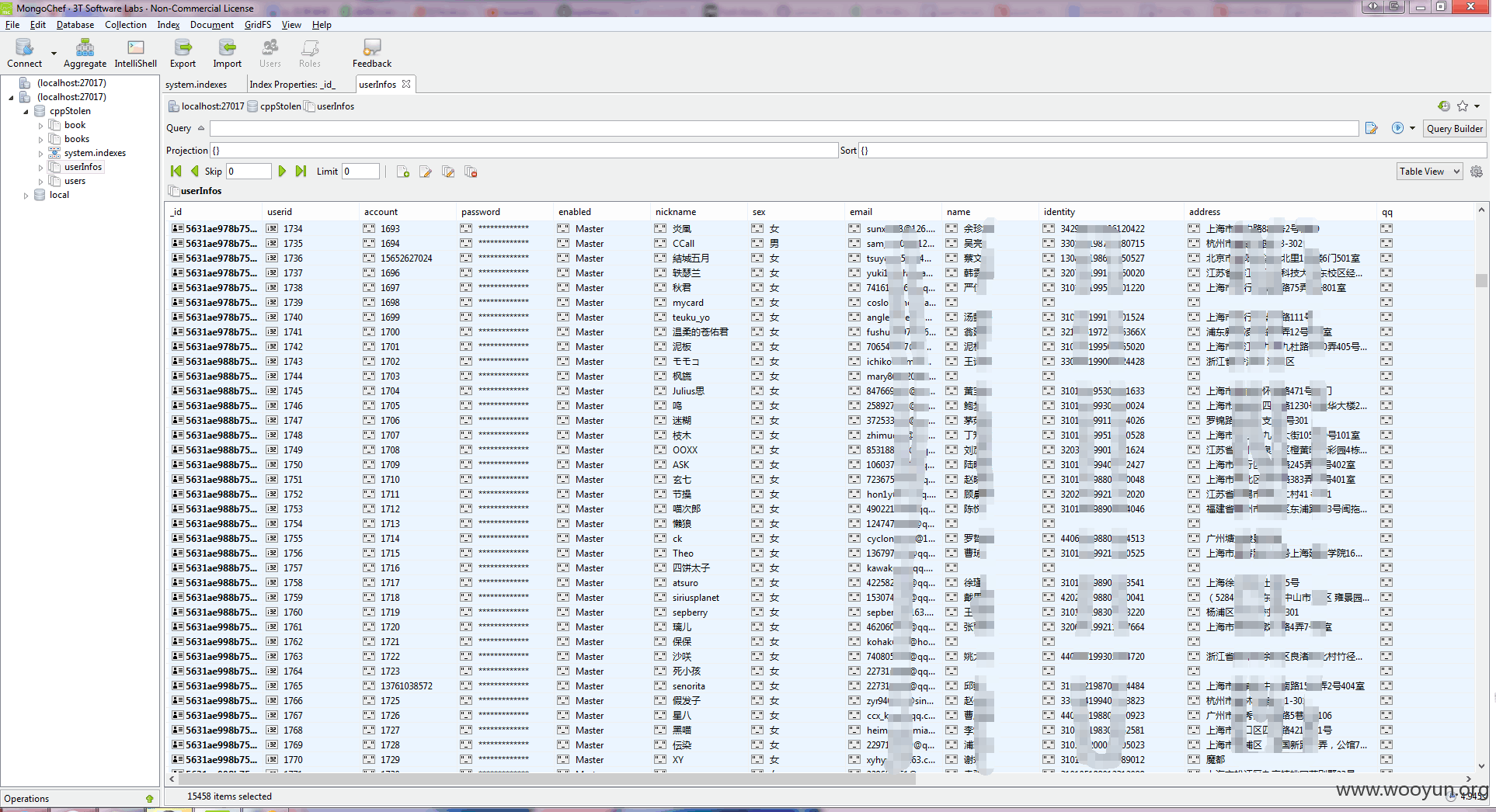

魔都某大型漫展官网页面登录绕过,可获取用户敏感信息并修改相关内容

详细说明:

comicup官网网站可通过编辑cookie的方式伪造登录状态,并且cookie未加密也未校验

通过浏览器扩展编辑一条

user=2944|11111|11111|2|7DA9BDF67B0B27D51FB8CE764C7FF7AE55DACC29

的cookie,即可进入用户后台界面

http://www.comicup.cn/benzi/nccuser.aspx?c=1

界面中可获取用户姓名、身份证号、地址等信息

cookie的第一位为用户uid,修改为任意uid即可伪造当前用户的登录状态

带着这个cookie请求

http://www.comicup.cn/benzi/ajax/NCCUser/getUserInfo.ashx

即可获取用户信息的json,包含姓名、身份证、地址等信息

漏洞证明:

修复方案:

cookie加密及防篡改校验

版权声明:转载请注明来源 bangbang93@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝