漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149775

漏洞标题:某高校教务系统可重置任意用户密码

相关厂商:CCERT教育网应急响应组

漏洞作者: 路人甲

提交时间:2015-10-27 12:01

修复时间:2015-11-01 12:02

公开时间:2015-11-01 12:02

漏洞类型:后台弱口令

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-27: 细节已通知厂商并且等待厂商处理中

2015-11-01: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

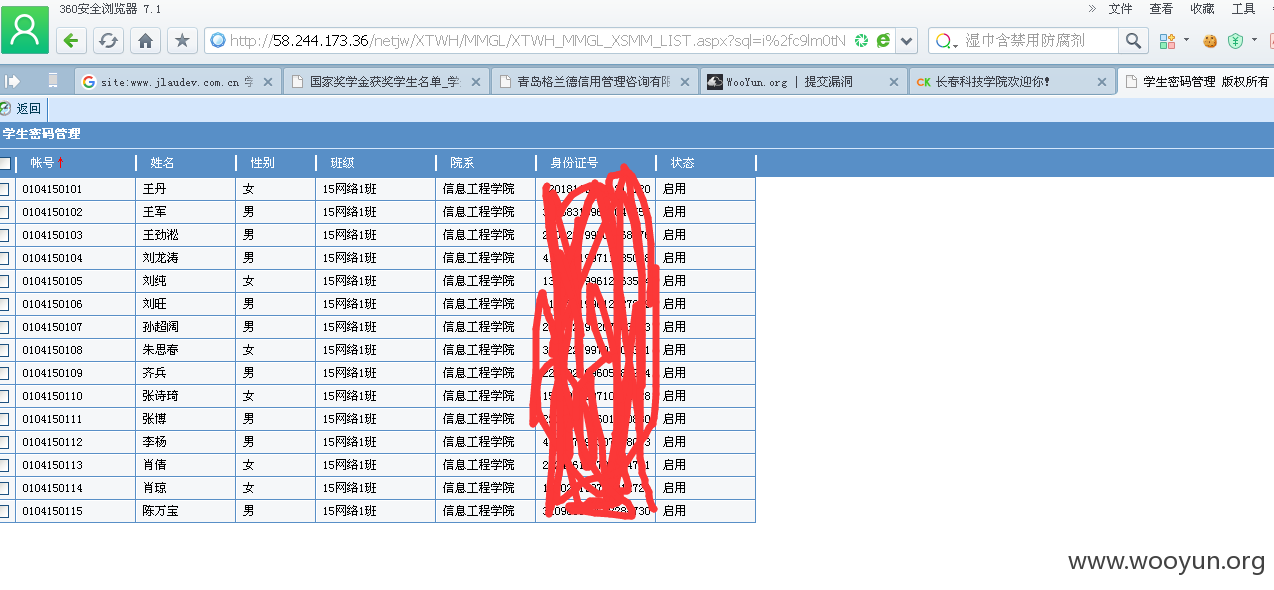

学生登录系统账号、密码均默认为学号,弱口令导致可重置管理员账号,可修改、管理学生成绩。导致身份证等敏感信息泄露。

详细说明:

漏洞证明:

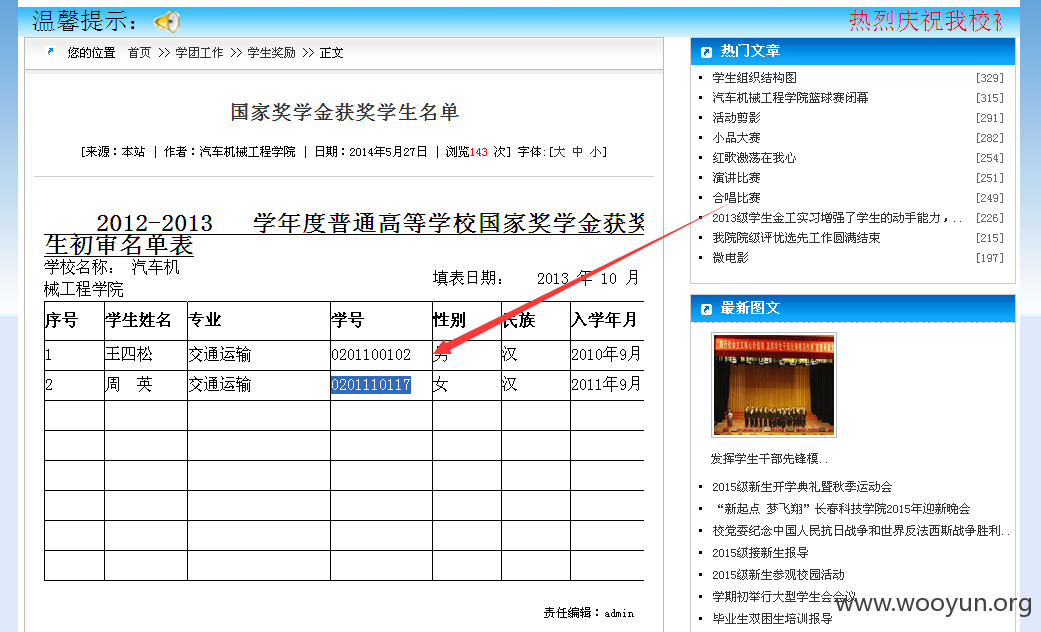

找学号

提取学号

登录学生账号

登录成功

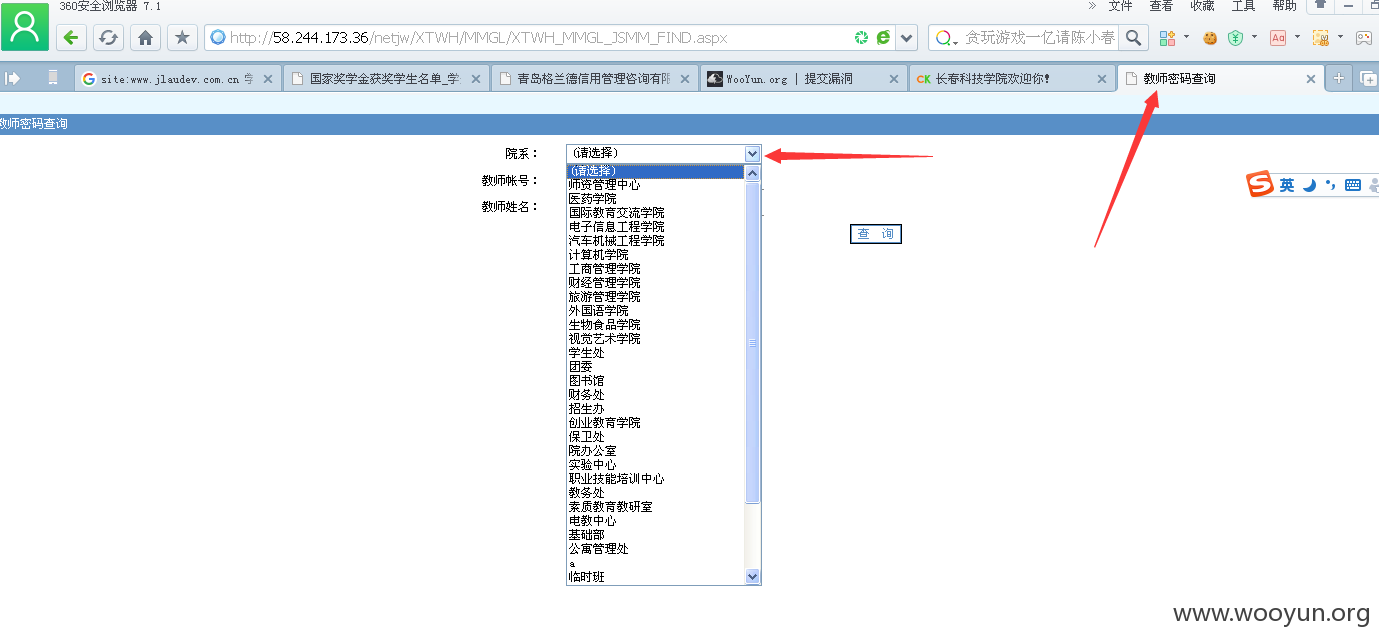

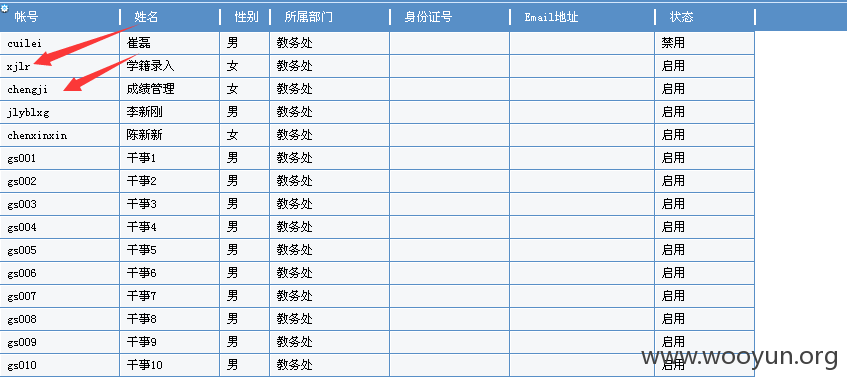

教师密码查询

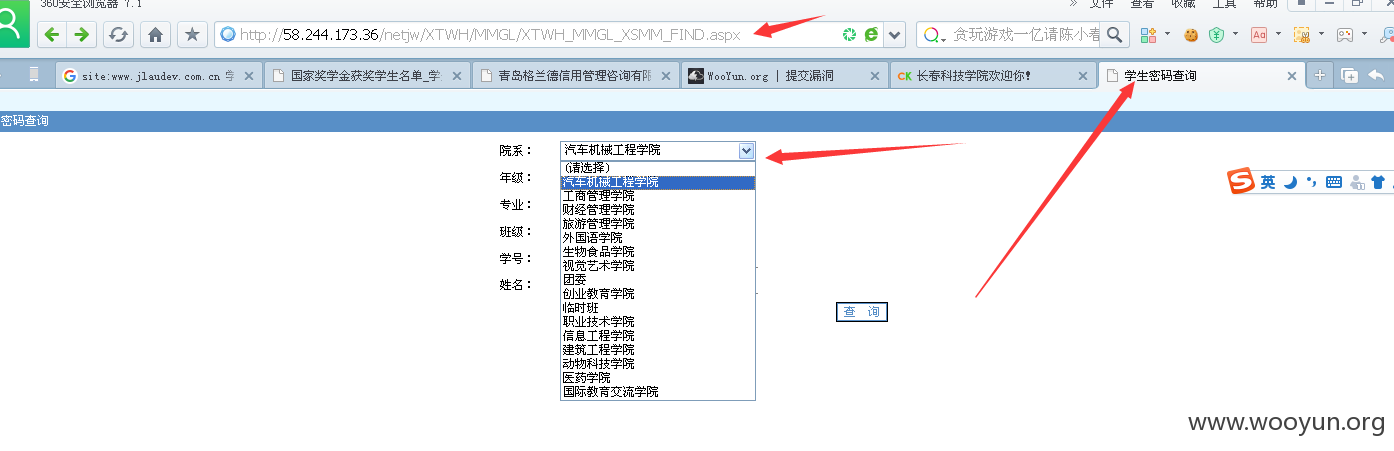

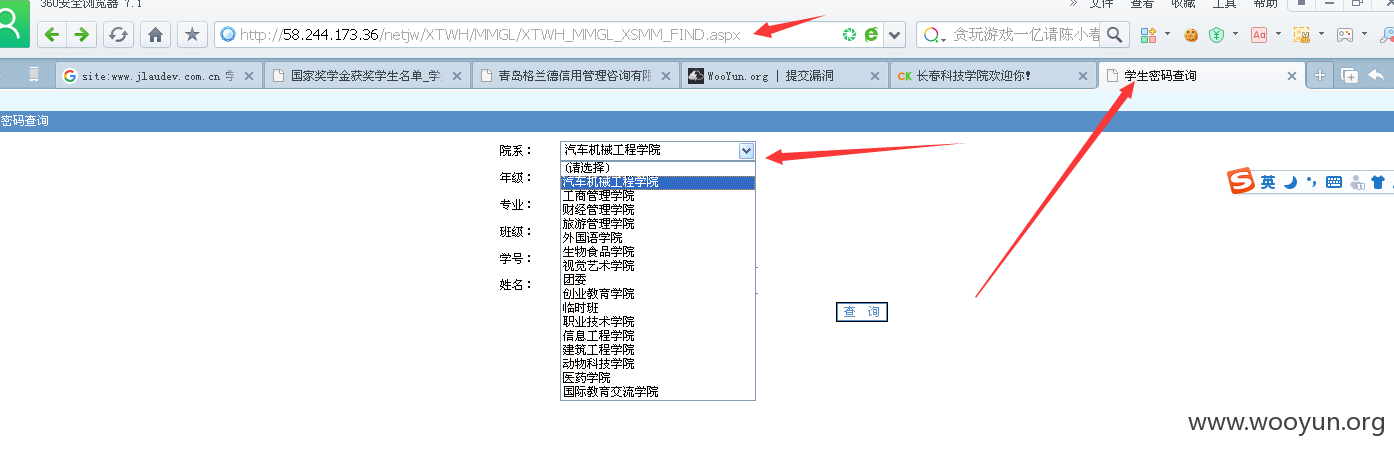

学生密码查询

学生身份证等敏感信息

漏洞页面:网站根目录后读取漏洞页面信息。

XTWH/MMGL/XTWH_MMGL_JSMM_FIND.aspx 教师密码

XTWH/MMGL/XTWH_MMGL_XSMM_FIND.aspx 学生密码

Xtwh/Mmgl/xtwh_mmgl_csh.aspx 密码初始化

后期可内网渗透。由于考虑数据更改对系统造成影响,故未对任何信息做出修改,请相关管理员根据漏洞信息,做出修复操作。

修复方案:

严格限制用户重置密码及查询重要信息页面权限。对普通用户无需重置密码等操作进行限制。

建议:**.**.**.** is responding on port 3389 (ms-wbt-server).把无需开放的端口关闭。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-11-01 12:02

厂商回复:

最新状态:

暂无