漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147743

漏洞标题:秀娜网数据库弱口令到用户数据库

相关厂商:秀娜网

漏洞作者: 路人甲

提交时间:2015-10-19 12:52

修复时间:2015-12-03 12:54

公开时间:2015-12-03 12:54

漏洞类型:服务弱口令

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-19: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-12-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

最后获取了微信用户的数据信息跟其他数据库信息

详细说明:

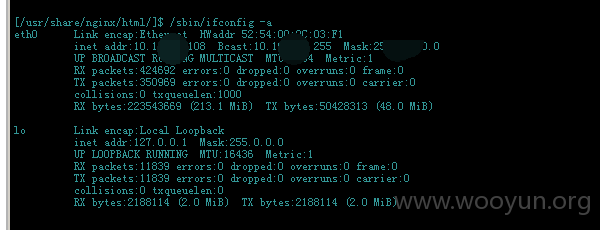

一开始随便扫了一个IP地址,也不知道是谁家的IP。

IP:180.150.189.102

发现存在数据库(MYSQL:3306)弱口令:

123456

因为存在WEB,远程查看了phpinfo信息,获取到了WEB目录。

然后通过数据库写WEBSHELL。

获取到了WEBSHELL,没有进行其他的探测,因为不知道是谁的机器,也就没乱动。

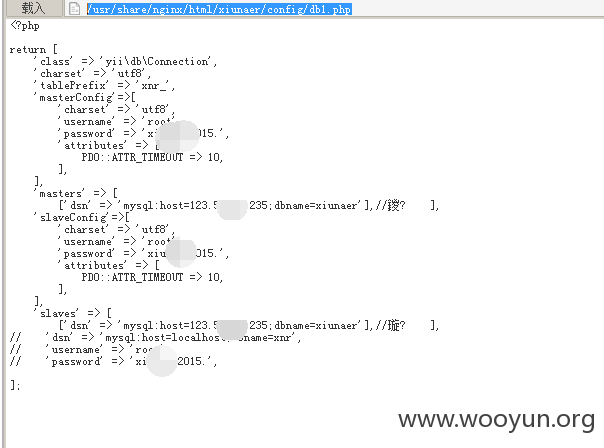

在机器上面翻了下WEB目录文件发现一个远程的数据库:

/usr/share/nginx/html/xiunaer/config/db1.php

而且xiunaer这个是一个叫“修哪儿”的一个官网的名称。

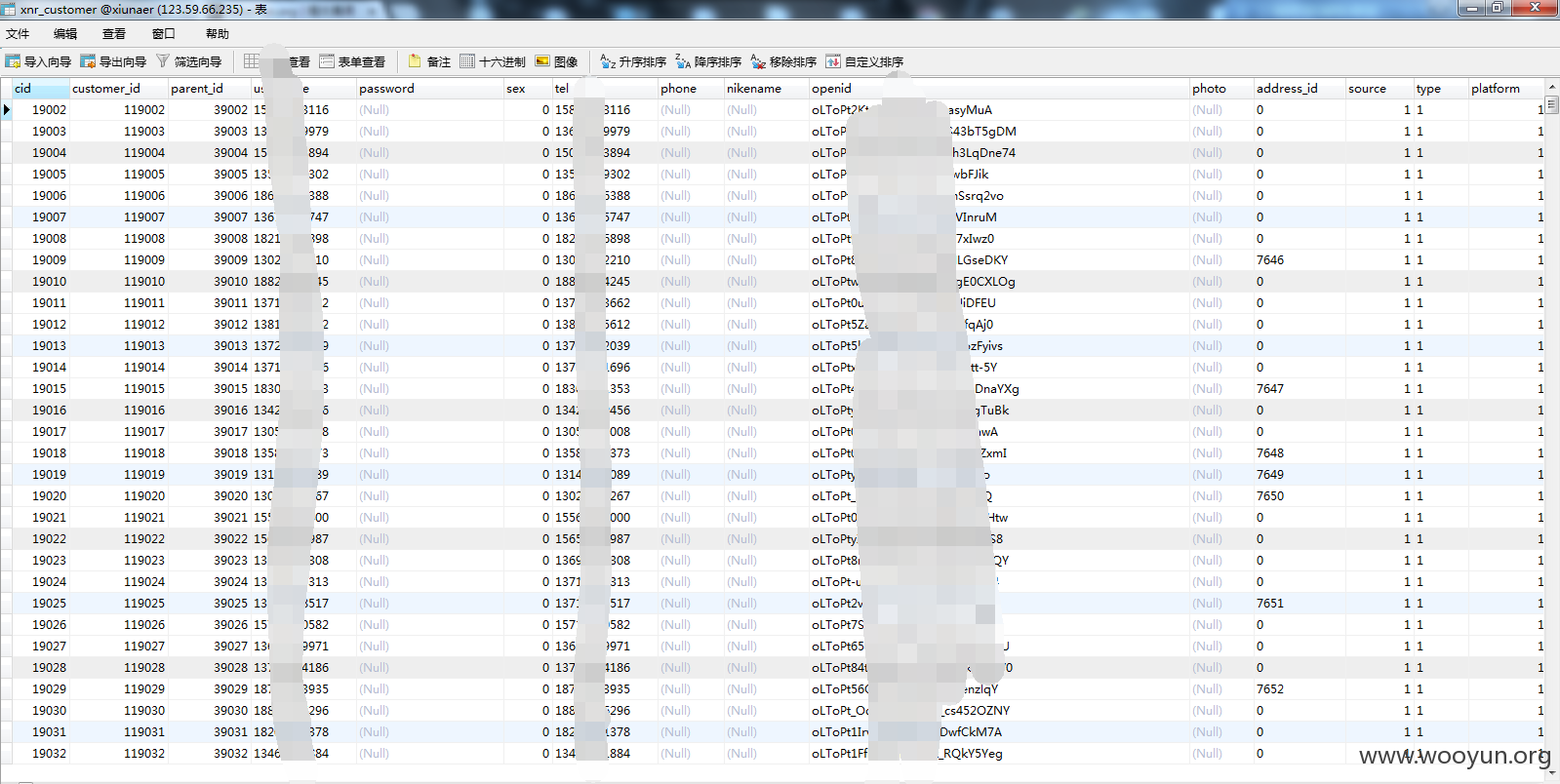

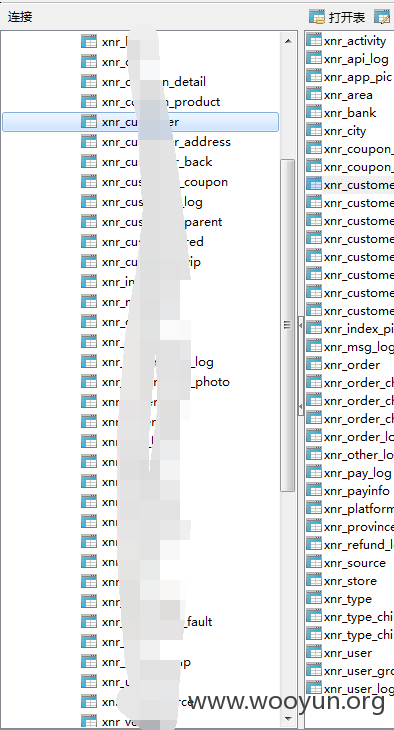

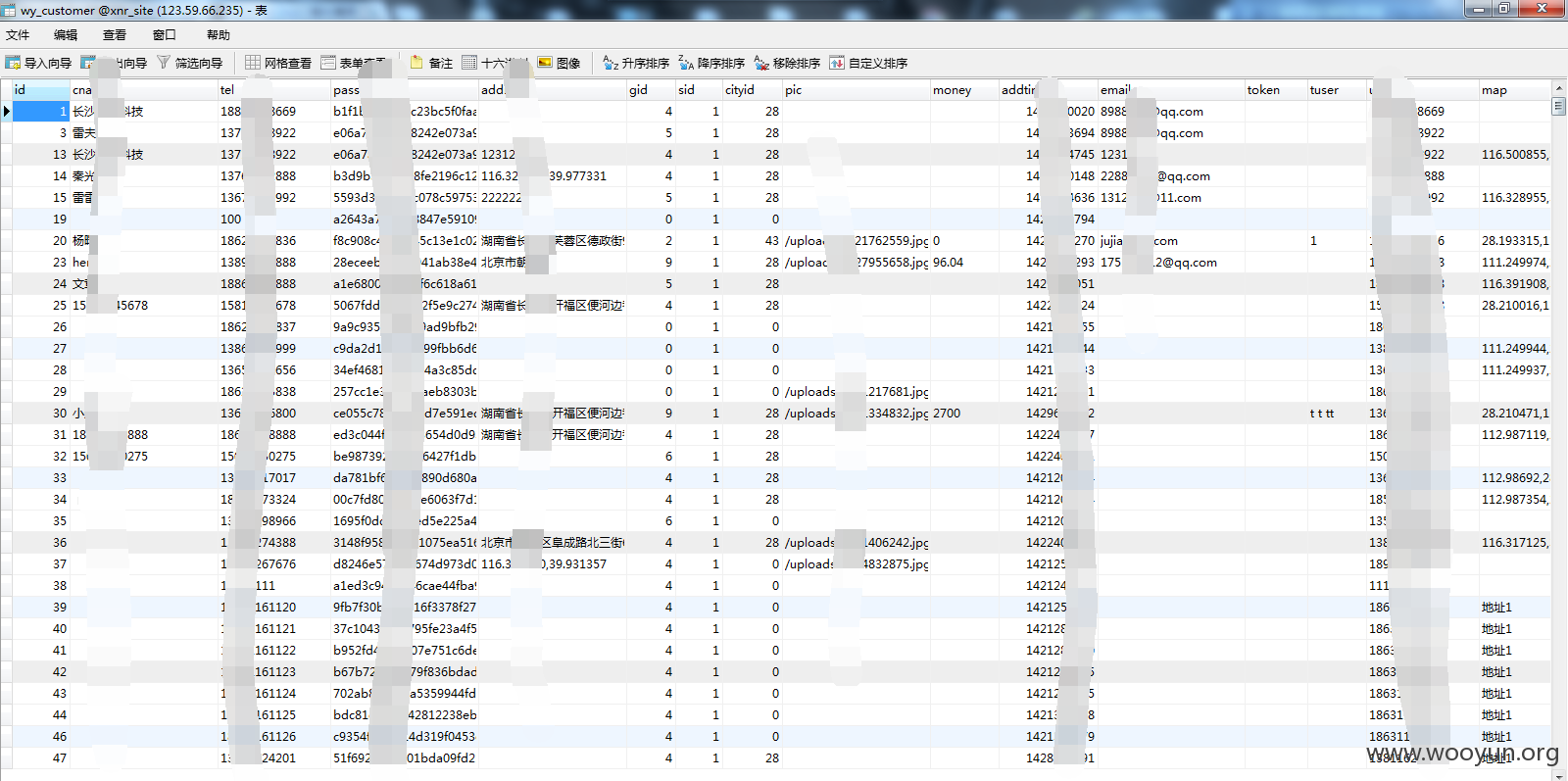

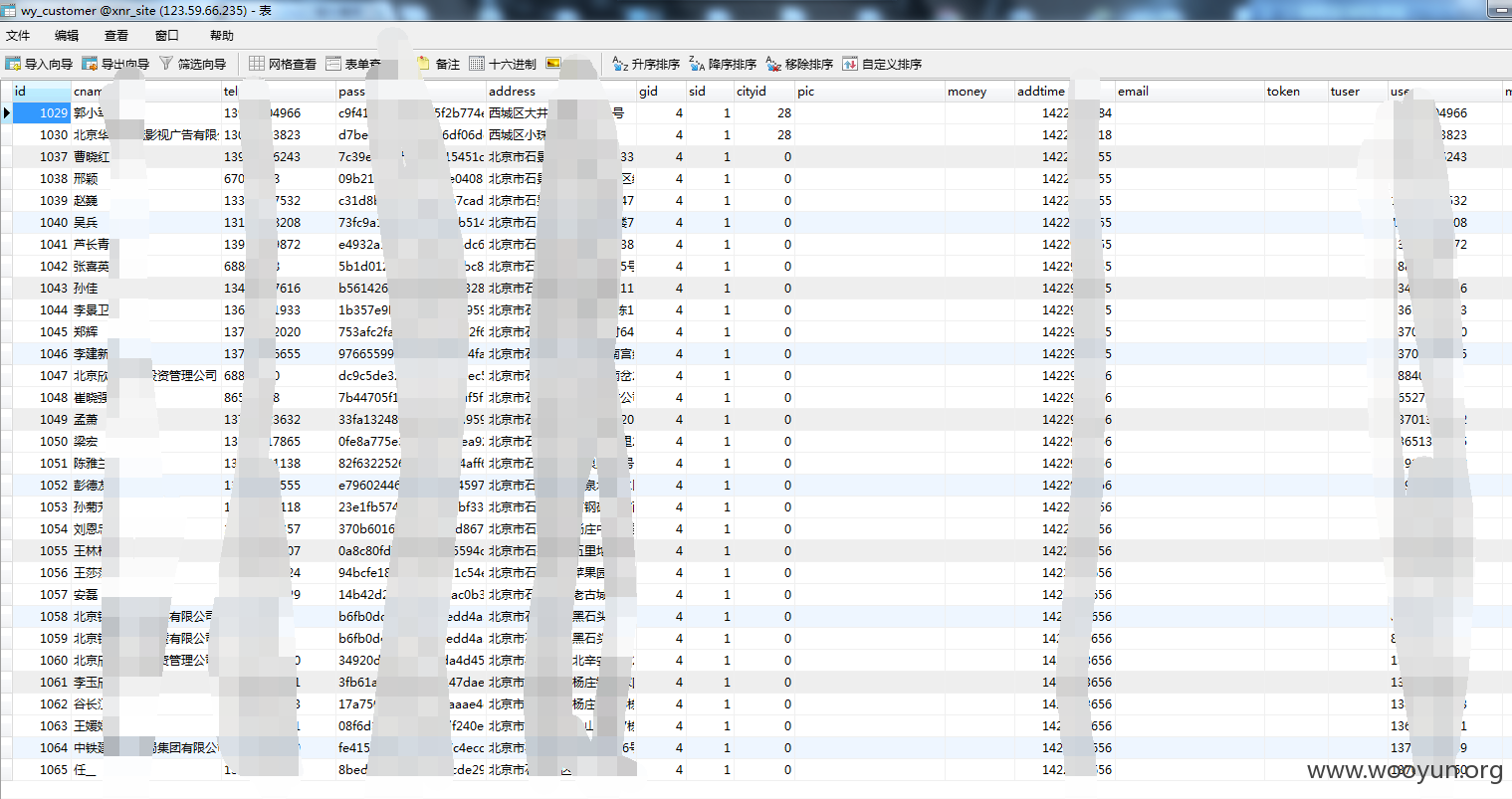

连接了数据库以后,发现很多用户信息数据库。

跟微信有关系包含OPENID的几万用户的数据库。

十几万的用户数据库,包含手机,地址,邮箱,帐号,密码等。

因为一开始就是无意的扫描,没有针对什么,也就不再深入,点到为止。

另外我的WEBshell就在'/usr/share/nginx/html/'

已经删除。

另外扫你们的IOS二维码跳到了:

应该也是你们的、备案号没发现,去查了下发现你们还是合法网站。。

http://www.xiuna.com/

漏洞证明:

修复方案:

# 安全是一个整体,保证安全不在于强大的地方有多强大,而在于真正薄弱的地方在哪里

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝