漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147393

漏洞标题:国家卫生监督信息平台某处存在设计缺陷可导致大量信息泄露

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-10-18 22:49

修复时间:2015-12-06 14:30

公开时间:2015-12-06 14:30

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-18: 细节已通知厂商并且等待厂商处理中

2015-10-22: 厂商已经确认,细节仅向厂商公开

2015-11-01: 细节向核心白帽子及相关领域专家公开

2015-11-11: 细节向普通白帽子公开

2015-11-21: 细节向实习白帽子公开

2015-12-06: 细节向公众公开

简要描述:

RT

详细说明:

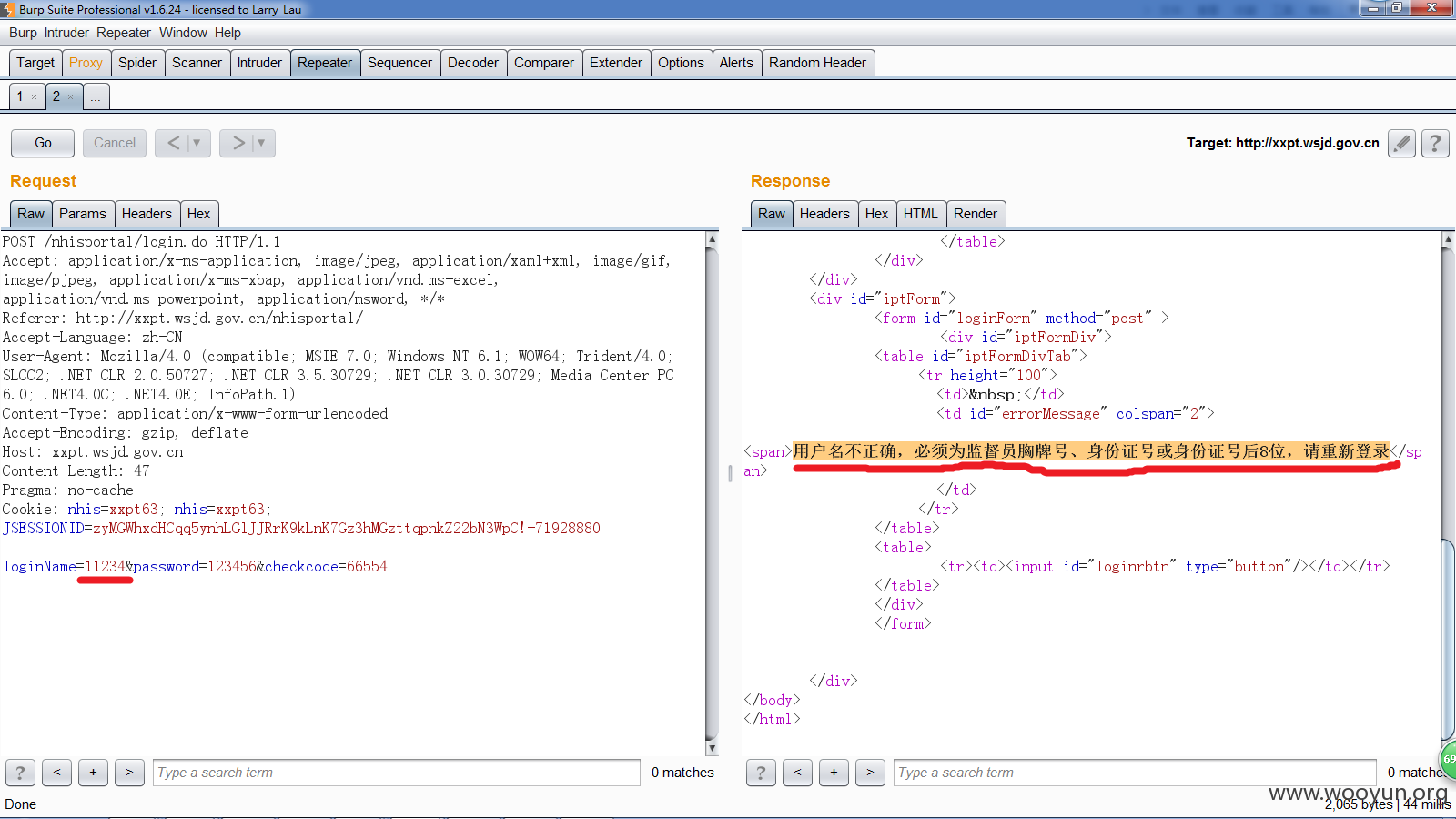

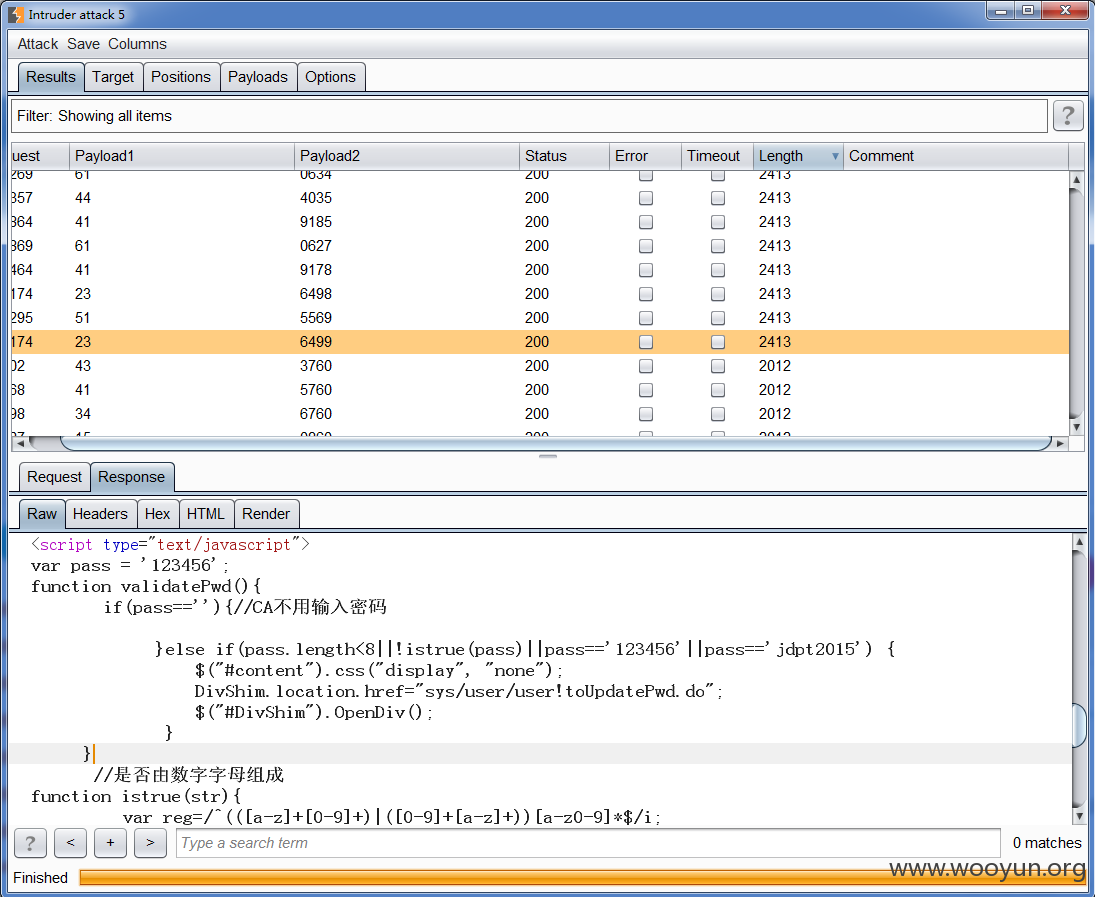

网址:http://**.**.**.**/nhisportal/login/login.jsp,此处验证码可重用,可撞库。

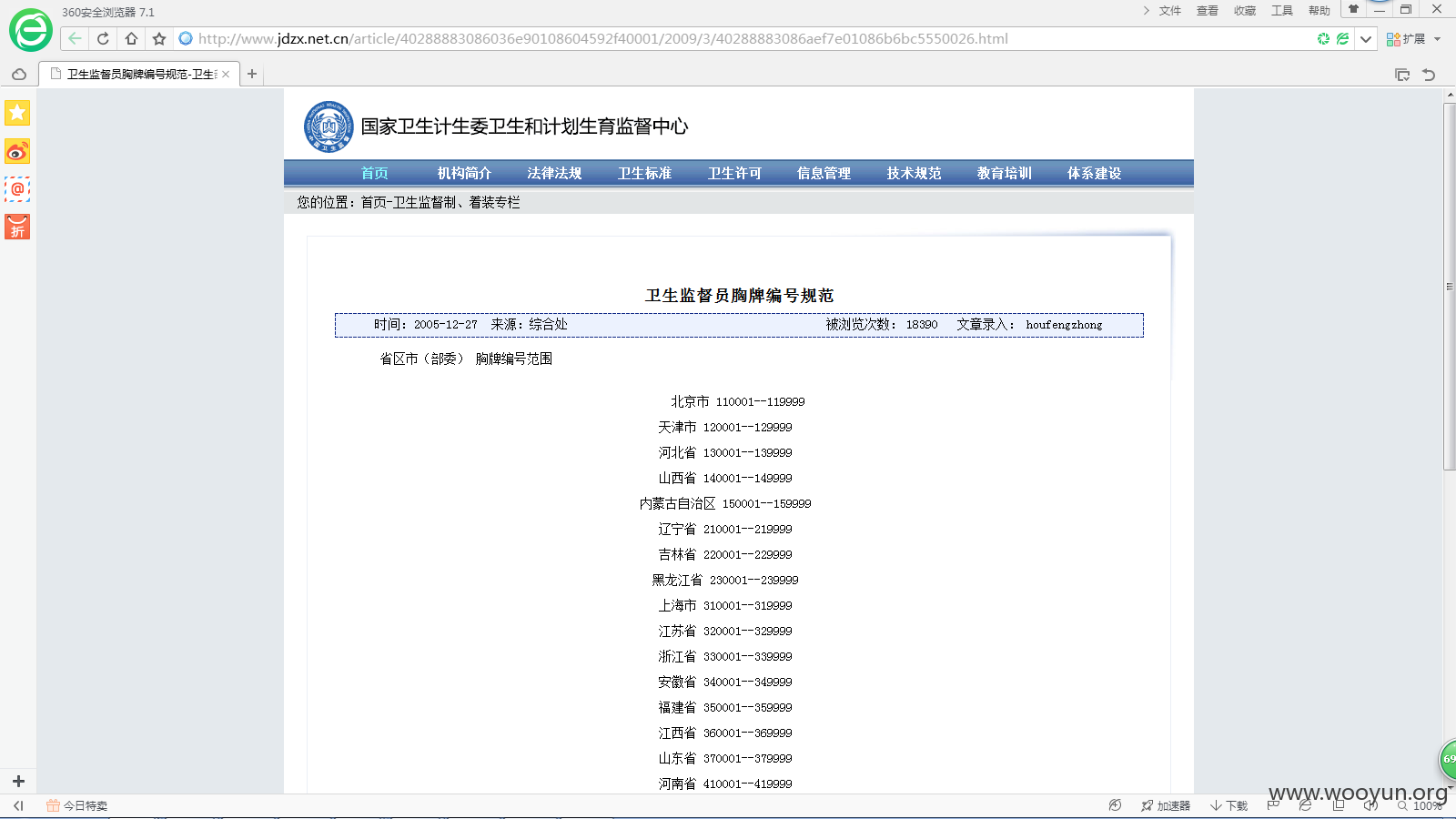

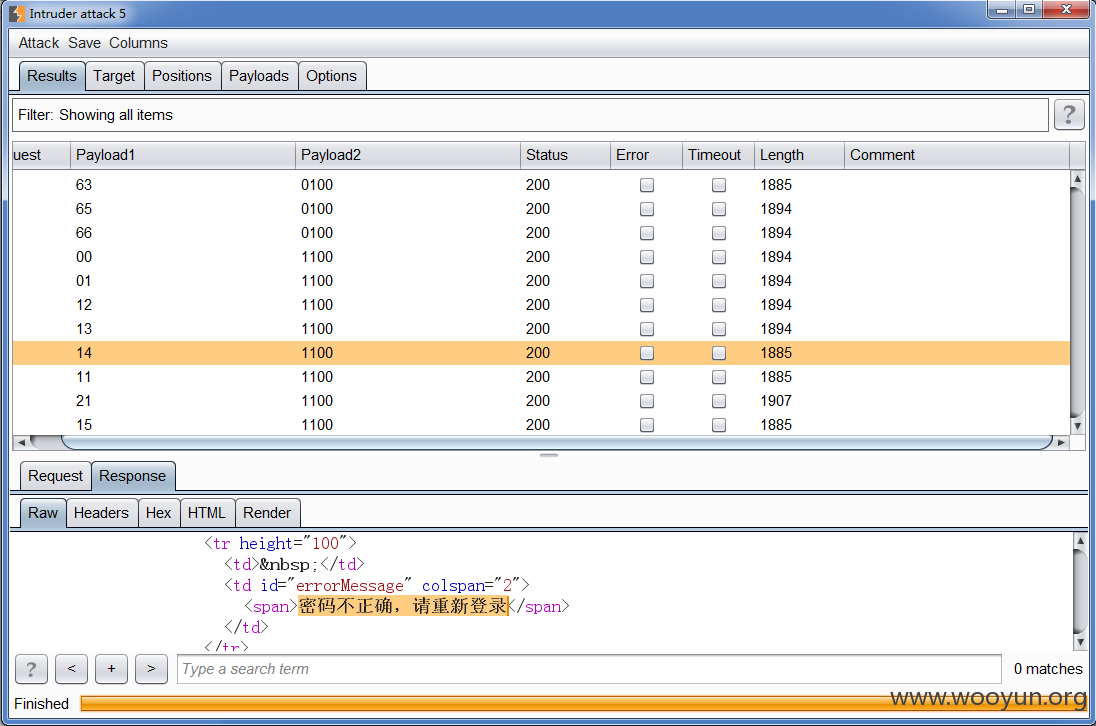

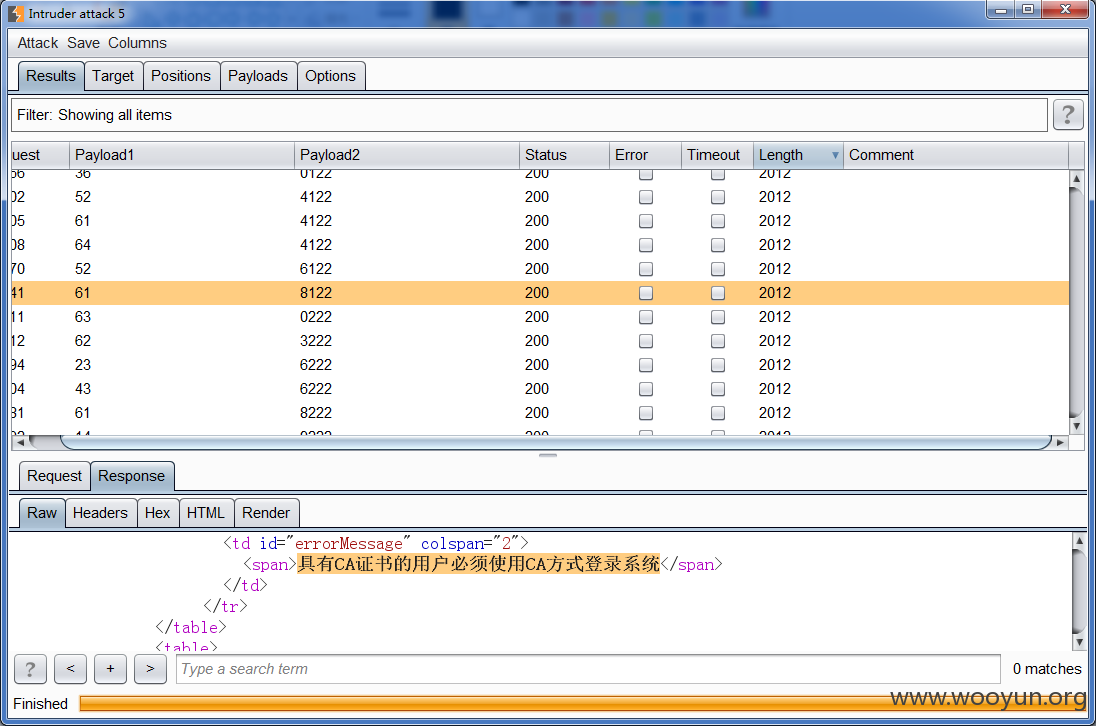

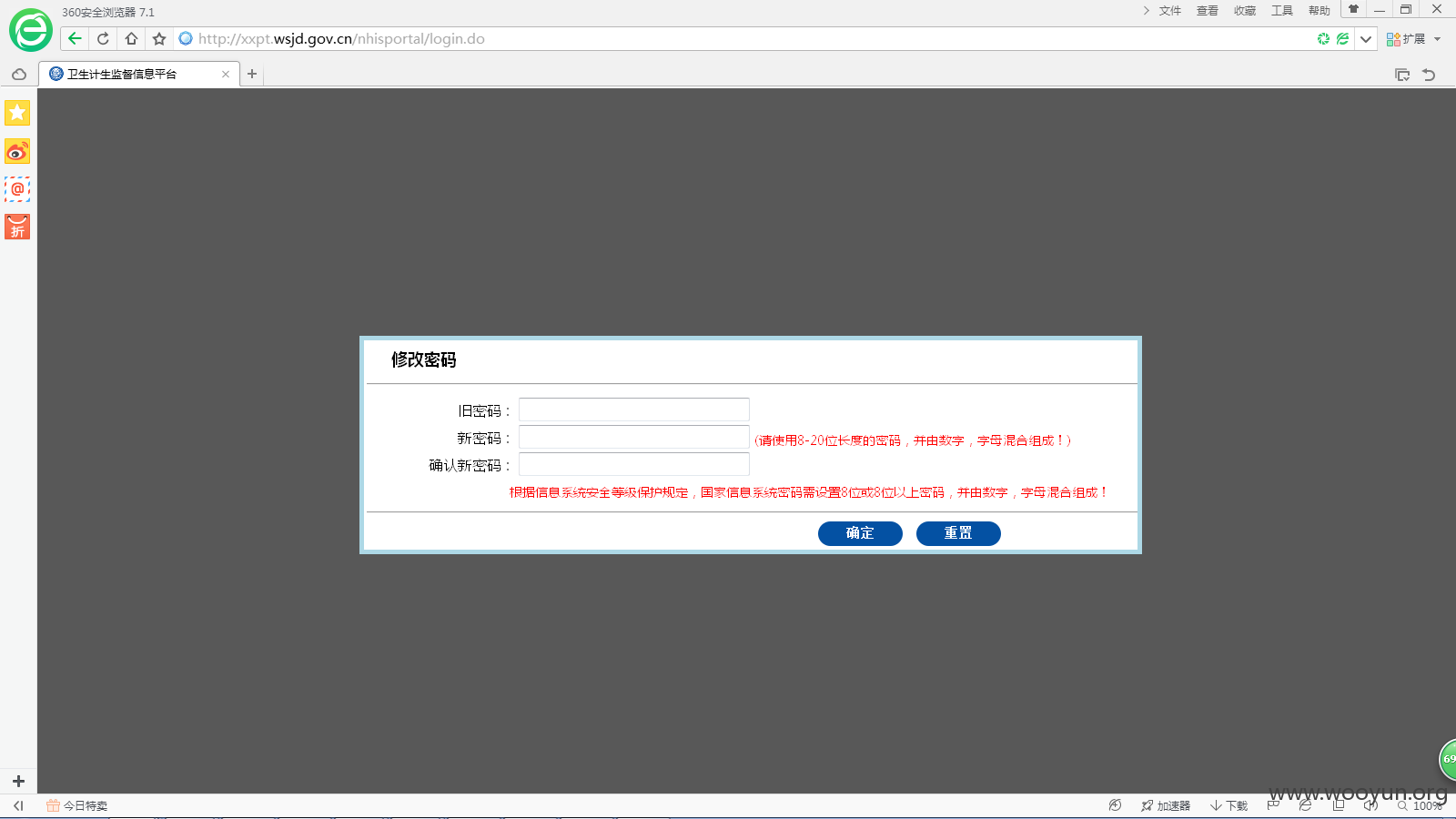

1.当输入用户非数字id时会显示“用户名格式有误!”,任意输入数字ID,抓包,从响应包中可看到用户名必须为监督员胸牌号、身份证号或者身份证号后8位,后面两个选项突破起来不容易,但是可以通过搜索查找到监督员胸牌号范围,利用监督员胸牌号和弱口令123456进行撞库(有些用户使用了CA,无法突破),可得到17个有效账号,登陆时发现需要重置密码,而且这里要多刷新几次才能出现,在这里我仅重置了3个账号密码。

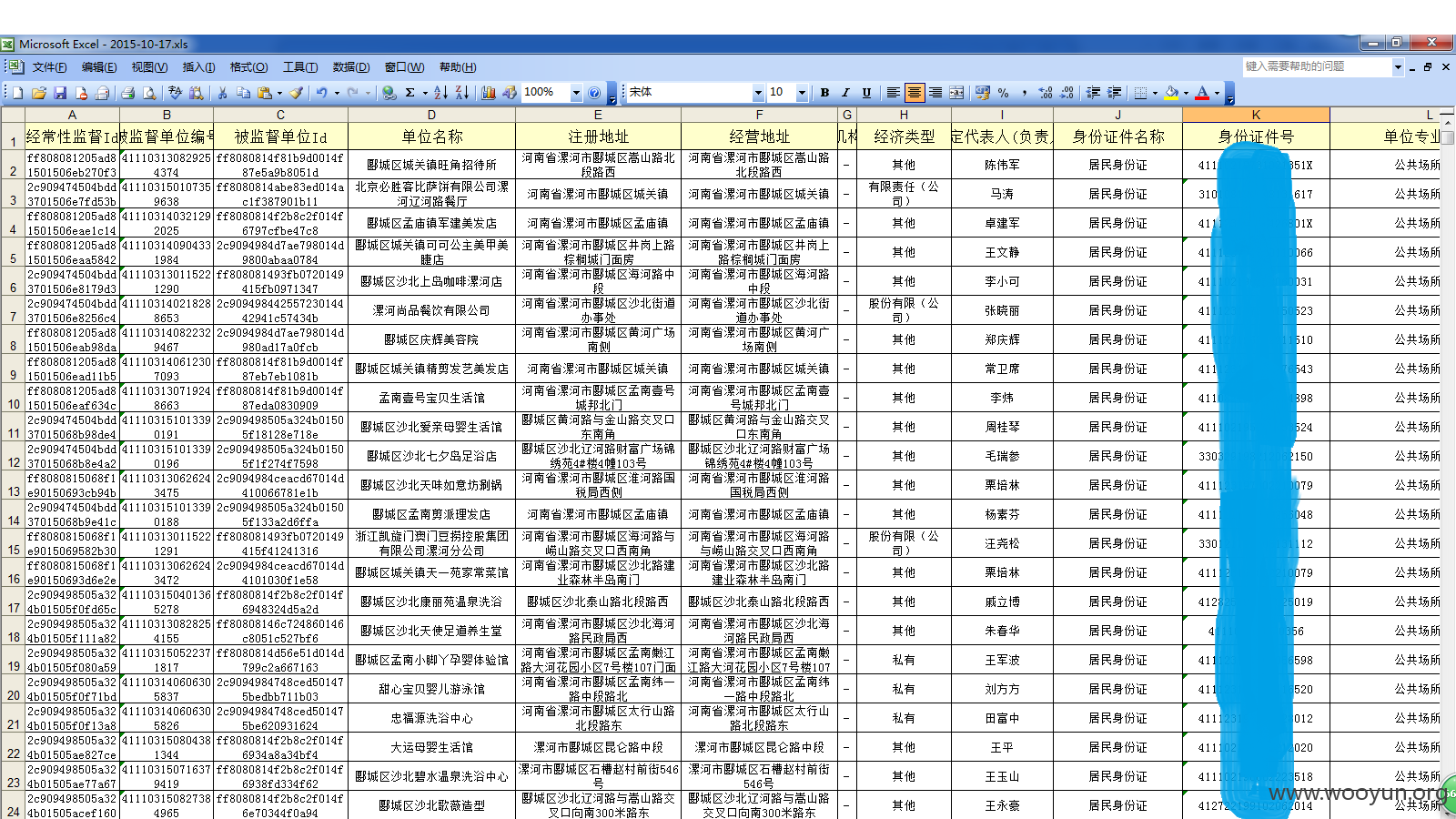

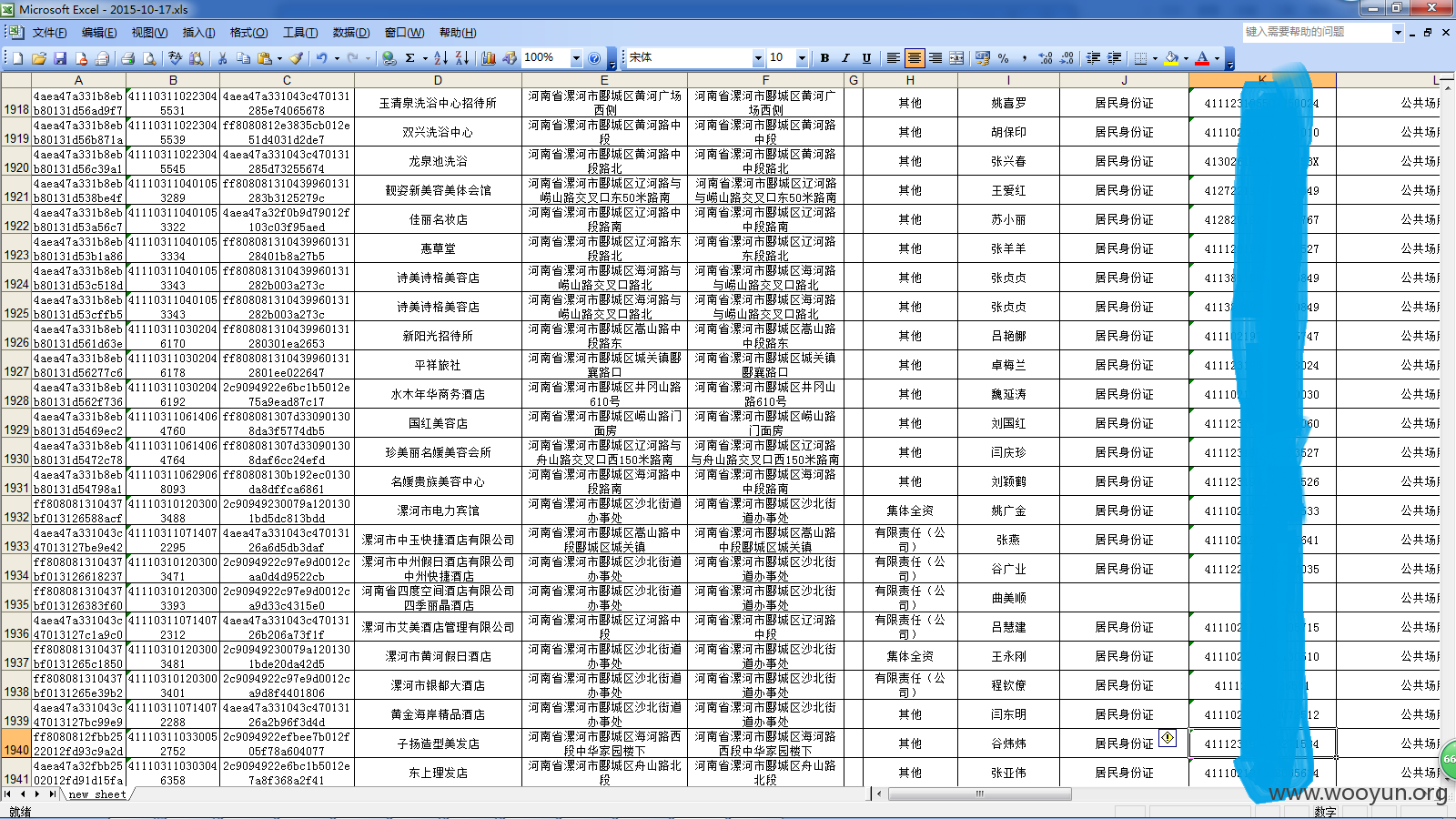

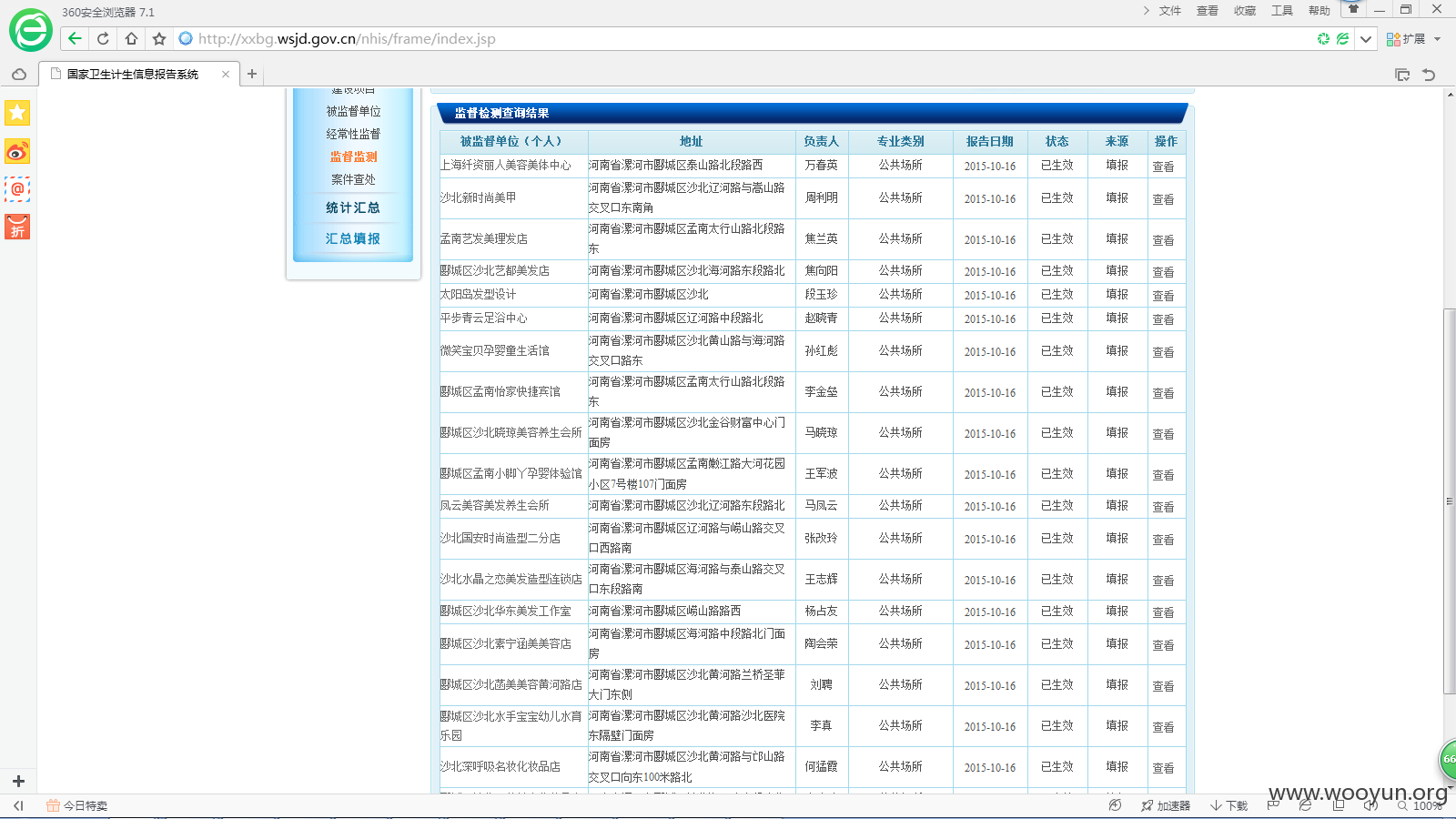

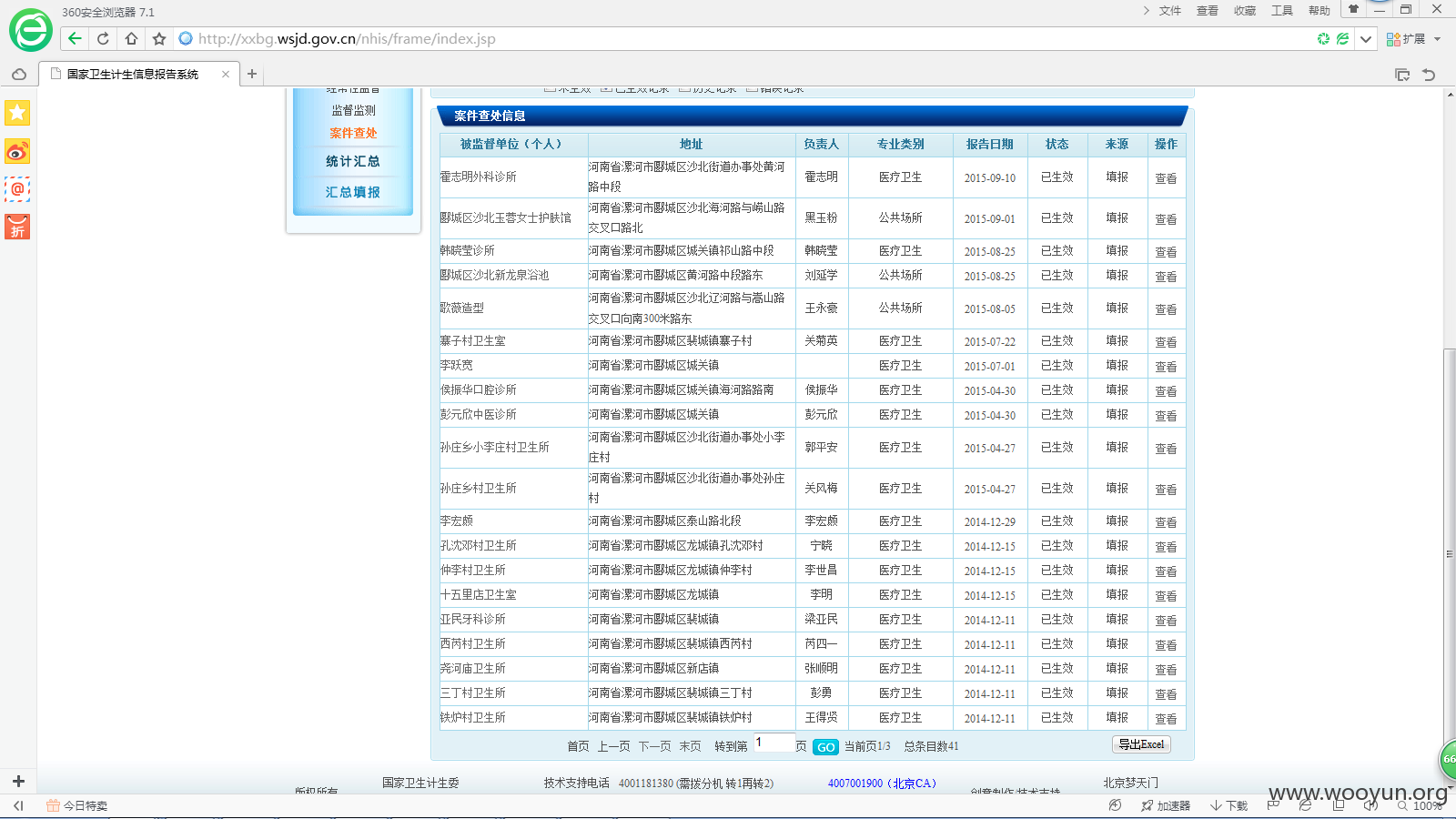

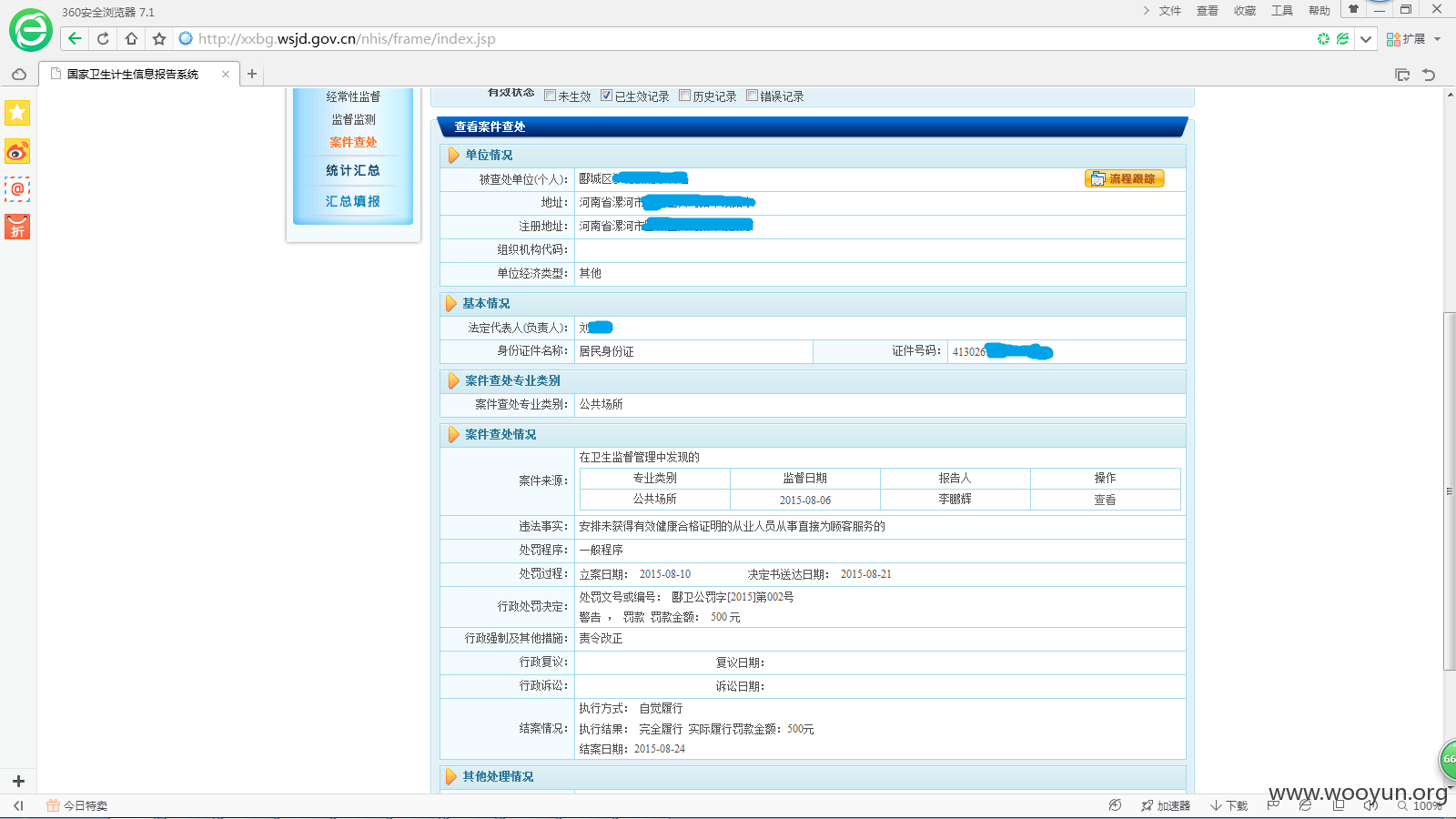

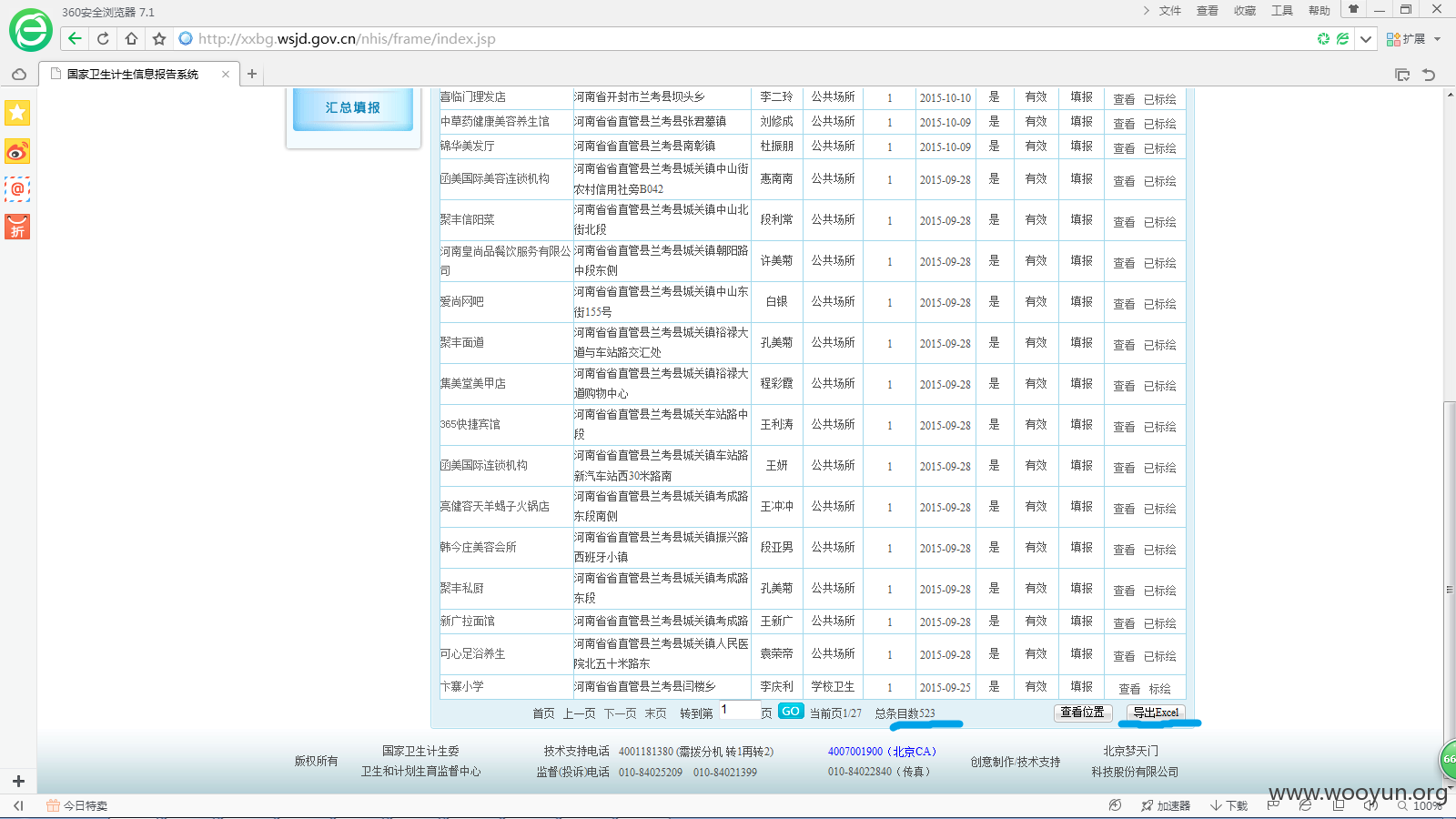

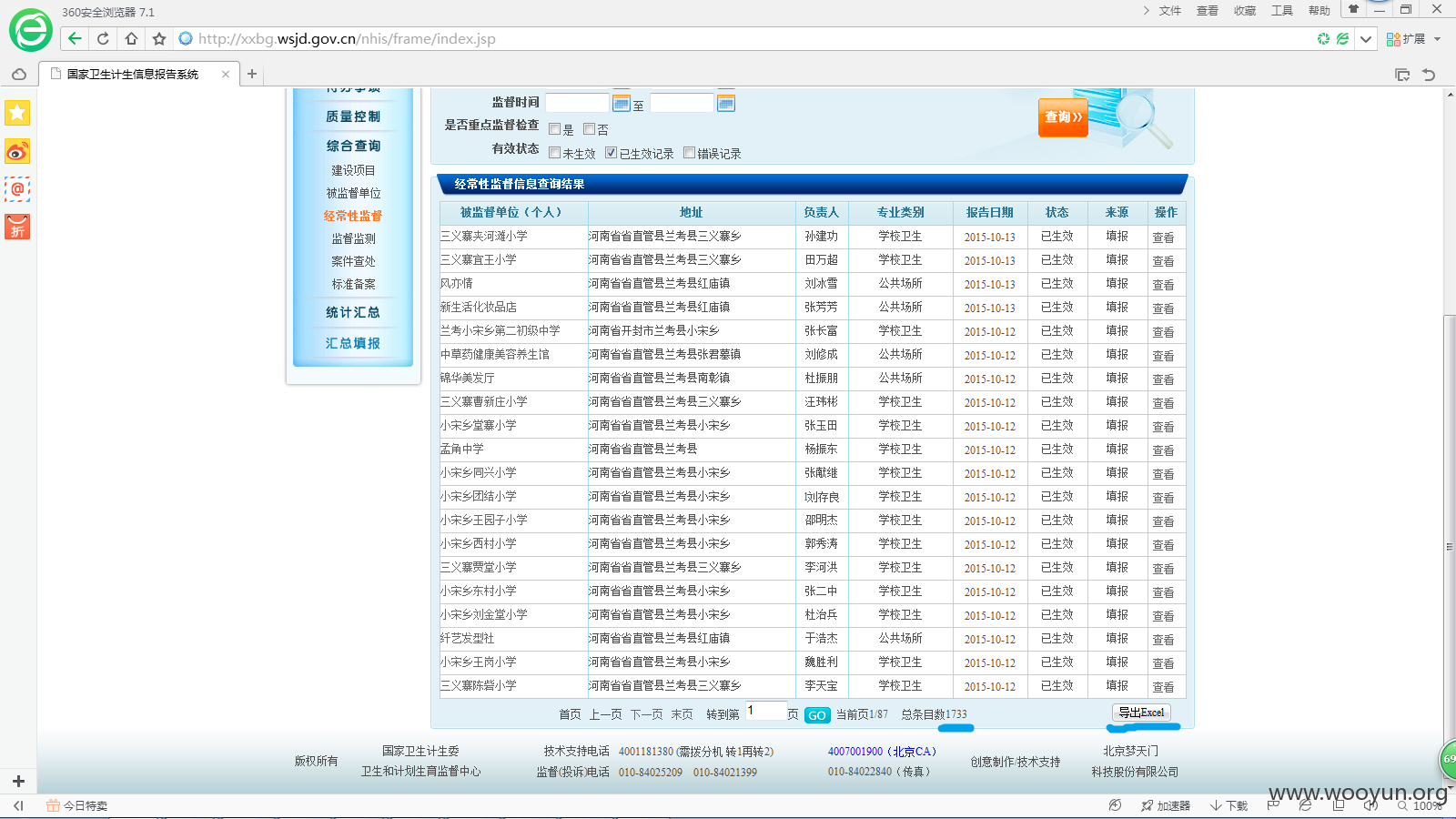

2.登陆后可查看大量卫生监督信息报告。内含被监督单位名、地址、负责人姓名、身份证号、监督情况、案件查处情况等等大量敏感信息。

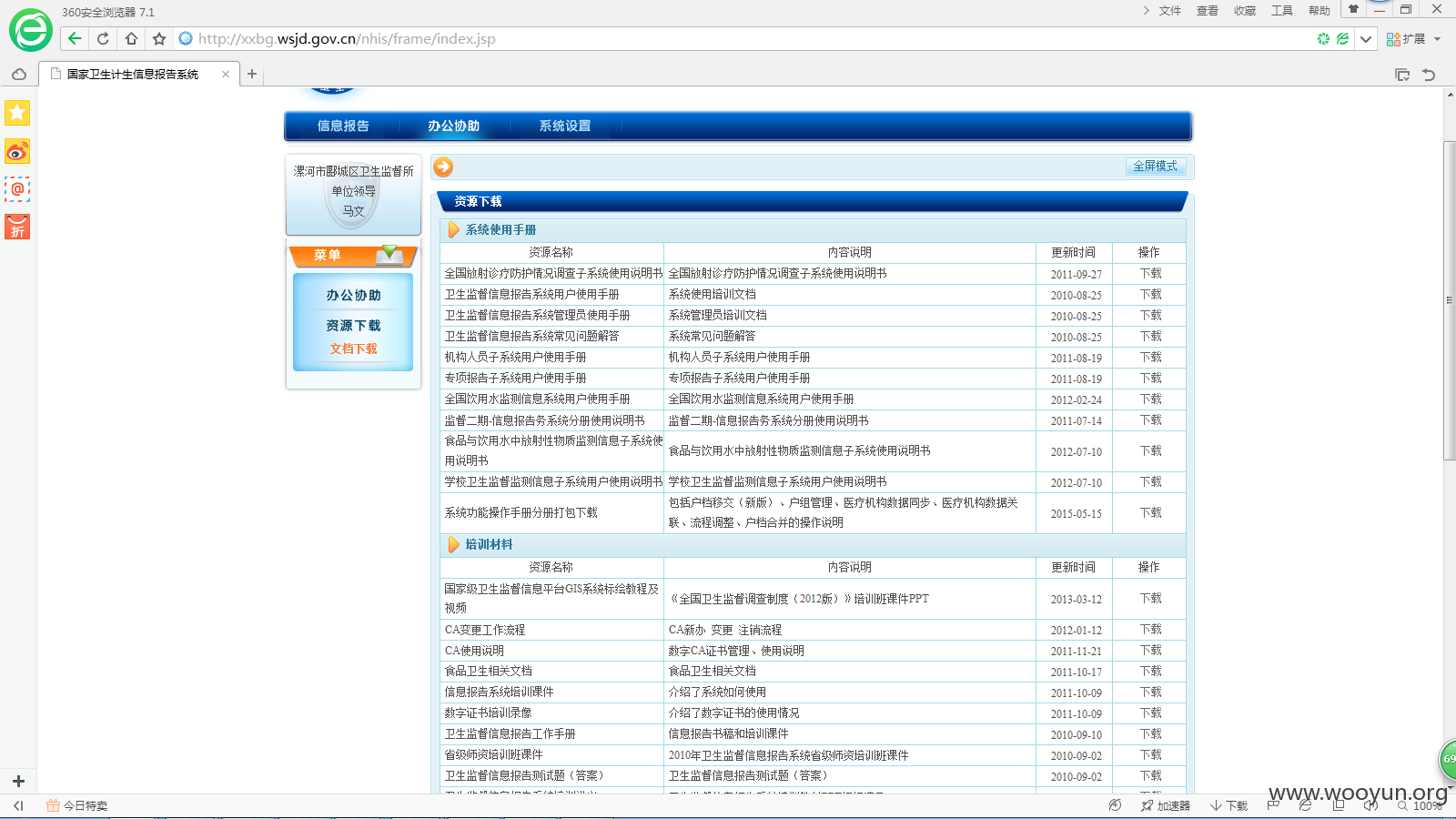

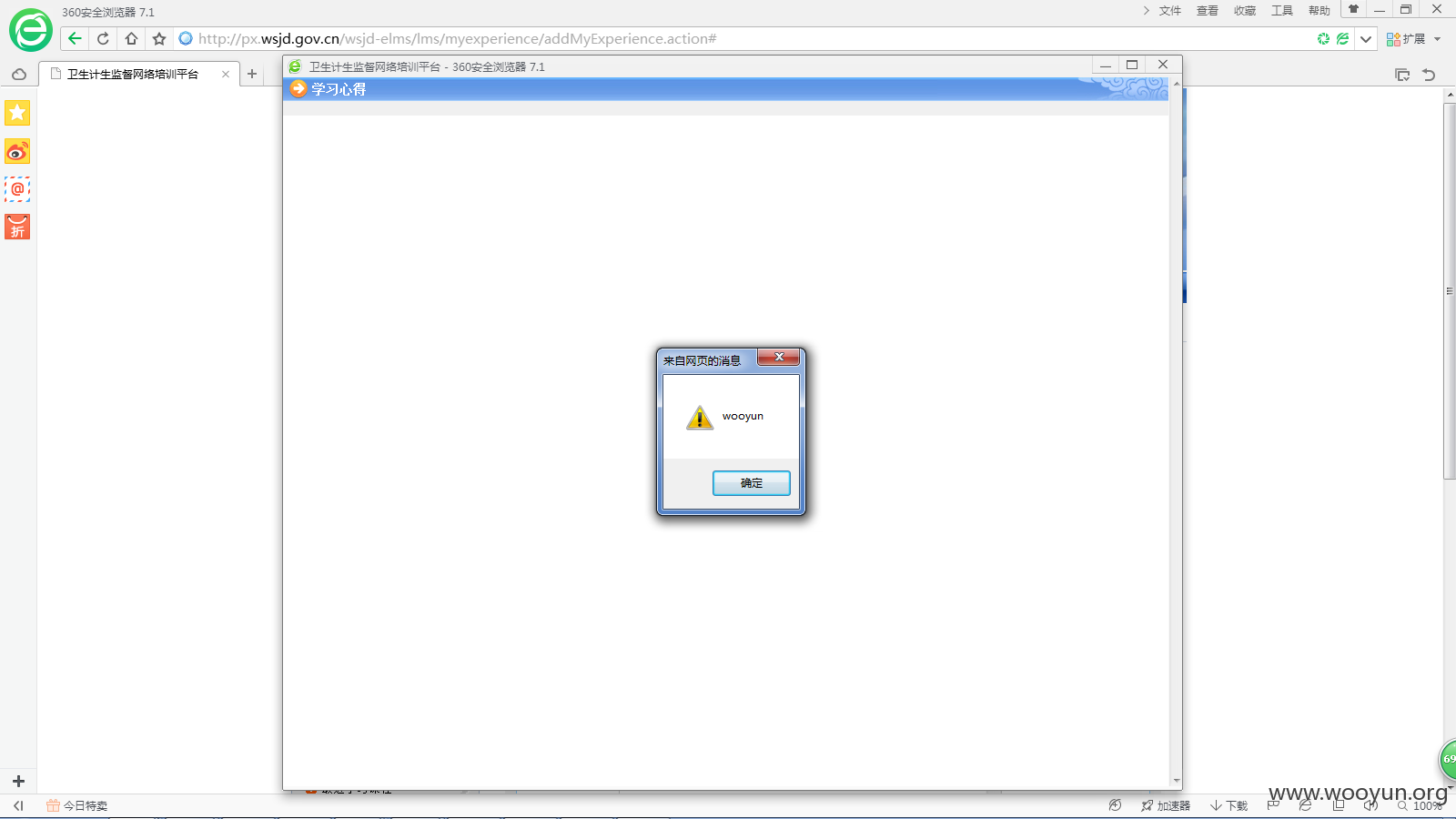

3.可登陆卫生计生监督网络平台,查看培训信息,在“我的心得”处存在存储型XSS。

漏洞证明:

修复方案:

。。。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-22 14:29

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向人口计生委信息安全协调机构上报,由其后续协调网站管理单位处置.

最新状态:

暂无