漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0147229

漏洞标题:鼎和保险官网多处设计缺陷打包(土豪138888为例/附2种方式)

相关厂商:鼎和财产保险股份有限公司

漏洞作者: 路人甲

提交时间:2015-10-19 10:05

修复时间:2015-12-07 10:28

公开时间:2015-12-07 10:28

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-19: 细节已通知厂商并且等待厂商处理中

2015-10-23: 厂商已经确认,细节仅向厂商公开

2015-11-02: 细节向核心白帽子及相关领域专家公开

2015-11-12: 细节向普通白帽子公开

2015-11-22: 细节向实习白帽子公开

2015-12-07: 细节向公众公开

简要描述:

RT

土豪保险公司!!!

鼎和保险公司作为全国性财产保险公司,2008年5月正式开业运营。股东单位包括南方电网公司、广东、广西、云南、贵州、海南电网有限责任公司以及南网财务有限公司,注册资本金30.18亿元。

详细说明:

官网用户登入地址

选择动态手机验证码登入

===================

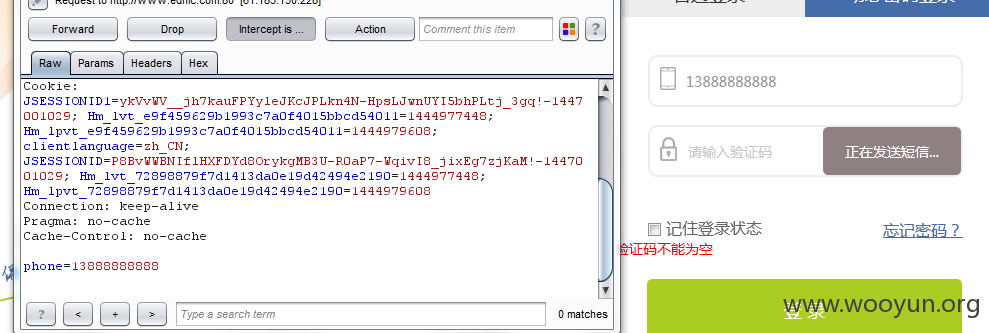

======方式1========

以13888888888为例

验证码直接返回

直接返回验证码

进行登入,成功

=================

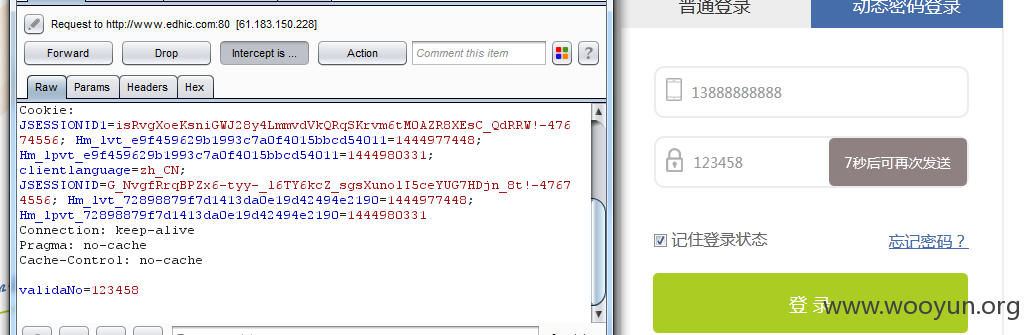

=====方式2=======

依旧13888888888为例

经过多次测试发现正确登入返回包:

先进行随意验证码登入测试

把上面返回包替换成正确返回包,成功登入

漏洞证明:

任意用户注册

土豪公司呀

1.来到注册页面

漏洞描述:

漏洞细节:

示例:

用户:13888888888

密码:123456

邮箱:随意

ok成功注册,来登入

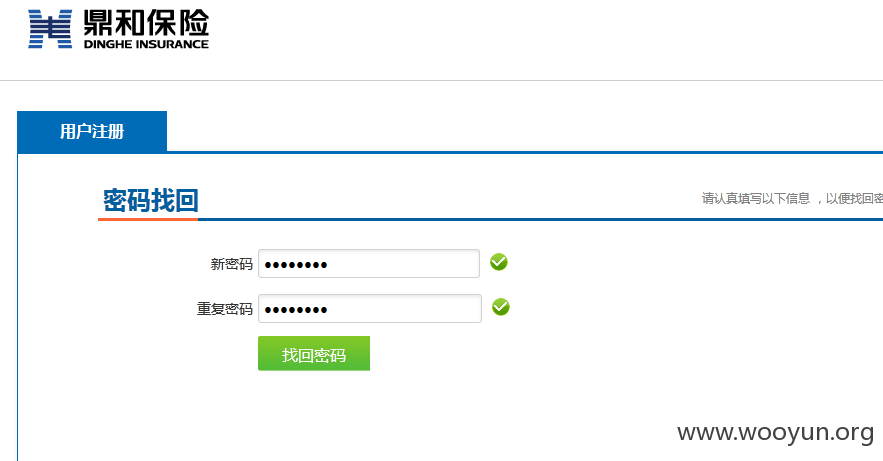

密码重置

以13888888888为例

看图

直接就懂了,直接返回验证码

输入获取的验证码,输入进入修改密码页面

ok,修改完成

试试登入,密码12345678

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-10-23 10:28

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向保险行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无

![UOXE[%HJ1T2I]7TBSC`OLMG.jpg](http://wimg.zone.ci/upload/201510/16152310a53329dea3d306e083a279d55ce11173.jpg)

![GVA9~[{6]P()YIXARG[(~PG.png](http://wimg.zone.ci/upload/201510/16152325b860aca4cbb581c6a701228cd4eee0f8.png)

![BKH$UI8Z]8%QEH$CIW4039Y.png](http://wimg.zone.ci/upload/201510/16152814a2446004d0dc2dd7d2b244c43cbb7fa1.png)

![GVA9~[{6]P()YIXARG[(~PG.png](http://wimg.zone.ci/upload/201510/161528407256420e3834d7cf2e09a909c87fbdc4.png)

![(R6U$J2N8CHKUN]XNQD@3$M.png](http://wimg.zone.ci/upload/201510/161455067b2688e1226085d632c3bfbd3fecdc1d.png)

![0VL8I_0F]F%)SI)(X[URA1I.png](http://wimg.zone.ci/upload/201510/1614593934a6fb6151d354e97b2df317d6bfb17c.png)

![6HKC_89JIAD]`FEOP`0TMRB.png](http://wimg.zone.ci/upload/201510/161459502c58b6f46ebc19ee2fc264441bc439fa.png)

![TS]2FE@}2~I%])`F0N802`I.png](http://wimg.zone.ci/upload/201510/16150009f6394bf744af98a2e6843b0f312f56f4.png)

![]4J8F$}8P15~JL%Q}F3P9NV.png](http://wimg.zone.ci/upload/201510/161745397663759a2e7be35e68972b9619e659c0.png)

![3({(]@3SO70QA6YKK(U2]LY.png](http://wimg.zone.ci/upload/201510/161746479659a92351008f76bd21a544961a3ac3.png)

![YER8%N~Q$CQ6ZFO[]`FV)LN.png](http://wimg.zone.ci/upload/201510/16174752e2a7d7260a4e50ce34228013de7c11a0.png)