漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146974

漏洞标题:工控安全之西安天然气古老漏洞利用IIS可写权限(论一次getshell失败有狗)

相关厂商:工控安全之天然气

漏洞作者: 路人甲

提交时间:2015-10-16 09:41

修复时间:2015-12-04 16:40

公开时间:2015-12-04 16:40

漏洞类型:系统/服务补丁不及时

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-16: 细节已通知厂商并且等待厂商处理中

2015-10-20: 厂商已经确认,细节仅向厂商公开

2015-10-30: 细节向核心白帽子及相关领域专家公开

2015-11-09: 细节向普通白帽子公开

2015-11-19: 细节向实习白帽子公开

2015-12-04: 细节向公众公开

简要描述:

一次失败的getshell

详细说明:

西安天然气,还是个权重2

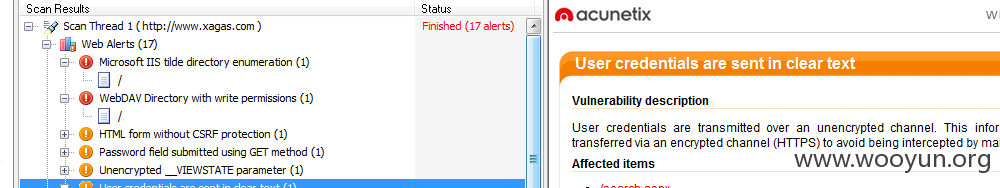

1、无聊扫了一下这个站点发现两个高危漏洞

有iis可写权限(神奇的古老漏洞)

于是呢 先看看web中间件是什么,会不会有解析漏洞

哈哈 很好 居然是iis6,可以xx.asp;.txt .........等等解析漏洞

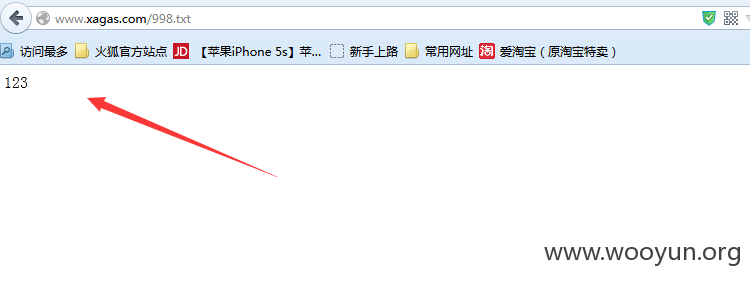

于是呢 我先用burp提交一个txt页面

可以看到成功写入,那么来访问一下

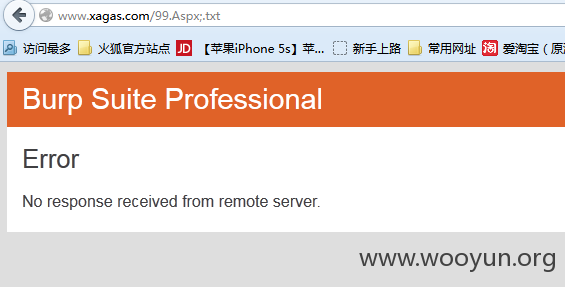

接下来,测试一下拿webshell

测试一句话为asp:

不会过狗呀 坑爹

写入后 直接用修改工具改后缀

访问就这样了

坑爹,感觉有狗,还是500错误?

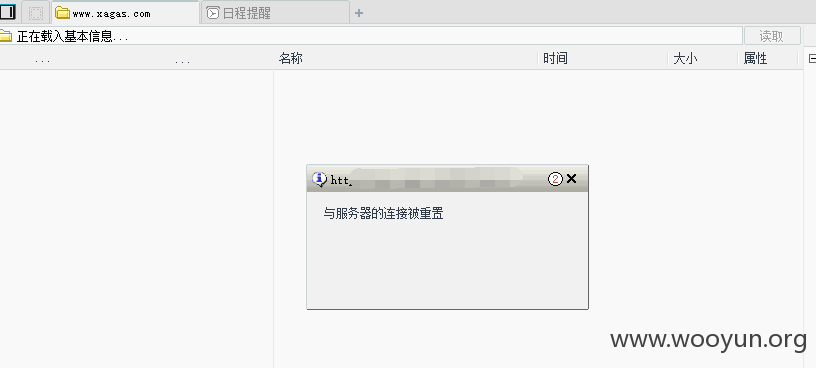

菜刀连接是这样的

一次失败的getshell

不过还是有很多事情可以做的

=================

分析一下:

1、我挂了一个黑页,当然是个可爱的头像,要是我把index.aspx,修改成这个,会不会很奇葩()影响整个主页

2、虽然公网没实践过,但是局域网自己试过,html加载js挂马是很好玩的,不知道外网可行不,不过肯定会遇到太多坎儿

3、什么菠菜呀 什么链接是不是可以打广告

漏洞证明:

<img src="/upload/201510/151543434ae8ad045c45d0d72ec6cc7fd4bc6376.png"

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:10

确认时间:2015-10-20 16:38

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT向能源行业信息化主管部门通报,由其后续协调网站管理单位处置.

最新状态:

暂无

![CBEPA5$B28QBUN@)63]K{F5.png](http://wimg.zone.ci/upload/201510/151517147aff9e9f1dcb2b7a68c2311b3934f529.png)

![OK0~`1{$VS~T@089($_A]$U.jpg](http://wimg.zone.ci/upload/201510/15152325dab69148db4d4329a500c0dfaae1be9d.jpg)

![0G~])C%@H4KV[44`BV8_~0X.png](http://wimg.zone.ci/upload/201510/151543434ae8ad045c45d0d72ec6cc7fd4bc6376.png)