漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146905

漏洞标题:华天动力主站某处漏洞导致Getshell

相关厂商:oa8000.com

漏洞作者: h3hz

提交时间:2015-10-16 09:30

修复时间:2015-10-21 09:32

公开时间:2015-10-21 09:32

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:16

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-16: 细节已通知厂商并且等待厂商处理中

2015-10-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

搞了一下午吧,走了不少弯路

详细说明:

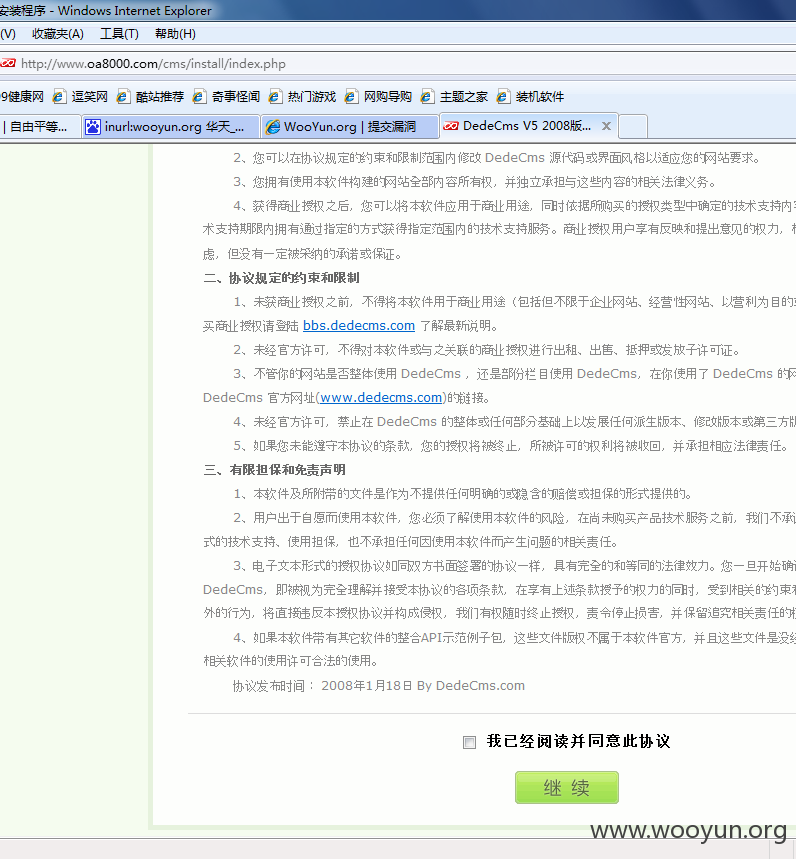

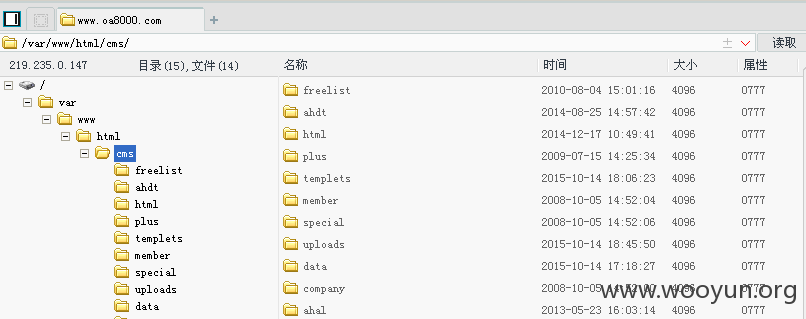

首先是通过扫描得到http://www.oa8000.com/cms/

是个废弃的织梦。访问install/index.php发现可以直接重装

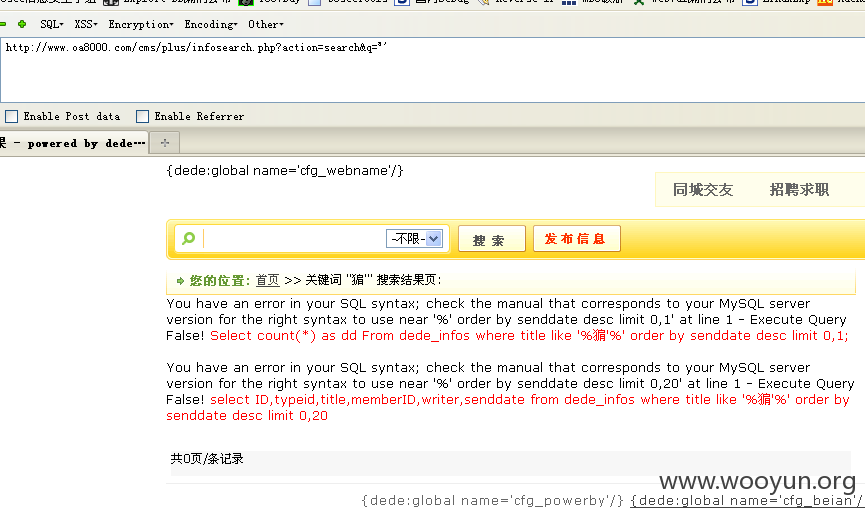

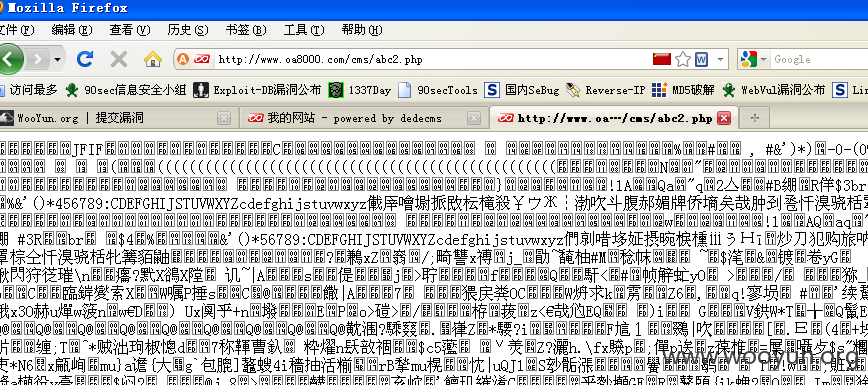

但是不能用https://www.exploit-db.com/exploits/37423/这个漏洞,百度后得到一个宽字节注入

注入得到的管理员密码也解不开,还找不到后台,于是尝试load_file,过程各种曲折,找到网站路径后却读不出来文件。又通过百度找了个文件上传的漏洞

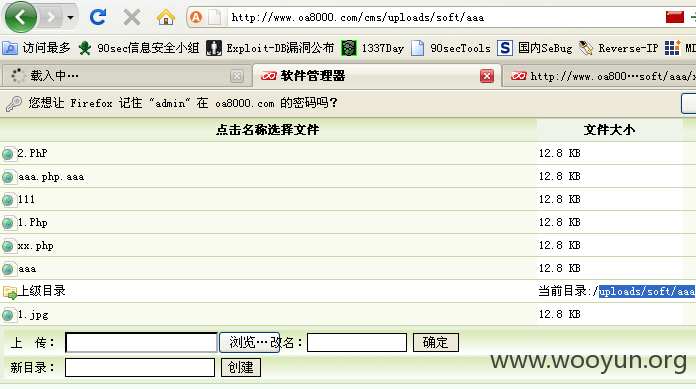

include/dialog/select_soft_post.php

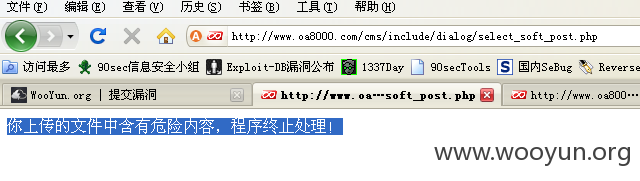

经过测试和图片合成后的一句话木马传到服务器变成空白

http://www.oa8000.com/cms/uploads/soft/aaa/xx.php

普通的一句话传不上去,带有php标签都不行

应该是做了这个设置。

但是图片和一句话合并后能绕过这代码,只是在这台服务器变空白,在其他服务器正常解析,于是故意使图片出错

漏洞证明:

修复方案:

不用的系统就删掉吧,织梦5.0我也是第一次见

版权声明:转载请注明来源 h3hz@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-10-21 09:32

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无