漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146717

漏洞标题:Apple MAC/IOS Webview拒绝服务漏洞(影响safari,chrome for IOS,QQ,微信等)

相关厂商:Apple

漏洞作者: 数据流

提交时间:2015-10-14 17:21

修复时间:2016-01-17 11:00

公开时间:2016-01-17 11:00

漏洞类型:拒绝服务

危害等级:高

自评Rank:10

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-14: 细节已通知厂商并且等待厂商处理中

2015-10-19: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-13: 细节向核心白帽子及相关领域专家公开

2015-12-23: 细节向普通白帽子公开

2016-01-02: 细节向实习白帽子公开

2016-01-17: 细节向公众公开

简要描述:

由于apple基于safari的Webview没正确解析一些某些js,导致Crash,cpu飙升,基本覆盖所有IOS,OSX版本

详细说明:

apple webview 没正确处理循环中的replace,可使用了webview的应用崩溃

漏洞证明:

影响MAC上的safari和IOS上的所用使用webview的应用

IOS 6,7,8,9 均成功测试

以Chrome for IOS为例.. 另外QQ 微信等均可拒绝服务

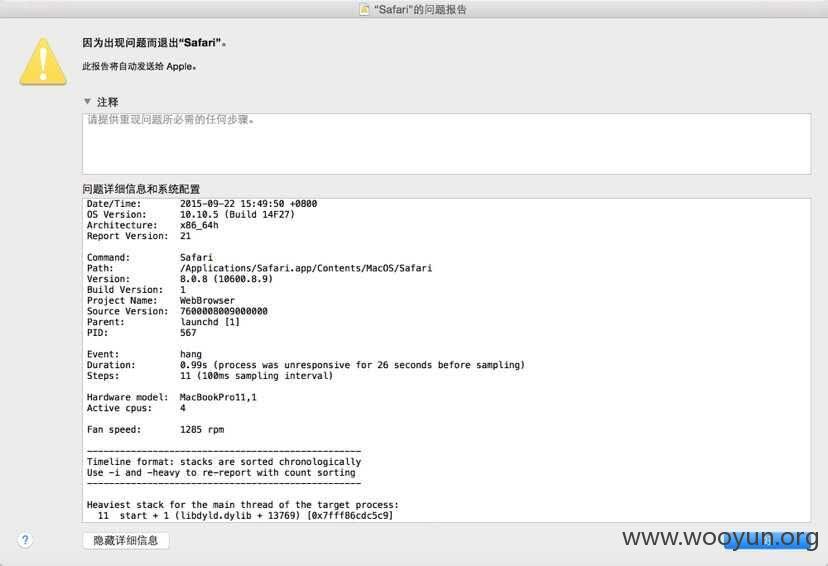

当js代码运行时,实际应用已经假死,无法点击操作..当数秒后便会闪退.

MAC:

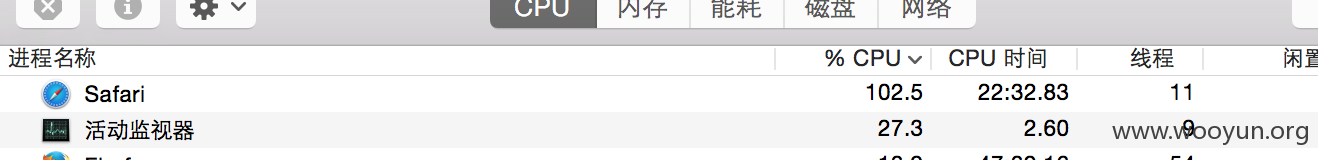

在MAC上的safari也会造成拒绝服务,假死,无响应,cpu使用率逐渐飙升.

修复方案:

版权声明:转载请注明来源 数据流@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2015-10-19 11:00

厂商回复:

仍然在测试确认中,待后续评估(1、是否为通用,需要多实例复现;2、评价机制与已有漏洞是否为重复漏洞)。 先打个分,后续再更新状态,不代表已经确认属实。

最新状态:

暂无