漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0146593

漏洞标题:课堂派xss可打cookie+逻辑漏洞

相关厂商:ketangpai.com

漏洞作者: 路人甲

提交时间:2015-10-15 17:48

修复时间:2015-11-29 19:12

公开时间:2015-11-29 19:12

漏洞类型:XSS 跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-15: 细节已通知厂商并且等待厂商处理中

2015-10-15: 厂商已经确认,细节仅向厂商公开

2015-10-25: 细节向核心白帽子及相关领域专家公开

2015-11-04: 细节向普通白帽子公开

2015-11-14: 细节向实习白帽子公开

2015-11-29: 细节向公众公开

简要描述:

两只xss...还有个越权的逻辑漏洞

详细说明:

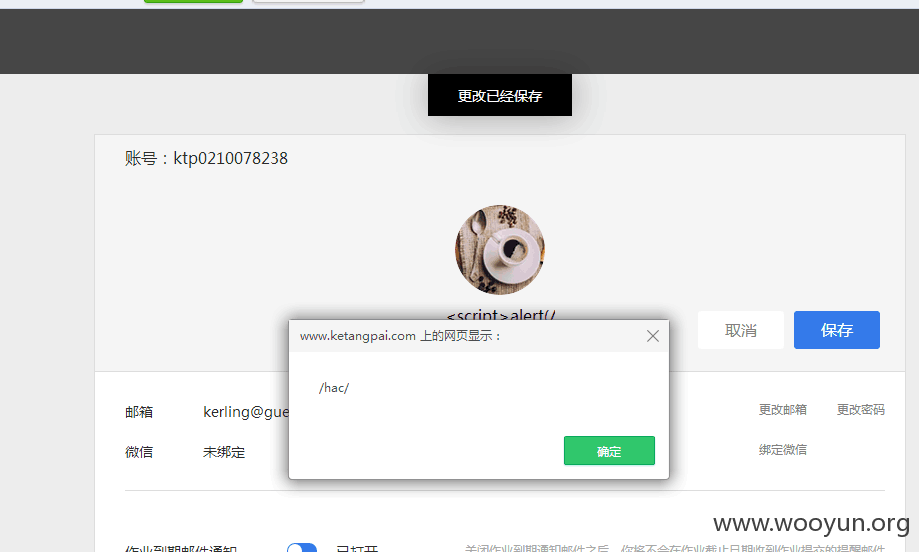

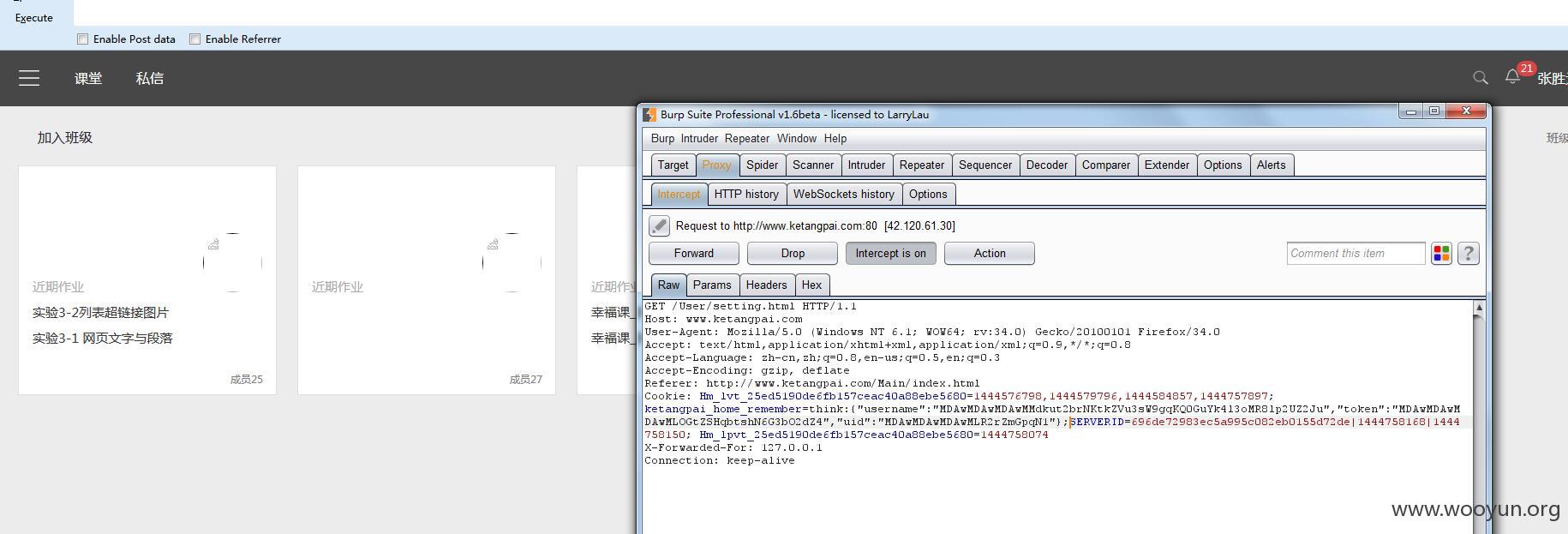

setting.html

学校处可以直接xss

其实我之前测试的时候 名字和学好都可以xss的 不过由于长度限制没法利用来打cookie不知到那时候用的什么语句了.

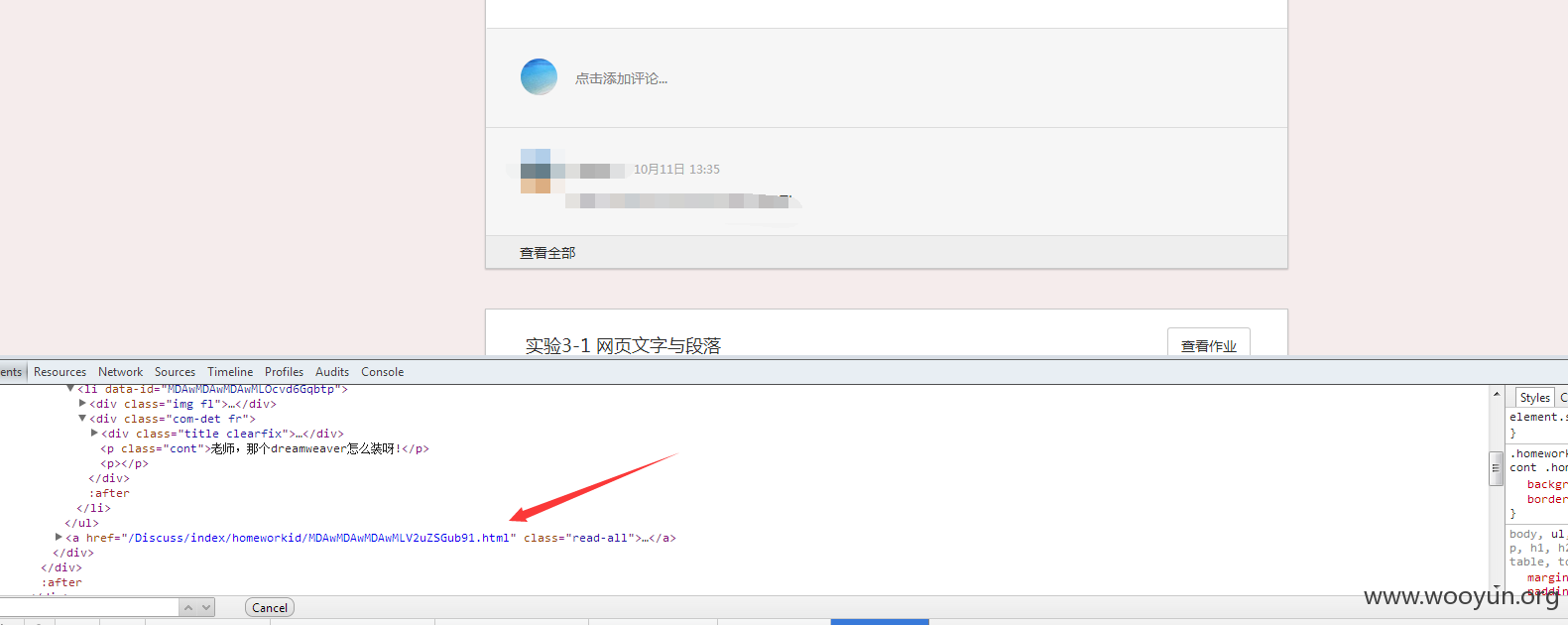

然后看评论处

貌似是 镶嵌了一个页面

然后 这个页面内没有过滤,有问题<img src="http://chuantu.biz/t2/15/1444757179x1822611321.png" />那么语句就是

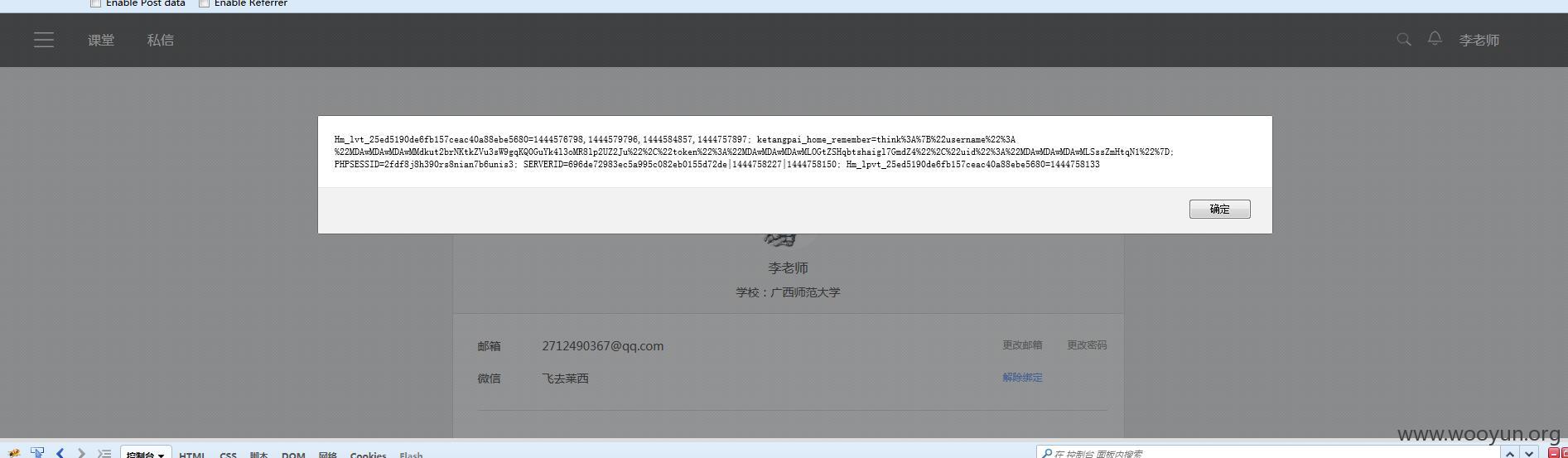

然后就打到了cookie

关于这个第二个漏洞是基友发现的

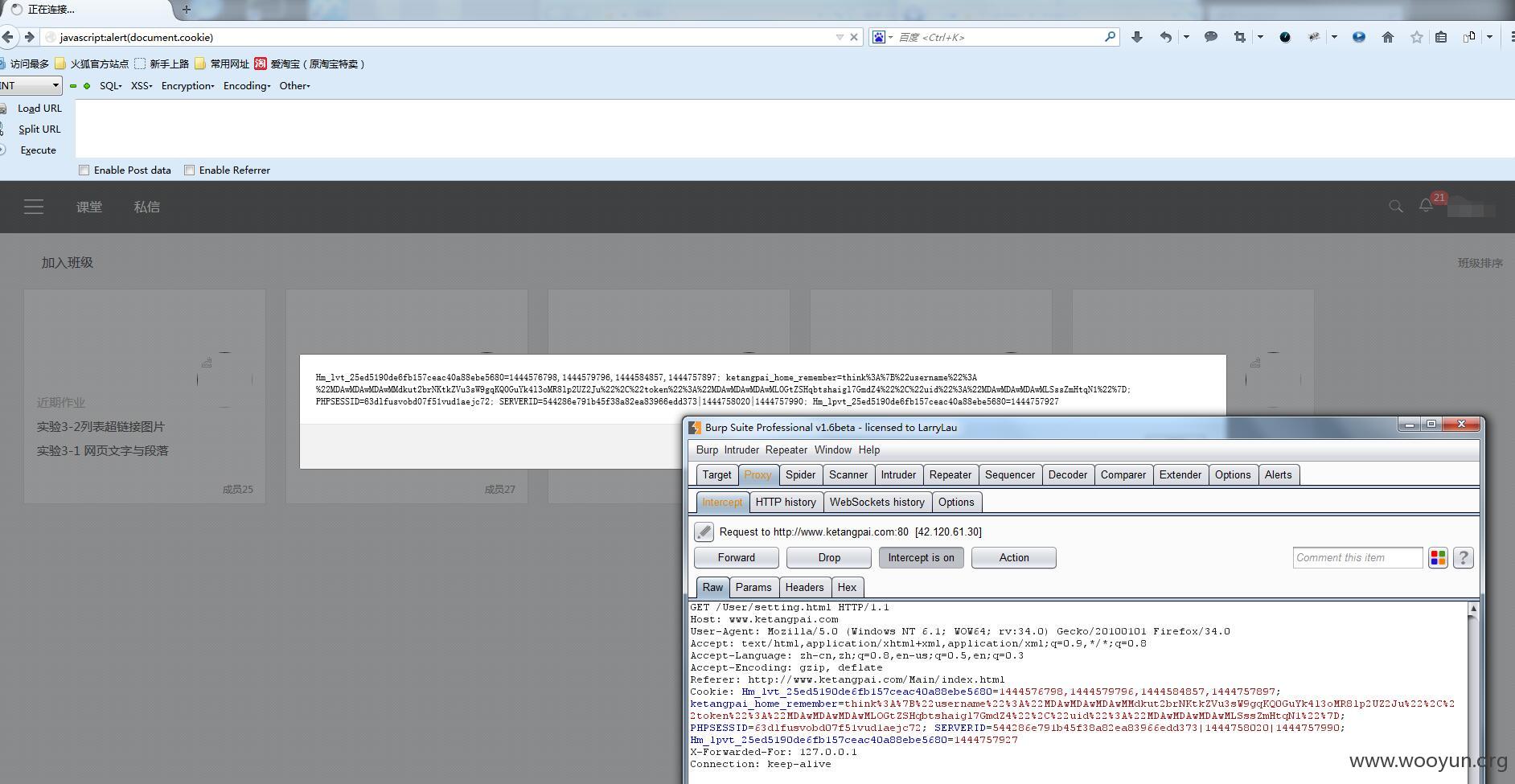

先分析了下自己的cookie

感觉username应该是 用basexx混某种加密起来了 因为 有人说根据basexx的计算和我的邮箱名位数是一样的。

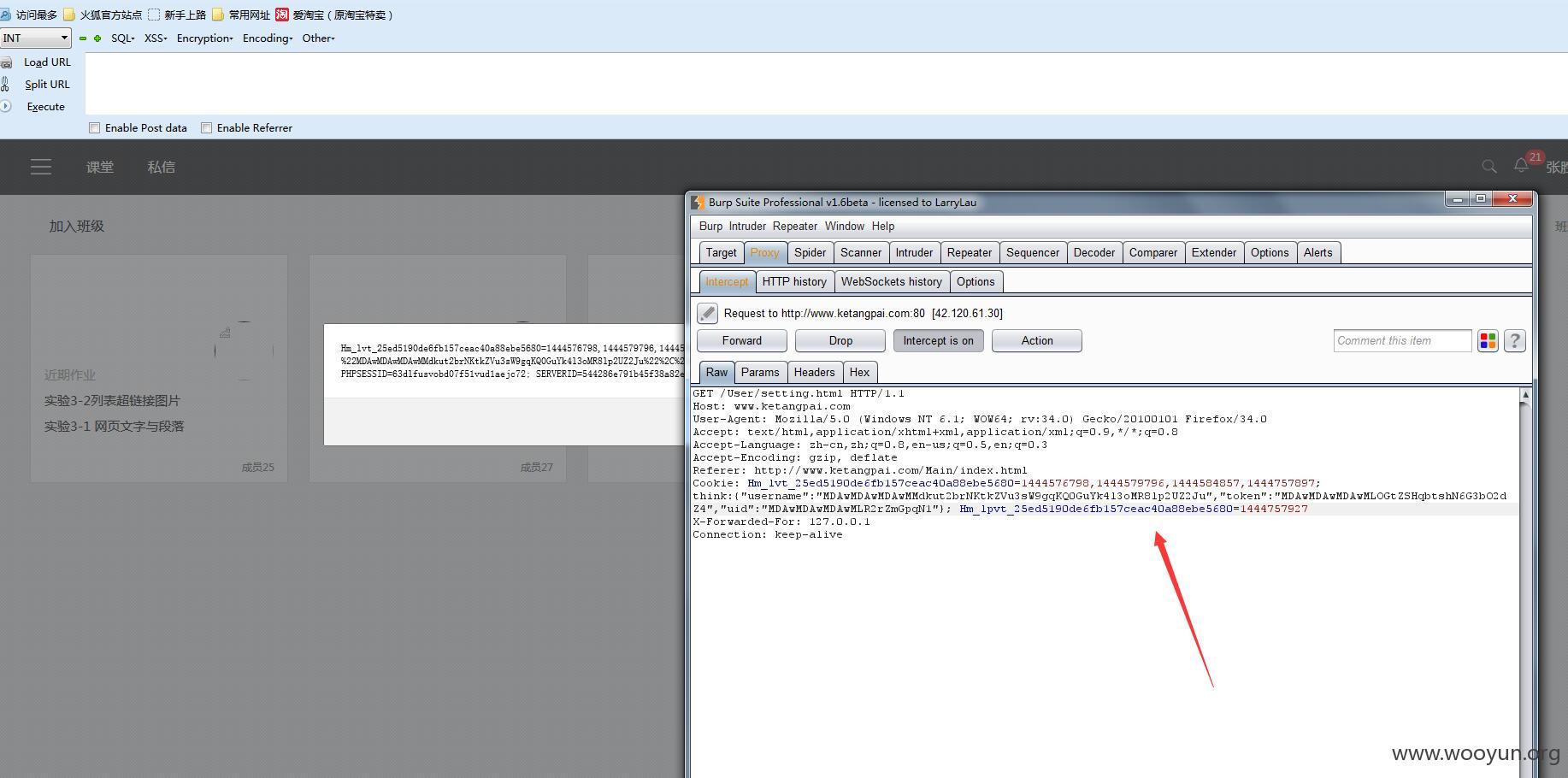

然后尝试了下替换uid为一个打到的cookie中uid 发现 竟然可以成功登入(删除phpsession) 因为发现这个洞原本的目的就是对老师动手 那么接下来 要老师 的uid

第一个想到就是私信处 在私信的地方抓了下包就发现了 传递数据中有uid 然后替换 然后上几张图证明 并且测试了是可以 正常使用功能的 关于学生方面 也是可以通过发私信的方式去获取相应的uid

漏洞证明:

看上面

修复方案:

关于跨站使用htmlencode 关于越权 要验证token和username uid是否相符不要 username token满足了 就乱改uid 或者 设置httponly

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:8

确认时间:2015-10-15 19:10

厂商回复:

感谢你的提交,对于cookie方面的漏洞,我方已经修复,非常感谢你的反馈了此漏洞,课堂派与用户共成长!

最新状态:

暂无