漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145633

漏洞标题:某敏感单位建站系统默认配置不当可getshell

相关厂商:福州安盟电子信息技术有限公司

漏洞作者: 路人甲

提交时间:2015-10-11 12:05

修复时间:2016-01-14 08:48

公开时间:2016-01-14 08:48

漏洞类型:默认配置不当

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-11: 细节已通知厂商并且等待厂商处理中

2015-10-16: 厂商已经确认,细节仅向厂商公开

2015-10-19: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-10: 细节向核心白帽子及相关领域专家公开

2015-12-20: 细节向普通白帽子公开

2015-12-30: 细节向实习白帽子公开

2016-01-14: 细节向公众公开

简要描述:

默认配置不当导致

详细说明:

问题厂商:福州安盟电子信息技术有限公司

问题版本:aspx

关键字:frame_a/ReadNews.aspx?webnum=

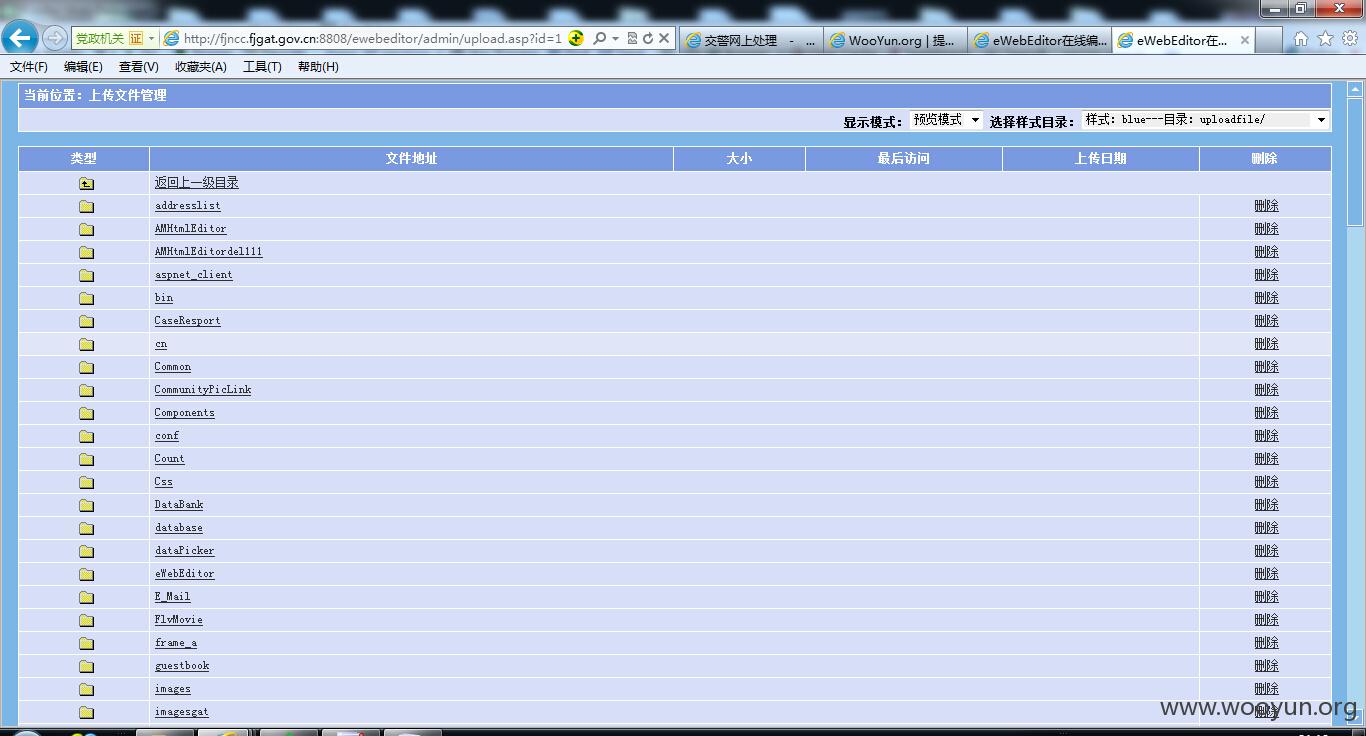

问题原因:建站系统使用的ewebeditor编辑器存在默认口令,导致可以getshell以及目录遍历

已收集案例:

编辑器的地址有2处,默认帐号口令admin/admin

1#/AMHtmlEditor/admin/default.asp

2#/ewebeditor/admin/default.asp

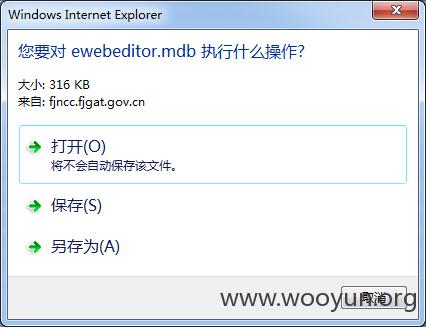

编辑器的数据库地址视搭建环境,可能有多处

1#/AMHtmlEditor/db/ewebeditor.mdb

2#/ewebeditor/db/ewebeditor.mdb

3#/ewebeditor/abce556O0/gzwl330O0am.asp

4#/AMHtmlEditor/db/ewebeditor.asp

5#/ewebeditor/db/ewebeditor.asp

即使部分站点安装了waf,拿不了shell,也可以任意删除文件

比如

以建阳公安为例

漏洞证明:

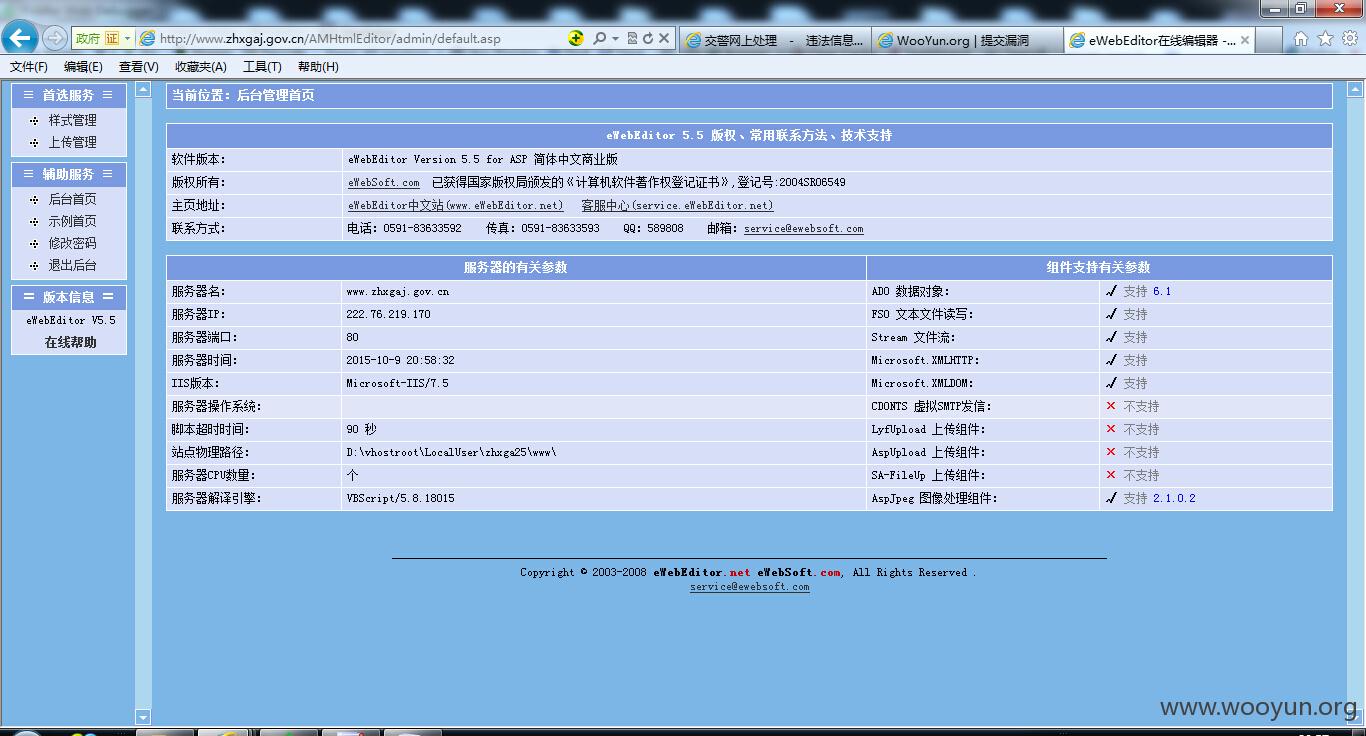

浦城公安http://**.**.**.**/AMHtmlEditor/admin/default.asp

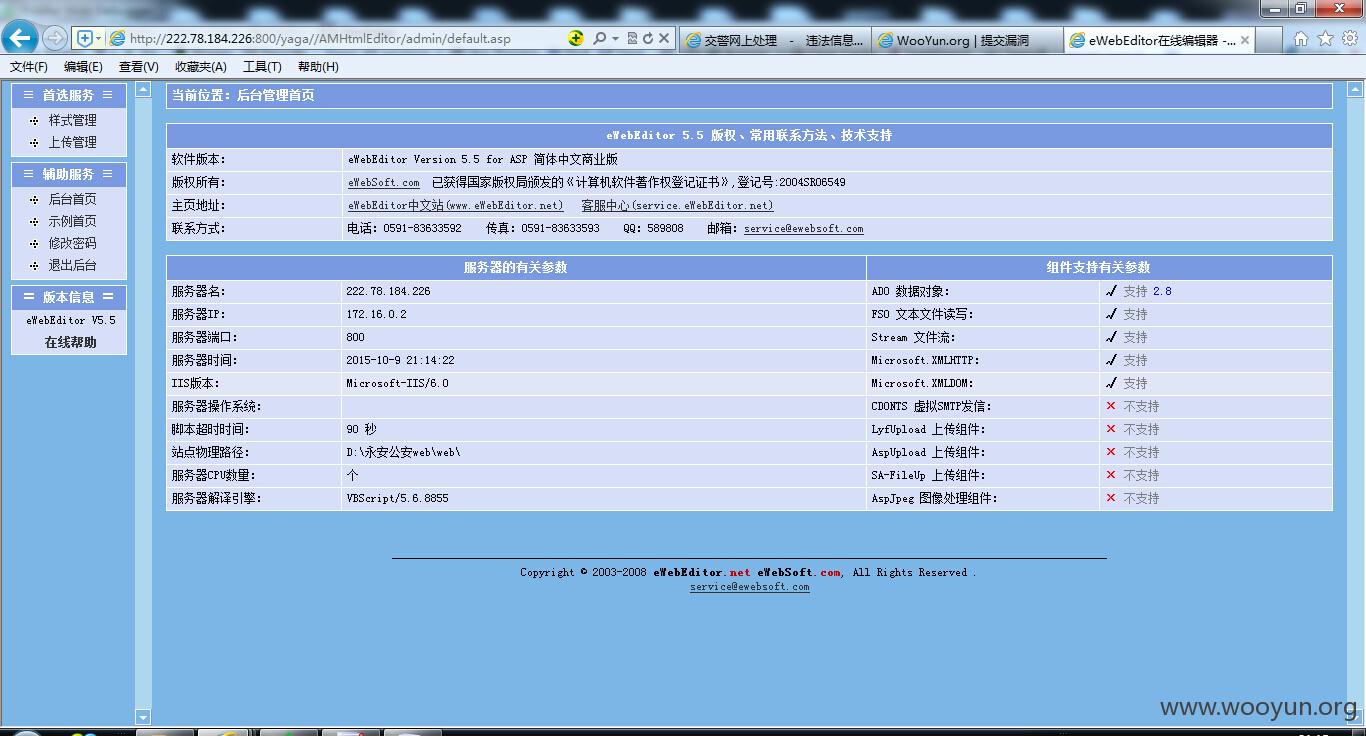

永安公安**.**.**.**:800/yaga//AMHtmlEditor/admin/default.asp

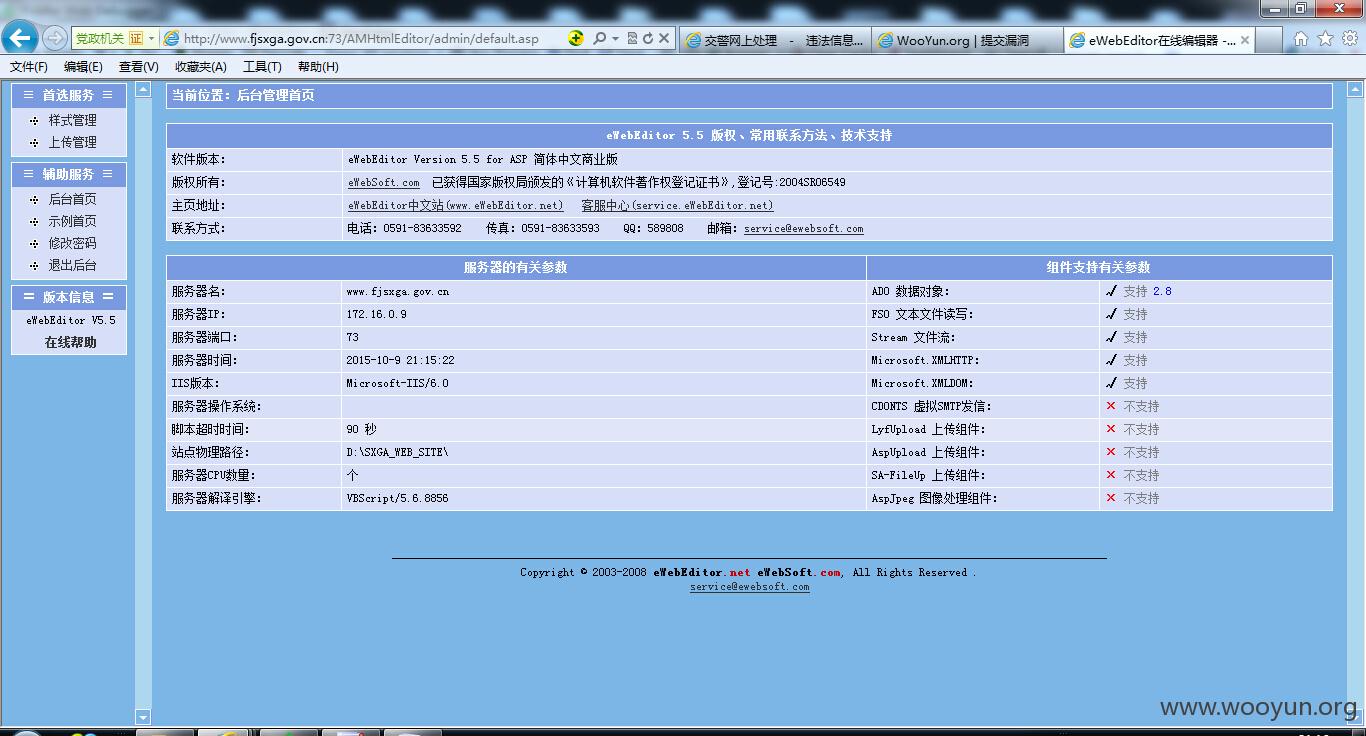

沙县公安http://**.**.**.**:73/AMHtmlEditor/admin/default.asp

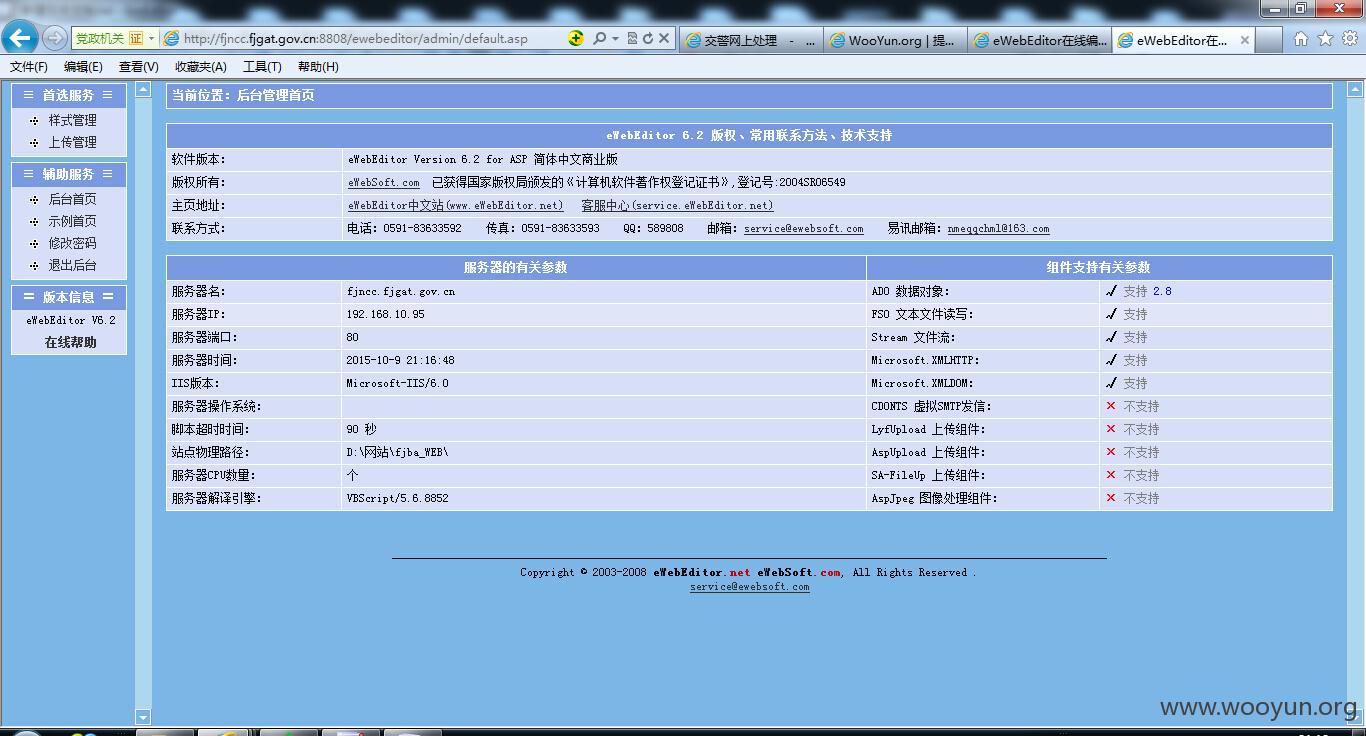

福建省公安厅保安网http://**.**.**.**:8808/ewebeditor/admin/default.asp

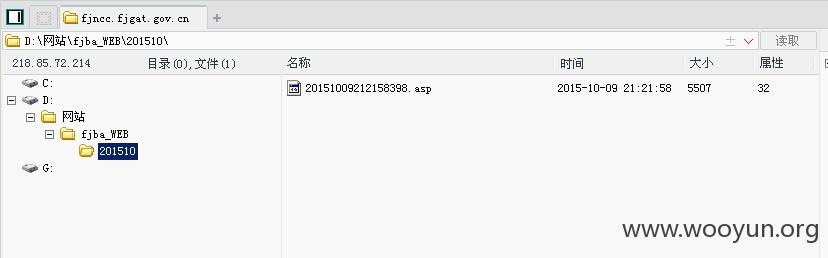

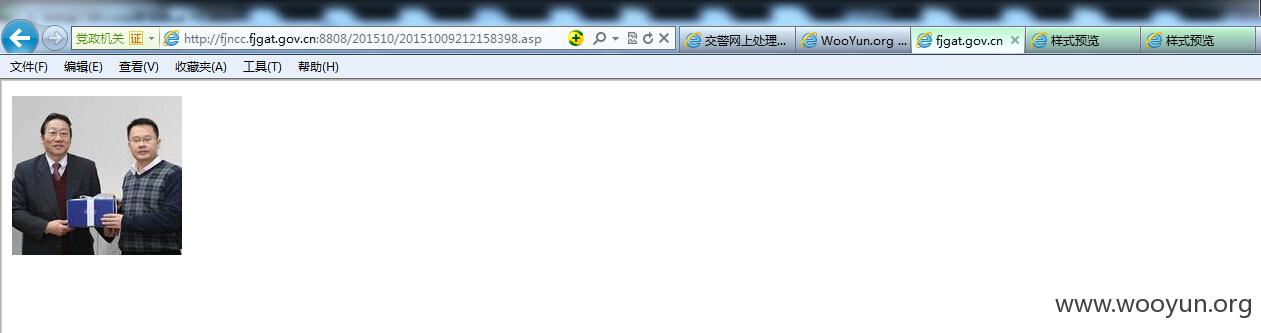

一句话地址:http://**.**.**.**:8808/201510/20151009212158398.asp

密码:1

修复方案:

正确配置eweb编辑器,强口令,删除shell,上waf

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-16 08:47

厂商回复:

CNVD确认所述情况,已经转由CNCERT下发给福建分中心,由其后续协调网站管理单位处置.

最新状态:

暂无