漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145437

漏洞标题:UC浏览器跨域脚本漏洞

相关厂商:UC Mobile

漏洞作者: Lyleaks

提交时间:2015-10-09 12:38

修复时间:2016-01-11 15:32

公开时间:2016-01-11 15:32

漏洞类型:设计错误/逻辑缺陷

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-09: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-15: 细节向第三方安全合作伙伴开放(绿盟科技、唐朝安全巡航)

2015-12-06: 细节向核心白帽子及相关领域专家公开

2015-12-16: 细节向普通白帽子公开

2015-12-26: 细节向实习白帽子公开

2016-01-11: 细节向公众公开

简要描述:

买了一个CloudEye,然后就没WB进zone了。。。

详细说明:

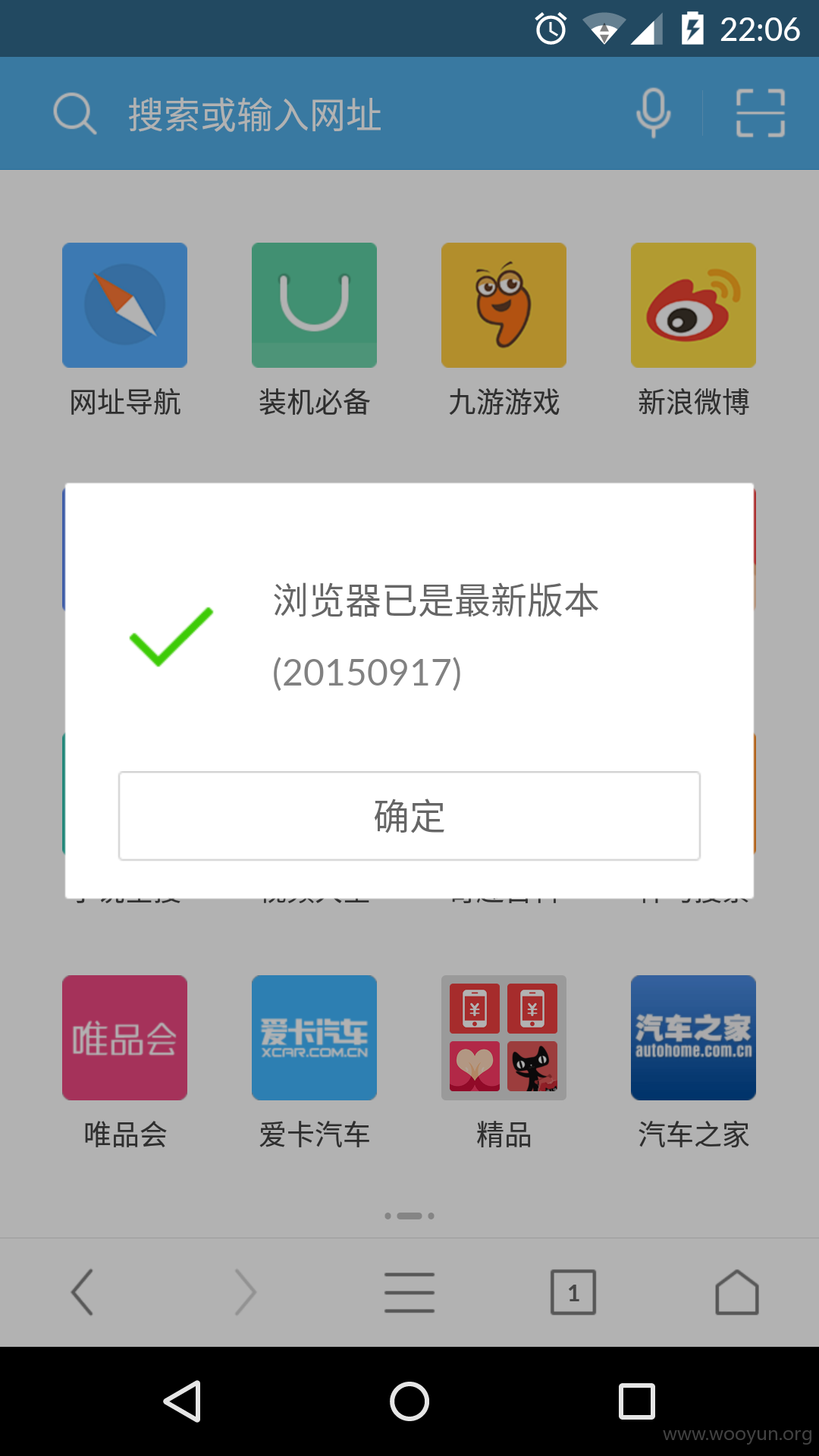

WooYun: UC浏览器跨域脚本漏洞 之前发的一个洞,新版又只是把非同域不能新建窗口的限制给加上了,依然可以绕过。

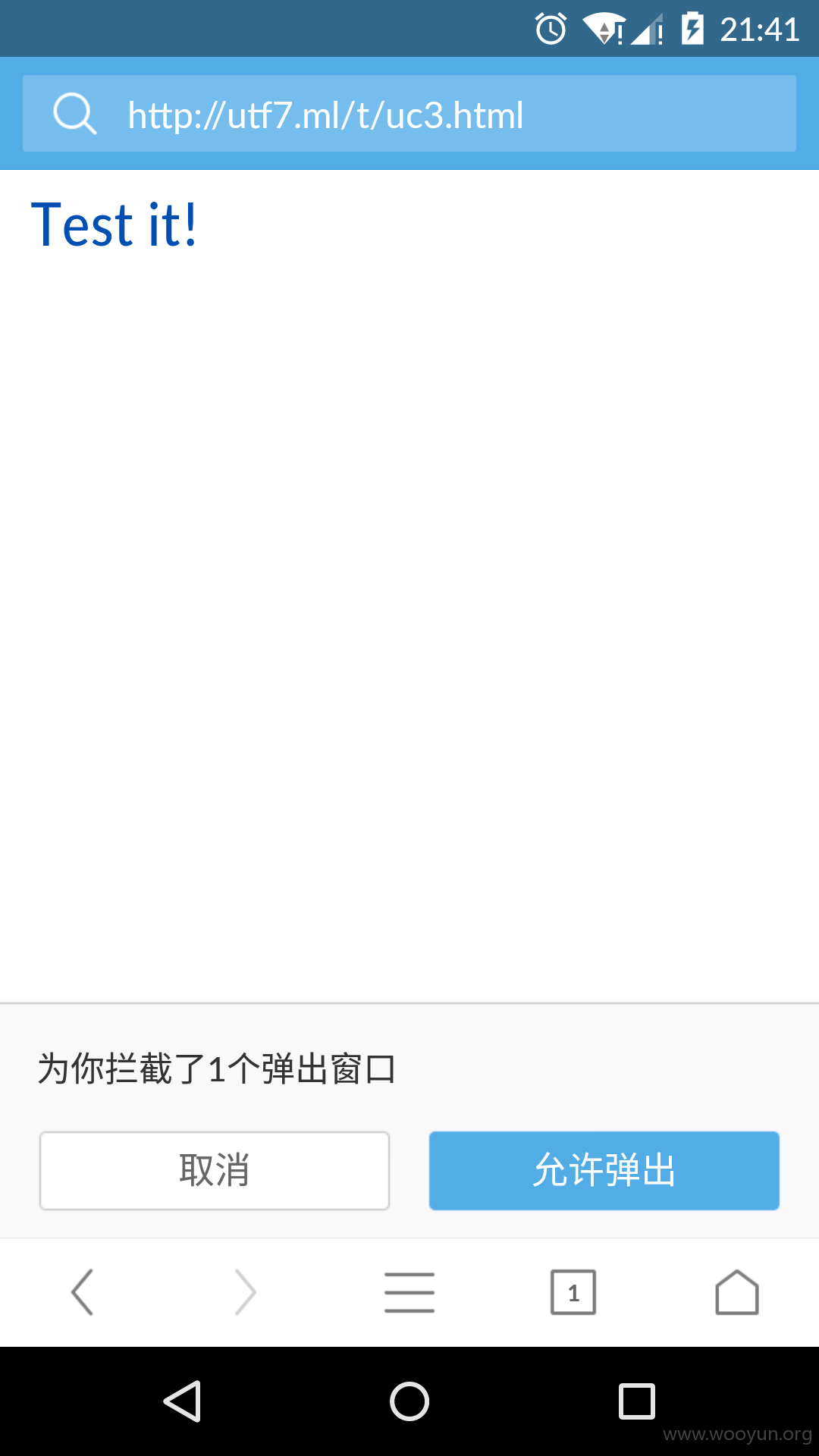

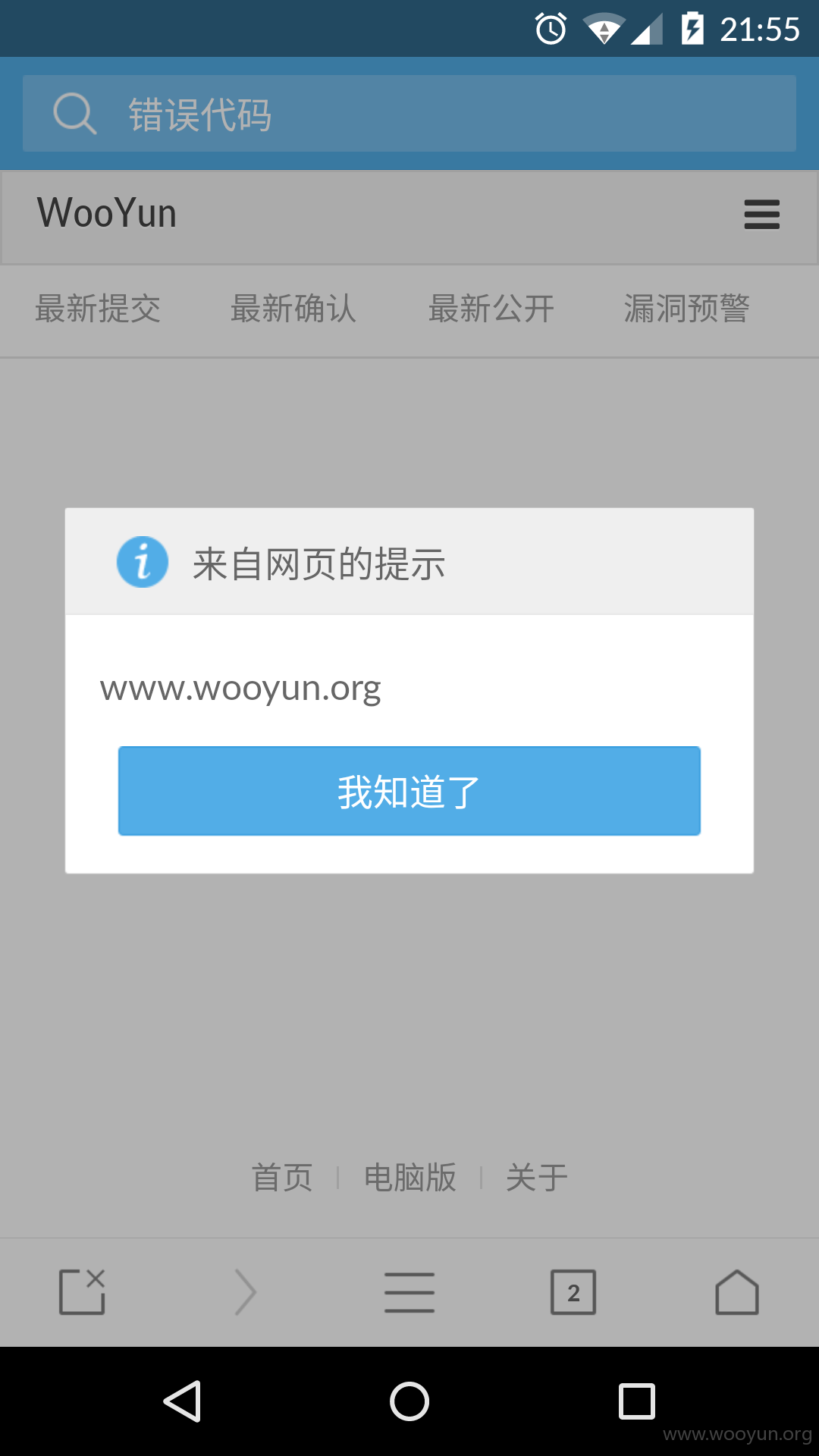

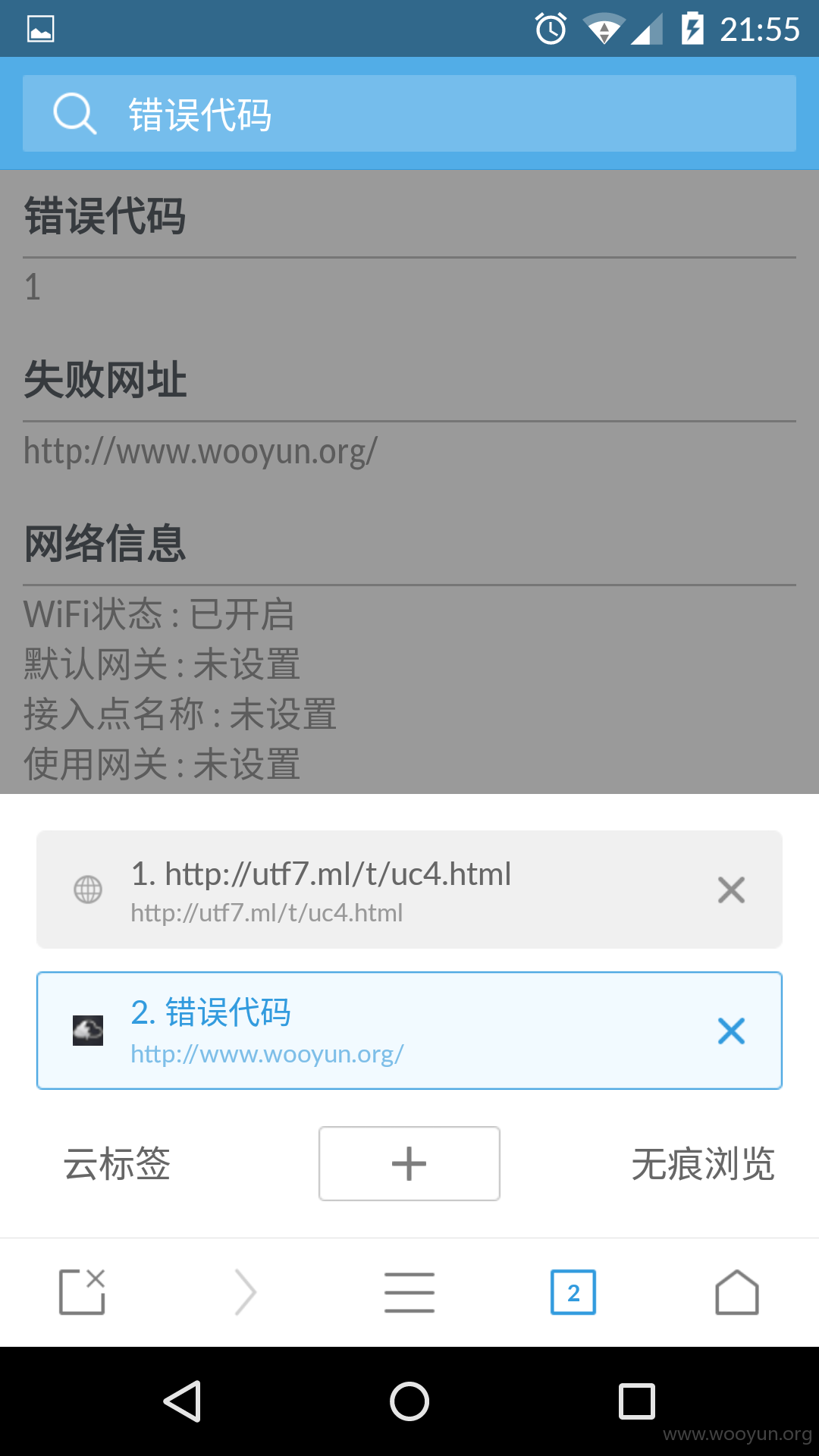

只要先打开一个同域的窗口,然后在replace就行了,POC如下:

还有很久前的一个UXSS,不知道为什么新版又出现了。

https://code.google.com/p/chromium/issues/detail?id=143439

漏洞证明:

修复方案:

版权声明:转载请注明来源 Lyleaks@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-10-12 15:44

厂商回复:

您好,漏洞已确认,正在修复中。感谢您对阿里巴巴安全的关注和支持。

最新状态:

暂无