漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145378

漏洞标题:饿了么漏洞修复不完善加某系统越权导致大量敏感信息泄漏

相关厂商:饿了么

漏洞作者: 纳米翡翠

提交时间:2015-10-08 17:56

修复时间:2015-11-25 17:40

公开时间:2015-11-25 17:40

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:厂商已经修复

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-08: 细节已通知厂商并且等待厂商处理中

2015-10-12: 厂商已经确认,细节仅向厂商公开

2015-10-22: 细节向核心白帽子及相关领域专家公开

2015-11-01: 细节向普通白帽子公开

2015-11-11: 细节向实习白帽子公开

2015-11-25: 厂商已经修复漏洞并主动公开,细节向公众公开

简要描述:

额,漏的有点多了,20rank值不值?

详细说明:

事情从 WooYun: 饿了么(外/内网)网络边界可全漫游(已撕进VPN) 说起

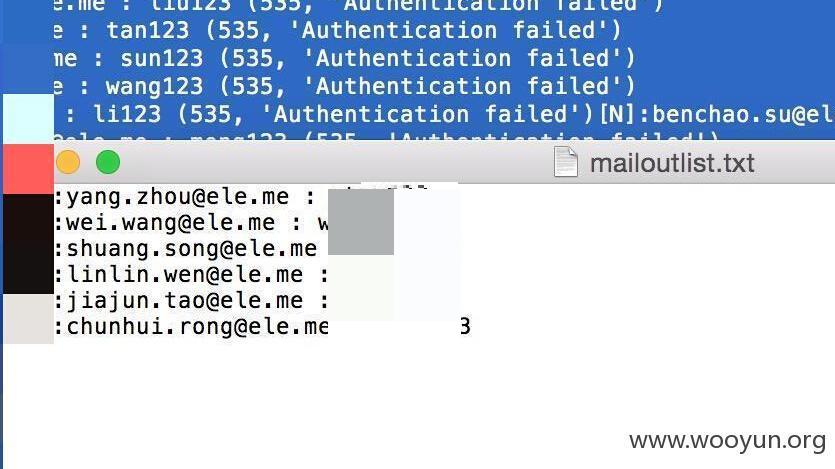

正好看到该漏洞,里面有作者暴出来的邮箱信息

尝试了一下,6个邮箱竟然3个可以登录

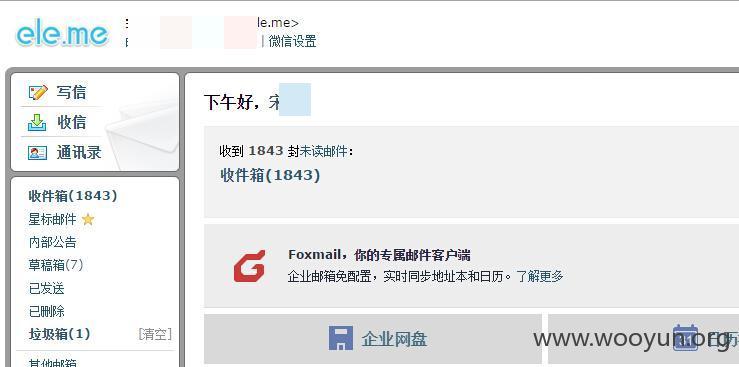

邮箱一向是信息最容易收集的地方,一个邮箱会涵盖公司的很多信息,比如组织架构(通讯录) 重要公告,内部系统信息,账号等

eleme的组织架构:

每一个组织架构的叶节点就是一个员工,所以,这个架构把员工所有邮箱都泄露了

同时邮箱的内容会泄漏很多应用系统,

VPN系统:

SSO系统:

ITSM系统:

CRM系统:

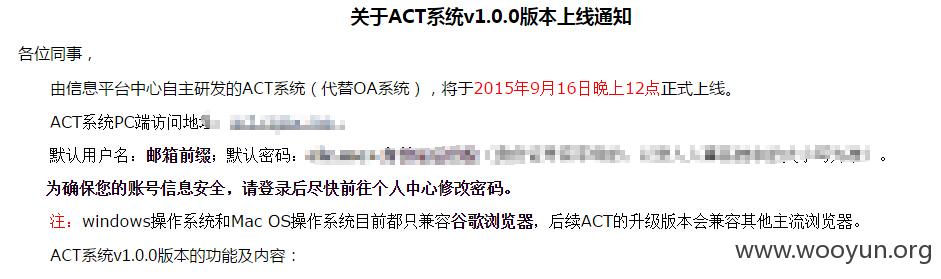

ACT系统:

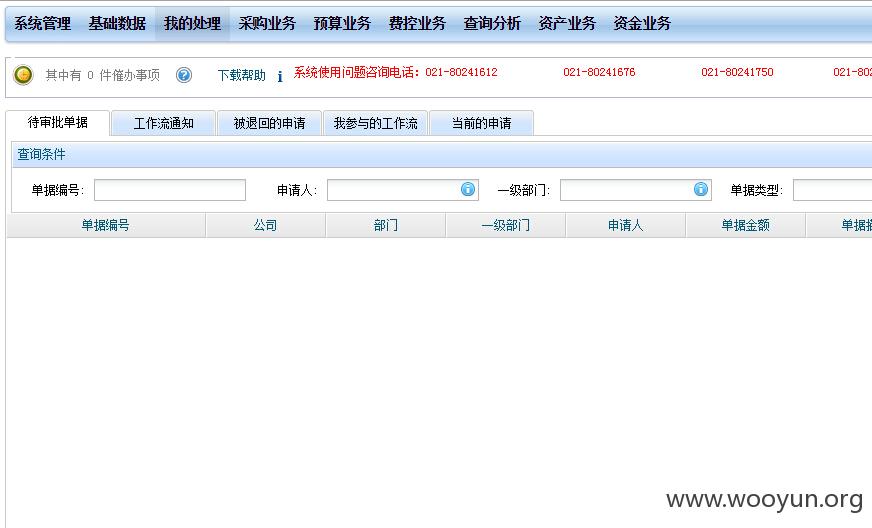

费控系统:

EHR系统:

还有walle、confluence、OA、eve等,就不截图了

通过邮件内容还发现一些人事安排信息

通过该信息可以大概推断出公司密码组织方式

而且邮件的其它信息也暴露出其它应用的密码组织方式

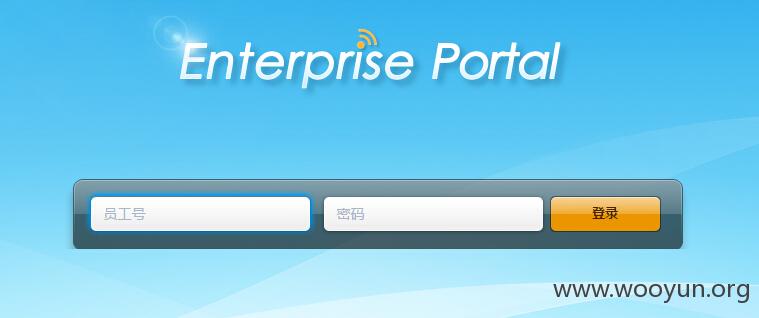

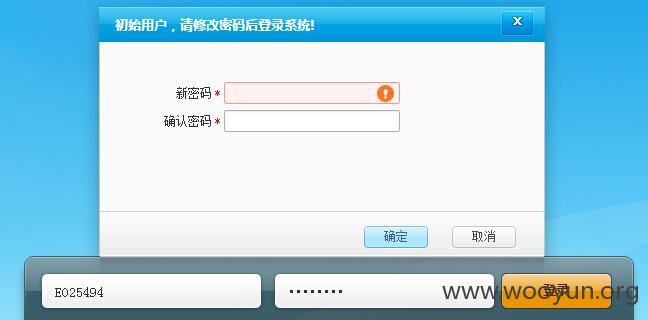

接下来从暴露的人事信息入手,因为人事信息正好是近期的,所以尝试登录ehr系统(因为ehr系统的默认密码是给定的,其它的密码都需要身份证,在不知道身份证的前提下只能登录ehr)

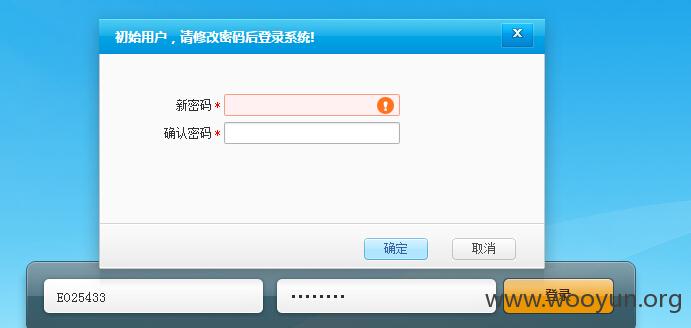

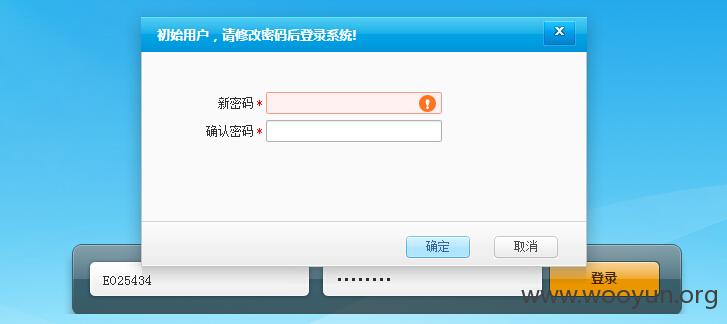

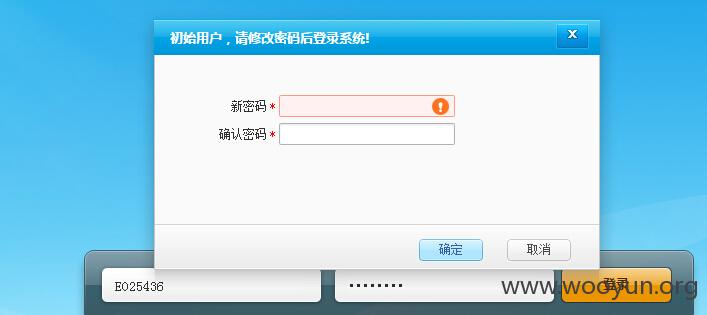

使用的邮箱暴露的员工号:E025429 首次登录需要修改密码,密码修改成(eleme1)了

EHR会泄露很多隐私信息,当然包括身份证(拿到身份证我们可以登录其它系统)

于是猜测,未登录过ehr系统的用户应该可以直接使用工号和人事分配的固定密码登录,因为员工号可以遍历,所以理论上可以修改所有未使用过ehr的员工密码,也可以查看他们的隐私信息,

简单从E025429往上遍历了一下,发现未登录的用户还是挺多的

上面拿到身份证号,遍可以登录其它系统了,比如

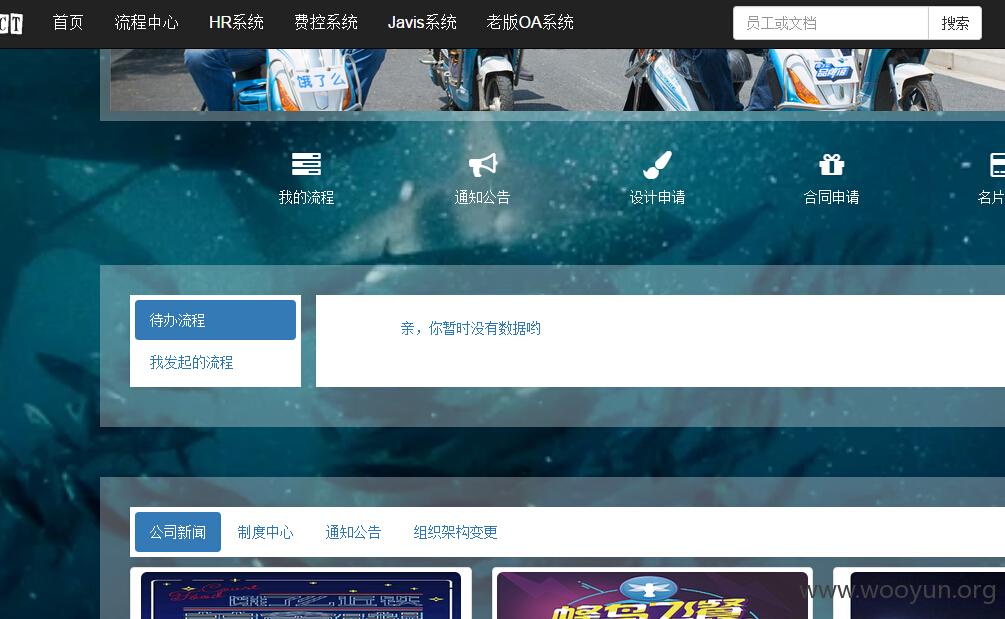

ACT系统:

费控系统:

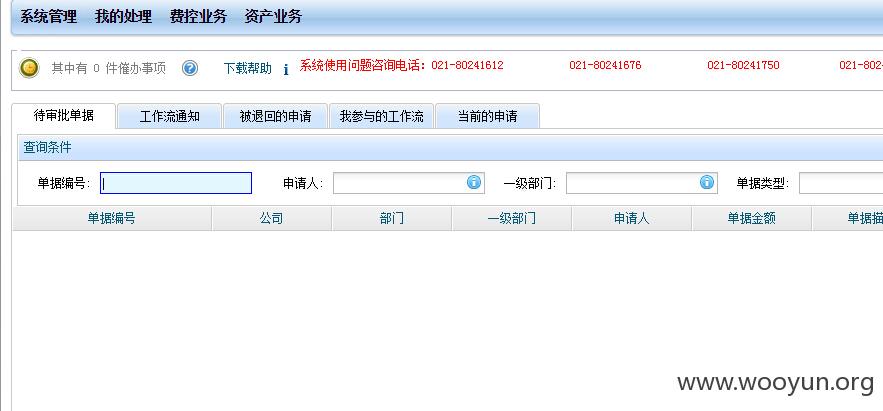

接下来说下费控系统的越权漏洞

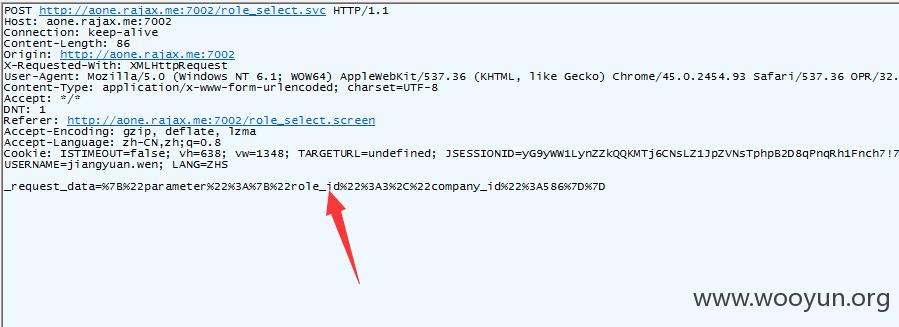

在登录费控系统的时候抓了一下包,发现有一个请求感觉与权限有关系

{"parameter":{"role_id":3,"company_id":586}}

这里有一个role_id 是 3,感觉通过修改这个id可以修改权限,于是重新登录,暂停数据包,尝试了一下修改成1

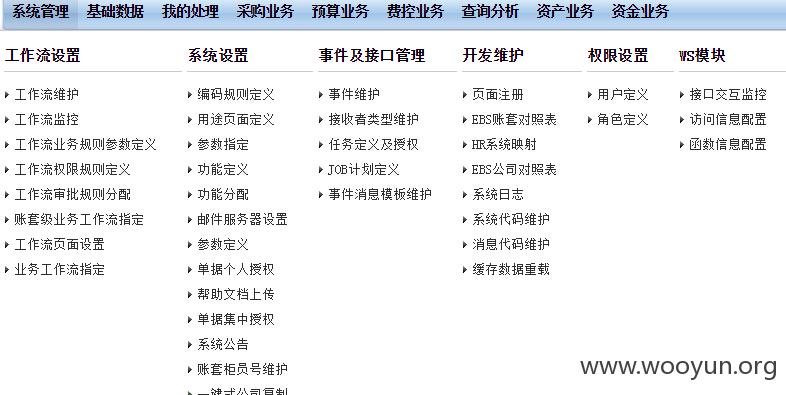

进来之后已经有了很多权限

可以修改系统配置信息:

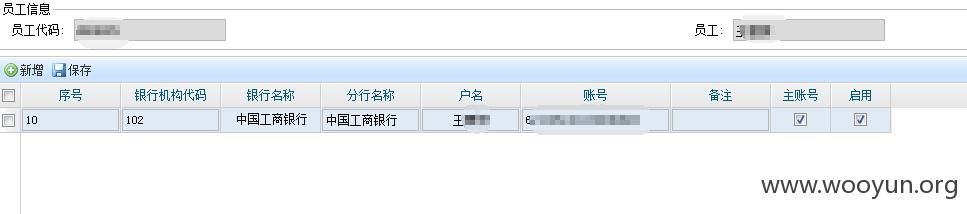

可以查看员工隐私信息,包括联系方式,银行信息

可以查看很多费用流水信息

当然还可以修改其它用户的权限等。

这个系统还有一个更致命的漏洞,就是只要记录下url,下次不登录也可以直接查询,比如我在退出系统的情况下通过下面url也可以直接查询用户信息:

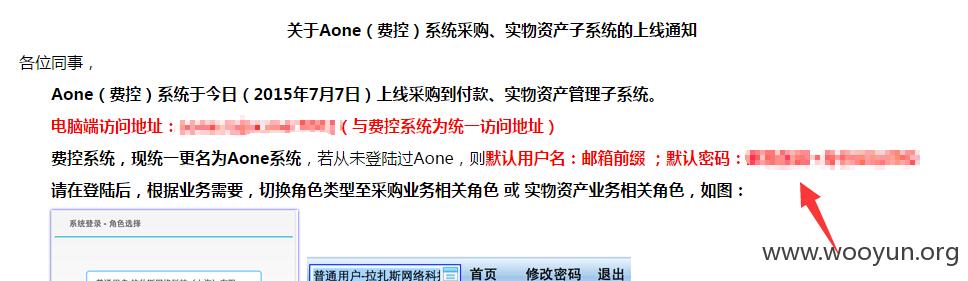

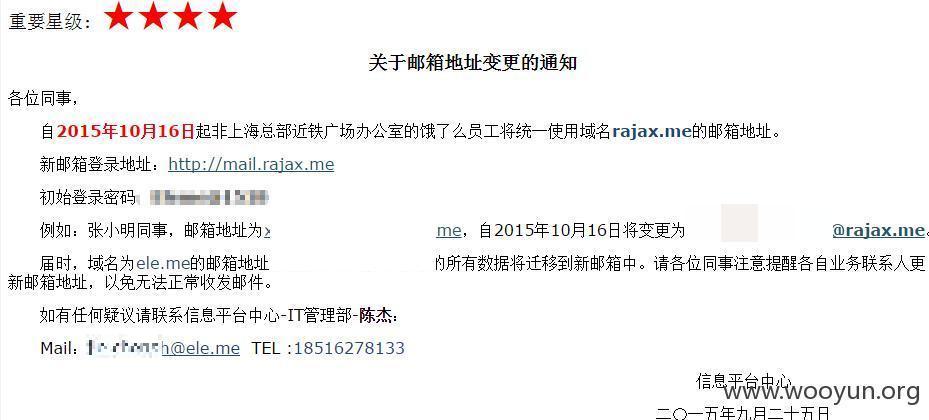

最后再附加一个新邮箱泄漏的信息

邮件里面看到如下信息:

初始登录密码是统一的哦,于是拿现在的邮件名登录尝试

由于该系统在登录的时候并没有提示修改密码,所以相信到时候有很多用户会使用该默认密码,可能又会引起一波新的信息泄漏

漏洞证明:

修复方案:

版权声明:转载请注明来源 纳米翡翠@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-10-12 11:39

厂商回复:

非常感谢您的报告。这个问题我们已经确认,正在与业务部门进行沟通制定解决方案。如有任何新的进展我们将会及时同步。

最新状态:

2015-11-25:漏洞已修复,谢谢对饿了么的支持和关注。