漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0145181

漏洞标题:蓝魔手机某站存在SQL注入绕过WAF

相关厂商:蓝魔

漏洞作者: 路人甲

提交时间:2015-10-08 14:20

修复时间:2015-11-22 14:22

公开时间:2015-11-22 14:22

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-08: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-11-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

29号提交了该站的漏洞

结果 乌云今天审核 说不能复现没通过。。。

厂商悄悄的补上了。

详细说明:

29号提交的 http://www.wooyun.org/bugs/wooyun-2015-0144049/trace/9671b7d2bd0f918b35bfda17ac05a9b5 没想到审核太久厂商悄悄补上了 好吧

我再找

注入点:

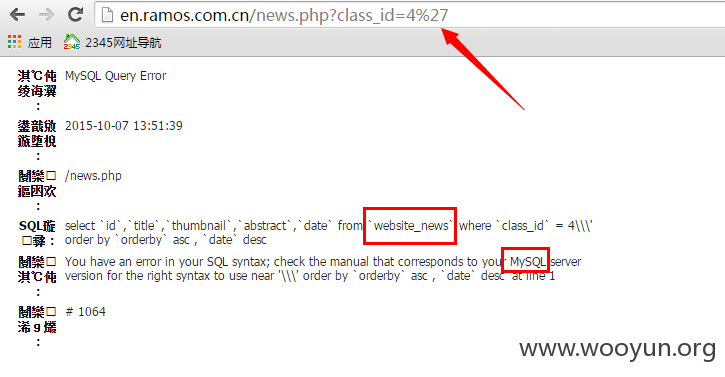

http://en.ramos.com.cn/news.php?class_id=4

加单引号直接爆出表名,字段

可是丢到sqlmap 居然没有跑出来

想想 肯定是有waf

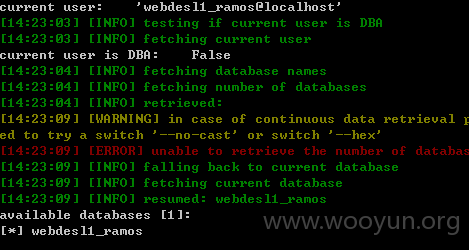

于是用到这位大侠的知识:

http://drops.wooyun.org/tools/4760

漏洞证明:

修复方案:

过滤

之前那个没通过好伤我的心

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝